從區塊鏈安全角度對Hyperliquid 熱點事件的技術分析

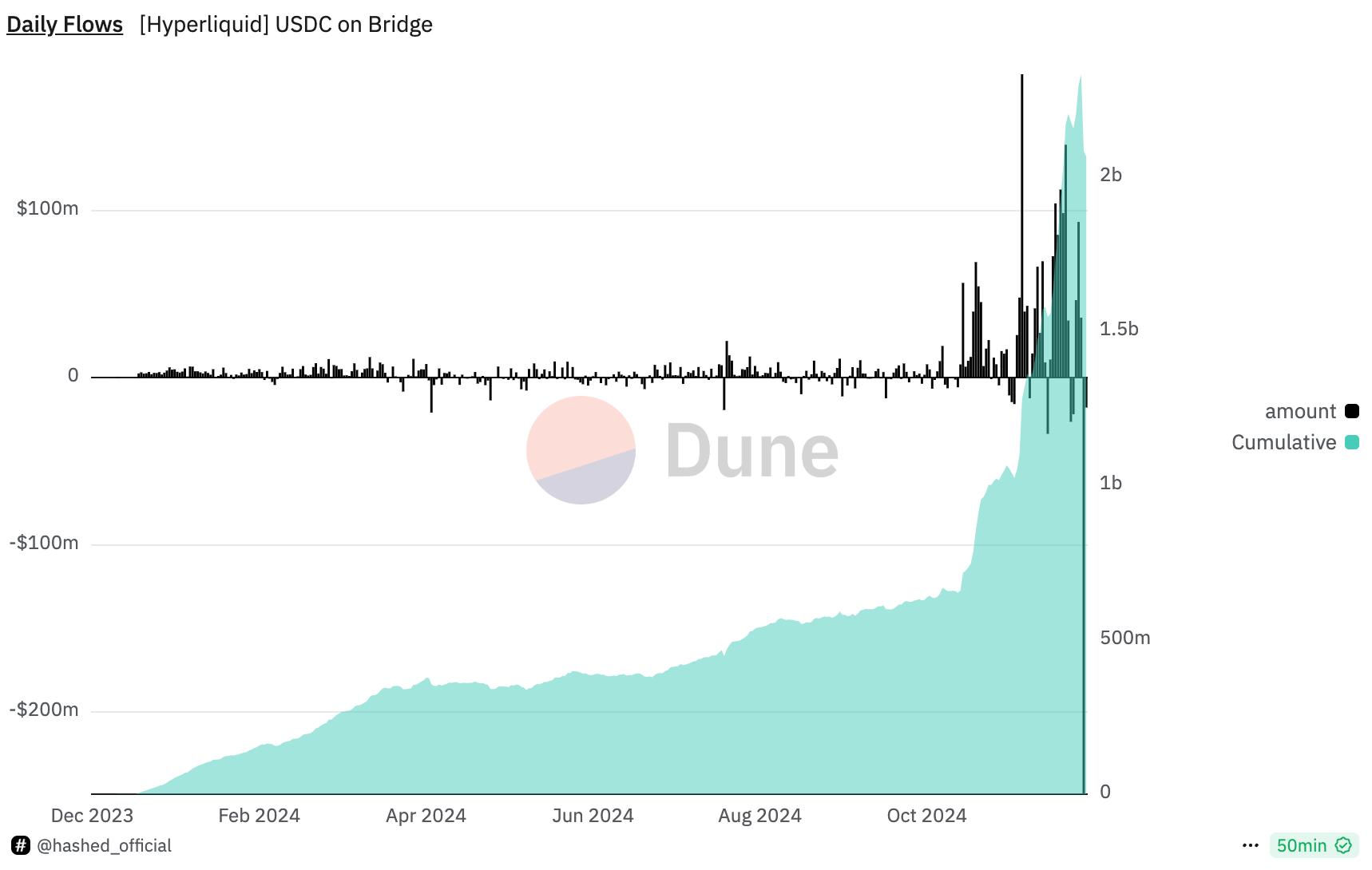

Hyperliquid 今日被社區廣泛討論的主要原因,是其橋接合約中潛在的安全隱患——23 億美元的USDC資產依賴4 個驗證者中的3/4 多簽機制進行保護,同時又出現了多個已知的北韓駭客地址近期活躍於其平台的交易記錄。導致社區出現部分恐慌性拋售,hype當日最高跌幅超過25%,市值蒸發最高超過70億美金,鏈上生態資金出現超過1.5億美元的出逃。

這種技術和生態層面的衝突,在當前DeFi 安全中具有非常典型的代表性。

以下,將從驗證者機制的風險、北韓駭客行為模式以及潛在緩解措施三個層面,進行深入分析:

一.驗證者機制的核心問題:過度中心化的設計與潛在攻擊場景

目前,Hyperliquid 橋接合約的驗證者僅有4 個,這在DeFi 專案中屬於一個極端的多簽架構。 23 億美元的USDC 資產依賴3/4 驗證者同意的規則,這種設計暴露了兩種顯而易見的風險:

(1)驗證者被入侵

攻擊結果一旦駭客控制了3 個驗證者,他們就能簽署惡意交易,將23 億美元USDC 轉移到攻擊者位址。這種風險極為嚴重,幾乎無法透過常規的防火牆等手段攔截。除非交易從Arbitrum跨鏈過去的資產回滾,可是這樣就失去一切去中心化的意義。

技術入侵路徑北韓駭客團隊擁有加密產業中最頂級的攻擊能力,其經典入侵路徑包括:

社會工程攻擊:透過偽裝成合作夥伴或可信任實體發送帶有惡意連結的釣魚郵件,植入RAT(遠端存取木馬)。

供應鏈攻擊:若驗證者裝置依賴未簽署的二進位檔案或第三方元件,駭客可以透過植入惡意更新套件的方式取得控制權。

零時差漏洞攻擊:利用Chrome 或其他常用軟體的零時差漏洞直接在驗證者裝置上執行惡意程式碼。

(2)驗證者的可信度與分佈問題

目前Hyperliquid 的驗證者架構似乎具備以下弱點:

驗證者運行的程式碼是否完全一致?是否存在去中心化的建置與運作環境?

驗證者是否存在物理分佈上的集中?如果同一區域的驗證者節點被物理攻擊或斷網,攻擊者可能更容易針對剩餘節點實施攻擊。

驗證者的個人設備安全性是否經過統一的企業管理?如果驗證者使用個人設備來存取關鍵系統,且未部署EDR(終端偵測和回應)等安全監控手段,將進一步放大攻擊面。

二.北韓駭客攻擊手法:從痕跡到潛在威脅

海外著名部落客Tay 所揭露的駭客行為模式值得高度警惕,背後的邏輯暗示了一個系統化的攻擊策略:

(1)為何駭客選擇Hyperliquid?

高價值目標:23 億美元的USDC 足以吸引任何頂尖駭客團隊,這種規模的資產已具備足夠的攻擊動機。

驗證者機制過於薄弱:只需攻破3 個驗證者即可掌控全部資產,此門檻較低的攻擊路徑極具吸引力。

交易活動作為測試手段:駭客透過執行交易測試系統穩定性,可能是為了收集Hyperliquid 系統的行為模式,例如交易處理延遲、異常偵測機制等,為下一步攻擊提供資料支援。

(2)攻擊的預期路徑

駭客很可能採取以下步驟:

收集驗證者的身分資訊與社交活動,發送針對性的釣魚郵件或訊息。

在驗證者的裝置上植入RAT,透過遠端存取取得裝置控制權。

分析Hyperliquid 的交易邏輯,透過偽造的交易簽名提交資金提取請求。

最終執行資金轉移,將USDC 發送至多個鏈上的混幣服務進行清洗。

(3)攻擊目標的擴展

雖然目前Hyperliquid 的資產尚未被盜,但駭客的活躍交易痕跡表明他們正在進行「潛伏」或「試探性攻擊」。社群不應忽視這些預警,因其往往是駭客團隊執行攻擊前的重要準備階段。

三.目前可行的緩解措施:如何防止攻擊落地?

為了應對這種風險,Hyperliquid 需要盡快實施以下改善措施:

(1)驗證者架構去中心化

增加驗證者數量:從目前的4 個驗證者增加到15-20 個,這可以顯著提高駭客同時攻破大多數驗證者的難度。

採用分散式運作環境:確保驗證者節點分佈於全球多個區域,並且實體和網路環境相互隔離。

引入不同程式碼實作:為了避免單點故障,驗證者的運行程式碼可以採用不同的實作(例如Rust 與Go 的雙版本)。

(2)提升驗證者的設備安全性

專用設備管理:驗證者的所有關鍵操作必須在Hyperliquid 管理的專用設備上完成,並部署完整的EDR 系統進行監控。

停用未簽署二進位檔案:所有執行在驗證者裝置上的檔案必須經過Hyperliquid 的統一簽章驗證,以防供應鏈攻擊。

定期安全培訓:對驗證者進行社會工程攻擊的教育與培訓,提高他們識別釣魚郵件和惡意連結的能力。

(3)橋接合約層面的保護機制

延遲交易機制:對於大額資金提取(如超過1000 萬美元)的操作設定延遲執行機制,給予社群和團隊回應時間。

動態驗證閾值:根據提取金額調整驗證者數量要求,例如超過一定金額時需要90% 的驗證者簽名。

(4)提高攻擊偵測與反應能力

黑名單機制:與Circle 合作,將標記為惡意位址的交易請求直接拒絕。

鏈上活動監控:即時監控Hyperliquid 上的所有異常活動,例如大額交易頻率突增、驗證者簽署行為異常等。

總結

Hyperliquid 今日暴露的問題並非孤立個案,而是目前DeFi 生態普遍存在的一種系統性隱患:對驗證者機制和鏈外安全的重視程度遠低於合約層面。

目前尚未發生實際攻擊,但這次事件是一個強烈的警告。 Hyperliquid 不僅需要在技術層面迅速加強驗證者的去中心化和安全性,還需要推動社區對橋接合約風險的全面討論和改進。否則,這些潛在的隱患可能在未來被真正利用,帶來不可逆的損失。