ブロックチェーンセキュリティの観点から見たHyperliquidホットイベントのテクニカル分析

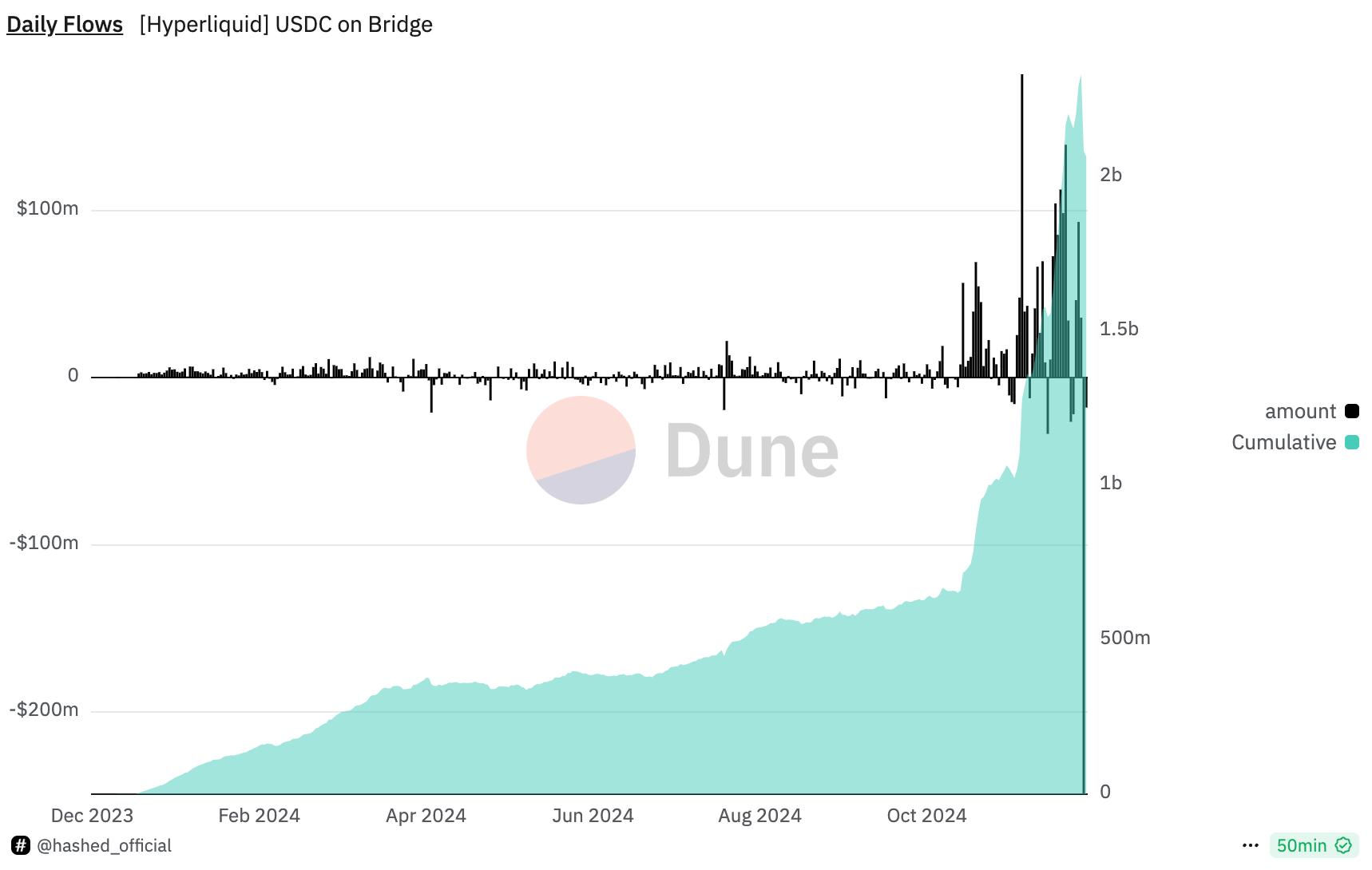

Hyperliquid が今日コミュニティで広く議論されている主な理由は、そのブリッジ契約における潜在的なセキュリティ リスクです。23 億米ドルの USDC 資産は、マルチ署名メカニズムによる保護のために 4 つのバリデーターの 3/4に依存しています。 、そのプラットフォームの取引記録には、最近北朝鮮のハッカーのアドレスが複数存在することが知られています。これにより、コミュニティ内でパニック売りが発生し、その日のハイプの最大下落率は 25% 以上となり、市場価値は 70 億米ドル以上蒸発し、チェーン上のエコロジー基金が 1 億 5,000 万米ドル以上流出しました。

技術レベルと生態レベルの間のこの矛盾は、現在の DeFi セキュリティでは非常に典型的なものです。

以下では、検証メカニズムのリスク、北朝鮮のハッカーの行動パターン、潜在的な軽減策の3 つのレベルから詳細な分析を実施します。

1.検証メカニズムの中核問題: 過度に集中化された設計と潜在的な攻撃シナリオ

現在、DeFi プロジェクトにおける極端なマルチシグネチャ アーキテクチャである Hyperliquid ブリッジ コントラクトのバリデーターは 4 つだけです。 23 億ドルの USDC 資産は、3/4 の検証者によって合意されたルールに依存しています。この設計では、次の 2 つの明らかなリスクが明らかになります。

(1) 検証者がハッキングされた

攻撃の結果ハッカーが 3 つのバリデーターを制御すると、悪意のあるトランザクションに署名し、23 億 USDC を攻撃者のアドレスに送金することができました。このリスクは非常に深刻であり、従来のファイアウォールやその他の手段で阻止することはほとんど不可能です。トランザクションが Arbitrum クロスチェーン資産からロールバックされない限り、分散化の意味はすべて失われます。

技術的な侵入パス北朝鮮のハッカー チームは、暗号化業界で最高の攻撃能力を備えています。その典型的な侵入パスは次のとおりです。

ソーシャル エンジニアリング攻撃: パートナーまたは信頼できるエンティティを装った悪意のあるリンクを含むフィッシングメールを送信することにより、RAT (リモート アクセス トロイの木馬) を仕掛けます。

サプライ チェーン攻撃: バリデーター デバイスが署名されていないバイナリまたはサードパーティ コンポーネントに依存している場合、ハッカーは悪意のある更新パッケージを植えることによって制御を取得する可能性があります。

ゼロデイ脆弱性攻撃: Chrome またはその他の一般的に使用されるソフトウェアのゼロデイ脆弱性を悪用し、検証デバイス上で悪意のあるコードを直接実行します。

(2) 検証者の信頼性と流通の問題

Hyperliquid の現在のバリデータ アーキテクチャには次の弱点があるようです。

バリデーターによって実行されるコードはまったく同じですか?分散型の構築および実行環境はありますか?

バリデーター間の物流集中はありますか?同じエリア内のバリデーター ノードが物理的に攻撃されたり切断されたりすると、攻撃者が残りのノードをターゲットにしやすくなる可能性があります。

バリデーターの個人デバイスのセキュリティは、企業の統合管理の対象になりますか?検証者が個人のデバイスを使用して重要なシステムにアクセスし、EDR (エンドポイントの検出と応答) などのセキュリティ監視方法が導入されていない場合、攻撃対象領域はさらに拡大します。

2.北朝鮮ハッカーの攻撃手法:痕跡から潜在的な脅威まで

海外の有名ブロガー Tay が公開したハッカーの行動パターンは、厳重な警戒に値します。その背後にあるロジックは、組織的な攻撃戦略を示唆しています。

(1)ハッカーはなぜ Hyperliquid を選ぶのでしょうか?

高額な標的: USDC の 23 億ドルは、トップハッカーチームを惹きつけるのに十分であり、この規模の資産にはすでに攻撃する十分な動機があります。

バリデーターのメカニズムは弱すぎます。すべての資産を制御するには 3 つのバリデーターだけが必要です。このしきい値の低い攻撃パスは非常に魅力的です。

テスト方法としてのトランザクション アクティビティ: ハッカーはトランザクションを実行することによってシステムの安定性をテストします。おそらく、トランザクション処理の遅延、異常検出メカニズムなどの Hyperliquid システムの動作パターンを収集して、次の攻撃にデータ サポートを提供します。

(2)想定される攻撃経路

ハッカーは次の手順を実行する可能性があります。

検証者の ID 情報とソーシャル活動を収集し、標的を絞ったフィッシングメールまたはメッセージを送信します。

検証者のデバイスに RAT を埋め込み、リモート アクセスを通じてデバイスを制御します。

Hyperliquid のトランザクション ロジックを分析し、偽造されたトランザクション署名を通じて資金引き出しリクエストを送信します。

最後に、資金移動が実行され、USDC がクリーニングのために複数のチェーンのミキシング サービスに送られます。

(3)攻撃対象の拡大

Hyperliquid の資産はまだ盗まれていませんが、ハッカーのアクティブなトランザクション追跡は、ハッカーが「潜在的な」または「探索的な攻撃」を行っていることを示しています。これらの警告は多くの場合、ハッキング チームが攻撃を実行するための重要な準備段階であるため、コミュニティはこれらの警告を無視すべきではありません。

3.現在実行可能な軽減策: 攻撃の上陸を防ぐにはどうすればよいですか?

このリスクに対処するために、Hyperliquid は次の改善をできるだけ早く実装する必要があります。

(1)検証器アーキテクチャの分散化

バリデーターの数を現在の 4 つから 15 ~ 20 に増やします。これにより、ハッカーがほとんどのバリデーターを同時に破る難易度が大幅に増加する可能性があります。

分散オペレーティング環境を採用する: バリデーター ノードが世界中の複数の地域に分散され、物理環境とネットワーク環境が相互に分離されていることを確認します。

異なるコード実装を導入する: 単一障害点を回避するために、検証者の実行コードは異なる実装 (Rust と Go のデュアル バージョンなど) を使用できます。

(2)検証者の端末セキュリティの向上

専用デバイス管理: 検証者のすべての主要な操作は、Hyperliquid によって管理される専用デバイスと、監視のために展開された完全な EDR システム上で完了する必要があります。

未署名のバイナリを無効にする: サプライ チェーン攻撃を防ぐために、検証デバイス上で実行されているすべてのファイルは Hyperliquid の統一署名によって検証される必要があります。

定期的なセキュリティ トレーニング: フィッシング メールや悪意のあるリンクを識別する能力を向上させるために、ソーシャル エンジニアリング攻撃に関するバリデーターを教育およびトレーニングします。

(3)つなぎ契約レベルでの保護メカニズム

遅延トランザクション メカニズム: コミュニティとチームに応答時間を提供するために、多額の資金引き出し (1,000 万米ドル以上など) に対して遅延実行メカニズムを設定します。

動的検証しきい値: 出金金額に基づいて必要なバリデーターの数を調整します。たとえば、一定の金額を超えると、バリデーターの署名の 90% が必要になります。

(4)攻撃検知・対応能力の向上

ブラックリストメカニズム:Circleと協力して、悪意のあるアドレスとしてマークされたトランザクションリクエストを直接拒否します。

オンチェーンアクティビティ監視: 高額取引の頻度の突然の増加、検証者の異常な署名動作など、Hyperliquid 上のすべての異常なアクティビティをリアルタイムで監視します。

要約する

Hyperliquid が今日明らかにした問題は、個別のケースではなく、現在の DeFi エコシステムに蔓延するシステミックなリスクです。つまり、検証メカニズムとオフチェーンのセキュリティに対する重点が、契約レベルよりもはるかに低いということです。

まだ実際の攻撃はありませんが、この事件は強い警告です。 Hyperliquid は、バリデーターの分散化とセキュリティを技術レベルで迅速に強化する必要があるだけでなく、包括的なコミュニティの議論と橋渡し契約のリスクの改善を促進する必要もあります。そうしないと、これらの潜在的なリスクが将来悪用され、取り返しのつかない損失が生じる可能性があります。