簡介

在Web3世界中,新代幣不斷湧現。你是否想過,每天究竟有多少新代幣在發行?這些新代幣都安全嗎?

這些疑問的產生並非無的放矢。在過去數月裡,CertiK安全團隊捕捉到了大量的Rug Pull交易案例。值得注意的是,這些案例中所涉及的代幣無一例外都是剛上鍊的新代幣。

隨後,CertiK對這些Rug Pull案例進行了深入調查,發現背後存在組織化的作案團夥,並總結了這些騙局的模式化特徵。透過深入分析這些團體的作案手法,CertiK發現了Rug Pull集團一種可能的詐騙推廣途徑:Telegram群組。這些團體利用Banana Gun、Unibot等群組中的「New Token Tracer」功能吸引用戶購買詐騙代幣並最終透過Rug Pull牟利。

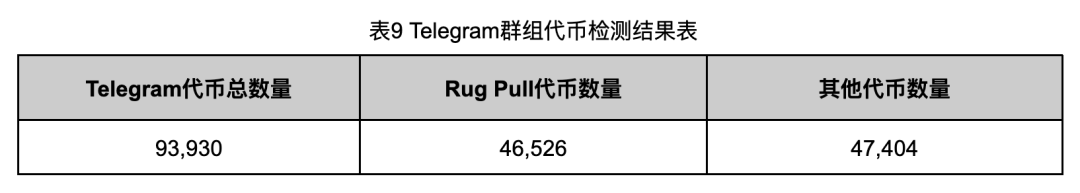

CertiK統計了從2023年11月至2024年8月初期間這些Telegram群組的代幣推送訊息,發現共推送了93,930種新代幣,其中涉及Rug Pull的代幣共有46,526種,佔比高達49.53% 。根據統計,這些Rug Pull代幣背後團伙的累計投入成本為149,813.72 ETH,並以高達188.7%的回報率牟利282,699.96 ETH,折合約8億美元。

為了評估Telegram群組推送的新代幣在以太坊主網中的佔比,CertiK統計了相同時間內以太坊主網上發行的新代幣數據。數據顯示,此期間共有100,260種新代幣發行,其中透過Telegram群組推送的代幣佔主網的89.99%。平均每天約有370種新代幣誕生,遠超合理預期。在不斷深入調查之後,我們發現的真相令人不安——其中至少48,265種代幣涉及Rug Pull詐騙,佔比高達48.14%。換句話說,以太坊主網路上幾乎每兩個新代幣中就有一個涉及詐騙。

此外,CertiK也在其他區塊鏈網路中發現了更多的Rug Pull案例。這意味著不僅是以太坊主網,整個Web3新發代幣生態的安全狀況遠比預期更加嚴峻。因此,CertiK撰寫了這份調查報告,希望能夠幫助所有Web3成員提升防範意識,在面對層出不窮的騙局時保持警惕,並及時採取必要的預防措施,保護好自己的資產安全。

ERC-20 代幣(Token)

在正式開始本報告之前,我們先來了解一些基礎概念。

ERC-20代幣是目前區塊鏈上最常見的代幣標準之一,它定義了一組規範,使得代幣可以在不同的智慧合約和去中心化應用程式(dApp)之間進行互通。 ERC-20標準規定了代幣的基本功能,例如轉帳、查詢餘額、授權第三方管理代幣等。由於這項標準化的協議,開發者可以更輕鬆地發行和管理代幣,從而簡化了代幣的創建和使用。實際上,任何個人或組織都可以基於ERC-20標準發行自己的代幣,並透過預售代幣為各種金融項目籌集啟動資金。正因為ERC-20代幣的廣泛應用,它成為了許多ICO和去中心化金融計畫的基礎。

我們熟悉的USDT、PEPE、DOGE都屬於ERC-20代幣,用戶可以透過去中心化交易所購買這些代幣。然而,某些詐騙集團也可能自行發行帶有代碼後門的惡意ERC-20代幣,將其上架到去中心化交易所,再誘導用戶進行購買。

Rug Pull代幣的典型詐騙案例

在這裡,我們借用一個Rug Pull代幣的詐騙案例,深入了解惡意代幣詐騙的營運模式。首先要說明的是,Rug Pull是指專案方在去中心化金融項目中,突然抽走資金或放棄項目,導致投資者蒙受巨大損失的詐欺行為。而Rug Pull代幣則是專門為實施這種詐騙行為而發行的代幣。

本文中提到的Rug Pull代幣,有時也被稱為“蜜罐(Honey Pot)代幣”或“退出騙局(Exit Scam)代幣”,但在下文中我們將統一稱其為Rug Pull代幣。

· 案例

攻擊者(Rug Pull集團)用Deployer地址(0x4bAF)部署TOMMI代幣,然後用1.5個ETH和100,000,000個TOMMI創建流動性池,並透過其他地址主動購買TOMMI代幣來偽造流動性池交易量以吸引用戶和鏈上的打新機器人購買TOMMI代幣。當有一定數量的打新機器人上當後,攻擊者用Rug Puller地址(0x43a9)來執行Rug Pull,Rug Puller用38,739,354TOMMI代幣砸流動性池,兌換出約3.95個ETH。 Rug Puller的代幣來自TOMMI代幣合約的惡意Approve授權,TOMMI代幣合約部署時會為Rug Puller授予流動性池的approve權限,這使得Rug Puller可以直接從流動性池裡轉出TOMMI代幣然後進行Rug Pull。

· 相關地址

- Deployer:0x4bAFd8c32D9a8585af0bb6872482a76150F528b7

- TOMMI代幣:0xe52bDD1fc98cD6c0cd544c0187129c20D4545C7F

- Rug Puller:0x43A905f4BF396269e5C559a01C691dF5CbD25a2b

- Rug Puller偽裝的使用者(其中之一):0x4027F4daBFBB616A8dCb19bb225B3cF17879c9A8

- Rug Pull資金中轉地址:0x1d3970677aa2324E4822b293e500220958d493d0

- Rug Pull資金留存地址:0x28367D2656434b928a6799E0B091045e2ee84722

· 相關交易

- Deployer從中心化交易所取得啟動資金:0x428262fb31b1378ea872a59528d3277a292efe7528d9ffa2bd926f8bd4129457

- 部署TOMMI代幣:0xf0389c0fa44f74bca24bc9d53710b21f1c4c8c5fba5b2ebf5a8adfa9b2d851f8

- 建立流動性池:0x59bb8b69ca3fe2b3bb52825c7a96bf5f92c4dc2a8b9af3a2f1dddda0a79ee78c

- 資金中轉地址發送資金給偽裝用戶(其中之一):0x972942e97e4952382d4604227ce7b849b9360ba5213f2de6edabb35ebbd20eff

- 偽裝用戶購買代幣(其中之一):0x814247c4f4362dc15e75c0167efaec8e3a5001ddbda6bc4ace6bd7c451a0b231

- Rug Pull:0xfc2a8e4f192397471ae0eae826dac580d03bcdfcb929c7423e174d1919e1ba9c

- Rug Pull將所得資金寄至中轉位址:0xf1e789f32b19089ccf3d0b9f7f4779eb00e724bb779d691f19a4a19d6fd15523

- 中轉地址將款項寄至資金留存地址:0xb78cba313021ab060bd1c8b024198a2e5e1abc458ef9070c0d11688506b7e8d7

· Rug Pull過程

1. 準備攻擊資金。

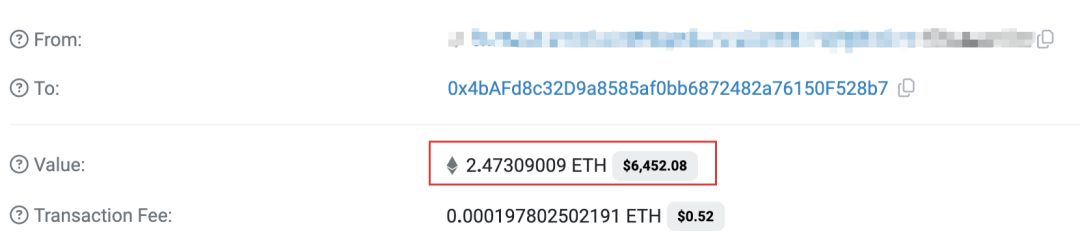

攻擊者透過中心化交易所,向Token Deployer(0x4bAF)充值2.47309009ETH作為Rug Pull的啟動資金。

圖1 Deployer從交易所取得啟動資金交易信息

2. 部署帶後門的Rug Pull代幣。

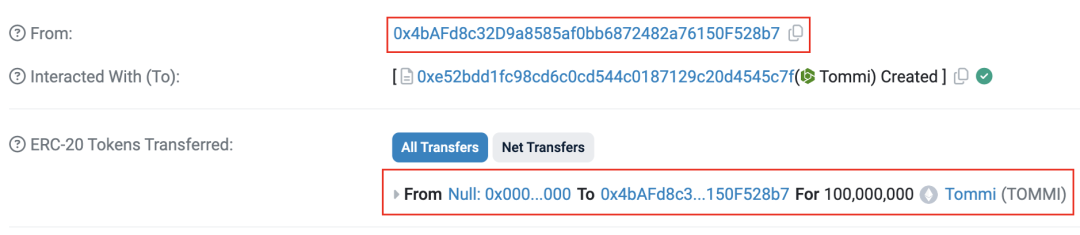

Deployer創建TOMMI代幣,預挖100,000,000個代幣並分配給自身。

圖2 Deployer創建TOMMI代幣交易訊息

3. 建立初始流動性池。

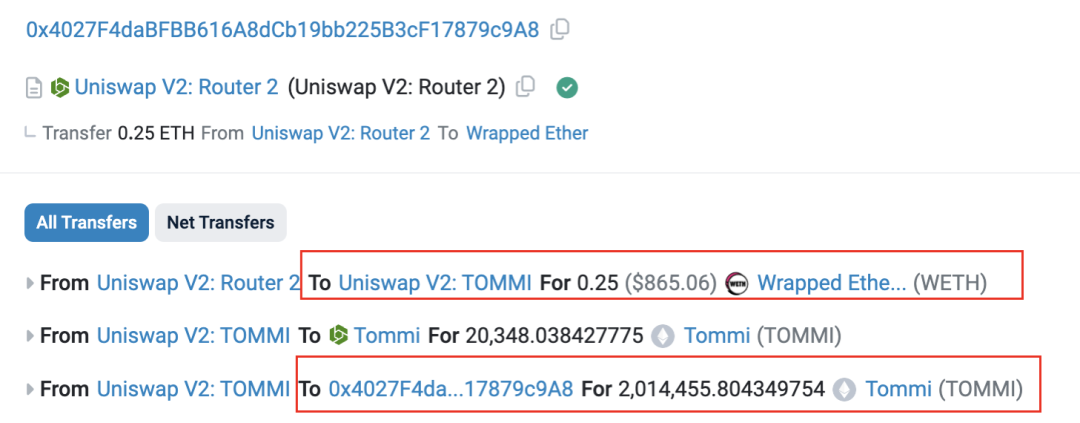

Deployer用1.5個ETH和預挖的所有代幣創建流動性池,獲得了約0.387個LP代幣。

圖3 Deployer創建流動性池交易資金流動

4. 銷毀所有預挖的Token供應量。

Token Deployer將所有LP代幣發送至0地址銷毀,由於TOMMI合約中沒有Mint功能,因此此時Token Deployer理論上已經失去了Rug Pull能力。 (這也是吸引打新機器人入場的必要條件之一,部分打新機器人會評估新入池的代幣是否存在Rug Pull風險,Deployer還將合約的Owner設置為0地址,都是為了騙過打新機器人的反詐程序)。

圖4 Deployer銷毀LP代幣交易訊息

5. 偽造交易量。

攻擊者用多個地址主動從流動性池中購買TOMMI代幣,炒高池子的交易量,進一步吸引打新機器人入場(判斷這些地址是攻擊者偽裝的依據:相關地址的資金來自Rug Pull團夥的歷史資金轉址)。

圖5 攻擊者其他地址購買TOMMI代幣交易資訊和資金流動

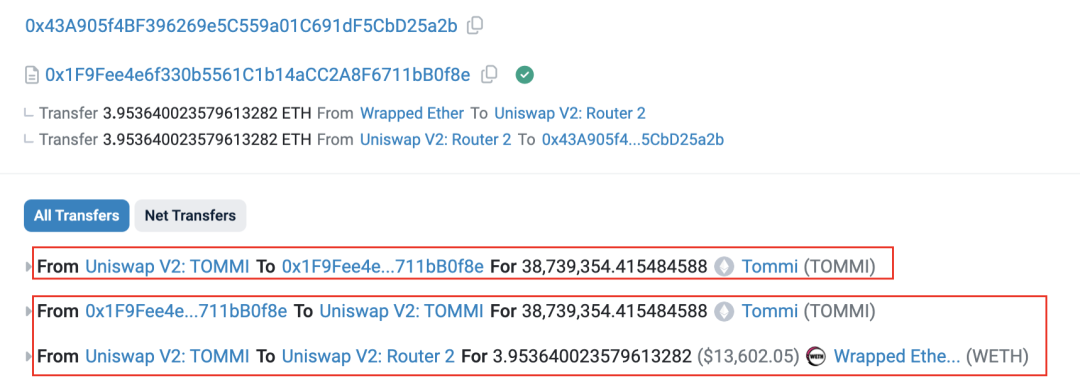

6. 攻擊者透過Rug Puller地址(0x43A9)發動Rug Pull,透過token的後門直接從流動性池中轉出38,739,354個代幣,然後再用這些代幣砸池子,套出約3.95個ETH。

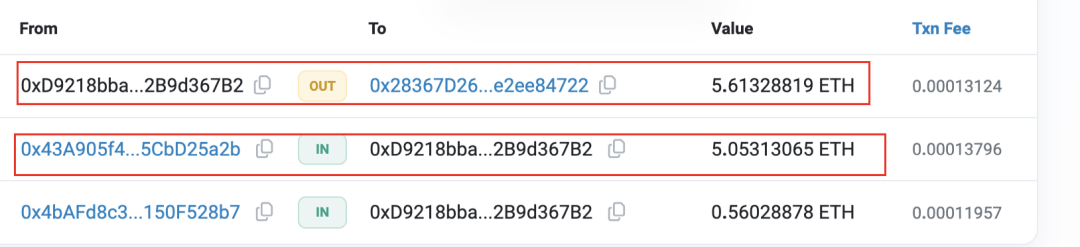

圖6 Rug Pull交易資訊與資金流動

7. 攻擊者將Rug Pull所得資金寄至中轉位址0xD921。

圖7 Rug Puller將攻擊收益發送至中轉位址交易訊息

8. 中轉地址0xD921將資金發送至資金留存地址0x2836。從這裡我們可以看出,當Rug Pull完成後,Rug Puller會將資金寄至某筆資金留存地址。資金留存地址是我們監控到的大量Rug Pull案例的資金歸集處,資金留存地址會將收到的大部分資金進行拆分以開始新一輪的Rug Pull,而其餘少量資金會經由中心化交易所提現。我們發現了資金留存地址若干,0x2836是其中之一。

圖8 中轉地址資金轉移訊息

· Rug Pull代碼後門

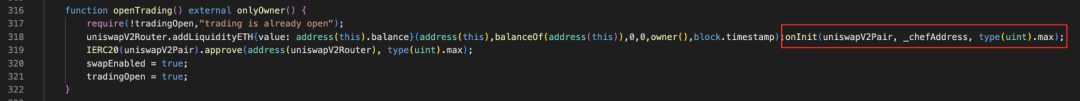

攻擊者雖然已經透過銷毀LP代幣來試圖向外界證明他們沒辦法進行Rug Pull,但是實際上攻擊者卻在TOMMI代幣合約的openTrading函數中留下一個惡意approve的後門,這個後門會在創建流動性池時讓流動性池向Rug Puller地址approve代幣的轉移權限,使得Rug Puller地址可以直接從流動性池中轉走代幣。

圖9 TOMMI代幣合約中openTrading函數

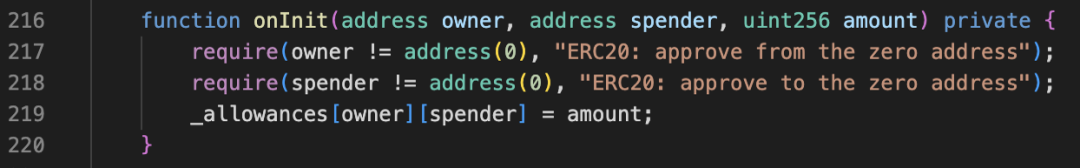

圖10 TOMMI代幣合約中onInit函數

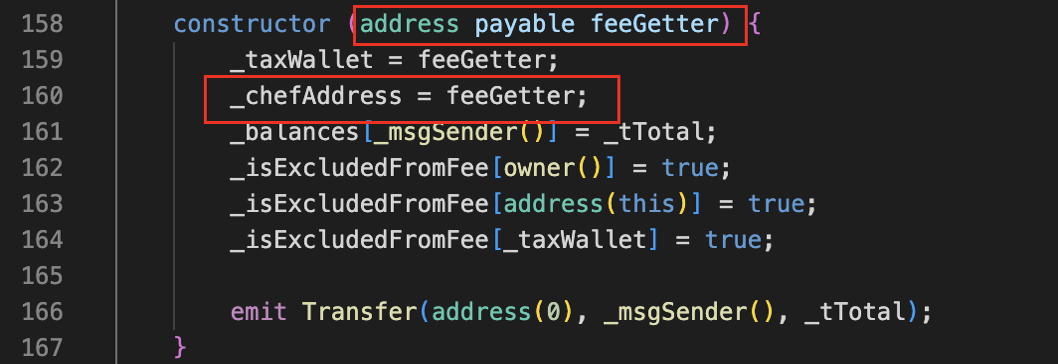

openTrading函數的實作如圖9所示,其主要功能是建立新的流動性池,但攻擊者卻在該函數內呼叫了後門函數onInit(圖10所示),讓uniswapV2Pair向_chefAddress位址approve數量為type(uint256)的代幣轉移權限。其中uniswapV2Pair為流動性池位址,_chefAddress為Rug Puller位址,_chefAddress在合約部署時指定(圖11所示)。

圖11 TOMMI代幣合約中構造函數

· 犯案模式化

透過分析TOMMI案例,我們可以總結出以下4個特點:

1. Deployer透過中心化交易所獲取資金:攻擊者首先透過中心化交易所為部署者地址(Deployer)提供資金來源。

2. Deployer創建流動性池並銷毀LP代幣:部署者在創建完Rug Pull代幣後,會立刻為其創建流動性池,並銷毀LP代幣,以增加專案的可信度,吸引更多投資者。

3. Rug Puller用大量代幣兌換流動性池中的ETH:Rug Pull地址(Rug Puller)使用大量代幣(通常數量遠超代幣總供應量)來兌換流動性池中的ETH。在其他案例中,Rug Puller也有透過移除流動性來取得池中ETH的情況。

4. Rug Puller將Rug Pull獲得的ETH轉移至資金留存位址:Rug Puller會將取得到的ETH轉移到資金留存位址,有時透過中間位址進行過渡。

上述這些特點普遍存在於我們捕獲的案例中,這表明Rug Pull行為有著明顯的模式化特徵。此外,在完成Rug Pull後,資金通常會被匯集到一個資金留存地址,這暗示這些看似獨立的Rug Pull案例背後可能涉及同一批甚至同一個詐騙團夥。

基於這些特點,我們提取了一個Rug Pull的行為模式,並利用此模式對監控到的案例進行掃描檢測,以期構建出可能的詐騙團夥畫像。

Rug Pull作案集團

· 挖掘經費留存地址

如前文所述,Rug Pull案例通常會在最後將資金匯聚到資金留存地址。基於此模式,我們挑選了其中幾個高度活躍且其關聯案例作案手法特徵明顯的資金留存地址進行深入分析。

進入我們視野的共有7個資金留存地址,這些地址關聯的Rug Pull案例共有1,124個,被我們的鏈上攻擊監控系統(CertiK Alert)成功捕獲。 Rug Pull集團在成功實施騙局後,會將非法獲利匯集至這些資金留存地址。而這些資金留存地址會將沉澱資金拆分,用於未來新的Rug Pull騙局中創建新代幣、操縱流動性池等活動。此外,一小部分沉澱資金則透過中心化交易所或閃兌平台進行套現。

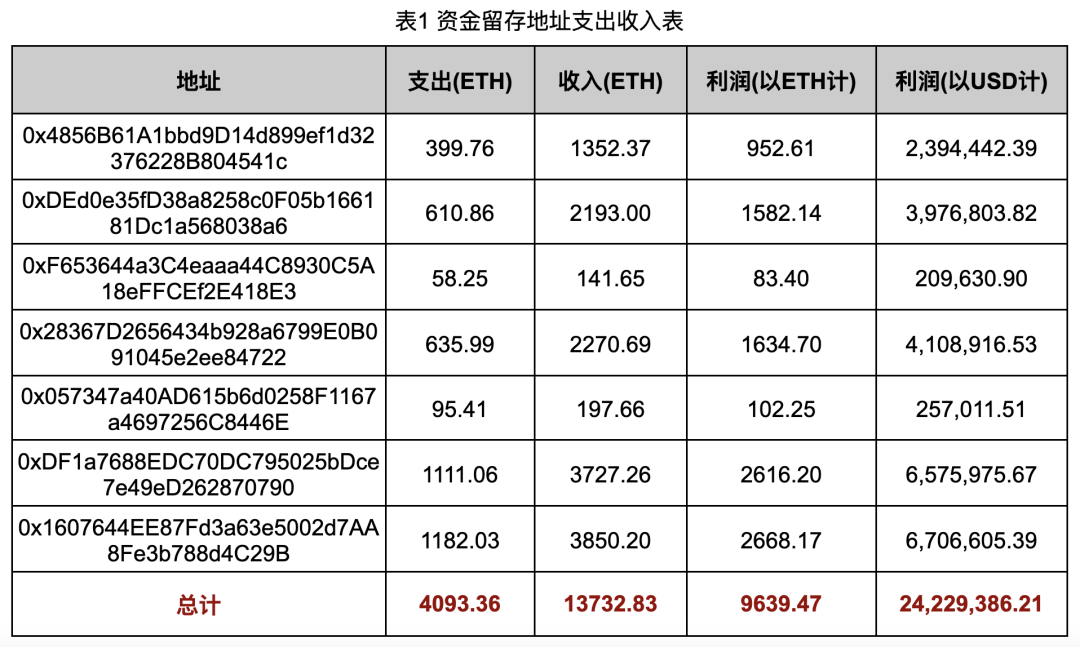

關於資金留存地址的資金數據統計如表1所示:

透過統計每個資金留存地址中所有Rug Pull騙局的成本和收入,我們得到了表1的數據。

在一次完整的Rug Pull騙局中,Rug Pull團夥通常使用一個地址作為Rug Pull代幣的部署者(Deployer),並透過中心化交易所提款獲取啟動資金來創建Rug Pull代幣及相應的流動性池。當吸引到足夠數量的用戶或打新機器人使用ETH購買Rug Pull代幣後,Rug Pull團夥會使用另一個地址作為Rug Pull執行者(Rug Puller)進行操作,將所得資金轉移至資金留存地址。

在上述過程中,我們將Deployer透過交易所取得的ETH,或Deployer在創建流動性池時投入的ETH,視為Rug Pull的成本(具體如何計算取決於Deployer的行為)。而Rug Puller在完成Rug Pull後轉至資金留存地址(或其他中轉地址)的ETH則被視為該次Rug Pull的收入,最終得到了表1中關於收入和支出的數據,其中USD 利潤換算所使用的ETH/USD 價格(1 ETH = 2,513.56 USD,價格取得時間為2024年8月31日),依照資料整合時的即時價格計算。

需要說明的是,Rug Pull集團在實施詐騙時,也會主動使用ETH購買自己創建的Rug Pull代幣,以模擬正常的流動性池活動,從而吸引打新機器人購買。但這部分成本未被納入計算,因此表1的數據高估了Rug Pull集團的實際利潤,真實的利潤會相對較低。

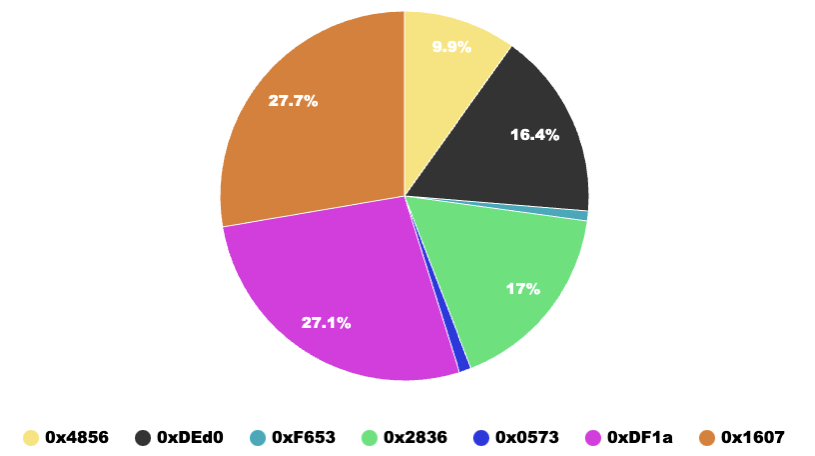

圖12 資金留存地址獲利佔比餅狀圖

以表1中各地址Rug Pull利潤資料來產生利潤佔比餅狀圖,如圖12所示。利潤佔比排名前三的地址分別是0x1607,0xDF1a及0x2836。地址0x1607所獲得的利潤最高,約2,668.17 ETH,佔所有地址利潤的27.7%。

實際上,即便最終資金被匯聚到了不同的資金留存地址,但由於這些地址所關聯的案例之間存在大量共性(如Rug Pull的後門實現方式、套現路徑等),我們仍然高度懷疑這些資金留存地址背後可能屬於同一個團體。

那麼,這些資金留存地址之間是否可能存在某種關聯呢?

· 挖掘經費留存地址間關聯

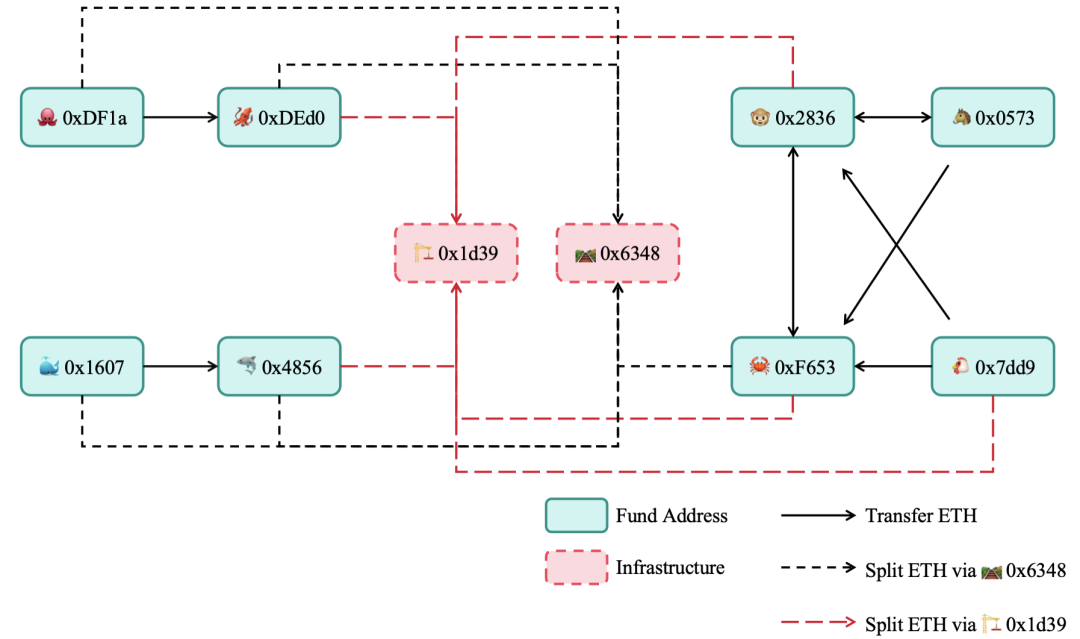

圖13 資金留存地址的資金流向圖

判斷資金留存地址之間是否存在關聯性的重要指標,是查看這些地址之間是否有直接的轉帳關係。為驗證資金留存地址之間的關聯性,我們爬取並分析了這些地址的歷史交易記錄。

在我們過去分析的案例中的大多數情況下,每一次Rug Pull騙局的收益最終只會流向某一個資金留存地址,想要透過追蹤收益資金的走向,從而去關聯不同的資金留存地址是無法做到的,因此,我們需要檢測這些資金留存地址之間的資金流動情況,才可以獲得資金留存地址之間的直接關聯,檢測結果如圖13所示。

需要說明的是,圖13的位址0x1d39和0x6348是各資金留存位址共用的Rug Pull基礎設施合約位址。資金留存地址透過這兩個合約將資金拆分並發送給其他地址,而這些收到拆分資金的地址則利用這些資金偽造Rug Pull代幣的交易量。

根據圖13中ETH的直接轉帳關係,我們可以將這些資金留存位址分成3個位址集合:

1. 0xDF1a和0xDEd0;

2. 0x1607和0x4856;

3. 0x2836、0x0573、0xF653和0x7dd9。

地址集合內部存在直接的轉帳關係,但集合之間並沒有直接的轉帳行為。因此,似乎可以將這7個資金留存地址分成3個不同的集團。然而,這3個地址集合都透過同樣的基礎設施合約拆分ETH進行後續的Rug Pull操作,這使得原本看似鬆散的3個地址集合聯繫在一起,形成一個整體。因此,這是否可以顯示這些資金留存地址背後實際上屬於同一個團體?

這個問題在此不做深入討論,大家可以自行思考其中的可能性。

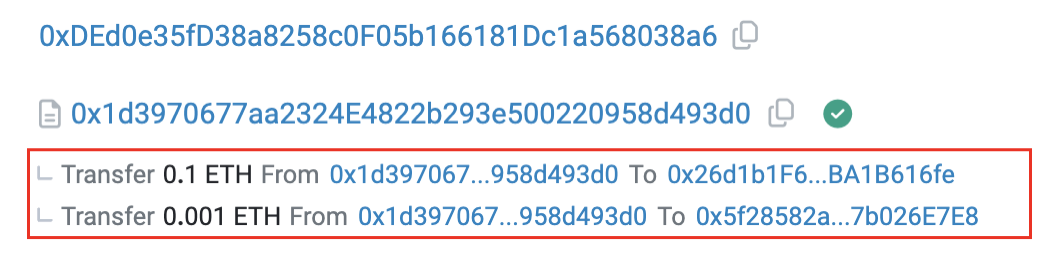

· 挖掘共用基礎設施

前文提到的資金留存地址共用的基礎設施地址主要有兩個,分別是

0x1d3970677aa2324E4822b293e500220958d493d0和0x634847D6b650B9f442b3B582971f859E6e65eB53。

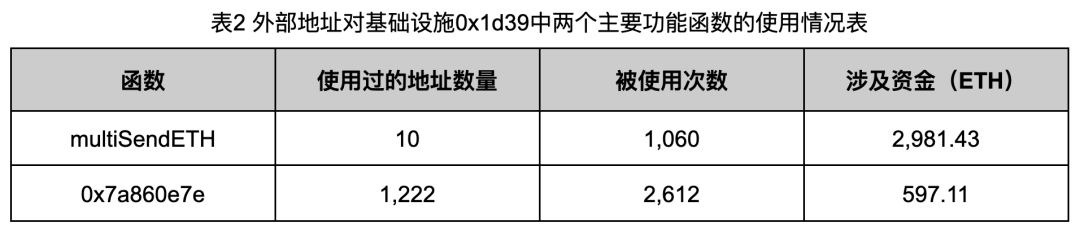

其中,基礎設施位址0x1d39主要包含兩個功能函數:「multiSendETH」和「0x7a860e7e」。 「multiSendETH」的主要功能是進行拆分轉賬,資金留存地址透過0x1d39的「Multi Send ETH」函數將部分資金拆分至多個地址,用於偽造Rug Pull代幣的交易量,其交易資訊如圖14所示。

這種拆分操作幫助攻擊者偽造代幣的活躍度,使得這些代幣看起來更具吸引力,從而誘導更多用戶或打新機器人購買。透過這一手法,Rug Pull集團能夠進一步增加騙局的欺騙性和複雜度。

圖14 資金留存地址透過0x1d39拆分資金交易資訊圖

「0x7a860e7e」函數的功能是用於購買Rug Pull代幣,其他偽裝成普通用戶的地址在收到資金留存地址的拆分資金後,要么直接與Uniswap的Router進行交互購買Rug Pull代幣,要么通過0x1d39的「0x7a860e7e」函數購買Rug Pull代幣,以偽造活躍的交易量。

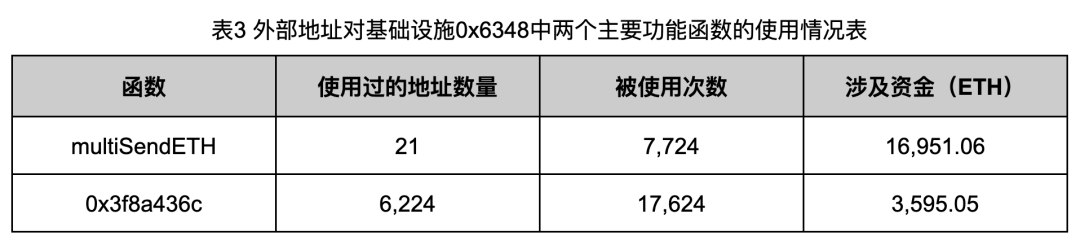

基礎設施位址0x6348的主要功能函數與0x1d39相似,只是購買Rug Pull代幣的函數名稱更換為“0x3f8a436c”,這裡不再詳細展開。

為了進一步了解Rug Pull集團對這些基礎設施的使用情況,我們爬取並分析了0x1d39和0x6348的交易歷史,統計了外部地址對0x1d39和0x6348中兩個功能函數的使用頻率,結果如表2和表3所示。

從表2和表3的數據可以看出,Rug Pull集團對基礎設施地址的使用有明顯的特點:他們僅用少量的資金留存地址或中轉地址來拆分資金,但透過大量其他地址偽造Rug Pull代幣的交易量。例如,透過地址0x6348偽造交易量的地址甚至多達6,224個。如此規模的地址數量大大增加了我們區分攻擊者地址與受害者地址的難度。

需要特別說明的是,Rug Pull集團偽造交易量的方式並不僅限於利用這些基礎設施地址,有些地址也會直接透過交易所兌換代幣進行交易量偽造。

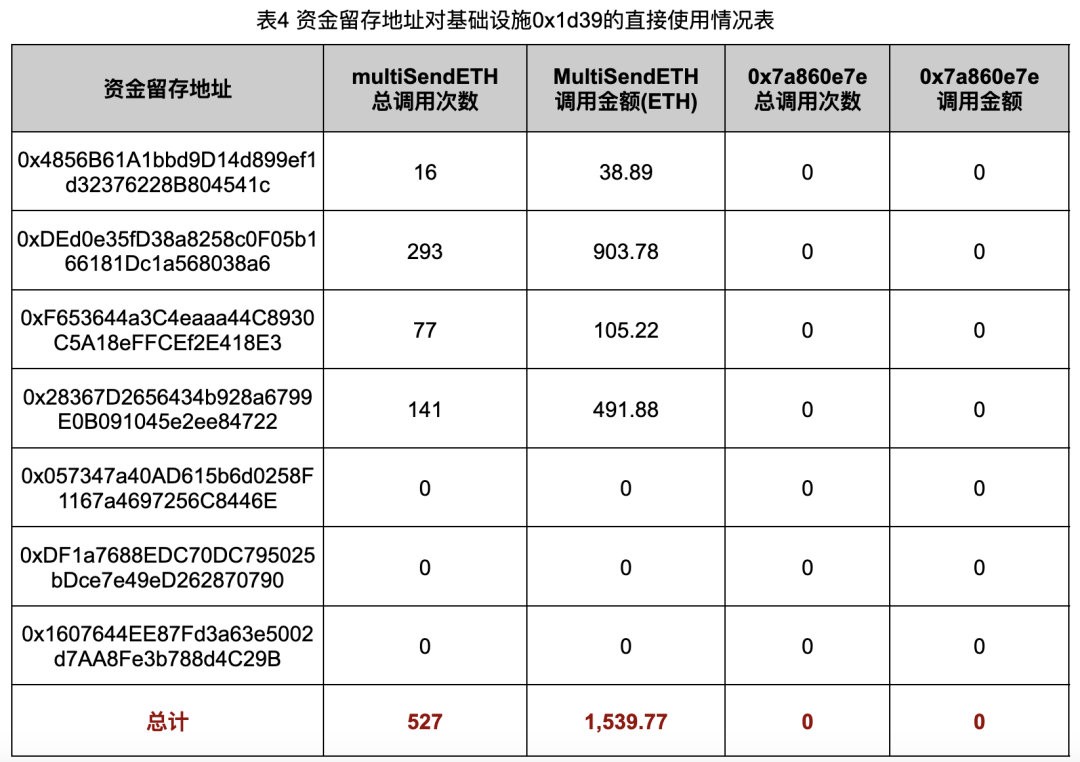

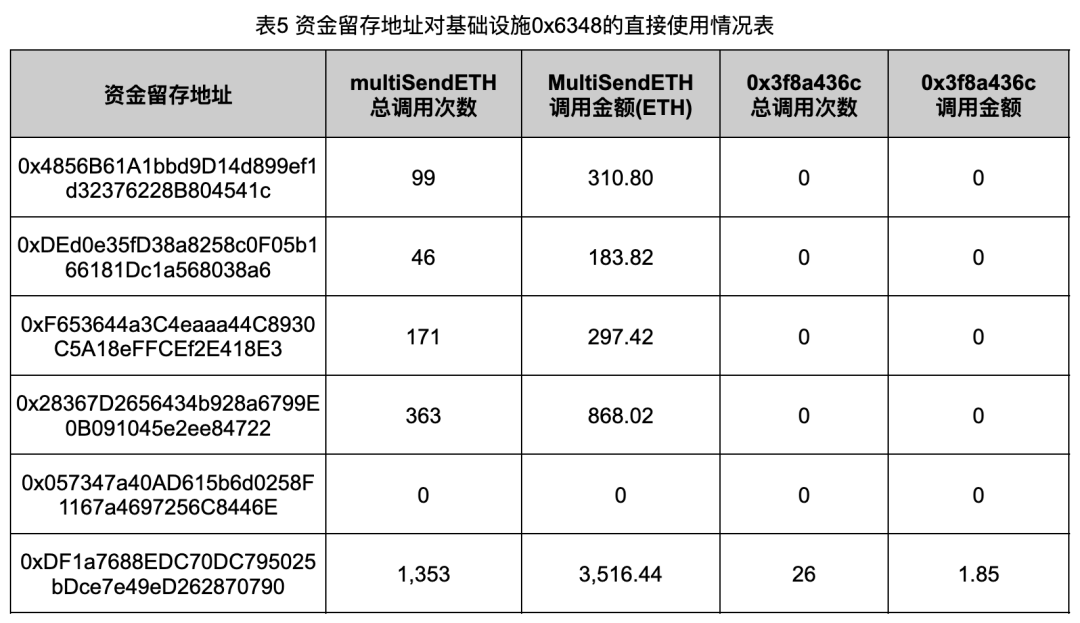

此外,我們也統計了前文提到的7個資金留存地址對0x1d39和0x6348這兩個地址中各功能函數的使用情況,以及每個函數涉及的ETH數量,最終得到的數據如表4和表5所示。

從表4和表5的數據可以看出,資金留存地址透過基礎設施總計拆分了3,616次資金,總金額達到9,369.98 ETH。此外,除了地址0xDF1a以外,所有資金留存地址都僅透過基礎設施進行拆分轉賬,而購買Rug Pull代幣的操作則由接收這些拆分資金的地址完成。這說明在這些Rug Pull集團的犯案過程中,思路清晰,分工明確。

地址0x0573則沒有透過基礎設施進行資金拆分,其關聯的Rug Pull案例中用於偽造交易量的資金來源於其他地址,這表明不同的資金留存地址在作案風格上存在一定的差異化。

透過對不同資金留存地址之間的資金連結及其對基礎設施的使用情況進行分析,我們對這些資金留存地址之間的關聯有了更全面的了解。這些Rug Pull集團的作案方式比我們想像得更加專業和規範,這進一步說明有犯罪集團在背後精心策劃和操作這一切,以進行系統化的詐騙活動。

· 挖掘犯案經費來源

Rug Pull集團在進行Rug Pull時,通常會使用一個新的外部帳戶地址(EOA)作為Deployer來部署Rug Pull代幣,而這些Deployer地址通常透過中心化交易所或閃兌平台獲取啟動資金。為此,我們對前文提到的資金留存地址所關聯的Rug Pull案例進行了資金來源分析,旨在掌握更詳細的作案資金來源資訊。

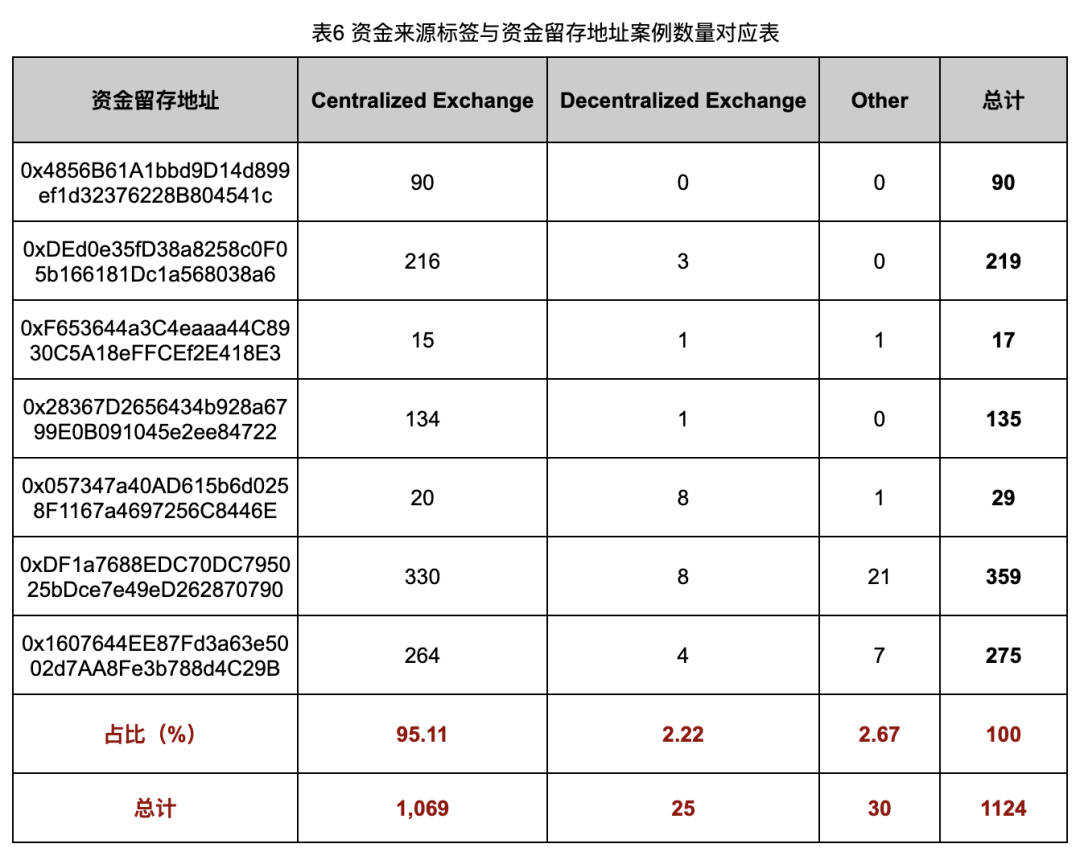

表6展示了各資金留存位址中關聯Rug Pull案例的Deployer資金來源標籤的數量分佈。

從表6的數據可以看出,在各資金留存位址關聯的Rug Pull案例中,Rug Pull代幣的Deployer資金大部分來自中心化交易所(CEX)。在我們分析的所有1,124個Rug Pull案例中,資金來自中心化交易所熱錢包的案例數量達到了1,069個,佔比高達95.11%。這意味著對於絕大多數Rug Pull案例,我們可以透過中心化交易所的帳戶kyc資訊和提款歷史記錄追溯到具體的帳戶持有人,從而獲得破案的關鍵線索。

隨著深入研究,我們發現這些Rug Pull集團往往同時從多個交易所熱錢包取得作案資金,且各錢包的使用程度(使用次數、佔比)大致相當。這顯示Rug Pull集團有意增加各個Rug Pull案例在資金流上的獨立性,以此提高外界對其溯源的難度,增加追蹤的複雜性。

透過對這些資金留存地址和Rug Pull案例的詳細分析,我們可以得出這些Rug Pull團伙的畫像:他們訓練有素、分工明確、有預謀且組織嚴密。這些特徵顯示出該團伙的高水平專業化及其詐騙活動的系統性。

面對如此嚴密組織的不法分子,我們不禁對其推廣途徑產生了疑問和好奇:這些Rug Pull團夥是透過什麼方式讓用戶發現併購買這些Rug Pull代幣的呢?為了回答這個問題,我們開始關注這些Rug Pull案例中的受害地址,並試圖揭示這些團夥是如何誘導用戶參與其騙局的。

· 挖掘受害者地址

透過資金關聯的分析,我們維護了一份Rug Pull團伙的地址名單,並將其作為黑名單,從Rug Pull代幣對應的流動性池交易記錄中篩選出受害者地址集合。

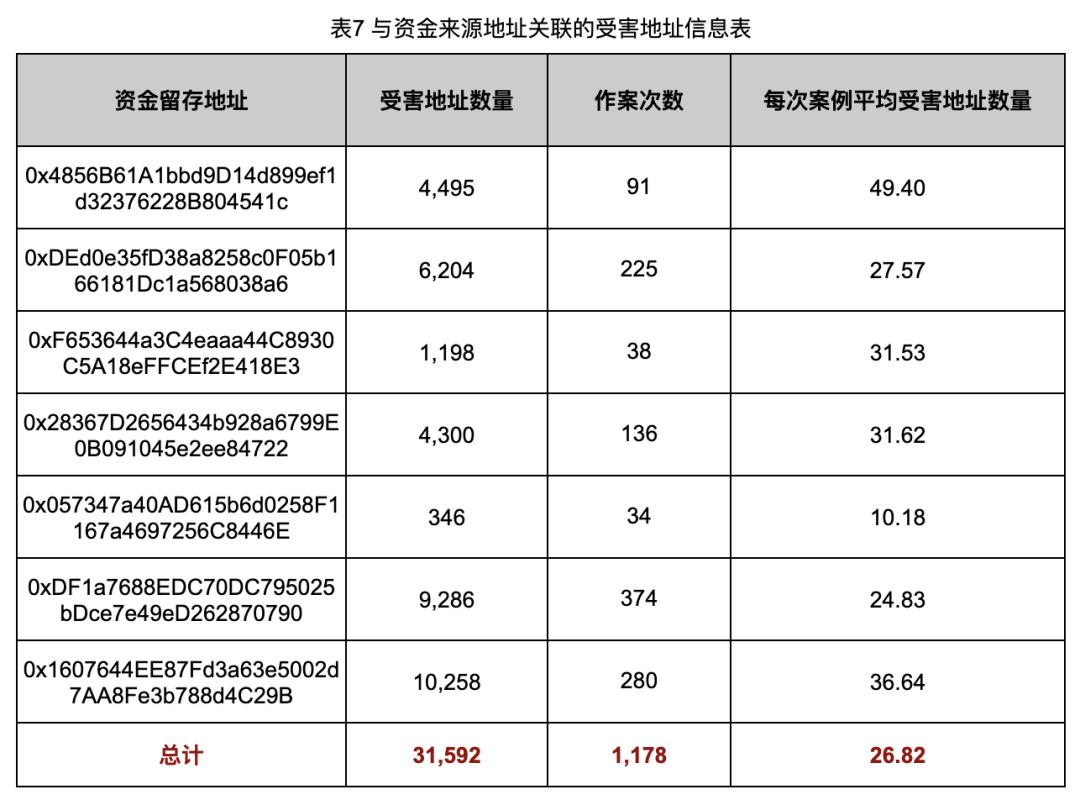

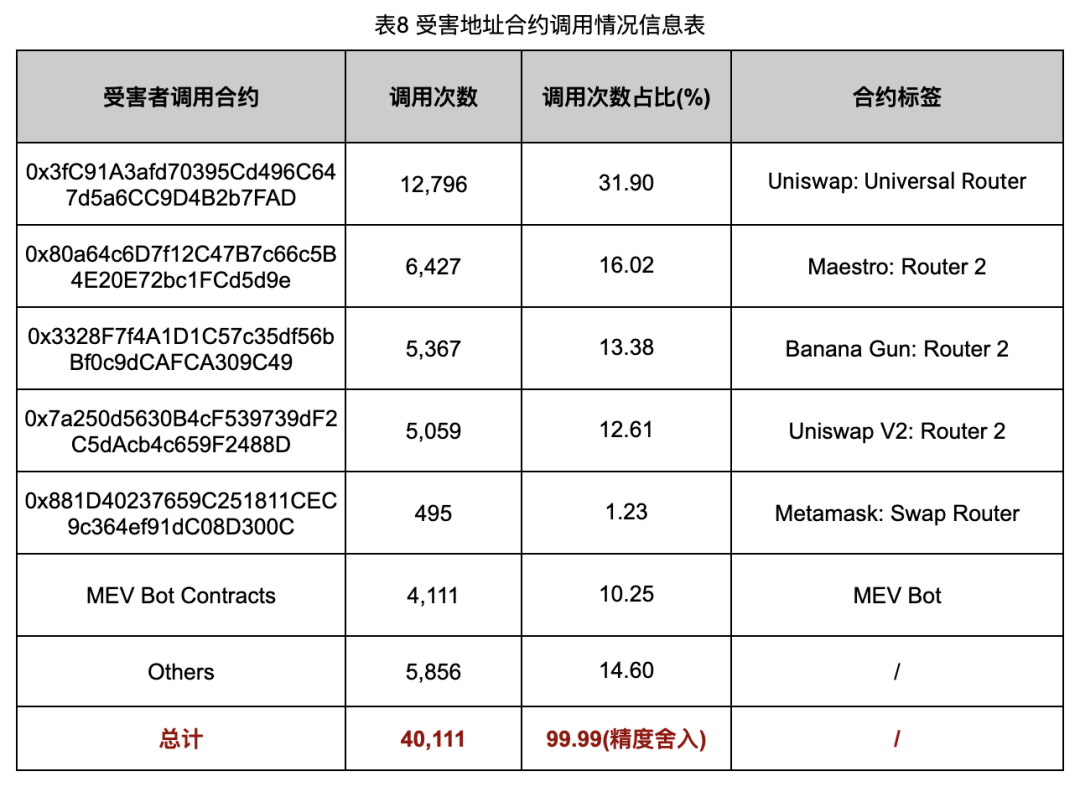

在對這些受害地址進行分析後,我們得到了與資金留存地址關聯的受害地址資訊(表7)以及受害地址的合約調用情況資訊(表8)。

從表7的數據可以看出,在我們分析的鏈上監控系統(CertiK Alert)捕獲的Rug Pull案例中,平均每個案例的受害地址數量為26.82個。這個數字實際上高於我們最初的預期,這也意味著這些Rug Pull案例造成的危害比我們之前設想的要大。

從表8的數據可以看出,在受害地址購買Rug Pull代幣的合約調用情況中,除了透過Uniswap和MetaMask Swap等較為常規的購買方式外,還有30.40%的Rug Pull代幣是透過Maestro和Banana Gun等知名的鏈上狙擊機器人平台進行購買的。

這項發現提醒我們,鏈上狙擊機器人可能是Rug Pull團體重要的推廣管道之一。透過這些狙擊機器人,Rug Pull集團能夠快速吸引參與者,尤其是專注於代幣打新的人。因此,我們將注意力集中在這些鏈上狙擊機器人上,以進一步了解其在Rug Pull詐騙中的作用及其推廣機制。

Rug Pull代幣推廣管道

我們研究了目前Web3的打新生態,研究了鏈上狙擊機器人的運作模式,並結合一定的社會工程學手段,最終鎖定了兩個可能的Rug Pull團體廣告管道:Twitter和Telegram群組。

需要強調的是,這些Twitter和Telegram群組並非Rug Pull集團特意創建,而是作為打新生態中的基礎組件而存在的。它們由鏈上狙擊機器人營運團隊或職業打新團隊等第三方機構維護,專門為打新者推送新上線的代幣。這些群體組成為Rug Pull團伙的天然廣告途徑,透過推送新代幣的方式吸引用戶購買惡意代幣,從而實施詐騙。

· Twitter廣告

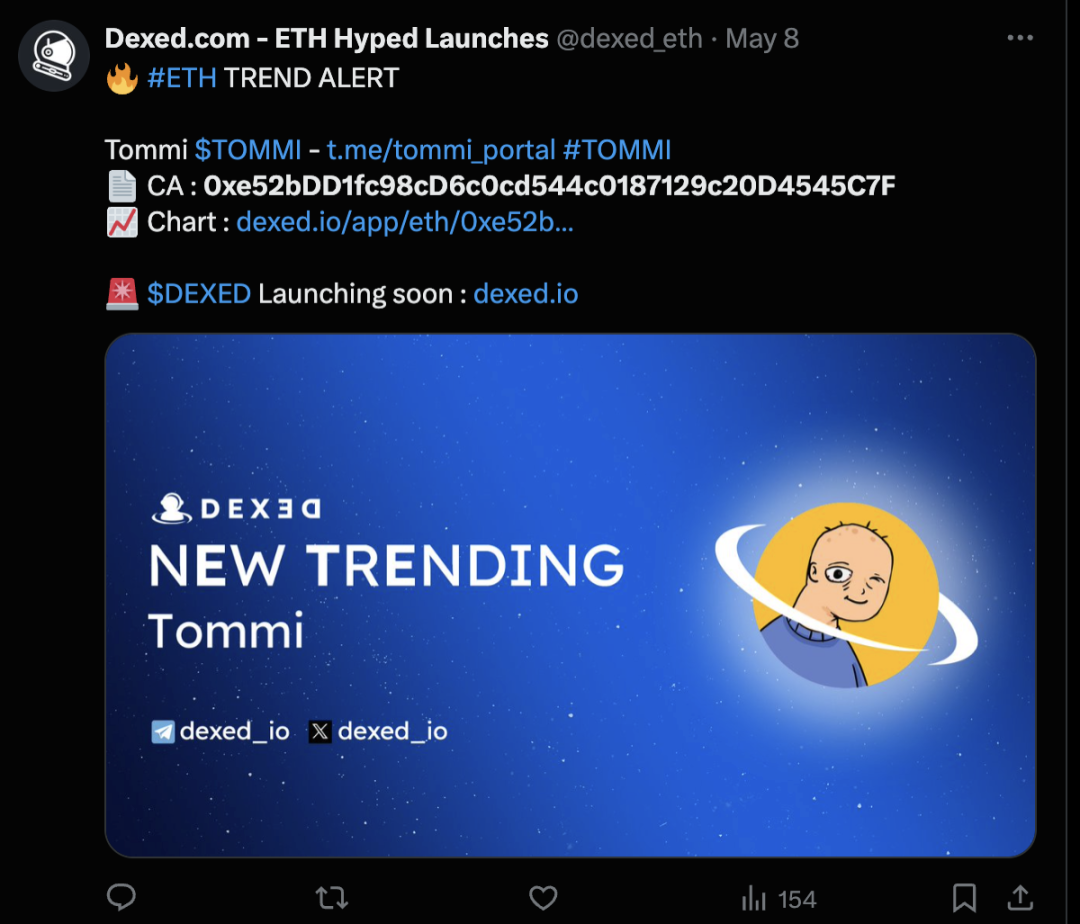

圖15 TOMMI代幣的推特廣告

圖15展示了前文提到的TOMMI代幣在Twitter上的廣告。可以看到,Rug Pull集團利用了Dexed.com的新幣推送服務來向外界曝光其Rug Pull代幣,以吸引更多的受害者。在實際研究中,我們發現相當一部分Rug Pull代幣都能在Twitter上找到其對應的廣告,而這些廣告往往來自不同第三方機構的Twitter帳號。

· Telegram群組廣告

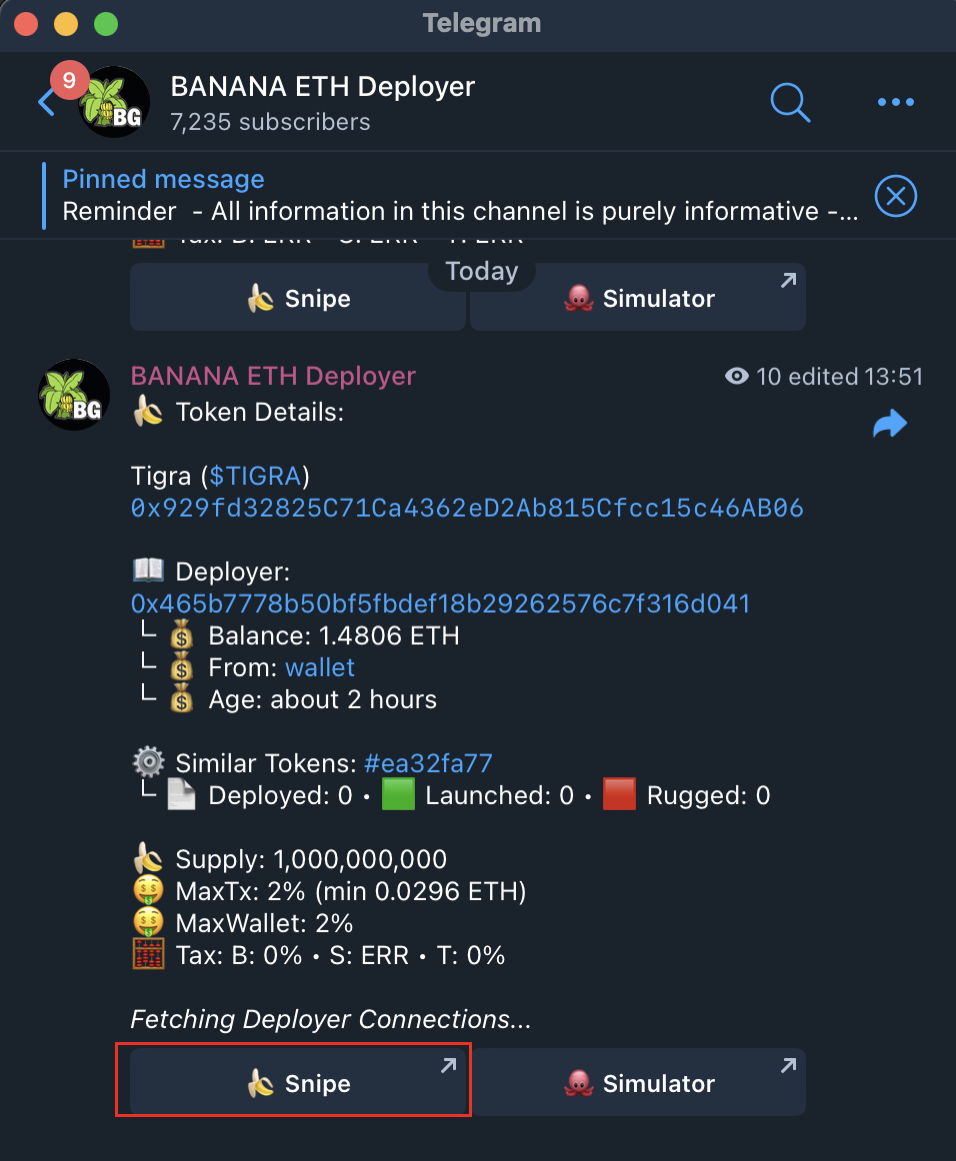

圖16 Banana Gun新幣推送群組

圖16展示了由鏈上狙擊機器人Banana Gun團隊維護的專門用於推送新上線代幣的Telegram群組。該群組不僅推送新代幣的基本訊息,還為用戶提供了便捷的購買入口。當用戶配置Banana Gun Sniper Bot的基本設定後,點選群組中對應代幣推送訊息的「Snipe」按鈕(如圖16的紅框部分),即可快速購買該代幣。

我們對該群組內推送的代幣進行了人工抽檢,發現其中相當大比例的代幣都是Rug Pull代幣。這項發現進一步加深了我們的猜測,Telegram群組很可能是Rug Pull幫派的一個重要廣告管道。

現在的問題是,第三方機構推送的新代幣中,Rug Pull代幣的佔比到底有多大?這些Rug Pull集團的犯案規模又有多大?為了弄清楚這些問題,我們決定對Telegram群組中推送的新代幣數據進行系統性的掃描和分析,以揭示其背後的風險規模和詐騙行為的影響力。

以太坊代幣生態分析

· 分析Telegram群組中推送的代幣

為了研究這些Telegram群組中推送的新代幣的Rug Pull佔比情況,我們透過Telegram的API爬取了Banana Gun、Unibot及其他第三方Token訊息群組在2023年10月至2024年8月期間推送的以太坊新代幣訊息,發現這段時間內這些群組共推送了93,930個代幣。

根據我們對Rug Pull案例的分析,Rug Pull集團在犯案時通常會用Rug Pull代幣在Uniswap V2中創建流動性池,並投入一定量的ETH。待有用戶或打新機器人在該池子中購買Rug Pull代幣後,攻擊者透過砸盤或移除流動性的方式獲利。整個過程一般會在24小時內結束。

因此,我們總結出了以下Rug Pull代幣的偵測規則,並使用這些規則掃描這93,930個代幣,目的是確定這些Telegram群組中推送的新代幣中Rug Pull代幣的比例:

1. 近24小時目標代幣沒有轉帳行為:Rug Pull代幣在砸盤完成後通常不再有任何活動;

2. 在Uniswap V2中存在目標代幣與ETH的流動性池:Rug Pull集團會在Uniswap V2中創建代幣與ETH的流動性池;

3. 代幣自創建以來到檢測時的Transfer事件總數不超過1,000:Rug Pull代幣普遍交易較少,因此轉帳次數相對較少;

4. 涉及該代幣的最後5筆交易中有大筆流動性池撤出或砸盤行為:Rug Pull代幣在騙局結束時會進行大筆的流動性撤出或砸盤操作。

利用這些規則對Telegram群組推送的代幣進行了檢測,結果如表10所示。

如表9所示,在Telegram群組推送的93,930個代幣中,共檢測出Rug Pull代幣46,526個,佔比高達49.53%。這意味著在Telegram群組中推送的代幣中,幾乎有一半是Rug Pull代幣。

考慮到某些專案方在專案失敗後也會進行撤回流動性的操作,這種行為不應被簡單歸類為本文提到的Rug Pull詐欺。因此,我們需要考慮這種情況可能造成的誤報對本文分析結果的影響。儘管我們的檢測規則第3條已經能夠過濾掉絕大部分類似情況,但仍可能有誤判。

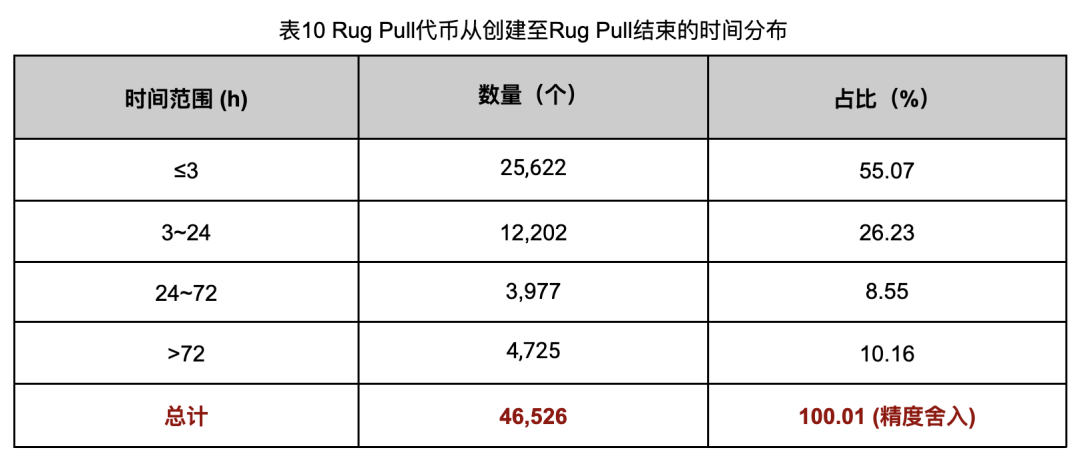

為了更好地理解這些潛在誤報的影響,我們對這46,526個被檢測為Rug Pull的代幣的活躍時間進行了統計,結果如表10所示。透過分析這些代幣的活躍時間,我們可以進一步區分真正的Rug Pull行為與因專案失敗而導致的流動性撤回行為,從而對Rug Pull的實際規模進行更準確地評估。

透過對活躍時間的統計,我們發現有41,801個Rug Pull代幣的活躍時間(從代幣創建到最後執行Rug Pull的時間)小於72小時,佔比高達89.84%。在正常情況下,72小時的時間並不足以判斷一個專案是否失敗,因此本文認為活躍時間小於72小時的Rug Pull行為不是正常的專案方撤回資金行為。

所以,即使最不理想的情況下,剩下的4,725個活躍時間大於72小時的Rug Pull代幣均不屬於本文定義的Rug Pull詐欺案例,我們的分析依然具有較高的參考價值,因為仍有89.84%的案例符合預期。而實際上,72小時的時間設定仍較為保守,因為在實際的抽樣檢測中,活躍時間大於72小時的代幣中仍有相當一部分屬於本文提及的Rug Pull欺詐範疇。

值得一提的是,活躍時間小於3小時的代幣數量為25,622個,佔比高達55.07%。這表明Rug Pull團夥在以非常高的效率循環作案,作案風格傾向於“短平快”,資金周轉率極高。

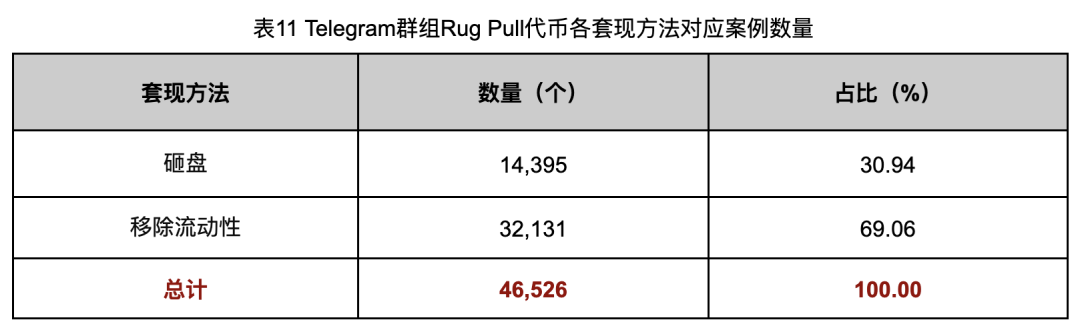

我們也對這46,526個Rug Pull代幣案例的套現方法和合約調用方式進行了評估,目的是確認這些Rug Pull團伙的作案傾向。

套現方法的評估主要是統計Rug Pull團夥從流動性池中獲取ETH的各種方法對應的案例數。主要的方法有:

1. 砸盤:Rug Pull集團使用透過預先分配或代碼後門獲得的代幣,兌換出流動性池中的所有ETH。

2. 移除流動性:Rug Pull集團將自己原先添加進流動性池中的資金全部取出。

合約調用方式的評估則是查看Rug Pull團夥在執行Rug Pull時所調用的目標合約對象。主要對像有:

1. 去中心化交易所Router合約:用於直接操作流動性。

2. Rug Pull集團自建的攻擊合約:自訂合約,用於執行複雜的詐騙操作。

透過對套現方法和合約調用方式的評估,我們能夠進一步理解Rug Pull團伙的作案模式和特點,從而更好地防範和識別類似的詐騙行為。

套現方法的相關評估數據如表11所示。

從評估資料中可以看出,Rug Pull集團透過移除流動性進行套現的案例數量為32,131,佔比高達69.06%。這顯示這些Rug Pull集團更傾向於透過移除流動性來進行套現,可能的原因在於這種方式更為簡單直接,無須複雜的合約編寫或額外操作。相較之下,透過砸盤套現的方式需要Rug Pull團夥在代幣的合約代碼中預先設置後門,使得他們能夠零成本獲得砸盤所需的代幣,這種操作流程較為繁瑣且可能增加風險,因此選擇這種方式的案例相對較少。

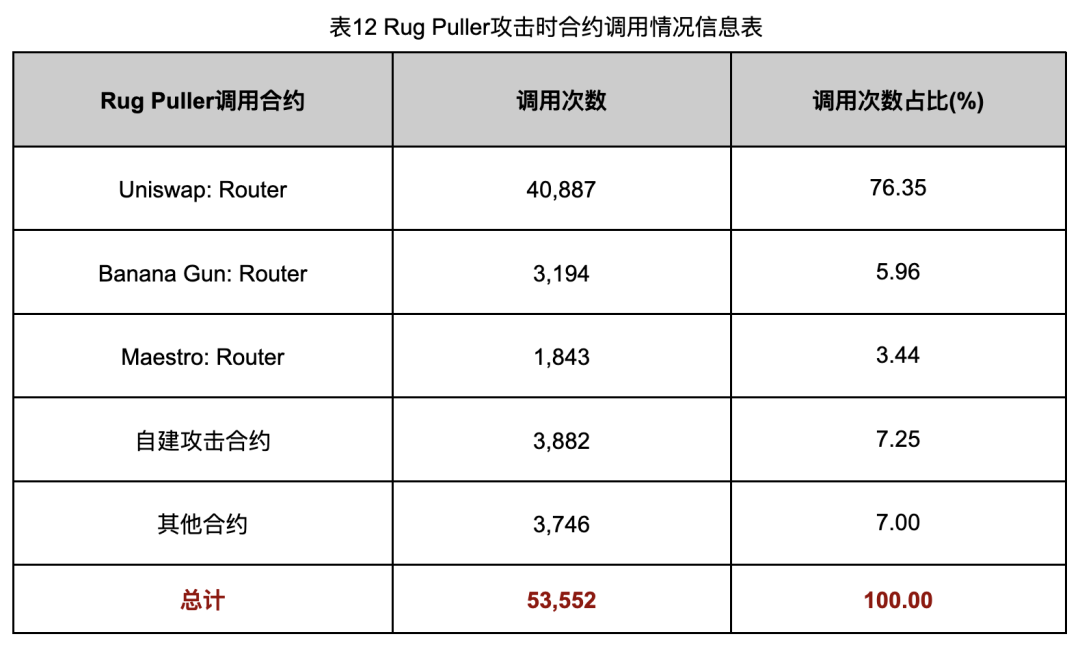

合約調用方式的相關評估數據如表12所示。

從表12的資料中可以清楚看到,Rug Pull集團更傾向於透過Uniswap的Router合約執行Rug Pull操作,共執行了40,887次,佔總執行次數的76.35%。而總的Rug Pull執行次數為53,552,高於Rug Pull代幣數量46,526,這說明在部分案例中,Rug Pull團夥會執行多次Rug Pull操作,可能是為了最大化獲利或針對不同的受害者分批進行套現。

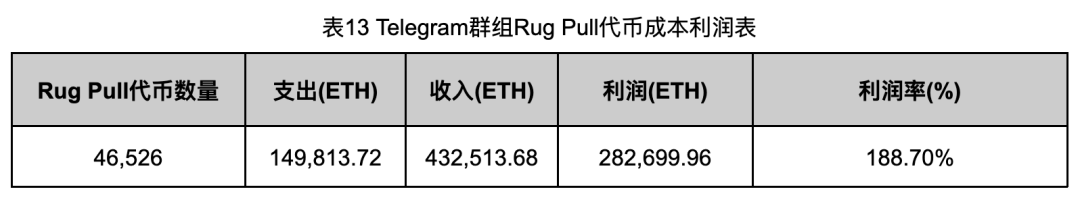

接下來,我們對46,526個Rug Pull案例的成本和效益資料做了統計分析。需要說明的是,我們將Rug Pull團夥在部署代幣前從中心化交易所或閃兌服務中獲取的ETH視為成本,而在最後進行Rug Pull時將回收的ETH視為收入來進行相關統計。由於沒有考慮部分Rug Pull集團自己偽造流動性池交易量時所投入的ETH,因此實際的成本數據可能會更高。

成本和收益數據如表13所示。

在這46,526個Rug Pull代幣的統計中,最後的總利潤為282,699.96 ETH,利潤率高達188.70%,折合約8億美元。雖然實際獲利可能比上述數據略低,但整體的資金規模依然非常驚人,顯示出這些Rug Pull集團透過詐騙獲取了巨額收益。

從整個Telegram群組的代幣數據分析來看,目前的以太坊生態中已經充斥著大量的Rug Pull代幣。然而,我們還需要確認一個重要問題:這些Telegram群組中推送的代幣是否涵蓋了以太坊主網上線的所有代幣?如果不是,它們在以太坊主網上線代幣中的佔比是多少?

回答這個問題將使我們對當前以太坊的代幣生態有一個全面的了解。因此,我們開始著手對以太坊主網的代幣進行深入分析,以確定Telegram群組推送的代幣在整個主網代幣中的覆蓋範圍。透過這種分析,我們可以進一步明確Rug Pull問題在整個以太坊生態中的嚴重程度,以及這些Telegram群組在代幣推送和推廣中的影響力。

· 分析以太坊主網發行的代幣

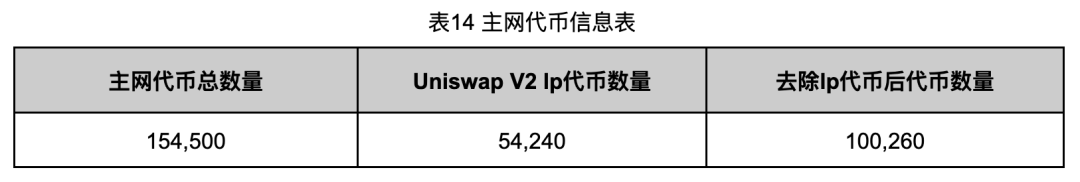

我們透過RPC節點爬取了與上述分析Telegram群組代幣資訊相同時間段(2023年10月至2024年8月)的區塊數據,從這些區塊中獲取了新部署的代幣(未包含透過代理實現業務邏輯的Token,因為透過代理部署的代幣涉及Rug Pull的案例非常少)。最後捕獲到的代幣數量為154,500,其中Uniswap V2的流動性池(LP)代幣數量為54,240,而LP代幣不在本文的觀察範圍內。

因此,我們對LP代幣進行了過濾,最後得到的代幣數量為100,260。相關資訊如表14所示。

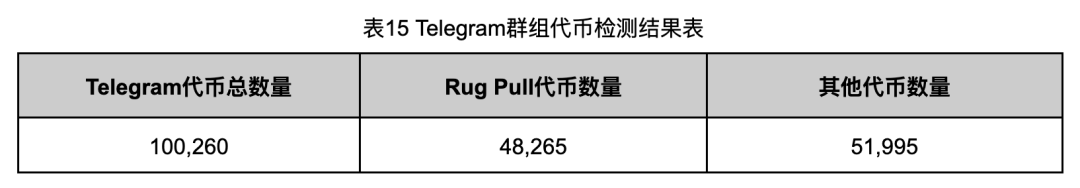

我們對這100,260個代幣進行了Rug Pull規則檢測,結果如表15所示。

我們在進行Rug Pull檢測的100,260個代幣中,發現有48,265個代幣為Rug Pull代幣,佔總數的48.14%,這一比例與在Telegram群組推送的代幣中Rug Pull代幣的比例大致相當。

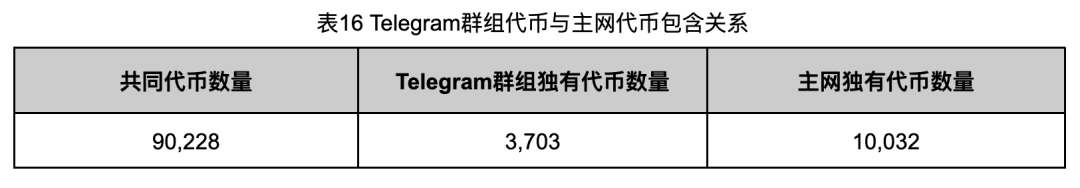

為了進一步分析Telegram群組推送的代幣與以太坊主網上線的所有代幣之間的包含關係,我們對這兩組代幣的信息進行了詳細對比,結果如表16所示。

從表16的數據可以看出,Telegram群組推送的代幣和主網捕獲的代幣之間的交集共有90,228個,佔主網代幣的89.99%。而Telegram群組中有3,703個代幣不包含在主網捕獲的代幣中,經抽樣檢測,這些代幣均為實現了合約代理的代幣,而我們在捕獲主網代幣時並未包含實現代理的代幣。

至於主網代幣中未被Telegram群組推送的代幣有10,032個,原因可能是這些代幣被Telegram群組的推送規則所過濾掉,被過濾的原因則可能是由於缺乏足夠的吸引力或未達到某些推送標準。

為了進一步分析,我們單獨對這3,703個實現了合約代理的代幣進行了Rug Pull檢測,最後僅發現了10個Rug Pull代幣。因此,這些合約代理代幣對Telegram群組中代幣的Rug Pull檢測結果不會造成太多幹擾,這表明Telegram群組推送的代幣和主網代幣的Rug Pull檢測結果高度一致。

這10個實現了代理的Rug Pull代幣地址列在表17中,若有興趣的話,大家可以自行查看這些地址的相關細節,本文在此不做進一步展開。

透過這種分析,我們確認Telegram群組推送的代幣在Rug Pull代幣比例上與主網代幣有很高的重合度,進一步驗證了這些推送管道在當前Rug Pull生態中的重要性和影響力。

現在我們可以回答這個問題,即Telegram群組中推送的代幣是否涵蓋了以太坊主網上線的所有代幣,以及如果不是,它們佔據多大的比例?

答案是,Telegram群組推送的代幣佔了主網約90%,且其Rug Pull檢測結果與主網代幣的Rug Pull檢測結果高度一致。因此,前文對Telegram群組推送代幣的Rug Pull檢測和數據分析基本上能夠反映當前以太坊主網的代幣生態現狀。

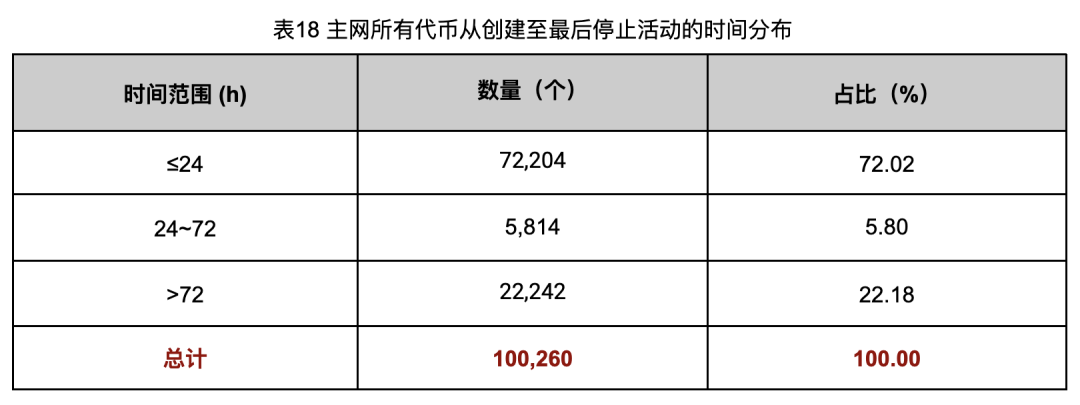

前文提到,以太坊主網上的Rug Pull代幣佔比約為48.14%,但對於剩下的51.86%的非Rug Pull代幣,我們同樣感興趣。即使排除Rug Pull代幣,仍然有51,995個代幣處於未知狀態,而這個數量遠遠超過我們對合理代幣數量的預期。因此,我們對主網上所有代幣從創建到最後停止活動的時間進行了統計,結果如表18所示。

從表18的數據可以看到,當我們將視野擴展至整個以太坊主網,代幣生命週期小於72小時的代幣數量將有78,018個,佔總量的77.82%。這個數量顯著高於我們檢測出的Rug Pull代幣數量,這說明本文提及的Rug Pull檢測規則並不能完全涵蓋所有的Rug Pull案例。事實上,透過抽樣檢測,我們確實發現有未被檢測到的Rug Pull代幣。同時,這也可能意味著存在一些其他的詐騙形式未被覆蓋,例如釣魚攻擊、貔貅盤等,這些仍需要我們進一步挖掘和探索。

此外,生命週期大於72小時的代幣數量也高達22,242個。然而,這部分代幣並不是本文的重點挖掘對象,因此仍可能存在其他細節等待被發現。也許其中一些代幣代表了失敗的項目,或者是具備一定用戶基礎但未能獲得長期發展支持的項目,這些代幣背後的故事和原因可能隱藏了更多複雜的市場動態。

以太坊主網的代幣生態比我們預先想像的要複雜得多,各種短期和長期項目交織,潛在的詐騙行為也層出不窮。本文主要是為了引發大家的關注,希望大家能意識到,在我們未知的角落,不法分子一直在悄悄行動。我們希望透過這樣的分析拋磚引玉,促使更多的人去關注、研究,以提高整個區塊鏈生態的安全性。

思考

在目前以太坊主網上新發行的代幣中,Rug Pull代幣的佔比高達48.14%,這個比例極具警示意義。它意味著在以太坊上,平均每上線兩個代幣,其中就有一個是用於詐騙的,這反映了當前以太坊生態在某種程度上的混亂與無序。然而,真正令人擔憂的遠不止以太坊代幣生態的現狀。我們發現,在鏈上監控程式捕獲的Rug Pull案例中,其他區塊鏈網路的案例數量甚至比以太坊還多,那麼其他網路的代幣生態究竟是怎麼樣的?同樣值得進一步深入研究。

此外,即使除去佔比達48.14%的Rug Pull代幣,以太坊每天仍有約140個新代幣上線,其日發行範圍仍遠高於合理範圍,這些未涉及的代幣中是否隱藏著其他未被揭露的秘密?這些問題都值得我們深入思考與研究。

同時,本文還有許多需要進一步探討的關鍵要點:

1. 如何快速且有效率地確定以太坊生態中的Rug Pull團夥數量及其關聯?

針對目前檢測到的大量Rug Pull案例,如何有效地確定這些案例背後隱藏了多少個獨立的Rug Pull團夥,而這些團夥之間是否存在聯繫?這種分析可能需要結合資金流向和地址共用情況。

2. 如何更準確地區分Rug Pull案例中的受害人地址與攻擊者地址?

區分受害者和攻擊者是識別詐騙行為的重要步驟,但受害者地址與攻擊者地址之間的界限在許多情況下是模糊的,如何更精確地進行區分是一個值得深入研究的問題。

3. 如何將Rug Pull檢測前移至事中甚至事前?

目前的Rug Pull檢測方法主要基於事後分析,是否能開發出一種事中或事前檢測的方法來提前識別當前活躍代幣中可能存在的Rug Pull風險?這種能力將有助於減少投資者的損失並及時介入。

4. Rug Pull集團的獲利策略是怎麼樣的?

研究Rug Pull集團在什麼樣的獲利條件下會進行Rug Pull(例如平均獲利多少時選擇跑路,可參考本文表13部分),以及他們是否透過某些機製或手段來確保自己的獲利。這些資訊有助於預測Rug Pull行為的發生並加強防範。

5. 除了Twitter和Telegram外,還有沒有其他推廣管道?

本文提到的Rug Pull集團主要透過Twitter和Telegram等管道推廣其詐騙代幣,但是否有其他可能被利用的推廣管道?例如論壇、社群媒體、廣告平台等,這些管道是否也有類似的風險?

這些問題都值得我們深入探討與思考,這裡不再展開,留作大家的研究與討論。 Web3生態正在快速發展,保障其安全性不僅依賴技術的進步,也需要更全面的監控和更深入的研究,以因應不斷變化的風險和挑戰。

建議

如前文所述,目前代幣打新生態充斥著大量的騙局,身為Web3投資者,稍有不慎便可能蒙受損失。而隨著Rug Pull集團與反詐團隊的攻防對抗日益升級,投資人辨識詐騙代幣或專案的難度也不斷增加。

因此,針對想要接觸打新市場的投資者,我們的安全專家團隊提供以下幾點建議供參考:

1. 盡量透過知名中心化交易所購買新代幣:優先選擇知名中心化交易所進行新代幣的購買,這些平台在專案審核上更加嚴格,相對安全性較高。

2. 透過去中心化交易所購買新代幣時需認準其官網及鏈上地址:確保購買的代幣來自官方發布的合約地址,避免誤買到詐騙代幣。

3. 在購買新代幣前,核實專案是否有官網和社群:沒有官網或活躍社群的專案往往風險較高。尤其註意第三方Twitter和Telegram群組推送的新代幣,這些推送大多沒有經過安全性驗證。

4. 查看代幣的創建時間,避免購買創建時間低於3天的代幣:如果具備一定技術基礎,可以透過區塊瀏覽器查看代幣的創建時間,盡量避免購買剛創建不足3天的代幣,因為Rug Pull代幣的活躍時間通常很短。

5. 使用第三方安全機構的代幣掃描服務:如果條件允許,可以藉助第三方安全機構提供的代幣掃描服務來偵測目標代幣的安全性。

呼籲

除了本文重點研究的Rug Pull詐騙集團外,越來越多的類似違法犯罪分子正在利用Web3產業各領域或平台的基礎設施及機制進行非法牟利,使得當前Web3生態的安全狀況日益嚴峻。我們需要開始重視一些平常容易忽略的問題,不讓犯罪者有機可乘。

前文提到,Rug Pull集團的資金流入和流出最終都會流經各大交易所,但我們認為Rug Pull詐騙的資金流只是冰山一角,流經交易所的惡意資金規模可能遠超我們的想像。因此,我們強烈呼籲各大交易所針對這些惡意資金流採取更嚴格的監管措施,積極打擊違法詐欺行為,以確保用戶的資金安全。

類似於專案推廣和鏈上狙擊Bot等第三方服務供應商,其基礎設施事實上已成為詐騙集團牟利的工具。因此,我們呼籲所有第三方服務提供者加強對產品或內容的安全審查,避免被不法分子惡意利用。

同時,我們也呼籲所有受害者,包括MEV套利者和普通用戶,在投資未知項目前,積極使用安全掃描工具檢測目標項目,參考權威安全機構的項目評級,並積極主動披露犯罪分子的惡意行為,揭露行業中的不法現象。

身為專業的安全團隊,我們也呼籲所有的安全從業人員積極主動去發現、甄別、對抗不法行為,勤於發聲,為使用者的財產安全保駕護航。

在Web3領域,使用者、專案方、交易所、MEV套利者和Bot等第三方服務商都扮演著至關重要的角色。我們希望每位參與者都能為Web3生態的持續發展貢獻自己的一份力量,共同創造一個更安全、透明的區塊鏈環境。