導入

Web3 の世界では、新しいトークンが絶えず出現しています。毎日何枚の新しいトークンが発行されているか考えたことはありますか?これらの新しいコインは安全ですか?

これらの質問には目的がないわけではありません。過去数か月にわたって、CertiK セキュリティ チームは多数の Rug Pull トランザクションを捕捉しました。これらのケースに関係するトークンはすべて、チェーン上に置かれたばかりの新しいトークンであることは注目に値します。

その後、CertiK はこれらの Rug Pull 事件について詳細な調査を実施し、その背後に組織的な犯罪組織がいることを発見し、これらの詐欺のパターンの特徴をまとめました。これらのギャングの手口を詳細に分析した結果、CertiK は、Rug Pull ギャングである Telegram グループの詐欺促進方法の可能性を発見しました。これらのギャングは、Banana Gun や Unibot などのグループで「New Token Tracer」機能を使用して、ユーザーを誘い込み、不正なトークンを購入させ、最終的には Rug Pull を通じて利益を得ます。

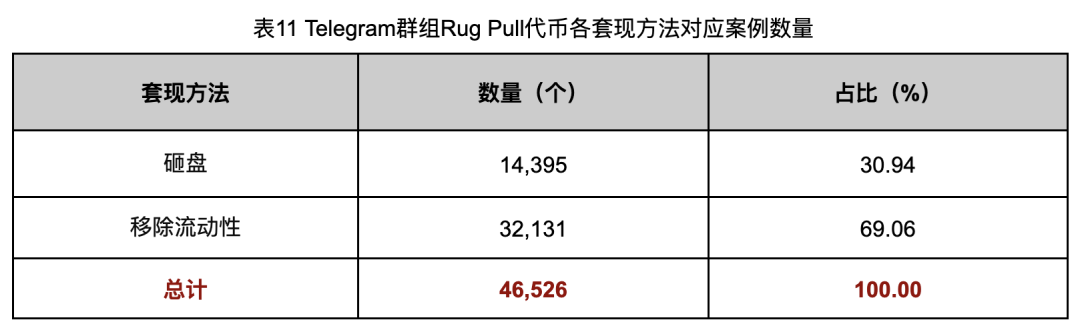

CertiK は、2023 年 11 月から 2024 年 8 月初旬までのこれらの Telegram グループのトークン プッシュ情報を数えたところ、合計 93,930 個の新しいトークンがプッシュされ、そのうち 46,526 個のトークンが Rug Pull に関係しており、49.53% を占めていたことがわかりました。統計によると、これらの Rug Pull トークンの背後にあるグループの累積投資コストは 149,813.72 ETH で、最大 188.7% の収益率で 282,699.96 ETH の利益を上げました (これは約 8 億米ドルに相当します)。

イーサリアム メイン ネットワーク内のテレグラム グループによってプッシュされた新しいトークンの割合を評価するために、CertiK は、同じ期間にイーサリアム メイン ネットワーク上で発行された新しいトークンに関するデータを収集しました。データによると、この期間中に合計 100,260 の新しいトークンが発行され、そのうち Telegram グループを通じてプッシュされたトークンがメイン ネットワークの 89.99% を占めました。平均して、毎日約 370 の新しいトークンが作成されており、合理的な予想をはるかに上回っています。詳細な調査を続けた結果、私たちは不穏な真実を発見しました。少なくとも 48,265 個のトークンが Rug Pull 詐欺に関与しており、その割合はなんと 48.14% でした。言い換えれば、イーサリアムメインネット上の新しいトークンのほぼ 2 個に 1 個が詐欺に関与していることになります。

さらに、CertiK は他のブロックチェーン ネットワークでさらに多くの Rug Pull ケースを発見しました。これは、イーサリアムのメインネットだけでなく、Web3 の新規発行トークン エコシステム全体のセキュリティ状況が予想よりもはるかに厳しいことを意味します。したがって、CertiK は、すべての Web3 メンバーが予防に対する意識を高め、絶え間なく続く詐欺に直面して警戒を怠らず、資産のセキュリティを保護するために必要な予防措置をタイムリーに講じることを支援したいと考えて、この調査レポートを作成しました。

ERC-20トークン

このレポートを正式に開始する前に、まずいくつかの基本概念を理解しましょう。

ERC-20 トークンは、現在ブロックチェーン上で最も一般的なトークン標準の 1 つであり、さまざまなスマート コントラクトと分散型アプリケーション (dApp) の間でのトークンの相互運用を可能にする一連の仕様を定義します。 ERC-20 標準は、資金の送金、残高の確認、第三者によるトークンの管理の許可など、トークンの基本的な機能を規定しています。この標準化されたプロトコルのおかげで、開発者はトークンの発行と管理がより簡単になり、トークンの作成と使用が簡素化されます。実際、どの個人や組織も ERC-20 標準に基づいて独自のトークンを発行し、トークンの事前販売を通じてさまざまな金融プロジェクトのスタートアップ資金を調達できます。 ERC-20 トークンは広く応用されているため、多くの ICO や分散型金融プロジェクトの基盤となっています。

よく知られている USDT、PEPE、DOGE はすべて ERC-20 トークンであり、ユーザーは分散型取引所を通じてこれらのトークンを購入できます。ただし、一部の詐欺グループは、コード バックドアを備えた悪意のある ERC-20 トークンを自己発行し、分散型取引所に上場して、ユーザーにトークンの購入を誘導する場合もあります。

Rug Pull トークンの典型的な詐欺事件

ここでは、悪意のあるトークン詐欺の運用モデルを深く理解するために、Rug Pull トークン詐欺事件を使用します。まず説明が必要ですが、ラグプルとは、分散型金融プロジェクトにおいて、プロジェクト当事者が突然資金を引き出したり、プロジェクトを放棄したりして、投資家に多大な損失を与える不正行為を指します。 Rug Pull トークンは、この種の詐欺を実行するために特別に発行されたトークンです。

この記事で言及されている Rug Pull トークンは、「Honey Pot トークン」または「Exit Scam トークン」とも呼ばれますが、以下では Rug Pull トークンと呼びます。

・ 場合

攻撃者 (Rug Pull ギャング) は、Deployer アドレス (0x4bAF) で TOMMI トークンをデプロイし、1.5 ETH と 100,000,000 TOMMI で流動性プールを作成し、他のアドレスを通じて積極的に TOMMI トークンを購入して流動性プールのトランザクション量を偽装し、ユーザーと新規ユーザーを引きつけました。チェーン上のロボットが TOMMI トークンを購入します。一定数の新しいロボットが騙されたとき、攻撃者は Rug Puller のアドレス (0x43a9) を使用して Rug Pull を実行し、38,739,354 の TOMMI トークンを流動性プールに注ぎ込み、約 3.95 ETH を引き換えました。 Rug Puller のトークンは、TOMMI トークン コントラクトの悪意のある承認承認から取得されます。TOMMI トークン コントラクトがデプロイされると、Rug Puller に流動性プールの承認権限が付与され、Rug Puller が流動性プールから TOMMI トークンを直接転送できるようになります。次に、ラグプルを実行します。

・関連アドレス

- デプロイヤー: 0x4bAFd8c32D9a8585af0bb6872482a76150F528b7

- TOMMIトークン: 0xe52bDD1fc98cD6c0cd544c0187129c20D4545C7F

- ラグ引き手: 0x43A905f4BF396269e5C559a01C691dF5CbD25a2b

- Rug Puller 偽装ユーザー (そのうちの 1 人): 0x4027F4daBFBB616A8dCb19bb225B3cF17879c9A8

- ラグプル資金振込アドレス: 0x1d3970677aa2324E4822b293e500220958d493d0

- ラグ プル基金の保管アドレス: 0x28367D2656434b928a6799E0B091045e2ee84722

・関連取引

- デプロイヤーは集中取引所からスタートアップ資金を取得します: 0x428262fb31b1378ea872a59528d3277a292efe7528d9ffa2bd926f8bd4129457

- TOMMI トークンをデプロイします: 0xf0389c0fa44f74bca24bc9d53710b21f1c4c8c5fba5b2ebf5a8adfa9b2d851f8

- 流動性プールを作成します: 0x59bb8b69ca3fe2b3bb52825c7a96bf5f92c4dc2a8b9af3a2f1dddda0a79ee78c

- 資金転送アドレスは、偽装ユーザー (そのうちの 1 人) に資金を送信します: 0x972942e97e4952382d4604227ce7b849b9360ba5213f2de6edabb35ebbd20eff

- ユーザーがトークン (そのうちの 1 つ) を購入するふりをします: 0x814247c4f4362dc15e75c0167efaec8e3a5001ddbda6bc4ace6bd7c451a0b231

- ラグプル: 0xfc2a8e4f192397471ae0eae826dac580d03bcdfcb929c7423e174d1919e1ba9c

- Rug Pull は取得した資金を転送アドレス 0xf1e789f32b19089ccf3d0b9f7f4779eb00e724bb779d691f19a4a19d6fd15523 に送信します。

- 転送アドレスは資金保持アドレス: 0xb78cba313021ab060bd1c8b024198a2e5e1abc458ef9070c0d11688506b7e8d7 に資金を送信します。

・ラグプル加工

1. 攻撃資金を準備する。

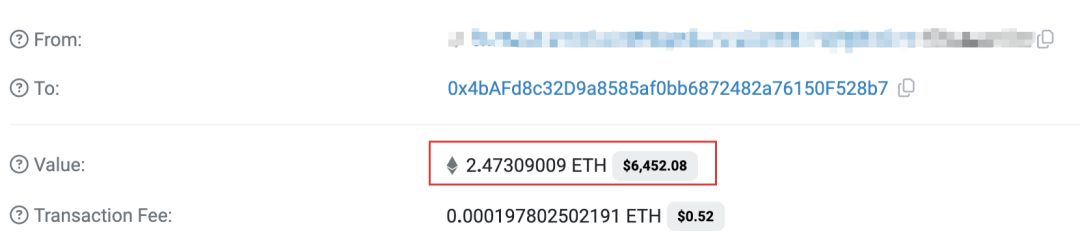

攻撃者は、Rug Pull の開始資金として、集中取引所を通じて 2.47309009 ETH を Token Deployer (0x4bAF) にリチャージしました。

図 1 デプロイヤーは取引所からスタートアップ資本取引情報を取得します

2. バックドアを使用して Rug Pull トークンをデプロイします。

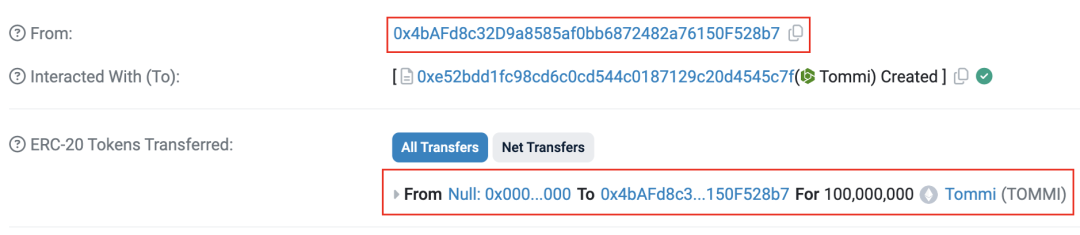

Deployer は TOMMI トークンを作成し、100,000,000 個のトークンをプレマイニングして、それらを自分自身に割り当てます。

図 2 デプロイヤーが TOMMI トークンのトランザクション情報を作成する

3. 初期流動性プールを作成します。

Deployer は 1.5 ETH とすべての事前採掘トークンを使用して流動性プールを作成し、約 0.387 LP トークンを取得しました。

図 3 デプロイヤは流動性プールを作成し、資金の流れを取引します

4. 事前に採掘されたトークンの供給をすべて破棄します。

Token Deployer は、破棄するためにすべての LP トークンを 0 アドレスに送信します。TOMMI コントラクトには Mint 機能がないため、現時点では Token Deployer は理論的には Rug Pull 機能を失っています。 (これは、新しいロボットを市場に参入させるために必要な条件の 1 つでもあります。一部の新しいロボットは、プールに新しく追加されたトークンにラグ プルのリスクがあるかどうかを評価します。デプロイヤーはまた、コントラクトの所有者を 0 アドレスに設定します。 、すべては新しいロボットを欺くためです)。

図 4 デプロイヤが LP トークンのトランザクション情報を破棄する

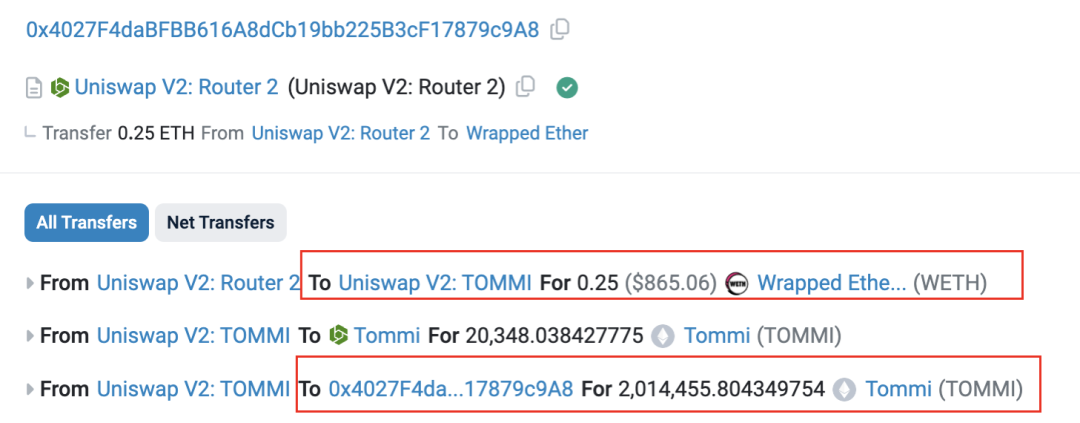

5. 取引高の偽装。

攻撃者は複数のアドレスを使用して流動性プールから TOMMI トークンを積極的に購入し、プールの取引量を増加させ、さらに新たなロボットの市場参入を誘引します(これらのアドレスが攻撃者の偽装であると判断する根拠:関連する資金)アドレスは Rug Pull ギャング (過去の資金移動アドレス) から取得されます。

図5 他のアドレスからTOMMIトークンを購入する攻撃者の取引情報と資金の流れ

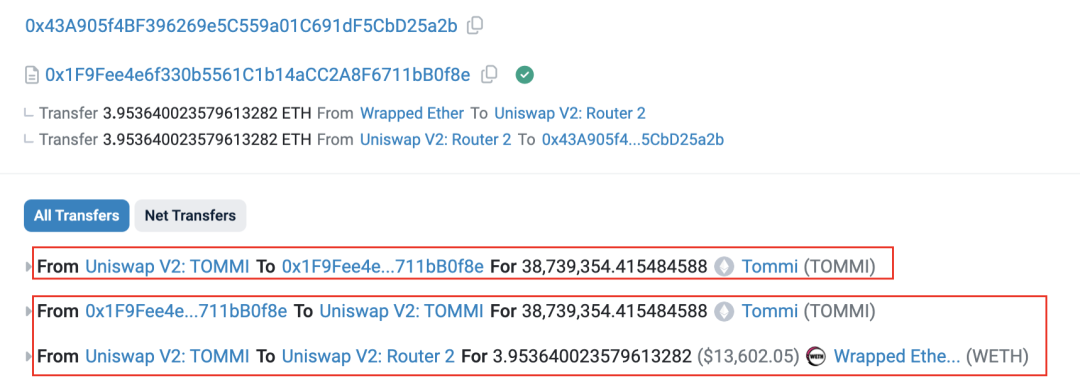

6. 攻撃者は、Rug Puller アドレス (0x43A9) を通じて Rug Pull を開始し、トークンのバックドアを通じて流動性プールから 38,739,354 個のトークンを直接転送し、これらのトークンを使用してプールを沈め、約 3.95 ETH を抽出しました。

図6 ラグプルの取引情報と資金の流れ

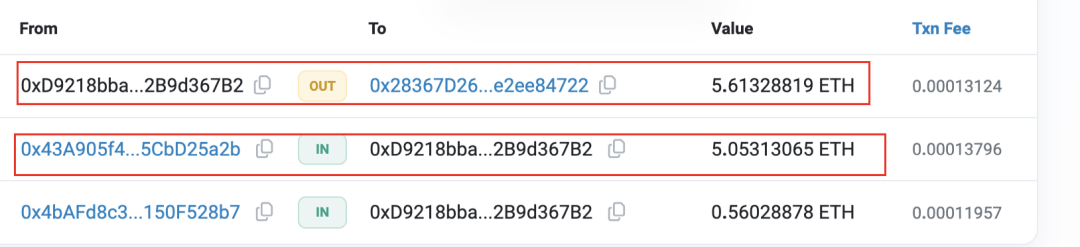

7. 攻撃者は、Rug Pull から取得した資金を中継アドレス 0xD921 に送信します。

図 7 Rug Puller が攻撃収益を中継アドレスに送信するトランザクション情報

8. 転送アドレス 0xD921 は、資金を資金保持アドレス 0x2836 に送信します。ここから、Rug Pull が完了すると、Rug Puller が特定の資金保持アドレスに資金を送信することがわかります。資金保持アドレスは、当社が監視している多数のラグ プル ケースの資金が集まる場所です。資金保持アドレスは、受け取った資金の大部分を分割してラグ プルの新しいラウンドを開始し、残りの少額の資金を分割します。集中化されたトランザクションを実行します。いくつかの資金保持アドレスが見つかりました。0x2836 もそのうちの 1 つです。

図8 振込先アドレス口座振替情報

・ラグ プルコードバックドア

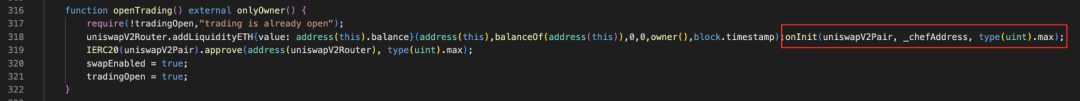

攻撃者は、LP トークンを破壊することで Rug Pull を実行できないことを外部に証明しようとしましたが、実際には、攻撃者は TOMMI トークン コントラクトの openTrading 関数に悪意のある承認バックドアを残しています。このバックドアを使用すると、フローが作成されます。流動性プールの場合、流動性プールに Rug Puller アドレスへのトークンの転送許可を承認させ、Rug Puller アドレスが流動性プールからトークンを直接転送できるようにします。

図9 TOMMIトークンコントラクトのopenTrading関数

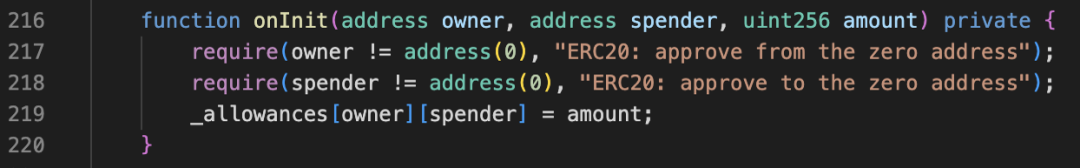

図 10 TOMMI トークン コントラクトの onInit 関数

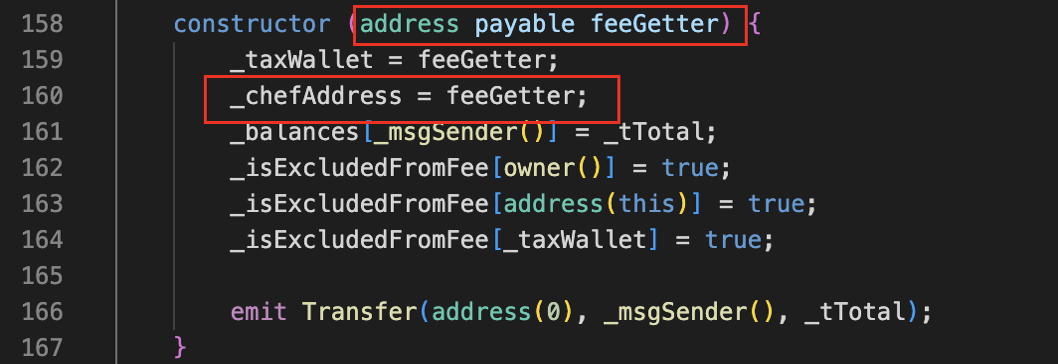

openTrading 関数の実装を図 9 に示します。その主な機能は新しい流動性プールを作成することですが、攻撃者はこの関数内でバックドア関数 onInit を呼び出し (図 10 を参照)、uniswapV2Pair が _chefAddress アドレスの数を承認できるようにしました。 . タイプ (uint256) のトークン転送許可。このうち、uniswapV2Pair は流動性プールのアドレス、_chefAddress は Rug Puller のアドレス、_chefAddress はコントラクトのデプロイ時に指定されます (図 11 を参照)。

図 11 TOMMI トークン コントラクトのコンストラクター

・犯罪のモデル化

TOMMI のケースを分析すると、次の 4 つの特徴が要約できます。

1. デプロイヤは集中型取引所を通じて資金を取得します。攻撃者はまず、集中型取引所を通じてデプロイヤのアドレス (Deployer) に資金源を提供します。

2. デプロイヤーは流動性プールを作成し、LP トークンを破棄します。デプロイヤーは、Rug Pull トークンを作成した後、すぐにその流動性プールを作成し、LP トークンを破棄して、プロジェクトの信頼性を高め、より多くの投資家を引き付けます。

3. Rug Puller は、流動性プール内の ETH と交換するために大量のトークンを使用します: Rug Pull アドレス (Rug Puller) は、流動性プール内の ETH と交換するために大量のトークン (通常、トークンの総供給量をはるかに超える) を使用します。プール。他のケースでは、Rug Puller はプール内の ETH を取得するために流動性を削除しました。

4. Rug Puller は、Rug Pull から取得した ETH をファンド保持アドレスに転送します。Rug Puller は、取得した ETH をファンド保持アドレスに、場合によっては中間アドレスを介して転送します。

上記の特徴は、私たちが捉えたケースに共通して見られ、ラグの引き抜き動作には明らかなパターン特徴があることがわかります。さらに、ラグ プルが完了した後、資金は通常、資金保管アドレスに集められます。これは、これらの一見独立したラグ プル事件の背後に同じグループ、さらには同じ詐欺集団が関与している可能性があることを示唆しています。

これらの特徴に基づいて、私たちはラグ プルの行動パターンを抽出し、このパターンを使用して監視対象のケースをスキャンして検出し、詐欺グループの可能性のある人物像を構築しました。

ラグプルギャング

・資金保管アドレスのマイニング

前に述べたように、ラグ プル ケースでは通常、資金が最後の資金保持アドレスに集められます。このパターンに基づいて、詳細な分析のために、関連するケースの明白な手口を持つ、非常にアクティブな資金保持アドレスをいくつか選択しました。

合計 7 つの資金保持アドレスが当社の視界に入り、これらのアドレスに関連するラグ プル ケースは合計 1,124 件ありました。これらは当社のオンチェーン攻撃監視システム (CertiK Alert) によって正常に捕捉されました。 Rug Pull ギャングが詐欺を成功させた後、違法な利益をこれらの資金保持アドレスに注ぎ込みます。これらの資金保持アドレスは、沈殿した資金を分割し、将来的には新しいトークンの作成や新しいラグ プル詐欺における流動性プールの操作などの活動に使用します。さらに、蓄積された資金の一部は、集中型取引所またはフラッシュ取引所プラットフォームを通じて現金化されます。

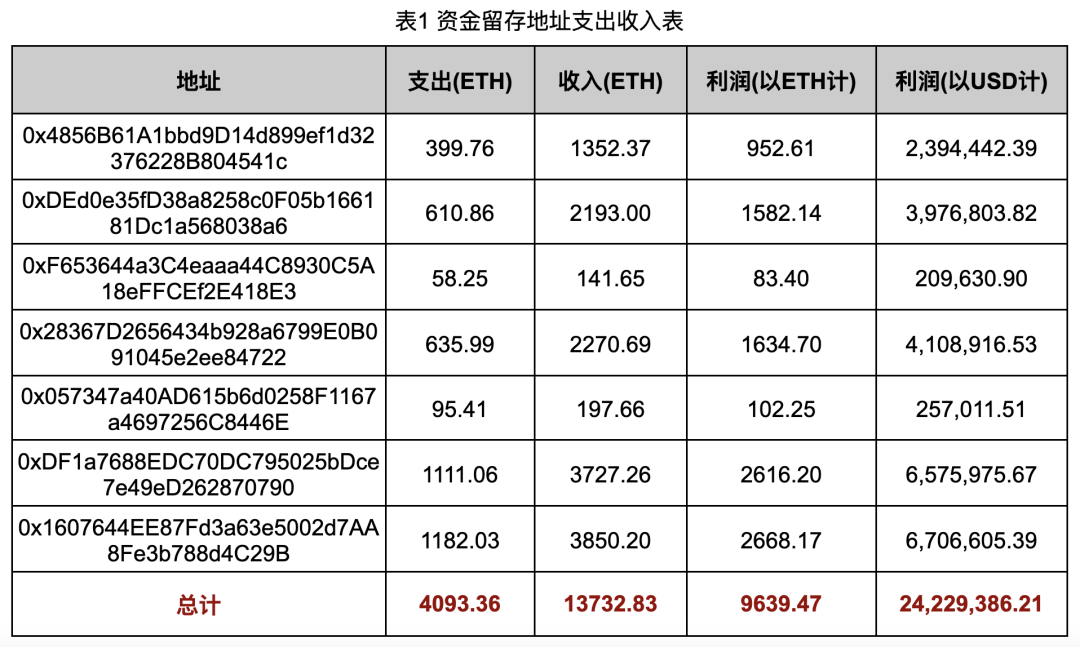

資金保管アドレスに関する資金データ統計を表 1 に示します。

各資金保持アドレスにおけるすべての Rug Pull 詐欺のコストと収益を計算することで、表 1 のデータが得られました。

完全な Rug Pull 詐欺では、Rug Pull ギャングは通常、Rug Pull トークンの展開者としてアドレスを使用し、集中取引所からの出金を通じてスタートアップ資金を取得し、Rug Pull トークンと対応する流動性プールを作成します。十分な数のユーザーまたは新しいロボットが ETH を使用して Rug Pull トークンを購入するように誘引されると、Rug Pull ギャングは別のアドレスを Rug Pull 実行者 (Rug Puller) として使用して操作し、取得した資金を資金保持アドレスに転送します。

上記のプロセスでは、Deployerが取引所を通じて取得したETH、またはDeployerが流動性プールを作成する際に投資したETHをRug Pullのコストとみなします(計算方法はDeployerの行動によって異なります)。 Rug Pull 完了後に Rug Puller が資金保管アドレス (または他の転送アドレス) に送金した ETH が Rug Pull の収入とみなされます。 最後に、表 1 の収入と支出のデータが得られます。 USD利益変換センター 使用するETH/USD価格(1 ETH = 2,513.56 USD、価格取得時期は2024年8月31日)は、データ統合時のリアルタイム価格に基づいて計算されます。

詐欺を実行する際、Rug Pull ギャングは ETH を積極的に使用して、通常の流動性プール活動をシミュレートするために作成した Rug Pull トークンを購入し、それによって新しいロボットの購入を誘致することにも注意する必要があります。ただし、コストのこの部分は計算に含まれていないため、表 1 のデータはラグ プル ギャングの実際の利益を過大評価しており、実際の利益は比較的低くなります。

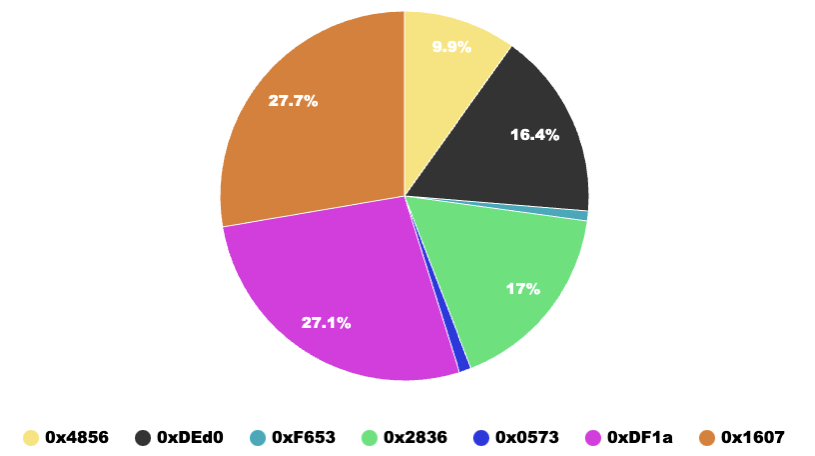

図12 資金保管アドレスの利益率の円グラフ

表 1 の各アドレスの Rug Pull 利益データを使用して、図 12 に示す利益割合の円グラフを生成します。利益分配率が最も高い上位 3 つのアドレスは、0x1607、0xDF1a、および 0x2836 です。アドレス 0x1607 が最も高い利益、約 2,668.17 ETH を獲得し、アドレス全体の利益の 27.7% を占めました。

実際、たとえ資金が最終的に異なる資金保持アドレスに集められたとしても、これらのアドレスに関連するケースには多くの共通点があるため、これらの資金保持アドレスには依然として非常に疑問があります (Rug Pull のバックドア実装など)。現金アウト パスなど)その背後にいるのは同じギャングである可能性があります。

では、これらの資金保持アドレス間に何らかの関連がある可能性はあるでしょうか?

· 資金保持アドレス間の相関関係のマイニング

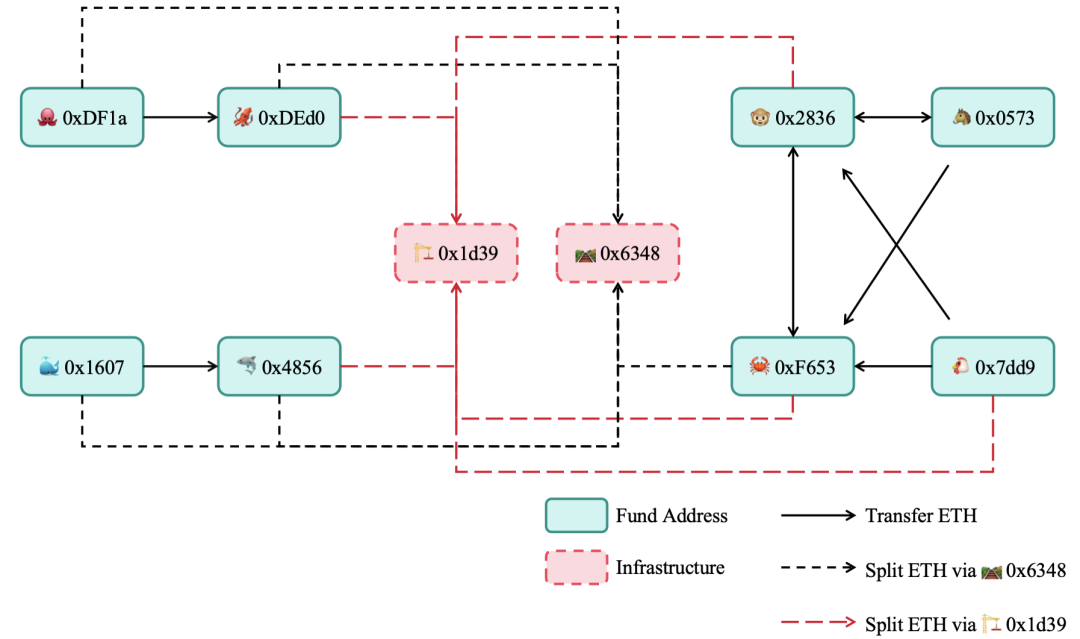

図 13 資金保管アドレスの資金フロー図

資金保持アドレス間に相関関係があるかどうかを判断するための重要な指標は、これらのアドレス間に直接転送関係があるかどうかを確認することです。資金保持アドレス間の相関関係を検証するために、これらのアドレスの過去の取引記録をクロールして分析しました。

私たちが過去に分析したほとんどのケースでは、各 Rug Pull 詐欺の収益は特定の資金保持アドレスにのみ流れるため、収益の方向を追跡し、異なる資金保持アドレスを関連付けることは不可能です。資金保持アドレス間の直接的な相関関係を取得するために、これらの資金保持アドレス間の資金の流れを検出します。検出結果を図 13 に示します。

図 13 のアドレス 0x1d39 および 0x6348 は、すべてのファンド保持アドレスで共有される Rug Pull インフラストラクチャ契約アドレスであることに注意してください。資金保持アドレスは、これら 2 つの契約を通じて資金を分割し、他のアドレスに送信します。分割された資金を受け取るアドレスは、これらの資金を使用して Rug Pull トークンの取引量を偽装します。

図 13 の ETH の直接転送関係によれば、これらの資金保持アドレスを 3 つのアドレス セットに分割できます。

1. 0xDF1a および 0xDEd0;

2. 0x1607 および 0x4856;

3. 0x2836、0x0573、0xF653、0x7dd9。

アドレス コレクション内には直接転送関係がありますが、コレクション間には直接転送動作はありません。したがって、これら 7 つの資金保持アドレスは 3 つの異なるグループに分類できると思われます。ただし、これら 3 つのアドレス セットはすべて、後続の Rug Pull 操作のために同じインフラストラクチャ契約を通じて ETH を分割し、当初は緩やかに見えた 3 つのアドレス セットがリンクされて全体を形成しました。では、これは同じグループがこれらのアドレスの背後にあることを示唆しているのでしょうか?

この問題についてはここでは深く議論しませんので、誰もが自分で可能性を考えることができます。

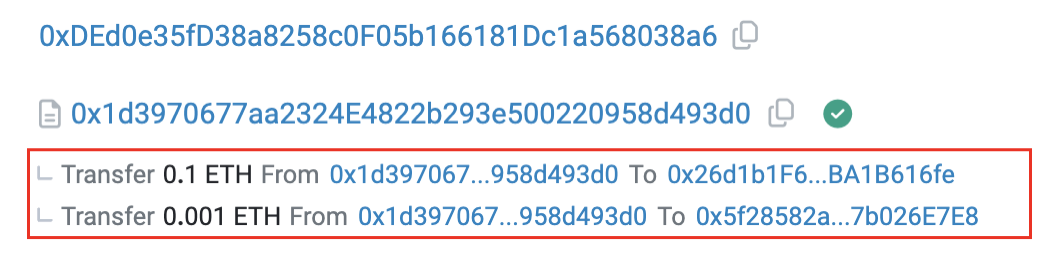

· 共有インフラストラクチャを明らかにする

前述の資金保持アドレスによって共有される 2 つの主要なインフラストラクチャ アドレスがあります。

0x1d3970677aa2324E4822b293e500220958d493d0 および 0x634847D6b650B9f442b3B582971f859E6e65eB53。

このうち、インフラストラクチャ アドレス 0x1d39 には、主に「multiSendETH」と「0x7a860e7e」の 2 つの機能が含まれています。 「multiSendETH」の主な機能は、資金保持アドレスが0x1d39の「Multi Send ETH」機能を通じて複数のアドレスに分割転送を実行することであり、これはRug Pullトークンの取引量を偽造するために使用されます。トランザクション情報を図 14 に示します。

この分割操作は、攻撃者がトークンのアクティビティを偽装するのに役立ち、これらのトークンをより魅力的に見せることで、より多くのユーザーや新しいボットの購入を誘導します。この方法を通じて、Rug Pull ギャングは詐欺の欺瞞と複雑さをさらに増大させる可能性があります。

図 14 0x1d39 までの資金取引情報を分割する資金保持アドレス

「0x7a860e7e」の機能は、一般のユーザーを装った他のアドレスが、資金保持アドレスから分割資金を受け取った後、Uniswapのルーターと直接やり取りするか、0x1d39の「0x7a860e7e」機能を通じてRug Pullトークンを購入するために使用されます。 Rug Pull トークンを購入して、アクティブな取引量を偽装します。

インフラストラクチャ アドレス 0x6348 の主な機能は、Rug Pull トークンを購入するための機能名が「0x3f8a436c」に変更されることを除いて、0x1d39 と似ていますが、ここでは詳しく説明しません。

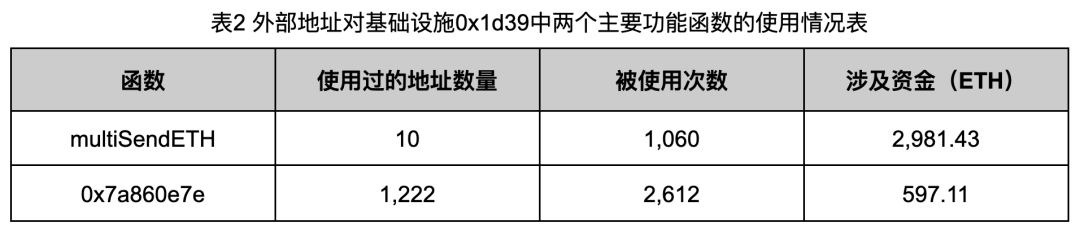

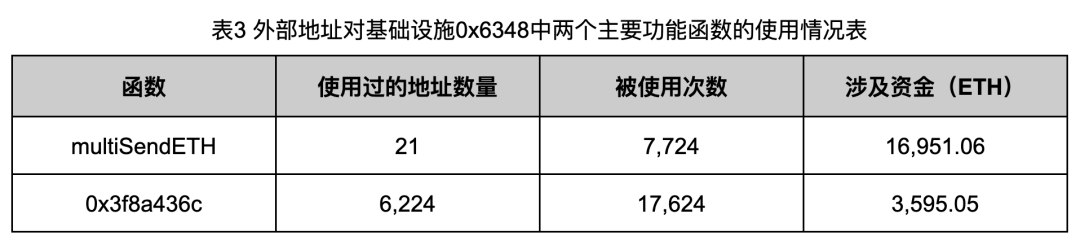

Rug Pull ギャングによるこれらのインフラストラクチャの使用をさらに理解するために、0x1d39 と 0x6348 のトランザクション履歴をクロールして分析し、0x1d39 と 0x6348 の 2 つの関数の使用頻度を外部アドレスごとにカウントした結果は次のとおりです。表 2 および表 2 3 に示すとおりです。

表 2 と 3 のデータからわかるように、Rug Pull ギャングによるインフラストラクチャ アドレスの使用には明らかな特徴があります。彼らは、資金を分割するために少量の資金保持アドレスまたは転送アドレスのみを使用しますが、その他の多数のアドレスを使用します。 Rug Pull トークンのトランザクション量を偽造するためのアドレス。たとえば、アドレス 0x6348 を通じてトランザクション量を偽装するアドレスは 6,224 個も存在します。このように多数のアドレスがあると、攻撃者のアドレスと被害者のアドレスを区別することが大幅に困難になります。

Rug Pull ギャングのトランザクション量を偽造する方法は、これらのインフラストラクチャ アドレスの使用に限定されず、一部のアドレスは取引所を通じてトークンを直接交換してトランザクション量を偽造することにも注意してください。

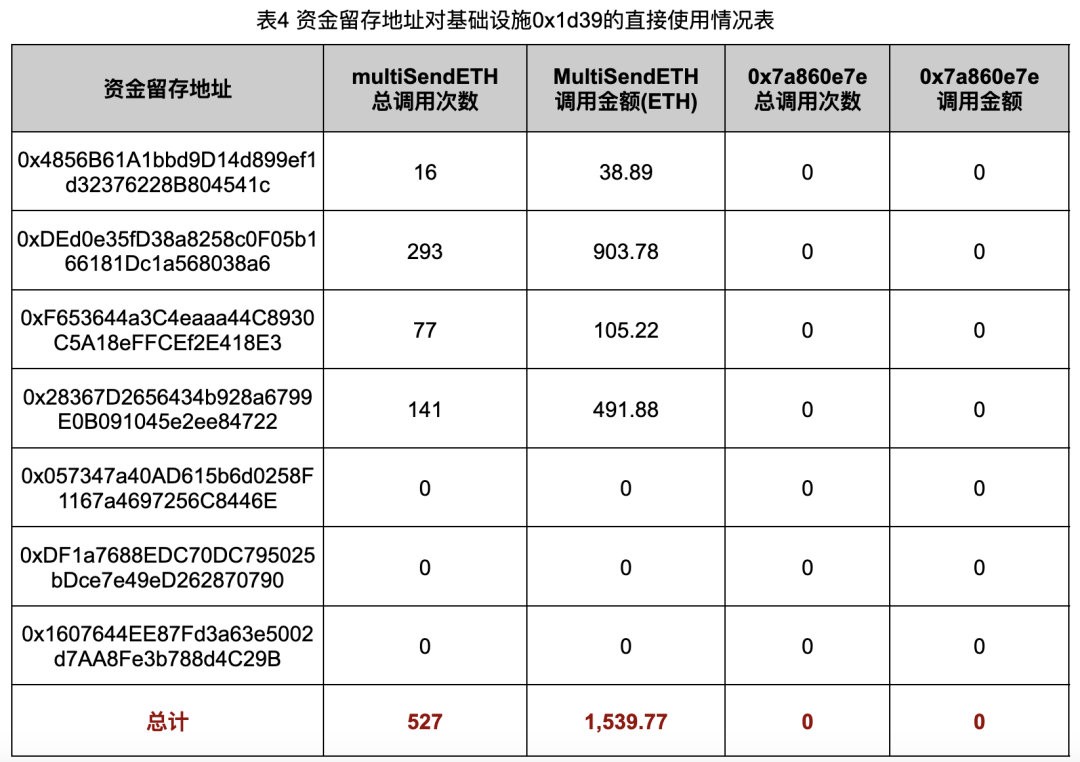

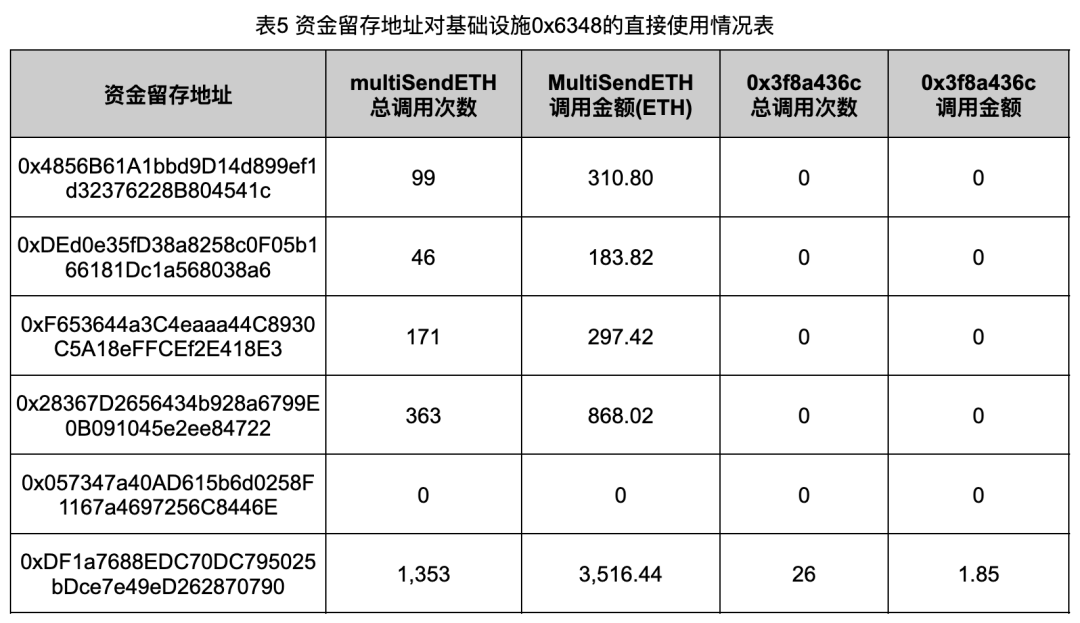

さらに、上記の 7 つの資金保持アドレスによる 2 つのアドレス 0x1d39 と 0x6348 の各機能の使用量と、各機能に関与する ETH の量もカウントしました。最終的なデータは表 4 と表 4 に示すとおりです。表5を示します。

表 4 と 5 のデータからわかるように、資金保持アドレスはインフラストラクチャを通じて合計 3,616 回資金を分割し、その合計額は 9,369.98 ETH に達しました。さらに、アドレス 0xDF1a を除いて、すべての資金保持アドレスはインフラストラクチャを介して分割転送のみを実行しますが、ラグ プル トークンの購入はこれらの分割資金を受け取るアドレスによって完了します。これは、ラグ プル ギャングが犯罪の際に明確な考えと明確な役割分担を持っていることを示しています。

アドレス 0x0573 はインフラストラクチャを通じて資金を分割しておらず、関連するラグ プル事件で取引量を偽造するために使用された資金は他のアドレスからのものでした。これは、資金保持アドレスが異なると犯罪スタイルに一定の違いがあることを示しています。

さまざまな資金保持アドレス間の財務上のつながりとインフラストラクチャの使用を分析することで、これらの資金保持アドレス間のつながりをより包括的に理解できます。これらの Rug Pull ギャングの犯罪の手口は、私たちが想像していたよりも専門的かつ標準化されており、組織的な詐欺行為を実行するために、これらすべてを慎重に計画し、運営している犯罪グループが舞台裏で存在していることがさらに証明されています。

・犯罪の資金源を探る

Rug Pull ギャングが Rug Pull を実行する場合、彼らは通常、新しい外部アカウント アドレス (EOA) を Deployer として使用して Rug Pull トークンを展開し、これらの Deployer アドレスは通常、集中型取引所またはフラッシュ スワップ プラットフォームを通じてスタートアップ資金を取得します。この目的を達成するために、犯罪の資金源に関するより詳細な情報を取得することを目的として、上記の資金保管住所に関連するラグ プル事件の資金源分析を実施しました。

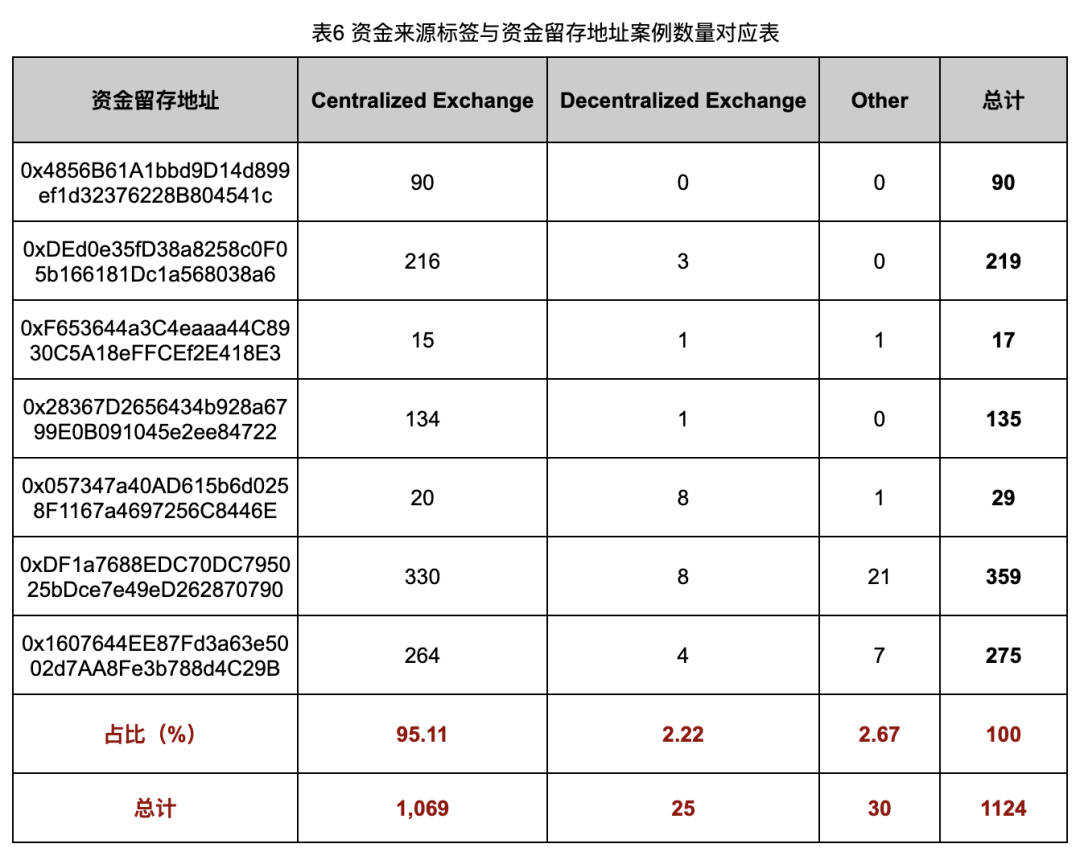

表 6 は、各資金保持アドレスにおける Rug Pull ケースに関連付けられた Deployer 資金源タグの数の分布を示しています。

表 6 のデータから、各資金保持アドレスに関連付けられた Rug Pull ケースでは、Rug Pull トークンの Deployer 資金のほとんどが集中取引所 (CEX) から来ていることがわかります。私たちが分析した全 1,124 件のラグ プル ケースのうち、集中型取引所ホット ウォレットから資金が流入したケースの数は 1,069 件に達し、95.11% を占めました。これは、ラグ プル事件の大部分について、集中取引所の口座 KYC 情報と特定の口座所有者への引き出し履歴を追跡することができ、それによって事件を解決するための重要な手がかりを得ることができることを意味します。

綿密な調査の結果、これらの Rug Pull ギャングは複数の取引所ホット ウォレットから同時に犯罪資金を入手することが多く、各ウォレットの使用レベル (使用回数、割合) はほぼ同じであることがわかりました。これは、ラグ・プル・ギャングが、外部の者がその起源を追跡することをより困難にし、追跡の複雑さを増すために、資本の流れの観点から各ラグ・プル事件の独立性を高める意図があることを示しています。

これらの資金保持アドレスとラグ プル事件の詳細な分析を通じて、これらのラグ プル ギャングの肖像を描くことができます。彼らはよく訓練され、明確な分業があり、計画的でよく組織されています。これらの特徴は、ギャングの高度なプロ意識とその詐欺行為の組織的な性質を示しています。

このように組織化された犯罪者を前にすると、私たちは彼らの宣伝方法について疑問と好奇心を抱かずにはいられません。これらの Rug Pull ギャングはどのようにしてユーザーに Rug Pull トークンを見つけて購入させるのでしょうか?この質問に答えるために、私たちはこれらの Rug Pull 事件の被害者のアドレスに焦点を当て始め、これらのギャングがどのようにしてユーザーを詐欺に参加させたのかを明らかにしようとしました。

· マイニング被害者の住所

資金相関の分析を通じて、私たちはラグ・プル・ギャングのアドレスのリストを維持し、それをブラックリストとして使用して、ラグ・プル・トークンに対応する流動性プールの取引記録から被害者のアドレスのセットを選別しました。

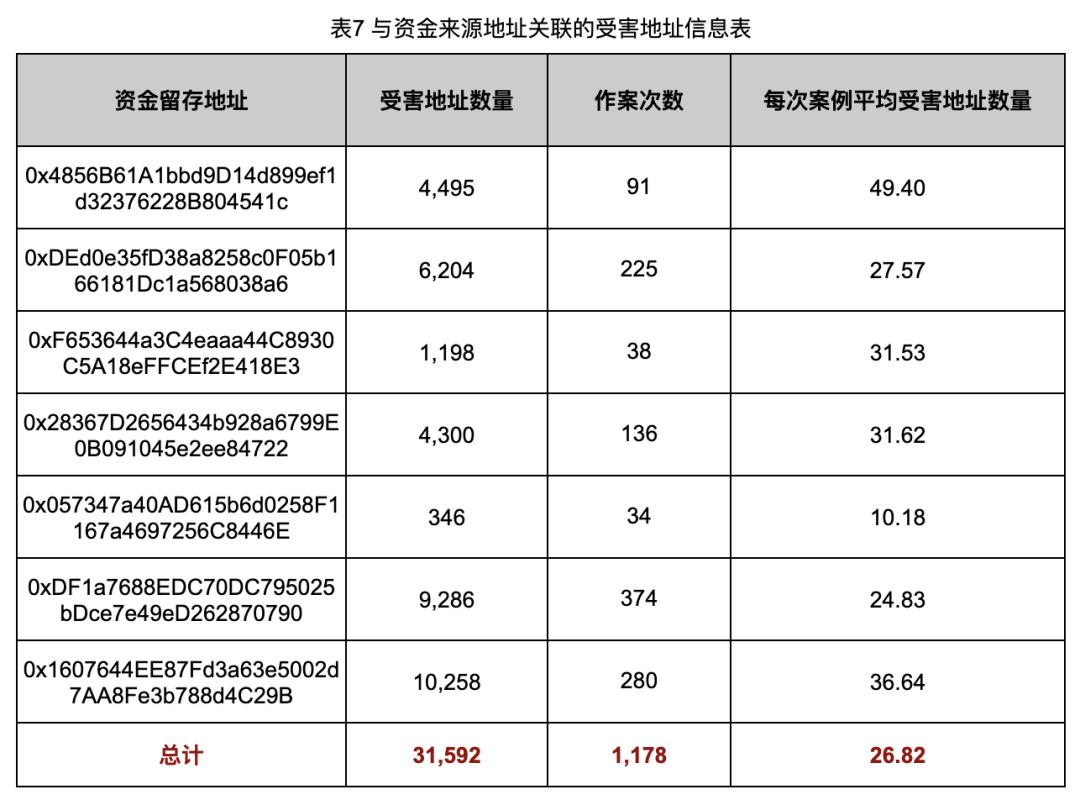

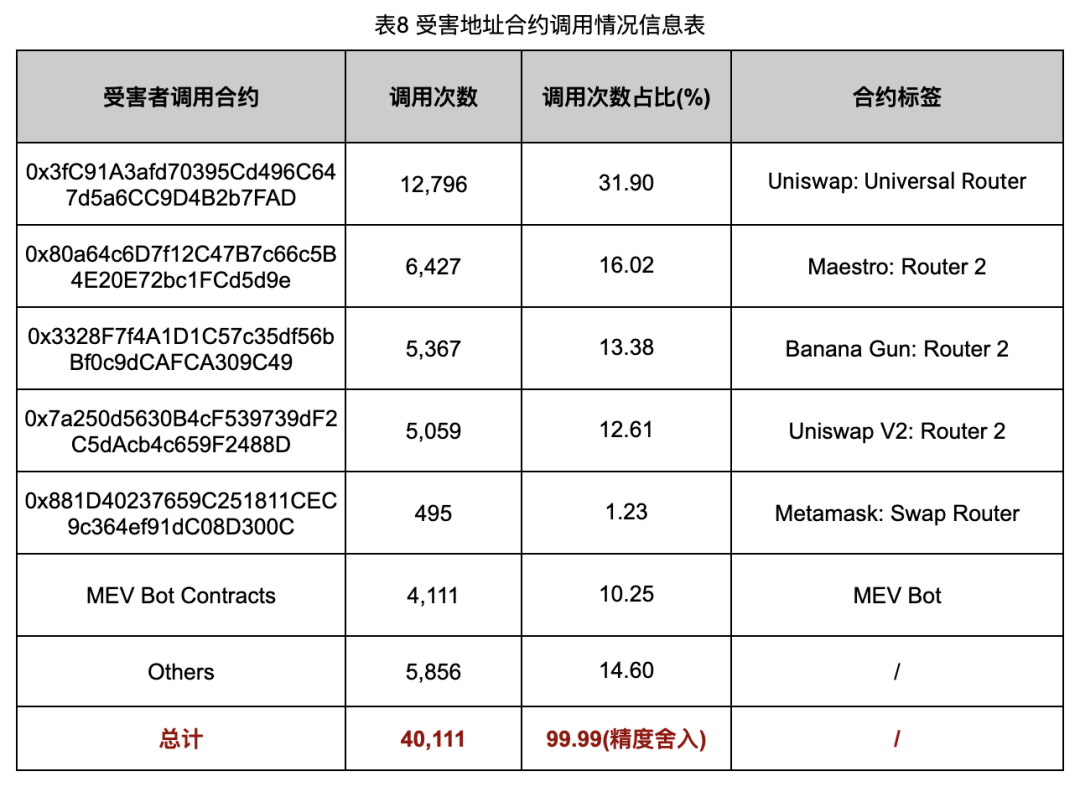

これらの被害者アドレスを分析した結果、資金保管アドレスに関連付けられた被害者アドレス情報(表 7)と被害者アドレスの契約通話情報(表 8)を取得しました。

表 7 のデータからわかるように、分析したオンチェーン監視システム (CertiK Alert) によって捕捉された Rug Pull ケースのうち、ケースごとの被害アドレスの平均数は 26.82 でした。この数字は実際には私たちが当初予想していたよりも高く、これはまた、これらの敷物を引っ張るケースが私たちが以前に考えていたよりも多くの害を引き起こすことを意味します。

表 8 のデータから、Uniswap や MetaMask Swap などの従来の購入方法に加え、Rug Pull トークンを購入するためにアドレス指定された被害者のコントラクト コールでは、Rug Pull トークンの 30.40% が Maestro Purchased を通じて購入されたことがわかります。 Banana Gun などの有名なオンチェーン スナイパー ロボット プラットフォームから。

この発見は、オンチェーンの狙撃ロボットがラグ プル ギャングにとって重要なプロモーション チャネルの 1 つである可能性があることを思い出させます。これらの狙撃ロボットを通じて、ラグ プル ギャングは参加者、特にトークン狩りに焦点を当てている参加者をすぐに引き付けることができます。したがって、私たちは、ラグ プル詐欺におけるその役割とその宣伝メカニズムをさらに理解するために、これらのオンチェーン スナイパー ボットに注目します。

ラグプルトークンプロモーションチャネル

私たちは現在の Web3 の新しい生態を調査し、オンチェーン狙撃ロボットの動作モードを研究し、特定のソーシャル エンジニアリング手法と組み合わせて、最終的にラグ プル ギャングの可能性のある 2 つの広告チャネル (Twitter グループと Telegram グループ) を特定しました。

これらの Twitter グループと Telegram グループは Rug Pull グループによって特別に作成されたものではなく、新しいエコシステムの基本コンポーネントとして存在することを強調しておく必要があります。これらは、オンチェーンのスナイパー ロボット運用チームやプロのイノベーター チームなどのサードパーティ組織によって維持され、新しく発行されたトークンをイノベーターにプッシュすることに専念しています。これらのグループは、Rug Pull ギャングにとって自然な広告チャネルとなり、新しいトークンをプッシュして悪意のあるトークンを購入するようユーザーを引きつけ、それによって詐欺行為を行っています。

・ツイッター広告

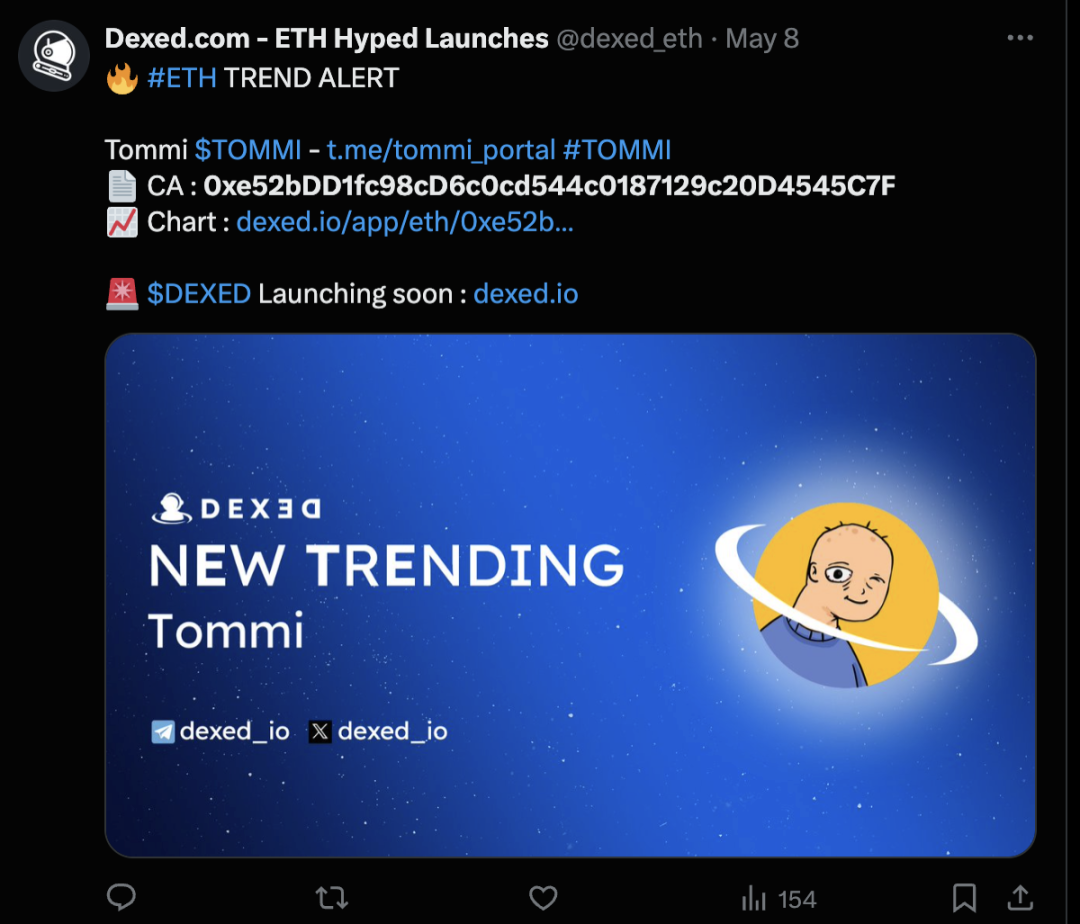

図15 TOMMIトークンのTwitter広告

図 15 は、Twitter 上での上記の TOMMI トークンの広告を示しています。 Rug Pull ギャングは、より多くの被害者を引きつけるために、Dexed.com の新しい通貨プッシュ サービスを利用して Rug Pull トークンを外部に公開したことがわかります。実際の調査では、かなりの数の Rug Pull トークンが Twitter 上で対応する広告を見つけることができ、これらの広告は多くの場合、さまざまなサードパーティ組織の Twitter アカウントから送信されていることがわかりました。

・電報グループ広告

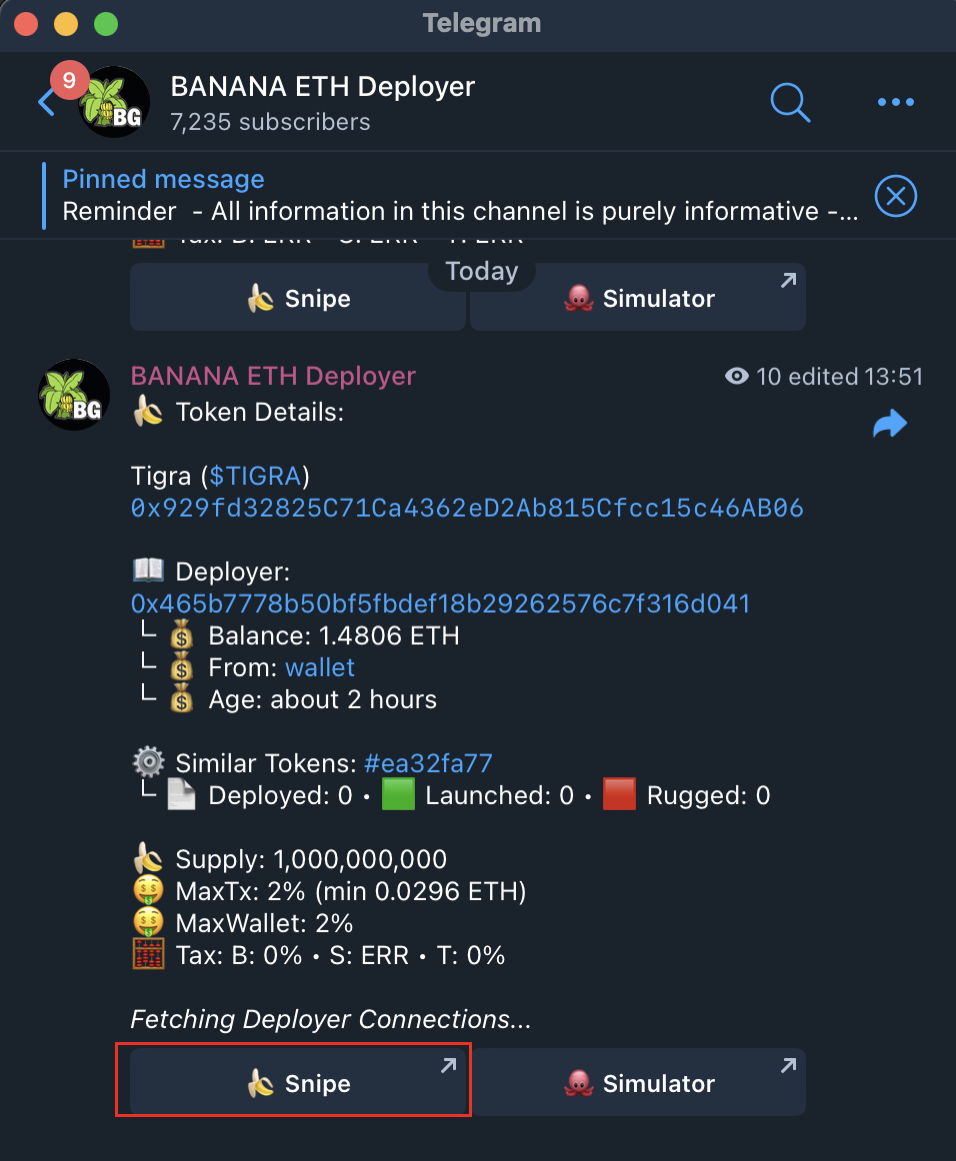

図16 バナナガン新通貨プッシュグループ

図 16 は、特に新たに発行されたトークンをプッシュするために、オンチェーン狙撃ロボット Banana Gun チームによって維持されている Telegram グループを示しています。このグループは、新しいトークンに関する基本情報をプッシュするだけでなく、ユーザーに便利な購入の入り口を提供します。ユーザーが Banana Gun Sniper Bot の基本設定を行った後、グループ内のトークン プッシュ情報 (図 16 の赤枠) に対応する「Snipe」ボタンをクリックして、トークンをすぐに購入します。

このグループでプッシュされたトークンを手動で検査したところ、トークンの大部分が Rug Pull トークンであることが判明しました。この発見により、Telegram グループが Rug Pull ギャングにとって重要な広告チャネルである可能性が高いという推測がさらに深まりました。

ここで問題となるのは、サードパーティ機関によってプッシュされた新しいトークンのどのくらいの割合が Rug Pull トークンであるかということです。これらのラグ・プル・ギャングの犯罪の規模はどれくらいですか?これらの問題を明確にするために、私たちは Telegram グループにプッシュされた新しいトークン データの体系的なスキャンと分析を実施し、その背後にあるリスクの規模と詐欺の影響を明らかにすることにしました。

イーサリアムトークンの生態分析

· Telegramグループにプッシュされたトークンを分析する

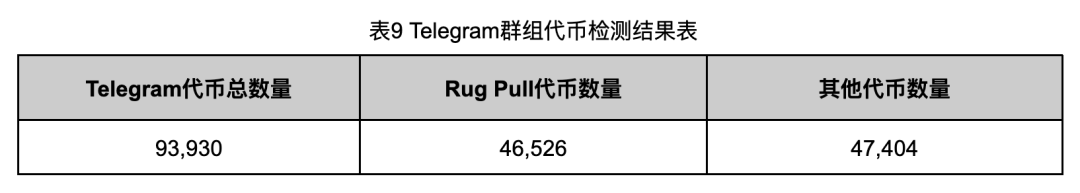

これらの Telegram グループでプッシュされた新しいトークンの Rug Pull の割合を調査するために、2023 年 10 月から 2024 年 8 月の間に Telegram の API を通じて Banana Gun、Unibot、その他のサードパーティのトークン メッセージ グループをクロールしました。プッシュされた Ethereum の新しいトークン情報が判明しました。これらのグループはこの期間中に合計 93,930 個のトークンをプッシュしたと考えられます。

Rug Pull 事件の分析によると、Rug Pull ギャングは通常、Rug Pull トークンを使用して Uniswap V2 に流動性プールを作成し、犯罪を犯すときに一定量の ETH を投資します。ユーザーまたは新しいロボットがプール内の Rug Pull トークンを購入すると、攻撃者は市場を破壊したり流動性を除去したりして利益を上げます。通常、プロセス全体は 24 時間以内に終了します。

したがって、Rug Pull トークンの次の検出ルールを要約し、これらの Telegram グループでプッシュされた新しいトークンの中で Rug Pull トークンの割合を決定する目的で、これらのルールを使用してこれらの 93,930 トークンをスキャンしました。

1. 過去 24 時間以内にターゲット トークンの譲渡はありません。ラグ プル トークンは通常、売却が完了した後は何も活動しません。

2. Uniswap V2 にはターゲット トークンと ETH の流動性プールがあります。Rug Pull グループは Uniswap V2 にトークンと ETH の流動性プールを作成します。

3. トークンの作成から検出時までの転送イベントの合計数が 1,000 を超えない: Rug Pull トークンは一般にトランザクションが少ないため、転送数は比較的少なくなります。

4. トークンに関連する最後の 5 つのトランザクションで、大量の流動性プールの引き出しまたは販売行為があった: Rug Pull トークンは、詐欺の終了時に大量の流動性プールの引き出しまたは販売行為を受けることになります。

これらのルールは、Telegram グループによってプッシュされたトークンを検出するために使用され、結果が表 10 に示されています。

表 9 に示すように、Telegram グループによってプッシュされた 93,930 個のトークンのうち、合計 46,526 個の Rug Pull トークンが検出され、49.53% を占めました。これは、Telegram グループでプッシュされたトークンのほぼ半分が Rug Pull トークンであることを意味します。

一部のプロジェクト関係者もプロジェクトが失敗した後に流動性を引き出すことを考慮すると、この行為をこの記事で言及したラグ プル詐欺として単純に分類すべきではありません。したがって、この状況がこの記事の分析結果に引き起こす可能性のある誤検知の影響を考慮する必要があります。検出ルールの第 3 条により、同様の状況のほとんどを除外することができていますが、依然として誤った判断が発生する可能性があります。

これらの潜在的な誤検知の影響をより深く理解するために、ラグ プルとして検出されたこれら 46,526 個のトークンのアクティブ時間に関する統計を実施しました。結果を表 10 に示します。これらのトークンのアクティブ時間を分析することで、真のラグ プル動作とプロジェクトの失敗による流動性引き出し動作をさらに区別できるため、ラグ プルの実際の規模をより正確に評価できます。

アクティブ時間の統計により、41,801 個の Rug Pull トークンのアクティブ時間 (トークンの作成から Rug Pull の最終実行までの時間) が 72 時間未満であり、89.84% を占めていることがわかりました。通常の状況では、72 時間はプロジェクトが失敗したかどうかを判断するのに十分な時間ではありません。したがって、この記事では、72 時間未満でアクティブになるラグ プル動作は、プロジェクト当事者が資金を引き出す通常の動作ではないと考えています。

したがって、最も理想的でない状況であっても、アクティブ時間が 72 時間を超える残りの 4,725 個の Rug Pull トークンは、この記事で定義されている Rug Pull 詐欺ケースには属しません。まだ 89.84 個の Rug Pull トークンが存在するため、私たちの分析は依然として高い参考値を持っています。 % のケースが期待どおりでした。実際、72 時間という時間設定は依然として比較的保守的です。実際のサンプリング テストでは、72 時間を超えてアクティブになっているトークンのかなりの部分が依然としてこの記事で言及されている Rug Pull 詐欺カテゴリに分類されるためです。

3 時間未満でアクティブなトークンの数は 25,622 で、55.07% を占めていることは注目に値します。これは、ラグ プル ギャングが非常に効率の高いサイクルで犯罪を行っていることを示しており、犯罪スタイルは「短時間、平坦、高速」の傾向があり、資金回転率が非常に高いことがわかります。

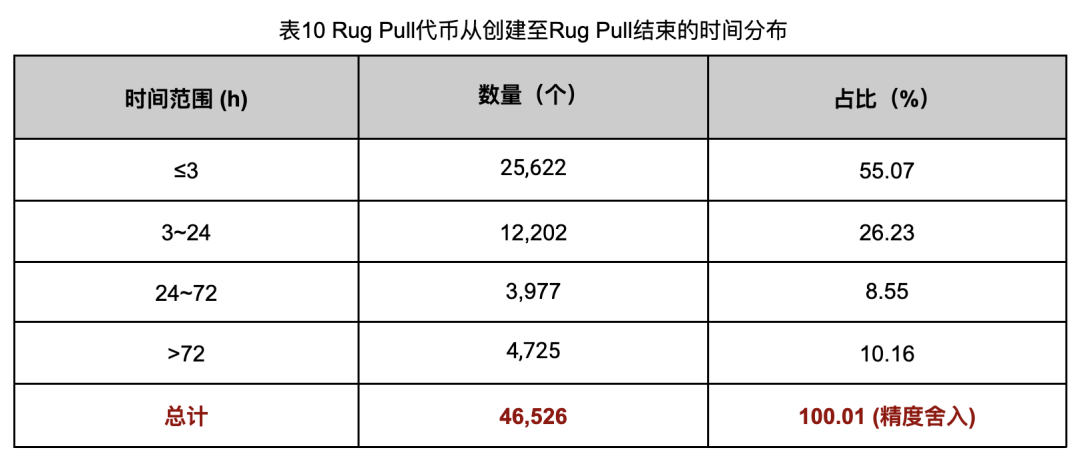

また、これらの Rug Pull グループの犯罪行為を確認するために、これら 46,526 件の Rug Pull トークン事件の現金引き出し方法と契約呼び出し方法も評価しました。

キャッシュアウト方法の評価では、主に、ラグ プル グループが流動性プールから ETH を取得するために使用したさまざまな方法に対応するケースの数をカウントします。主な方法は次のとおりです。

1. スマッシング: ラグ プル ギャングは、事前割り当てまたはコード バックドアを通じて取得したトークンを使用して、流動性プール内のすべての ETH を償還します。

2. 流動性の削除: Rug Pull グループは、最初に流動性プールに追加したすべての資金を引き出します。

コントラクト呼び出しメソッドの評価は、Rug Pull 実行時に Rug Pull チームによって呼び出される対象のコントラクト オブジェクトを確認することです。主なオブジェクトは次のとおりです。

1. 分散型取引所ルーター契約: 流動性を直接操作するために使用されます。

2. Rug Pull ギャングによって構築された攻撃コントラクト: 複雑な詐欺行為を実行するために使用されるカスタム コントラクト。

キャッシュアウト方法と契約電話方法を評価することで、Rug Pull ギャングの動作モードと特徴をさらに理解し、同様の詐欺行為をより適切に防止および特定することができます。

キャッシュアウト方式の関連評価データを表 11 に示します。

評価データから、ラグプルグループが流動性を除去してキャッシュアウトした件数は32,131件で、69.06%を占めていることがわかります。これは、これらのラグ プル グループが流動性を除去することで現金化する傾向が高いことを示しています。考えられる理由は、この方法がより単純かつ直接的であり、複雑な契約書の作成や追加の操作を必要としないためです。対照的に、販売を通じて現金化する方法では、Rug Pull ギャングがトークンの契約コードにバックドアを事前に設定する必要があり、販売に必要なトークンをゼロコストで取得できます。この操作プロセスは煩雑であり、増加する可能性があります。リスクがあるため、この方法を選択するケースは比較的少ないです。

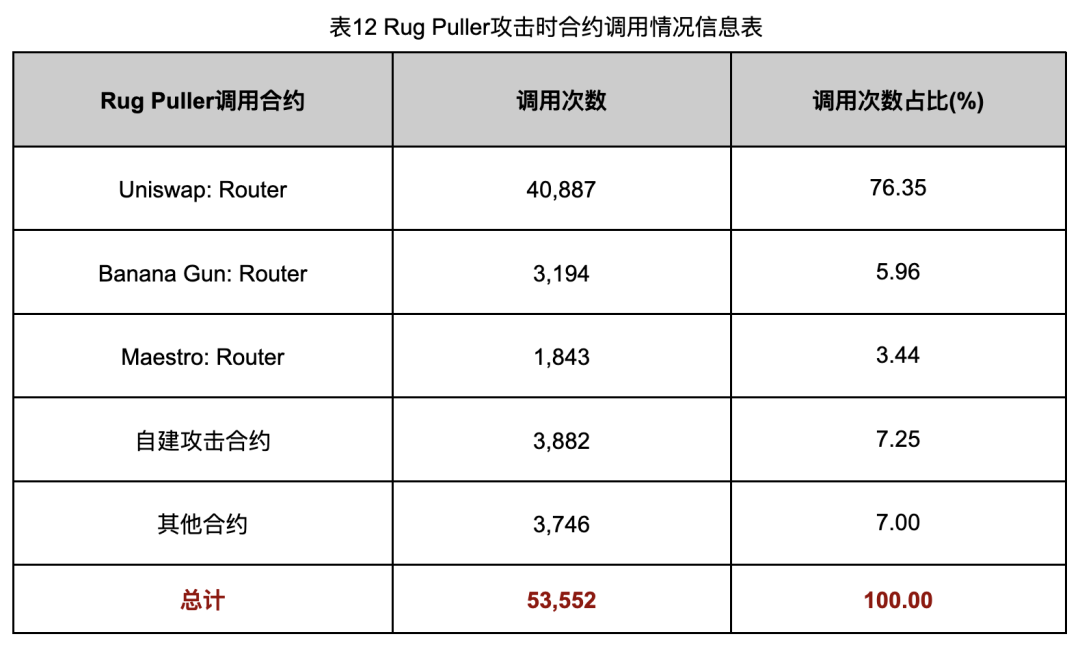

コントラクト呼び出し方式の関連評価データを表 12 に示します。

表 12 のデータから、Rug Pull グループが Uniswap の Router 契約を通じて Rug Pull 操作を実行することを好み、合計 40,887 回実行され、総実行回数の 76.35% を占めていることが明確にわかります。 Rug Pull 実行の合計数は 53,552 で、Rug Pull トークンの数 46,526 よりも多くなっています。これは、場合によっては、Rug Pull ギャングが利益を最大化するか、さまざまな被害者をターゲットにするために、複数の Rug Pull 操作を実行することを示しています。一括で現金化します。

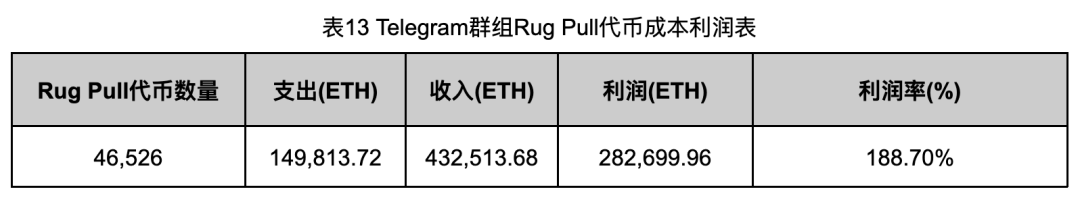

次に、46,526 件の Rug Pull ケースのコストと利点のデータの統計分析を実行しました。トークンを展開する前に Rug Pull グループが集中取引所またはフラッシュ交換サービスから取得した ETH はコストとみなされ、最終的な Rug Pull 中に回収された ETH は関連統計の収入として扱われることに注意してください。ラグ・プル・ギャングの一部が流動性プールの取引量を作るために投資したETHは考慮されていないため、実際のコスト・データはさらに高くなる可能性があります。

コストと利益のデータを表 13 に示します。

これら 46,526 個の Rug Pull トークンの統計では、最終的な総利益は 282,699.96 ETH で、利益率は 188.70% と高く、約 8 億米ドルに相当します。実際の利益は上記のデータよりわずかに低いかもしれませんが、全体的な資金規模は依然として非常に驚くべきものであり、これらのラグ・プル・ギャングが詐欺によって巨額の利益を得ていることを示しています。

Telegram グループ全体のトークン データ分析から判断すると、現在のイーサリアム エコシステムはすでに多数の Rug Pull トークンで満たされています。ただし、重要な質問を確認する必要があります。これらの Telegram グループでプッシュされたトークンは、イーサリアム メインネットで起動されたすべてのトークンをカバーしていますか?そうでない場合、イーサリアムメインネット上で起動されるトークンの中でそれらは何パーセントを占めますか?

この質問に答えることで、現在のイーサリアム トークン エコシステムを包括的に理解できるようになります。したがって、私たちはイーサリアムメインネット上のトークンの詳細な分析を開始し、メインネットトークン全体の中でテレグラムグループによってプッシュされたトークンの範囲を判断しました。この分析を通じて、イーサリアム エコシステム全体におけるラグ プル問題の深刻度、およびトークン プッシュとプロモーションにおけるこれらのテレグラム グループの影響をさらに明確にすることができます。

・イーサリアムメインネットが発行したトークンの分析

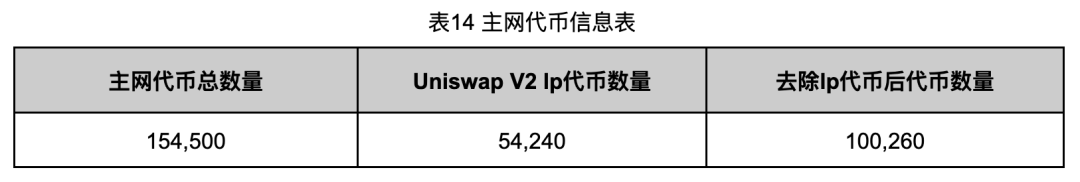

上記の Telegram グループ トークン情報の分析と同じ期間 (2023 年 10 月から 2024 年 8 月) に RPC ノードを介してブロック データをクロールし、これらのブロックからプロキシを介してビジネス ロジックを実装する新たにデプロイされたトークン (含まれていない) を取得しました。プロキシを介してデプロイされたトークンには、Rug Pull ケースがほとんど含まれません)。キャプチャされたトークンの最終的な数は 154,500 で、そのうち Uniswap V2 の流動性プール (LP) トークンの数は 54,240 であり、LP トークンはこの記事の観察の範囲内ではありません。

したがって、LP トークンをフィルタリングし、最終的なトークン数は 100,260 になりました。関連情報を表 14 に示します。

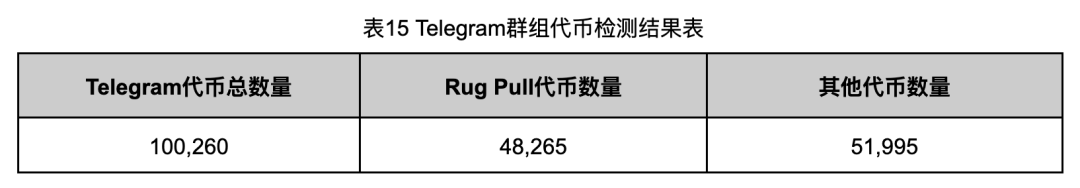

これら 100,260 個のトークンに対して Rug Pull ルール テストを実施しました。結果を表 15 に示します。

Rug Pull についてテストされた 100,260 個のトークンのうち、48,265 個のトークンが Rug Pull トークンであり、全体の 48.14% を占めていることがわかりました。この割合は、Telegram グループでプッシュされたトークンにおける Rug Pull トークンの割合と一致しています。同じ。

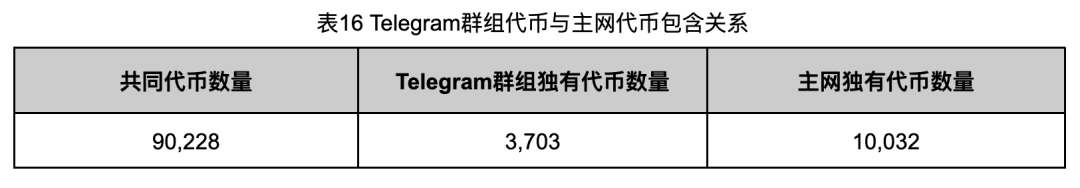

Telegram グループによってプッシュされたトークンと Ethereum メインネット上で起動されたすべてのトークンの間の包含関係をさらに分析するために、これら 2 つのトークン グループの情報の詳細な比較を実行しました。結果を表 16 に示します。

表 16 のデータからわかるように、Telegram グループによってプッシュされたトークンとメインネットによってキャプチャされたトークンの間には 90,228 の交差があり、メインネット トークンの 89.99% を占めます。 Telegram グループには、メインネットによって取得されたトークンに含まれていないトークンが 3,703 個あります。これらのトークンはすべて、コントラクト エージェントを実装するトークンであり、メインネット トークンを取得したときにこれらのトークンは含まれていませんでした。代理店を実施します。

Telegram グループによってプッシュされていない 10,032 個のメインネット トークンについては、これらのトークンが Telegram グループのプッシュ ルールによって除外されたことが原因である可能性があります。フィルタリングされた理由は、十分な訴求力の欠如または特定の理由である可能性があります。プッシュ基準が満たされていませんでした。

さらなる分析のために、コントラクト エージェントを実装したこれら 3,703 個のトークンに対して個別に Rug Pull 検出を実施しましたが、最終的に見つかったのは 10 個の Rug Pull トークンのみでした。したがって、これらのコントラクト プロキシ トークンは、Telegram グループ内のトークンの Rug Pull 検出結果に大きな干渉を引き起こしません。これは、Telegram グループによってプッシュされたトークンの Rug Pull 検出結果が、Rug Pull 検出結果と非常に一致していることを示しています。メインネットトークンの。

プロキシを実装するこれら 10 個の Rug Pull トークン アドレスを表 17 に示します。興味がある場合は、これらのアドレスの関連詳細を自分で確認できます。この記事ではこれ以上詳しく説明しません。

この分析を通じて、Telegram グループによってプッシュされたトークンは、Rug Pull トークン比率においてメインネット トークンと高度に重複していることを確認し、現在の Rug Pull エコシステム勢力におけるこれらのプッシュ チャネルの重要性と影響力をさらに検証しました。

これで、Telegram グループでプッシュされたトークンはイーサリアム メインネットで起動されたすべてのトークンをカバーしているのか、そうでない場合はどのような割合を占めるのか、という質問に答えることができます。

答えは、Telegram グループによってプッシュされたトークンがメイン ネットワークの約 90% を占めており、その Rug Pull テスト結果はメイン ネットワーク トークンの Rug Pull テスト結果と非常に一致しているということです。したがって、以前の Rug Pull 検出と Telegram グループによってプッシュされたトークンのデータ分析は、基本的に Ethereum メイン ネットワークのトークン エコロジーの現在の状態を反映することができます。

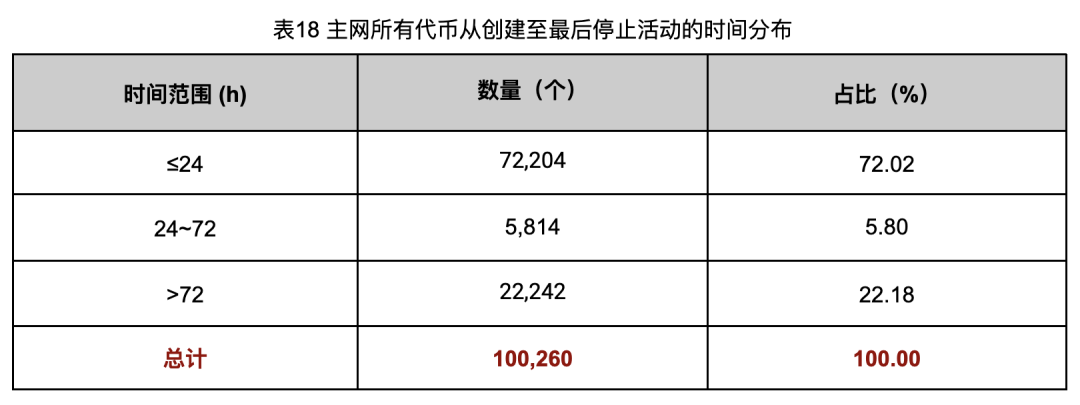

前述したように、イーサリアム メインネット上の Rug Pull トークンは約 48.14% を占めていますが、残りの 51.86% の非 Rug Pull トークンにも興味があります。 Rug Pull トークンを除いても、まだ不明な状態のトークンが 51,995 個あり、これは妥当な数のトークンとして予想されるよりもはるかに多くなります。したがって、メインネットワーク上のすべてのトークンの作成からアクティビティの最終停止までの時間に関する統計を作成しました。結果を表 18 に示します。

表 18 のデータからわかるように、イーサリアムの主要ネットワーク全体に視野を広げると、トークンのライフサイクルが 72 時間未満のトークンの数は 78,018 となり、全体の 77.82% を占めます。この数は、検出された Rug Pull トークンの数よりも大幅に多く、この記事で説明されている Rug Pull 検出ルールではすべての Rug Pull ケースを完全にカバーできないことがわかります。実際、サンプリング テストを通じて、未検出の Rug Pull トークンが存在することが判明しました。同時に、これは、フィッシング攻撃や Pixiu ディスクなど、さらに調査と調査が必要な、カバーされていない他の形式の詐欺が存在することも意味する可能性があります。

さらに、ライフサイクルが 72 時間を超えるトークンの数も 22,242 に達します。ただし、トークンのこの部分はこの記事の焦点ではないため、他の詳細がまだ発見されていない可能性があります。おそらく、これらのトークンの一部は失敗したプロジェクト、または特定のユーザーベースがあったものの長期的な開発サポートを得ることができなかったプロジェクトを表している可能性があり、これらのトークンの背後にあるストーリーや理由には、より複雑な市場動向が隠されている可能性があります。

イーサリアムメインネットのトークンエコロジーは私たちが予想していたよりもはるかに複雑で、さまざまな短期および長期のプロジェクトが絡み合い、潜在的な詐欺が際限なく出現します。この記事は主に皆さんの注意を喚起することを目的としており、私たちの未知の場所で犯罪者が静かに行動していることを皆さんに知っていただきたいと思っています。このような分析を通じて、ブロックチェーン エコシステム全体のセキュリティを向上させるために、より多くの人々が注目し、研究するよう促すことができることを願っています。

考える

イーサリアムメインネット上で新たに発行されたトークンのうち、ラグプルトークンは48.14%もの高い割合を占めており、これは非常に警戒すべき数字です。これは、平均して、イーサリアムで起動されるトークン 2 つごとに 1 つが詐欺に使用されることを意味しており、これは現在のイーサリアム エコシステムの混乱と無秩序をある程度反映しています。しかし、本当の懸念はイーサリアムトークンエコシステムの現状をはるかに超えています。オンチェーン監視プログラムによって捕捉されたラグプル事件の中で、他のブロックチェーンネットワークでの事件数はイーサリアムよりもさらに多いことがわかりました。では、他のネットワークのトークンエコロジーはどのようなものでしょうか?これもさらに深く研究する価値があります。

さらに、48.14%を占めるラグプルトークンを除いたとしても、イーサリアムは依然として毎日約140の新しいトークンを発行しており、その日の発行範囲は依然として妥当な範囲をはるかに超えていますが、これらの関与していないトークンの中に他のトークンが隠されているのでしょうか。明かされていない秘密?これらの問題は、私たちが深く考え、研究する価値があります。

それまでの間、この記事にはさらなる検討が必要な重要なポイントがいくつかあります。

1. イーサリアムエコシステム内の Rug Pull グループの数とその接続を迅速かつ効率的に判断するにはどうすればよいですか?

これまでに検出された多数のラグ プル事件について、これらの事件の背後に何人の独立したラグ プル ギャングが隠れているのか、またこれらのギャング間につながりがあるかどうかを効果的に判断するにはどうすればよいでしょうか?この分析には、資金の流れとアドレス共有の組み合わせが必要になる場合があります。

2. Rug Pull 事件で被害者のアドレスと攻撃者のアドレスをより正確に区別するにはどうすればよいですか?

被害者と攻撃者を区別することは、詐欺を特定する上で重要なステップですが、多くの場合、被害者のアドレスと攻撃者のアドレスの境界があいまいです。より正確に区別する方法は、詳細な研究に値する問題です。

3. ラグの引っ張り検出をイベント中またはイベント前に移動するにはどうすればよいですか?

現在のラグ プル検出方法は主にイベント後の分析に基づいていますが、現在アクティブなトークンで起こり得るラグ プル リスクを事前に特定するためのプロセス内またはイベント前の検出方法を開発することは可能ですか?この機能は、投資家の損失を軽減し、迅速に介入するのに役立ちます。

4. Rug Pull ギャングの利益戦略とは何ですか?

ラグ プル ギャングがラグ プルを行う際の利益条件を調査します (たとえば、平均利益が 2 の場合、彼らは逃亡を選択します。この記事の表 13 を参照してください)。また、特定のメカニズムや手段を通じて利益を確保しているかどうかを調査します。 。この情報は、敷物を引っ張る行為の発生を予測し、防止を強化するのに役立ちます。

5. Twitter と Telegram 以外に、他のプロモーション チャネルはありますか?

この記事で言及されている Rug Pull ギャングは、主に Twitter や Telegram などのチャネルを通じて不正トークンを宣伝していますが、悪用される可能性のある他の宣伝チャネルはありますか?たとえば、フォーラム、ソーシャルメディア、広告プラットフォームなどです。これらのチャネルにも同様のリスクがありますか?

これらの問題は、私たちが徹底的に議論し、考える価値があるので、ここでは議論せず、皆さんの研究と議論に委ねます。 Web3 エコシステムは急速に発展しており、そのセキュリティの確保は技術の進歩に依存するだけでなく、変化するリスクや課題に対処するためのより包括的な監視とより詳細な調査も必要とします。

提案

前述したように、現在のトークン作成エコシステムには多数の詐欺が存在します。Web3 投資家は注意しないと損失を被る可能性があります。 Rug Pull ギャングと不正対策チームの間の攻防の対立が激化し続ける中、投資家が不正なトークンやプロジェクトを特定することはますます困難になっています。

したがって、新しい市場への参入を希望する投資家のために、当社のセキュリティ専門家チームは参考として次の提案を提供します。

1. 有名な集中型取引所を通じて新しいトークンを購入するようにします。新しいトークンの購入には、有名な集中型取引所を優先します。これらのプラットフォームはプロジェクトの審査がより厳しく、比較的安全です。

2. 分散型取引所を通じて新しいトークンを購入する場合は、その公式 Web サイトとオンチェーン アドレスを確認する必要があります。不正なトークンを誤って購入しないように、購入したトークンが正式にリリースされた契約アドレスからのものであることを確認してください。

3. 新しいトークンを購入する前に、プロジェクトに公式 Web サイトやコミュニティがあるかどうかを確認してください。公式 Web サイトやアクティブなコミュニティがないプロジェクトは、リスクが高くなる傾向があります。サードパーティの Twitter および Telegram グループによってプッシュされる新しいトークンには特に注意してください。これらのプッシュのほとんどはセキュリティが検証されていません。

4. トークンの作成時刻を確認し、3 日以内に作成されたトークンの購入を避ける: 一定の技術的基盤がある場合は、ブロック ブラウザーを通じてトークンの作成時刻を確認し、次のようなトークンの購入を避けることができます。 Rug Pull トークンは通常短期間アクティブであるため、コインは 3 日以内に作成されました。

5. サードパーティのセキュリティ機関のトークン スキャン サービスを使用する: 条件が許せば、サードパーティのセキュリティ機関が提供するトークン スキャン サービスを使用して、ターゲット トークンのセキュリティを検出できます。

電話

この記事の焦点である Rug Pull 詐欺集団に加えて、Web3 業界のさまざまな分野やプラットフォームのインフラストラクチャや仕組みを利用して違法な利益を上げる同様の犯罪者が増えており、Web3 エコシステムの現在のセキュリティ状況は悪化しています。ますます厳しい。私たちは、見落とされがちないくつかの問題に注意を払い、犯罪者にそれらを利用する機会を与えないようにする必要があります。

前述したように、Rug Pull ギャングの資本の流出入は最終的には主要な取引所を経由することになりますが、Rug Pull 詐欺の資金の流れは氷山の一角にすぎないと考えており、取引所を流れる悪質な資金の規模は今後さらに拡大する可能性があります。私たちの想像をはるかに超えています。したがって、私たちは主要取引所に対して、これらの悪質な資金の流れに対してより厳格な規制措置を講じ、ユーザーの資金の安全を確保するために違法および詐欺行為を積極的に取り締まるように強く求めます。

プロジェクト プロモーションやオンチェーン スナイパー ボットなどのサードパーティ サービス プロバイダーと同様に、そのインフラストラクチャは実際に詐欺グループの収益ツールとなっています。したがって、私たちはすべてのサードパーティ サービス プロバイダーに対し、犯罪者による悪意のある使用を回避するために、自社の製品またはコンテンツのセキュリティ レビューを強化するよう求めます。

同時に、MEV アービトラージャーや一般ユーザーを含むすべての被害者に対し、未知のプロジェクトに投資する前にセキュリティ スキャン ツールを積極的に使用してターゲット プロジェクトを検出し、権威あるセキュリティ機関によるプロジェクトの評価を参照し、悪意のある行為を積極的に開示するよう呼びかけます。業界の違法行為を暴露する。

また、プロのセキュリティ チームとして、すべてのセキュリティ担当者に対し、違法行為を積極的に発見、選別し、闘い、ユーザーの財産の安全を守るために熱心に声を上げるよう呼びかけます。

Web3 分野では、ユーザー、プロジェクト関係者、取引所、MEV 裁定者、ボットなどのサードパーティ サービス プロバイダーがすべて重要な役割を果たします。私たちは、すべての参加者が Web3 エコシステムの持続可能な発展に貢献し、より安全で透明性の高いブロックチェーン環境を共同で構築できることを願っています。