Zero Hour Technology の毎月のセキュリティ イベントのハイライトが始まりました。いくつかのブロックチェーンセキュリティリスク監視プラットフォームの統計によると、2025年1月に脆弱性、ハッカー、詐欺によって引き起こされた損失は約9,800万米ドルで、 28件の暗号通貨ハッキング攻撃が発生し、そのうち約800万米ドルがフィッシングによるものでした。しかし、2024年1月の1億3,300万ドルの損失と比較すると、 44.6%の減少となります。これは、2024年12月の2,358万ドルの損失から56%の減少です。

ハッカー攻撃

7つの典型的な安全事故

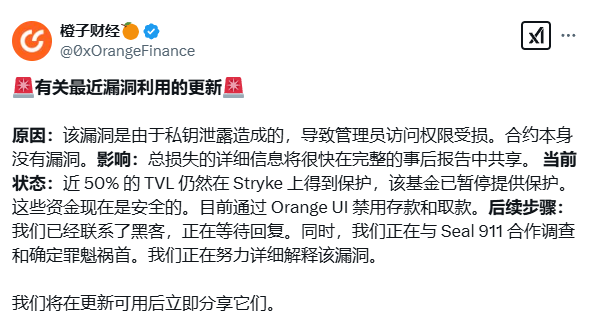

(1)1月8日、Orange Finance(Arbitrum上のDeFiプロトコル)のユーザーから80万ドル以上が盗まれました。攻撃者はプロトコルの管理キーにアクセスし、それらのキーを使用してプロトコルのコントラクトに悪意のあるアップグレードを実行し、プロトコルの有効なトークン承認を持つすべてのユーザーのウォレットを盗みました。

(2)1月8日、Mobyは秘密鍵漏洩事件を経験し、特定のプロトコルの一部のLP資産に影響を与えました。これはプロトコルのスマートコントラクトに関連するセキュリティ問題ではなく、ハッカーが盗んだプロキシ秘密鍵を使用して既存のスマートコントラクトをアップグレードするだけで資金を盗もうとしたものだ、と彼らは述べた。最終的に、tonykebot は UUPS 実装の保護の欠如を利用し、ホワイトハット レスキュー作戦を成功させ、オンチェーン オプション プロトコル Moby を以前に攻撃したハッカーが取得した 147 万 USDC をプロジェクト所有者に返還しました。

(3)1月13日、ゼロアワーテクノロジーセキュリティチームの監視によると、EVMチェーン上のUniLendが攻撃を受け、約19万7000ドルの損失が発生した。この脆弱性の原因は、UniLendが償還を行う際に、償還額の計算時に移転すべき担保額を減算しなかったため、誤計算後の担保額が攻撃者が実際に保有する担保額よりも高くなり、本来成功するはずのない償還が正常に完了したためである。これにより、最終的に攻撃者はプロジェクトの stETH トークンを使い果たしました。

詳細な攻撃分析については、次のリンクをクリックしてください。

(4)1月15日、ゼロアワーテクノロジープロジェクトチームは、イーサリアムチェーンプロジェクトSorraへの複数の攻撃を検出し、合計41,000米ドルの損失が発生しました。この脆弱性の原因は、Sorra プロジェクトが、ユーザーが報酬を引き出す際に、ユーザーがすでに報酬を引き出したかどうかを判断せず、その結果、ユーザーが多数の操作を通じて報酬を繰り返し引き出すことができるようになったことです。攻撃者は上記の脆弱性を悪用して複数のトランザクションを開始し、Sorra プロジェクト内のすべての SOR トークンを引き出しました。

詳細な攻撃分析については、次のリンクをクリックしてください。

ゼロアワーテクノロジー || SorraStaking攻撃の分析

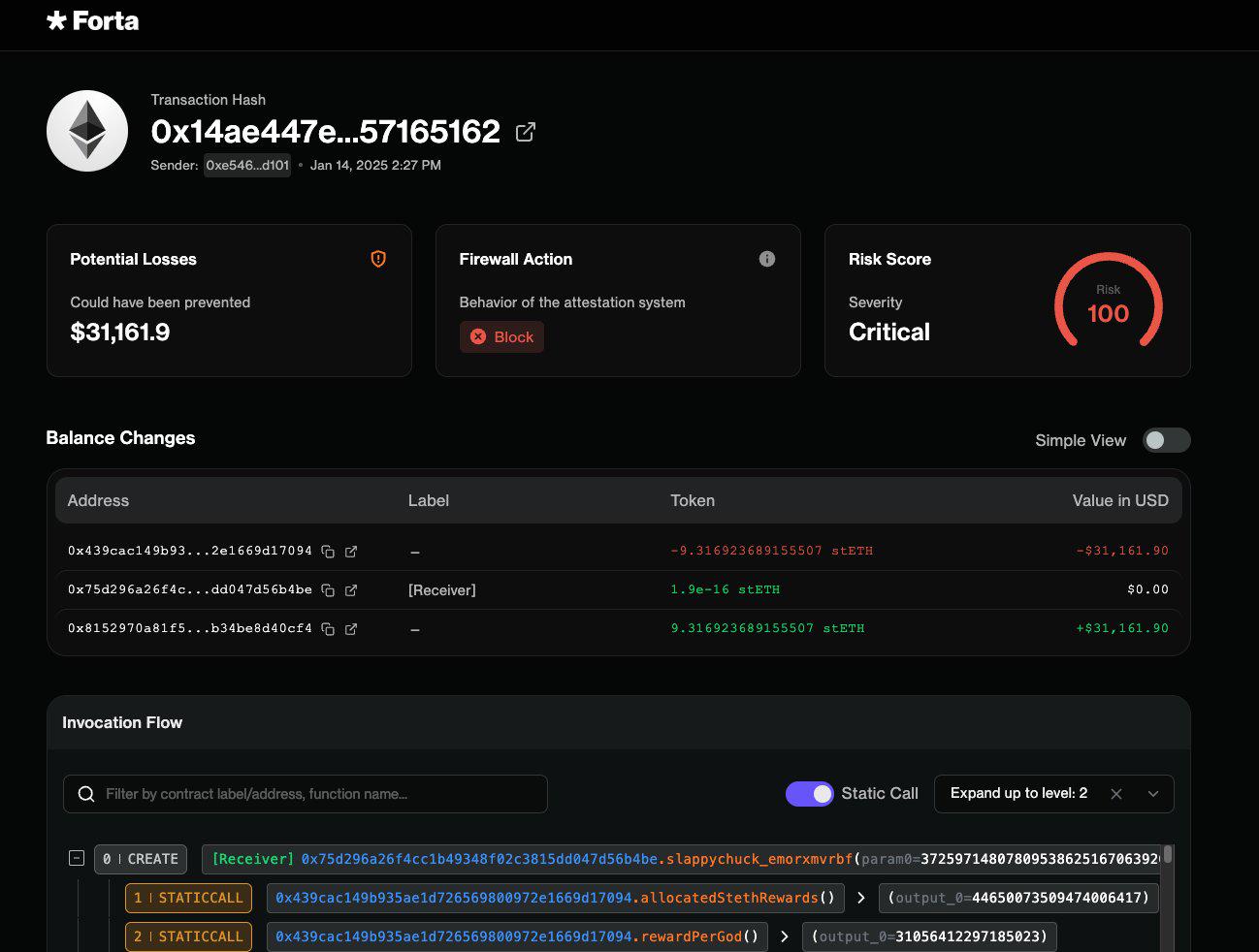

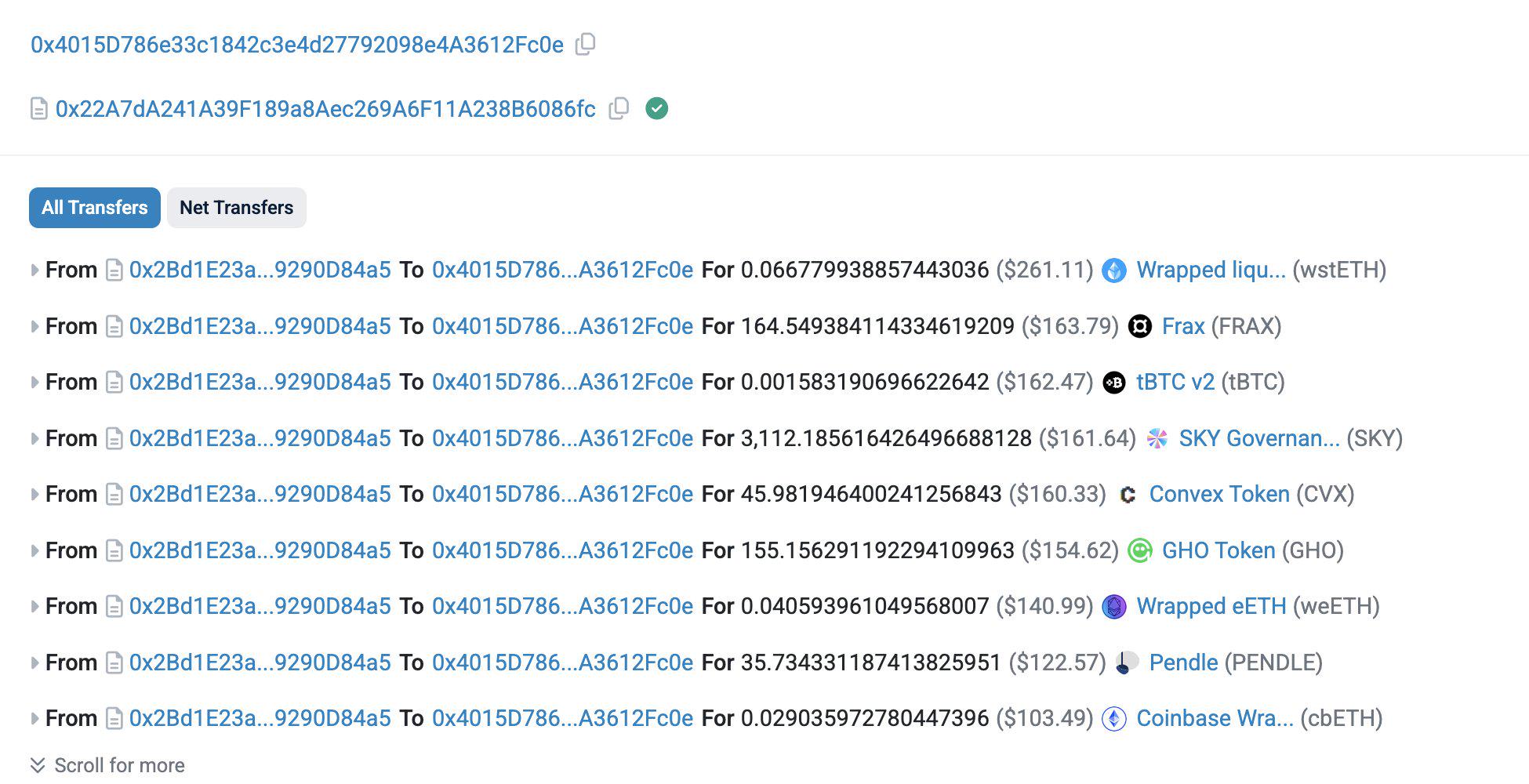

(5)1月21日、FortaはTheIdolsNFTに324,000ドル相当の脆弱性を検出しました。

(6)1月23日、シンガポールに拠点を置く暗号通貨取引所Phemexのホットウォレットが攻撃を受け、約7,000万ドルの損失が発生した。

(7)1月24日、スローミストセキュリティチームの監視によると、ODOSの入力検証が不十分だったため、複数のチェーンで脆弱性が悪用され、約10万ドルの損失が発生した。 ODOSは、攻撃は監査済みのエグゼキューター契約の脆弱性を悪用し、契約に保管されている収益を盗んだが、ユーザーの資金には影響がなかったとツイートした。

ラグプル/フィッシング詐欺

典型的なセキュリティインシデント10選

(1)1月2日、約39倍(196,396ドル)のトークンを保有していた$VIRTUAL保有者が、「上限額の引き上げ」フィッシング取引によりトークンをすべて失いました。

(2)1月3日、$RLB保有者は「Uniswap Permit2」フィッシングシグネチャにより、約100万ドル相当のトークンをすべて失いました。

(3)1月6日、0x5167で始まるアドレスは、「手当増額」のフィッシング取引に署名した後、155,256ドル相当のEIGENを失いました。

(4)1月7日、0x8536で始まるアドレスは、「Uniswap Permit2」フィッシング取引に署名した後、103,020ドル相当のトークンを失いました。

(5)1月8日、0x3402で始まるアドレスは、複数のフィッシング署名に署名した後、$OLAS、$SEKOIA、$VIRTUAL、$FJO(合計474,422ドル相当)を失いました。

(6)1月14日、0x00c0で始まるアドレスはフィッシング取引に署名した後、263,255ドル相当の$VIRTUALを失いました。

(7)1月17日、0x80dcで始まるアドレスは、「ライセンス」フィッシング署名に署名した後、426,106ドル相当のUSUALUSDC+を失いました。

(8)1月20日、0x1e70で始まるアドレスは、「allow」フィッシング署名に署名した後、135,068ドル相当のWETHを失いました。

(9)1月22日、0x3149で始まるアドレスは、「転送」フィッシング取引に署名した後、553,045ドル相当の$PAXGを失いました。

(10)1月29日、0xeb2で始まるアドレスは、「increaseApproval」フィッシング取引に署名した後、384,645ドル相当の$LINKを失いました。

要約する

1月に暗号通貨フィッシング詐欺により9,220人の被害者から1,025万ドルが盗まれたが、これは12月の損失額2,358万ドルから56%減少した。しかし、犯罪者は常に進化しており、より洗練された攻撃方法を採用しています。

Zero Hour Technology セキュリティ チームは、プロジェクト所有者が常に警戒を怠らないようにすることを推奨し、ユーザーにフィッシング攻撃に注意するよう呼びかけています。ユーザーはプロジェクトに参加する前にプロジェクトの背景とチームを十分に理解し、投資プロジェクトを慎重に選択することをお勧めします。さらに、社内のセキュリティトレーニングと権限管理を実施し、プロジェクトがオンラインになる前に、監査とプロジェクトの背景調査を実施するための専門のセキュリティ会社を見つける必要があります。