著者: BitpushNews メアリー・リュー

暗号通貨コミュニティが強気相場の方向性についてまだ熱く議論している中、2月21日に突然のブラックスワンイベントが市場を「襲った」。老舗の暗号通貨取引所Bybitがハッキングされ、ETHを中心に約15億ドル相当の資産が盗まれました。ETHは401,347個で、価値にして約11億2,000万ドルに相当します。

このニュースが報じられた後、ビットコインは急落し、一時は9万5000ドルを下回りました。もともと弱かったイーサリアムは短期的に5%下落して2615ドルになりましたが、記事執筆時点では2666ドルまで回復しました。

Bybitチームは迅速に対応し、CEOのBen Zhou氏は冷静さを保ち、ライブ放送を開始し、プラットフォームが引き出しチャネルを閉鎖することは決してないとユーザーに約束しました。同氏は、たとえ資金が完全に回収できなかったとしても、Bybitはユーザーの損失を全額補償する能力があると述べた。

10x Researchの統計によると、Bybit取引所から盗まれた14億6000万ドルは、暗号通貨取引所史上最大のハッカー攻撃だった。2番目に大きな暗号通貨盗難は、2021年にPoly Networkから盗まれた6億1100万ドルだった。さらに、オンチェーン探偵のZachXBTは、攻撃の背後に北朝鮮のハッカー集団Lazarus Groupがいることを裏付ける確固たる証拠を提出した。

ハッカーアドレスの動きに注目が集まっている。オンチェーンデータによると、Bybitハッカーのアドレスは現在、世界で14番目に大きなETH保有者となっており、イーサリアムの総供給量の約0.42%を保有しており、これはフィデリティ、ヴィタリック・ブテリン、さらにはイーサリアム財団の保有量の2倍以上である。

業界のサポート: Bybit は間違いなく FTX ではありません!

コインベースの幹部コナー・グローガン氏はソーシャルメディアにバイビットを支持する投稿をした。「バイビットがハッキングされた後、引き出しは正常に行われているようだ。同社はプラットフォーム上に200億ドル以上の資産を保有しており、コールドウォレットは無傷だ。今回のハッキングは孤立したものであり、バイビットの資本力を考えると、感染拡大は予想していない」

グローガン氏はまた、「FTXは暴落の1分後に引き出す資金がないことを明言した。誰もがPTSDを抱えていることは知っているが、バイビットの状況はFTXとは異なる。もしそうなら、私は大声で叫ぶだろう。彼らは大丈夫だろう」と強調した。

この事件を受けて、多くの業界関係者がBybitへの支持を表明した。

北京時間2月22日の早朝、オンチェーンデータによると、BinanceとBitgetのアドレスが50,000 ETHをBybitのコールドウォレットに転送したことが示された。その中で、Bitgetの送金量はETH全体の4分の1を占めており、注目を集めました。コナー・グローガン氏によると、この取引は通常の入金アドレスを経由せず、Bybit によって直接調整されたとのことです。

ベン・チョウ氏は「この瞬間に手を差し伸べてくれたBitgetに感謝します。私たちはBinanceや他のパートナー数社と連絡を取っています。このファンドはBinanceとは一切関係ありません」と答えた。

トロンの創設者ジャスティン・サン氏はソーシャルメディア上で、トロンのネットワークが資金の追跡に協力していると述べた。 OKXの最高マーケティング責任者ハイダー・ラフィク氏はまた、同取引所はバイビットの調査を支援するためにセキュリティチームを配備したと述べた。

KuCoinは、仮想通貨は「共同責任」であると強調し、サイバー犯罪と戦うために取引所間の協力を求めた。

安全性は疑問を投げかける

この攻撃の核心は、「ブラインド署名」と呼ばれる手法にあります。ブラインド署名とは、ユーザーがスマート コントラクトの内容を完全に理解せずにトランザクションを承認することを指します。このテクノロジーは、ハッカーがセキュリティ検証を回避するために使用されています。

BybitのCEO、ベン・チョウ氏はライブ放送で、攻撃者が「Musked」技術(つまり、トランザクションペイロードを混乱させたり欺いたりする)を通じてSafeが提供するマルチ署名ウォレットのユーザーインターフェース(UI)を偽造し、署名者が知らないうちに悪意のあるトランザクションを承認するように仕向けたと指摘した。具体的には、攻撃者は偽の UI インターフェースを通じて正しいアドレスと URL を表示しましたが、実際にはトランザクション ペイロードが改ざんされており、署名者が誤って資金移動を承認してしまいました。

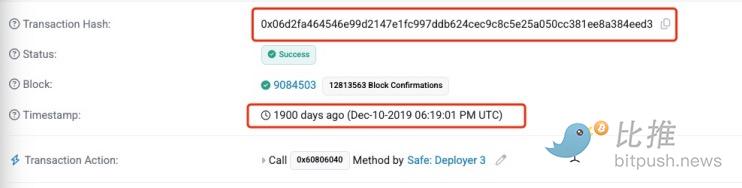

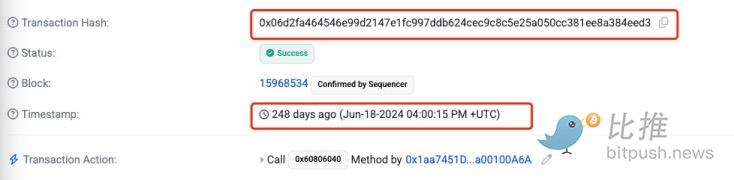

暗号通貨セキュリティ企業グルーム・レイクはさらに、2019年にイーサリアムに導入されたSafeマルチシグネチャウォレットと2024年にベースレイヤー2に導入されたSafeマルチシグネチャウォレットのトランザクションハッシュが同じであることを発見したが、これは数学的にほぼ不可能である。

匿名のグルームレイク研究者アポロ氏は、イーサリアムとベースに同じトランザクションハッシュが表示された場合、攻撃者が単一のトランザクションを複数のネットワークで有効にする方法を見つけたか、ネットワーク間で暗号化されたウォレット署名またはトランザクションデータを再利用した可能性があると述べた。

しかし、Safeチームは、問題のトランザクションはシングルトンコントラクトを展開したトランザクションであり、クロスチェーン展開をサポートするためにEIP-155(クロスチェーントランザクションリプレイ攻撃を防ぐセキュリティ対策)を使用していなかったとして、攻撃がスマートコントラクトの脆弱性に関連しているという主張を否定した。 2016 年に導入された EIP-155 は、署名されたトランザクションにチェーン ID を追加することで、Ethereum 向けのトランザクションが Base などの他のチェーンでは有効にならないようにします。つまり、たとえ秘密鍵が侵害されたとしても、攻撃者は別のチェーン上で古い署名済みトランザクションを再利用することはできません。 Safeチームは、「もしそれが(スマートコントラクトの脆弱性である)なら、ターゲットはBybitではないだろう」と述べた。注:Safeは700万以上のスマートアカウントで1000億ドル以上のデジタル資産を保護している。

ハードウェアウォレットは万能ではない?

しかし、セーフ氏の説明は業界の懸念を完全に和らげることはなかった。ブロックチェーンセキュリティ企業BlockaidのCEO、イド・ベン・ナタン氏は、「ブラインド署名」技術が北朝鮮のハッカーのような高度な脅威を仕掛ける攻撃者にとって急速に好まれる攻撃手段になりつつあると指摘した。この攻撃は、2023 年 12 月の Radiant Capital 侵害や 2024 年 3 月の WazirX インシデントで使用された攻撃と同じタイプの攻撃です。ナタン氏は、最良の鍵管理ソリューションを使用しても、署名プロセスは依然としてdAppと対話するソフトウェアインターフェースに依存しており、署名プロセスの悪意のある操作につながる可能性があると強調した。

セキュリティ専門家のオデュッセウス氏は、取引がインターネットに接続されたノートパソコンや携帯電話で署名されている場合、ハードウェアウォレットはあまり役に立たないと指摘した。 「これらは非常に標的を絞った攻撃であり、一般的に言えば、デバイス(コンピューターまたは電話)が侵害された場合、インターネットに接続されておらず、侵害されていないデバイスで取引に署名する以外にできることはほとんどない」と彼は述べた。

強気相場の雰囲気の中では、セキュリティの問題は見落とされがちです。修復するには遅すぎるということはありません。コミュニティは、Bybit がこの危機を適切に解決し、損失を最小限に抑えることを願っています。しかし、この攻撃は、暗号化された世界ではセキュリティが常に第一の防御線であることを改めて思い起こさせるものです。マルチ署名ウォレットの脆弱性からクロスチェーン取引のリスク、ユーザー教育から業界のコラボレーションまで、あらゆるリンクを再検討する必要があります。