작성자: BitpushNews Mary Liu

암호화폐 커뮤니티가 여전히 강세장의 방향에 대해 열띤 토론을 벌이고 있을 때, 2월 21일 갑작스러운 블랙스완 사건이 시장을 "강타"했습니다. 유명 암호화폐 거래소인 바이비트(Bybit)가 해킹을 당해 약 15억 달러 상당의 자산이 도난당했습니다. 도난당한 자산의 대부분은 ETH였으며, 401,347개에 해당하며, 가치로 환산하면 약 11억 2,000만 달러에 해당합니다.

이 소식이 나온 후 비트코인은 급락하여 한때 95,000달러를 밑돌기도 했고, 본래 약세를 보였던 이더리움은 단기적으로 5% 폭락하여 2,615달러가 되었지만, 기사 작성 시점에는 2,666달러로 반등했습니다.

Bybit 팀은 신속히 대응했고, CEO 벤 저우(Ben Zhou)는 평정심을 유지하며 라이브 방송을 시작하여 플랫폼이 출금 채널을 결코 닫지 않을 것이라고 사용자들에게 약속했습니다. 그는 자금을 전액 회수할 수 없더라도 Bybit은 사용자에게 손실을 전액 보상할 능력이 있다고 말했습니다.

10x Research 통계에 따르면, Bybit 거래소에서 도난당한 14억 6천만 달러는 암호화폐 거래소 역사상 가장 큰 해커 공격이었습니다. 두 번째로 큰 암호화폐 도난은 2021년 Poly Network에서 발생한 6억 1,100만 달러였습니다. 또한, 온체인 탐정 ZachXBT는 북한 해커 그룹인 Lazarus Group이 이 공격의 배후에 있다는 것을 확인하는 확실한 증거를 제출했습니다.

해커 주소의 움직임이 주목을 받고 있습니다. 온체인 데이터에 따르면 Bybit 해커 주소는 현재 전 세계에서 14번째로 큰 ETH 보유자가 되었으며, 전체 이더리움 공급량의 약 0.42%를 보유하고 있습니다. 이는 Fidelity, Vitalik Buterin, 심지어 Ethereum Foundation의 보유량보다 두 배 이상 많습니다.

업계 지원: Bybit은 분명히 FTX가 아닙니다!

Coinbase 임원 Conor Grogan은 Bybit을 지원하기 위해 소셜 미디어에 다음과 같이 게시했습니다. "Bybit이 해킹당한 후 출금은 정상적으로 보였습니다. 플랫폼에 200억 달러 이상의 자산이 있으며 콜드 월렛은 손상되지 않았습니다. 서명 해킹의 고립된 특성과 Bybit의 자본력을 감안할 때 전염은 예상하지 않습니다."

그로건은 또한 이렇게 강조했습니다. "FTX는 런 직후에 인출할 자금이 없다고 분명히 했습니다. 저는 모든 사람이 PTSD를 겪는다는 걸 알지만, Bybit의 상황은 FTX와 다릅니다. 만약 그렇다면, 저는 큰 소리로 외쳐야 할 겁니다. 그들은 괜찮을 겁니다."

이 사건에 대해 많은 업계 관계자가 Bybit에 대한 지지를 표명했습니다.

베이징 시간으로 2월 22일 이른 아침, 온체인 데이터에 따르면 바이낸스와 비트겟의 주소에서 바이비트 콜드 월렛으로 50,000 ETH가 이체되었습니다. 이 가운데 비겟의 이체량은 전체 ETH의 4분의 1에 달해 눈길을 끌었다. Conor Grogan에 따르면, 이 거래는 일반적인 입금 주소를 거치지 않고 Bybit에서 직접 조정했다고 합니다.

벤 저우가 이렇게 답했습니다. "이 순간에 도움의 손길을 내밀어 준 Bitget에게 감사드립니다. 우리는 Binance와 다른 여러 파트너와 소통하고 있습니다. 이 펀드는 Binance와 아무런 관련이 없습니다."

트론 창립자 저스틴 선은 소셜 미디어를 통해 트론 네트워크가 자금 추적을 돕고 있다고 말했습니다. OKX 최고 마케팅 책임자인 하이더 라피크(Haider Rafique)는 또한 거래소가 Bybit의 조사를 지원하기 위해 보안 팀을 배치했다고 말했습니다.

KuCoin은 암호화폐가 "공동 책임"이라고 강조하고 사이버 범죄에 맞서기 위해 거래소 간 협력을 촉구했습니다.

안전은 문제를 제기합니다

이 공격의 핵심은 "블라인드 사인"이라고 불리는 기술에 있습니다. 블라인드 서명은 사용자가 스마트 계약의 내용을 완전히 이해하지 못한 채 거래를 승인하는 것을 말합니다. 이 기술은 해커가 보안 검증을 우회하는 데 사용되었습니다.

Bybit의 CEO 벤 저우는 라이브 방송에서 공격자가 "Musked" 기술을 통해 Safe에서 제공하는 다중 서명 지갑 사용자 인터페이스(UI)를 위조(즉, 거래 페이로드를 혼동하거나 속임)하여 서명자가 모르게 악성 거래를 승인하게 했다고 지적했습니다. 구체적으로, 공격자는 가짜 UI 인터페이스를 통해 올바른 주소와 URL을 표시했지만 실제로는 거래 페이로드가 변조되어 서명자가 실수로 자금 이체를 승인하게 되었습니다.

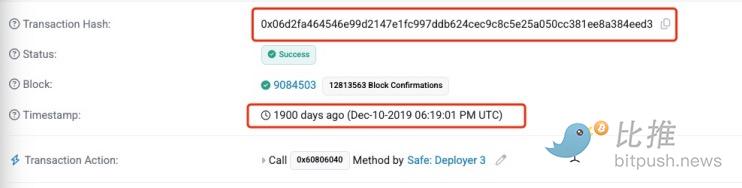

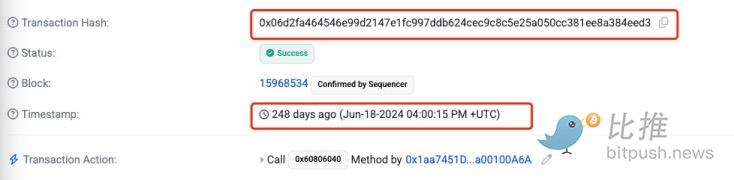

암호화폐 보안 회사인 그룸 레이크는 2019년 이더리움에 배포된 Safe 다중 서명 지갑과 2024년 Base Layer 2에 배포된 Safe 다중 서명 지갑이 동일한 거래 해시를 가지고 있다는 사실을 발견했는데, 이는 수학적으로 거의 불가능한 일입니다.

익명의 그룸 레이크 연구원인 아폴로는 동일한 거래 해시가 이더리움과 베이스에 나타난다면 공격자가 단일 거래를 여러 네트워크에서 유효하게 만드는 방법을 찾았거나, 암호화된 지갑 서명이나 거래 데이터를 네트워크 간에 재사용했을 가능성이 있다고 말했습니다.

그러나 Safe팀은 해당 공격이 스마트 계약의 취약성과 관련이 있다는 것을 부인하며, 문제의 거래는 싱글톤 계약을 배포한 거래였고 크로스 체인 배포를 지원하기 위한 EIP-155(크로스 체인 거래 재생 공격을 방지하기 위한 보안 조치)를 사용하지 않았다고 말했습니다. 2016년에 도입된 EIP-155는 서명된 거래에 체인 ID를 추가하여 이더리움에서 실행하려는 거래가 Base와 같은 다른 체인에서 유효하지 않도록 보장합니다. 즉, 개인 키가 손상되더라도 공격자는 다른 체인에서 이전에 서명된 거래를 재사용할 수 없습니다. Safe 팀은 "(스마트 계약 취약점이라면) 타겟은 Bybit이 아닐 것"이라고 말했습니다. 참고: Safe는 700만 개 이상의 스마트 계정에서 1,000억 달러 이상의 디지털 자산을 보호합니다.

하드웨어 지갑은 전능하지 않나요?

하지만 Safe의 설명은 업계의 우려를 완전히 해소하지 못했습니다. 블록체인 보안 회사 블록에이드(Blockaid)의 CEO인 이도 벤 나탄(Ido Ben Natan)은 "블라인드 서명" 기술이 북한 해커와 같은 고급 위협 행위자들의 가장 선호하는 공격 형태가 빠르게 되고 있다고 지적했습니다. 이 공격은 2023년 12월 Radiant Capital 침해 사건과 2024년 3월 WazirX 사건에 사용된 것과 동일한 유형의 공격입니다. 나탄은 최고의 키 관리 솔루션을 사용하더라도 서명 프로세스는 여전히 dApp과 상호작용하는 소프트웨어 인터페이스에 의존하기 때문에 서명 프로세스를 악의적으로 조작할 가능성이 있다고 강조했습니다.

보안 전문가 오디세우스는 거래가 인터넷에 연결된 노트북이나 휴대전화에서 서명되는 경우 하드웨어 지갑은 그다지 유용하지 않다고 지적했습니다. "이것은 매우 타깃이 지정된 공격이며, 일반적으로 기기(컴퓨터나 휴대전화)가 침해당하면 인터넷에 연결되지 않고 침해되지 않은 기기에서 거래에 서명하는 것 외에는 할 수 있는 일이 거의 없습니다."라고 그는 말했습니다.

강세장 분위기 속에서는 보안 문제가 쉽게 간과되곤 합니다. 고치기에 너무 늦은 적은 없습니다. 커뮤니티는 Bybit이 이 위기를 적절히 해결하고 손실을 최소화하기를 바랍니다. 그러나 이번 공격은 암호화된 세계에서는 보안이 항상 첫 번째 방어선이라는 점을 다시 한 번 일깨워줍니다. 다중 서명 지갑의 취약성부터 크로스체인 거래의 위험, 사용자 교육부터 업계 협력까지 모든 연결 고리를 재검토해야 합니다.