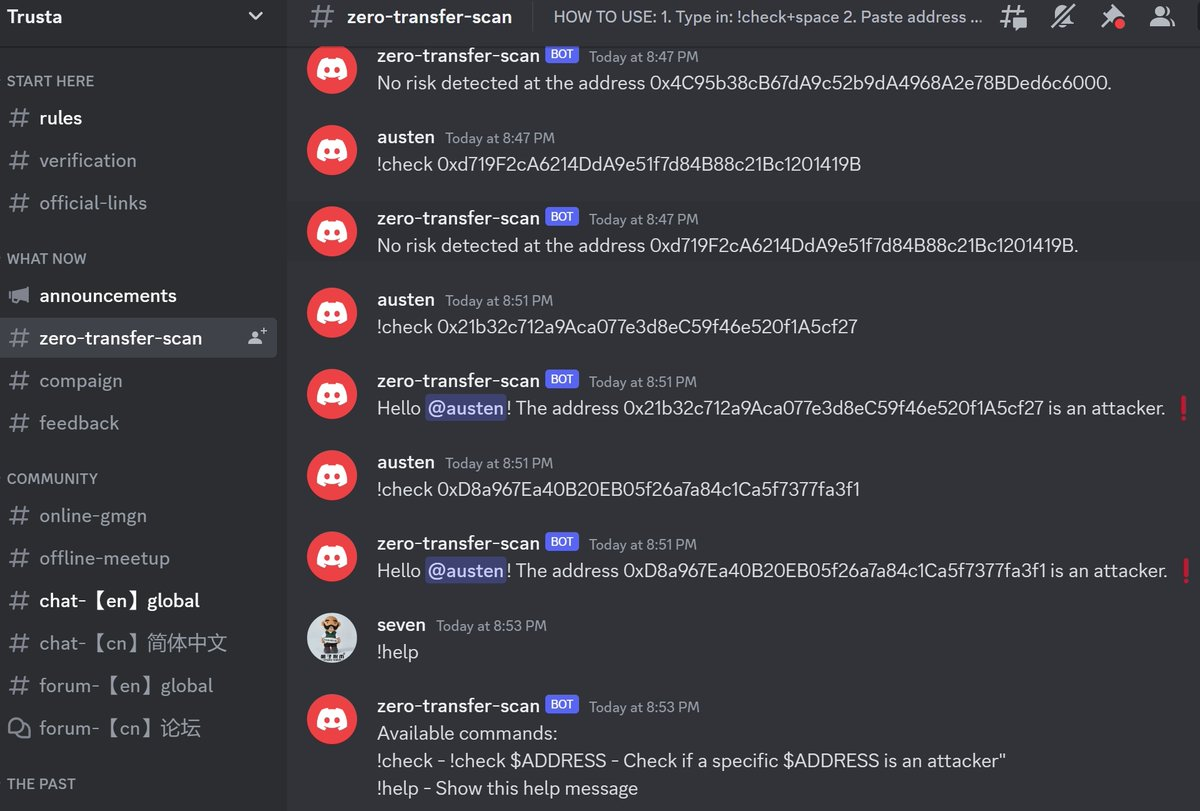

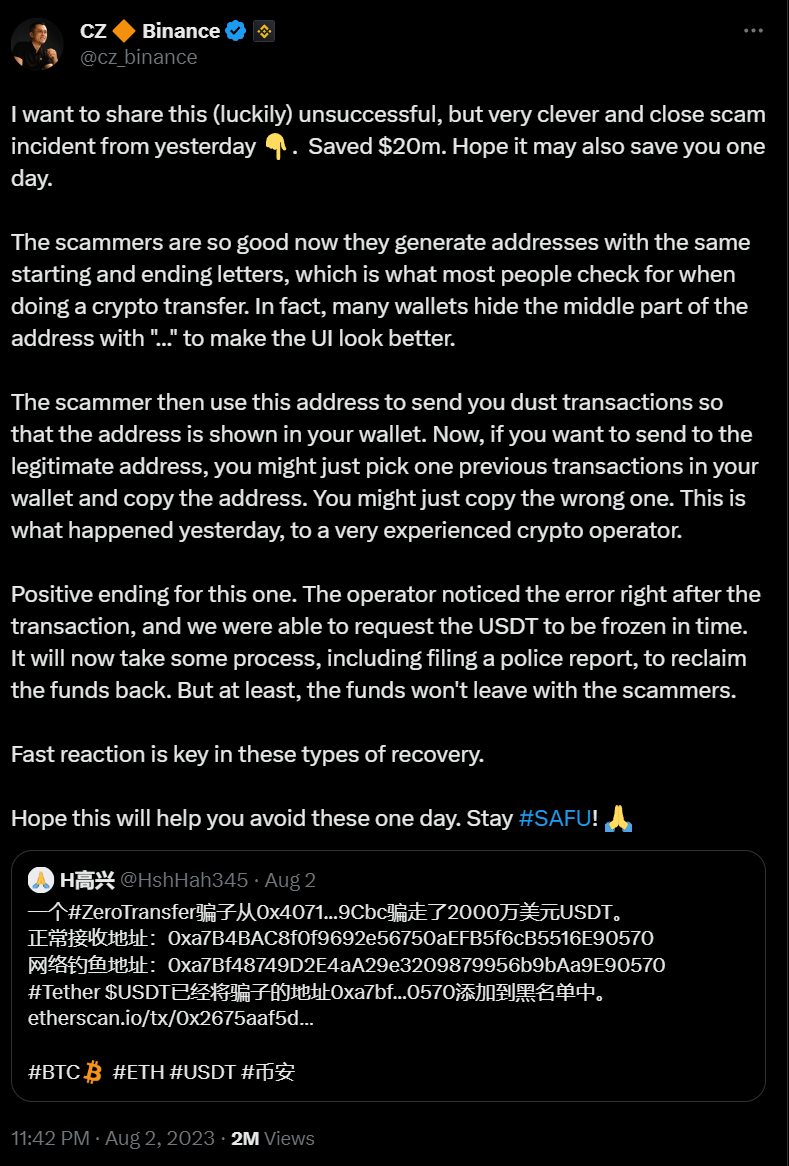

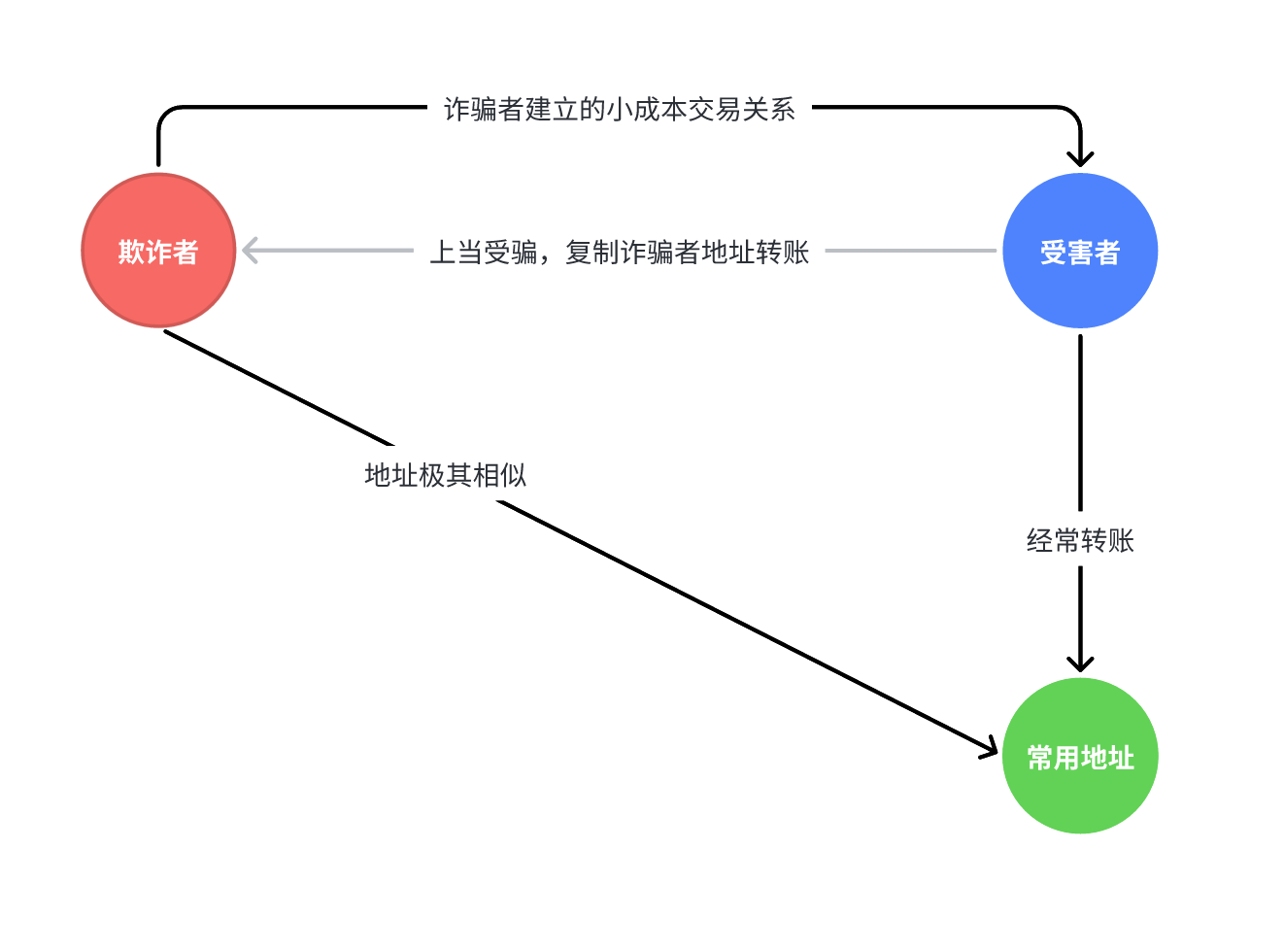

這次攻擊是0u釣魚詐騙的典型例子。黑客首先會創建一個與受害者經常交互的地址類似的假地址,這些假地址的前後字符通常與真實地址相似。這樣的詐騙手段充分利用了錢包界面出於美化考慮,通常不會顯示地址中間的字符的特點,讓用戶混淆兩個地址。隨後假地址與受害者賬戶進行0 USD,低金額,或者與受害者賬戶相近時間的交易相同金額的釣魚代幣交互,稍不注意,被害者就會把資金轉移至釣魚賬戶。

本次幣安受到的釣魚攻擊回顧:

正常地址: 0xa7B 4BAC8fOf9692e56750aEFB5f6cB5516 E90570

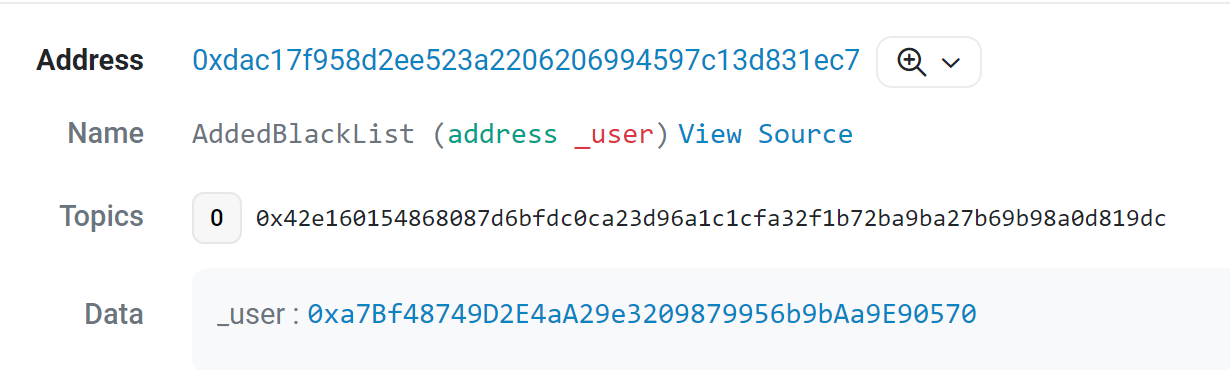

釣魚地址: 0xa7B f48749D2E4aA29e3209879956b9bAa9 E90570

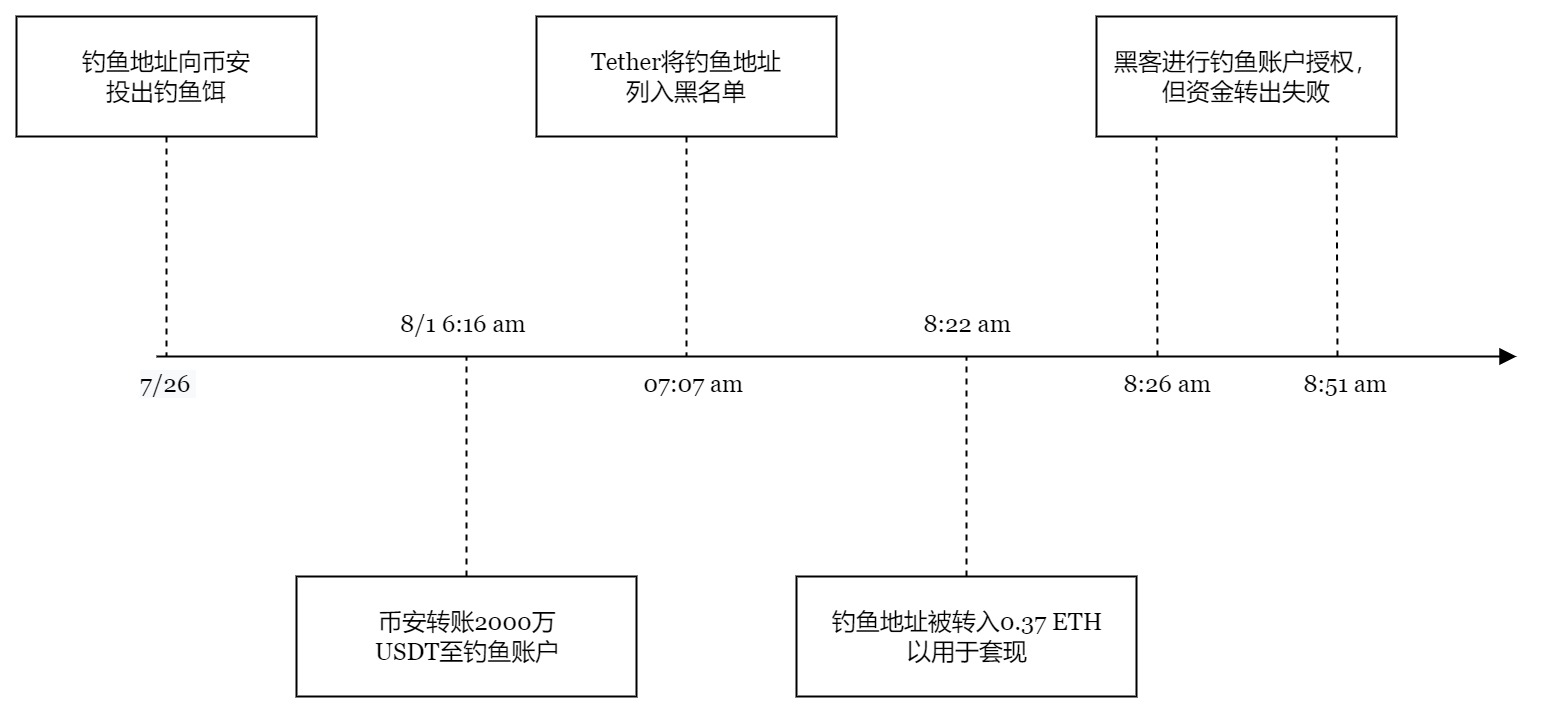

早在7月26日,釣魚賬戶(與受害地址常互動的正常地址高度相似,釣魚賬戶同樣以0xa7B開頭,E90570結尾)就已經下鉤了,使用了相同金額相同名稱的USDT釣魚代幣與受害者地址進行了交互。 8月1日UTC時間上午6:16,幣安賬戶一時疏忽將2000萬USDT轉移至了釣魚地址,並將錯誤的USDT代幣轉移至了原收款賬戶。

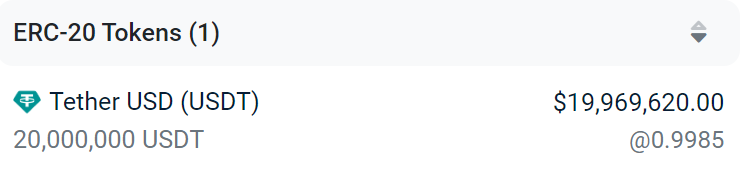

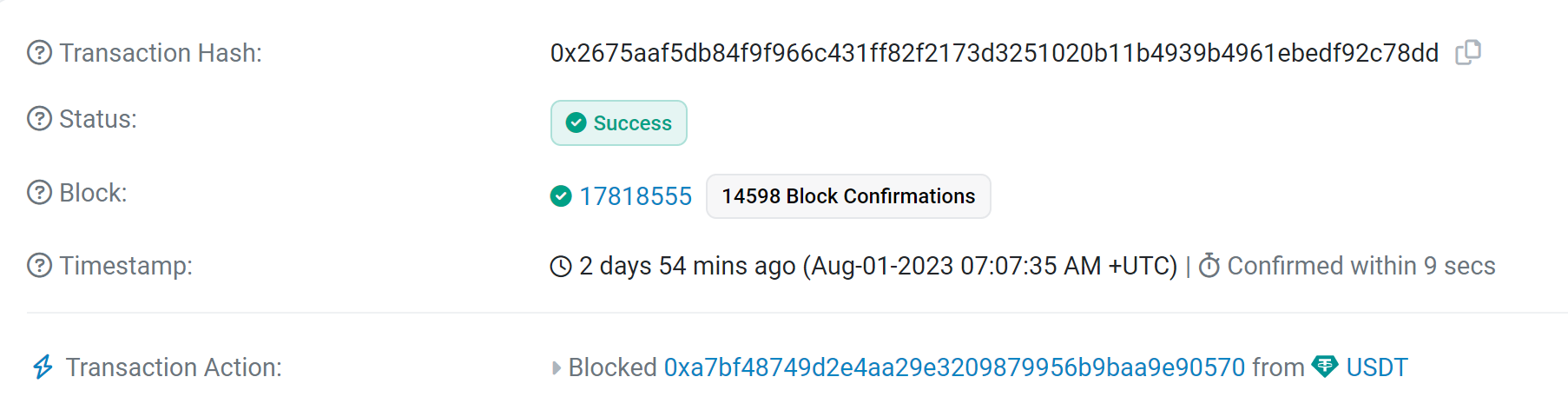

Tether方在UTC時間上午7:07將釣魚地址列入黑名單,凍結了其USDT資金。

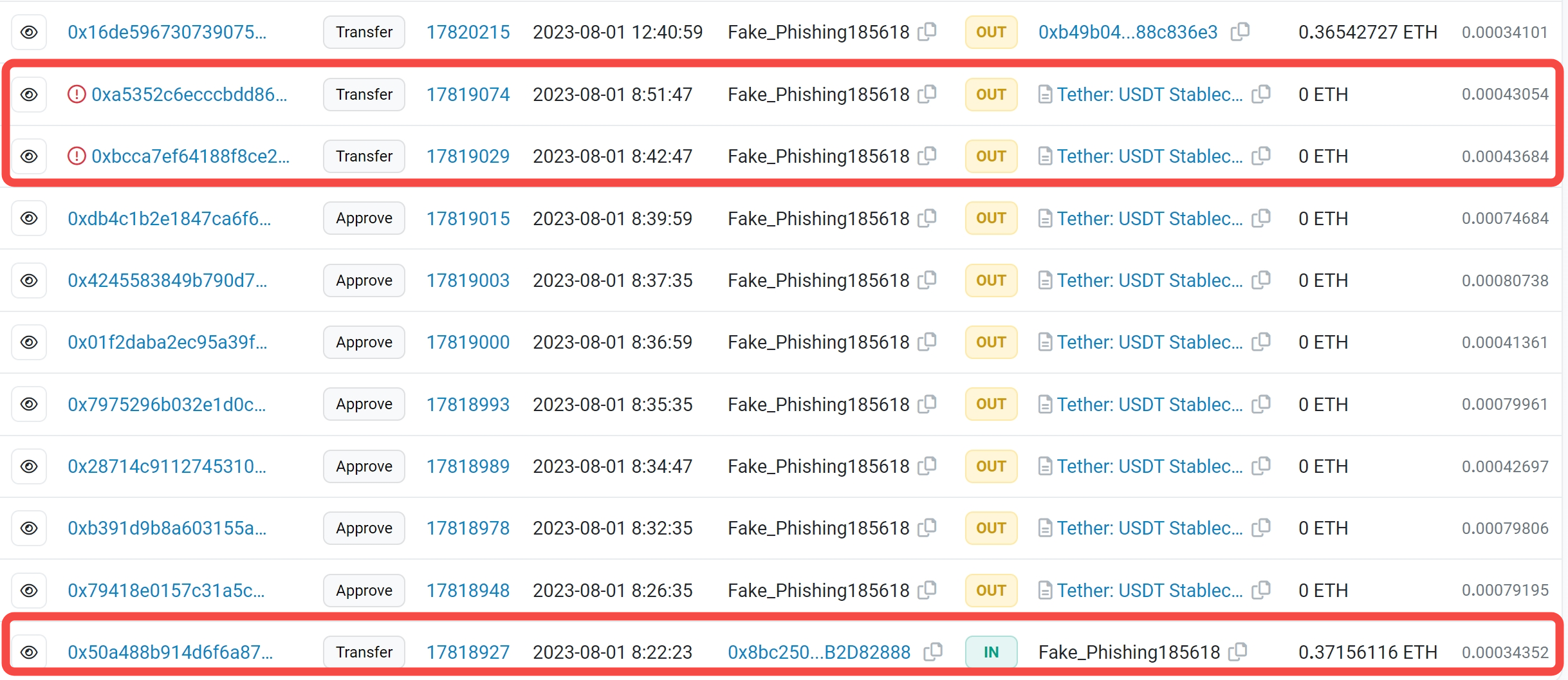

釣魚地址在上午8:22,發現成功盜取了幣安的2000萬USDT,隨後轉入0.37ETH用於套現Gas Fee。在8:26到8:39之間進行了多次賬戶授權,企圖轉移被盜資金。但是上午8:42和8:51的兩次轉賬操作因賬戶被Tether凍結而失敗。目前,該釣魚地址賬戶中仍有2000萬USDT無法取出。