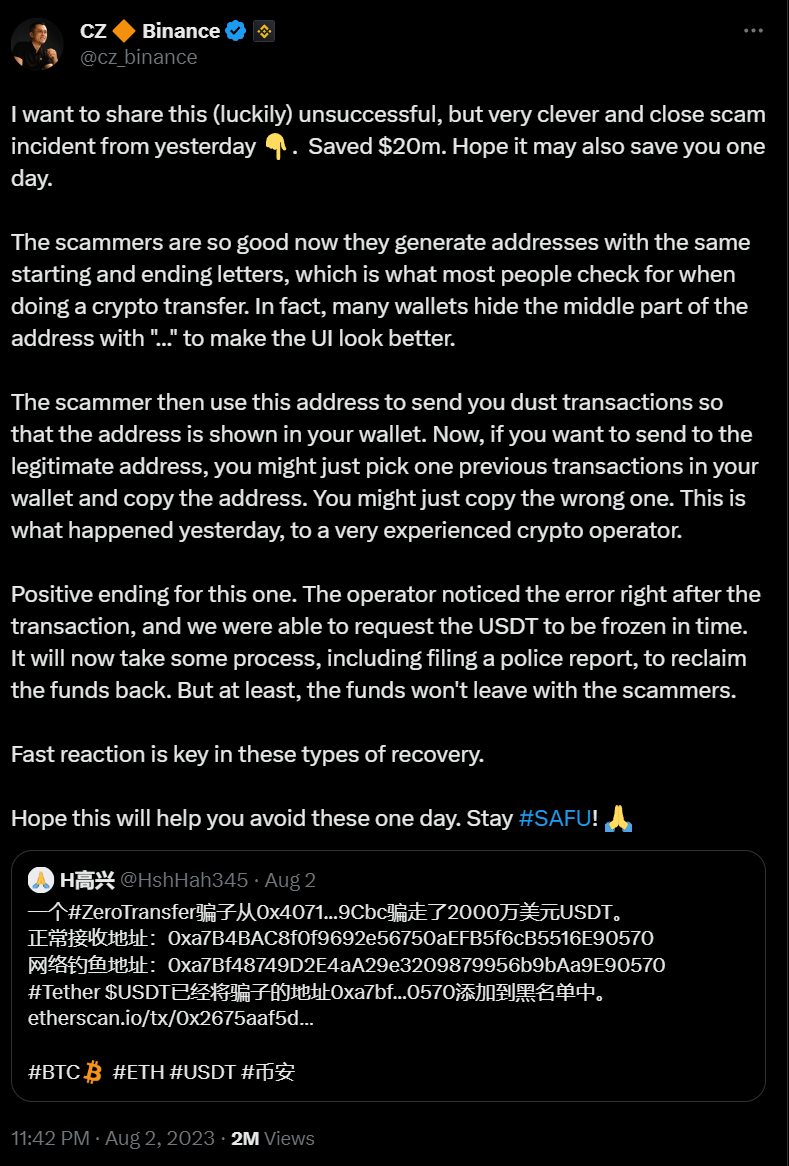

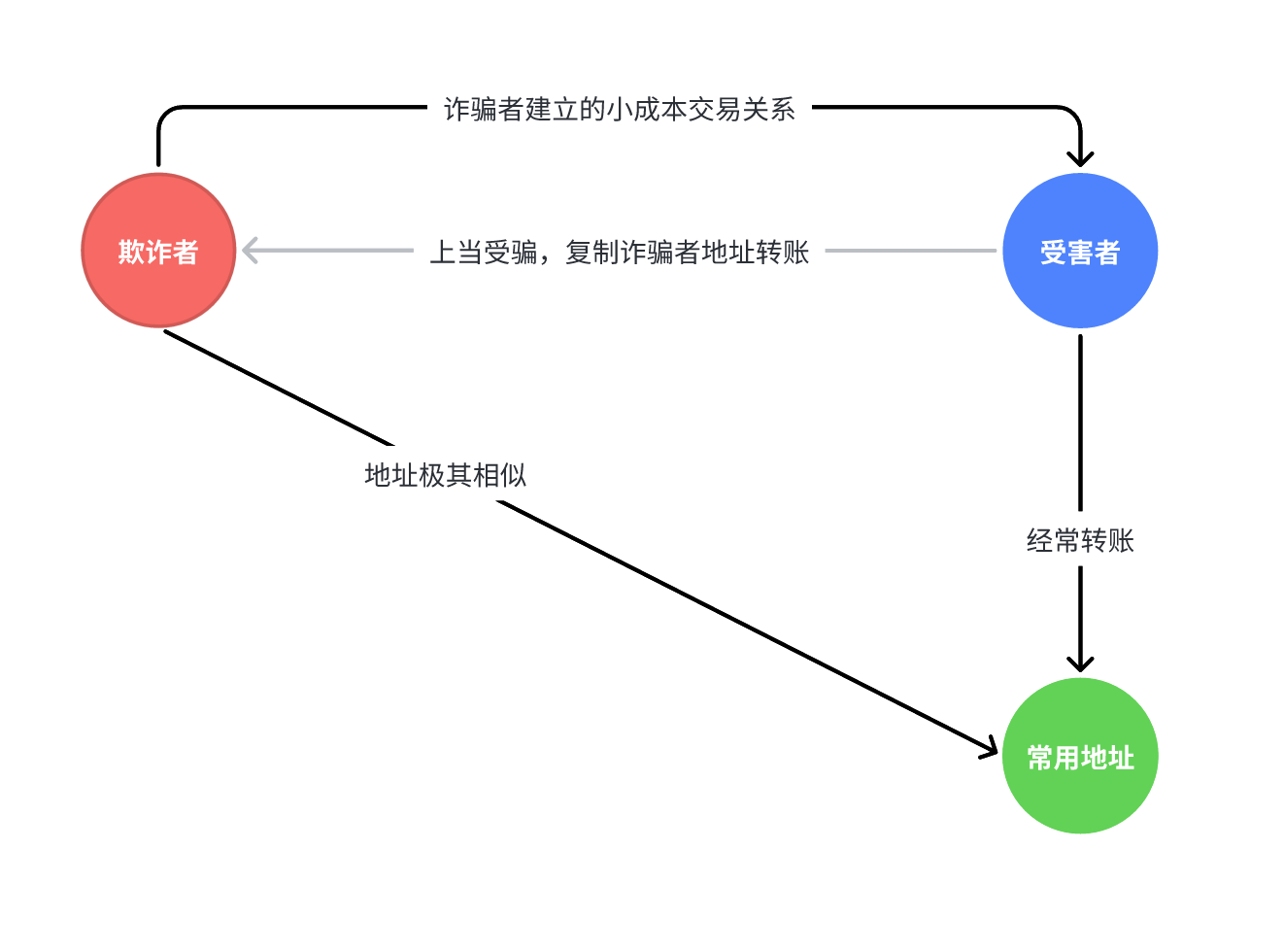

这次攻击是0u钓鱼诈骗的典型例子。黑客首先会创建一个与受害者经常交互的地址类似的假地址,这些假地址的前后字符通常与真实地址相似。这样的诈骗手段充分利用了钱包界面出于美化考虑,通常不会显示地址中间的字符的特点,让用户混淆两个地址。随后假地址与受害者账户进行0 USD,低金额,或者与受害者账户相近时间的交易相同金额的钓鱼代币交互,稍不注意,被害者就会把资金转移至钓鱼账户。

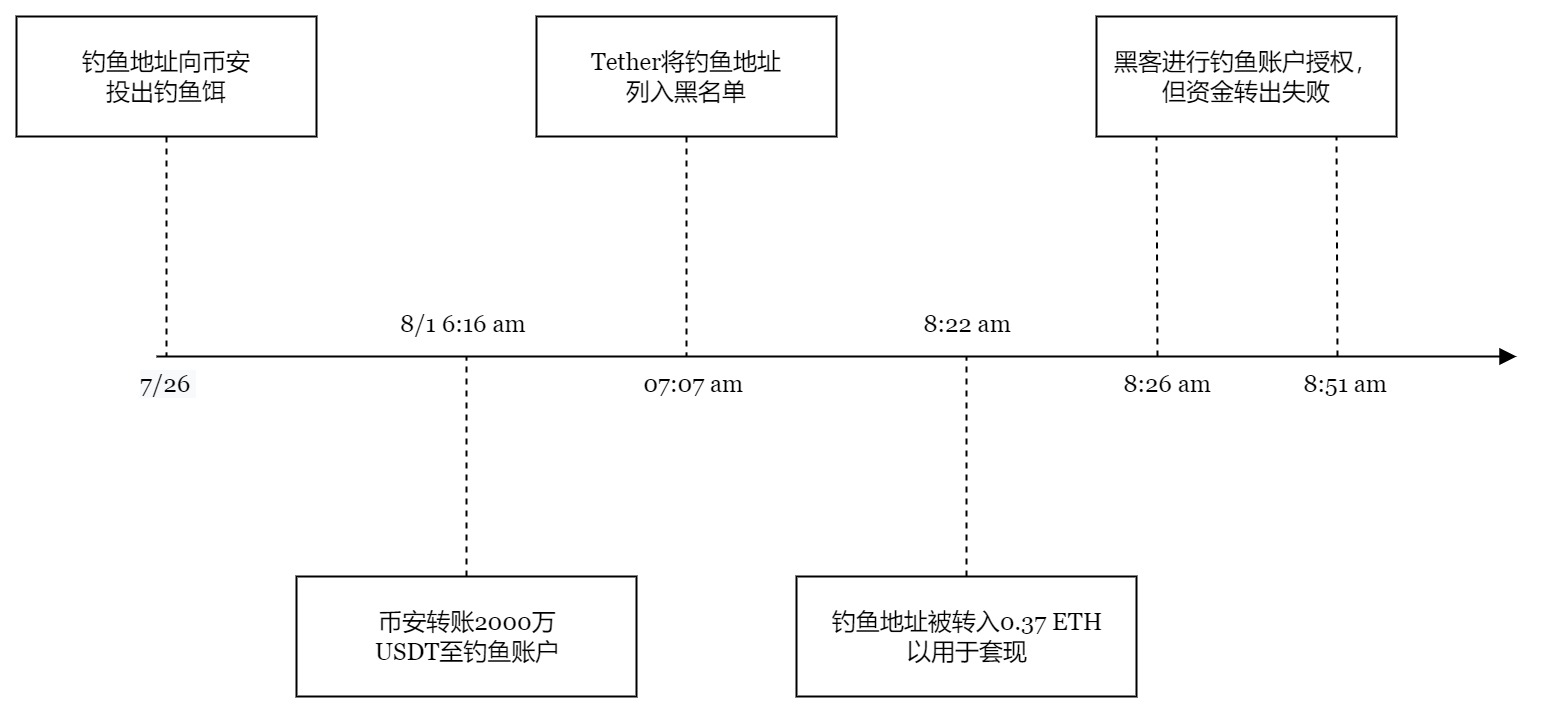

本次币安受到的钓鱼攻击回顾:

正常地址:0xa7B4BAC8fOf9692e56750aEFB5f6cB5516E90570

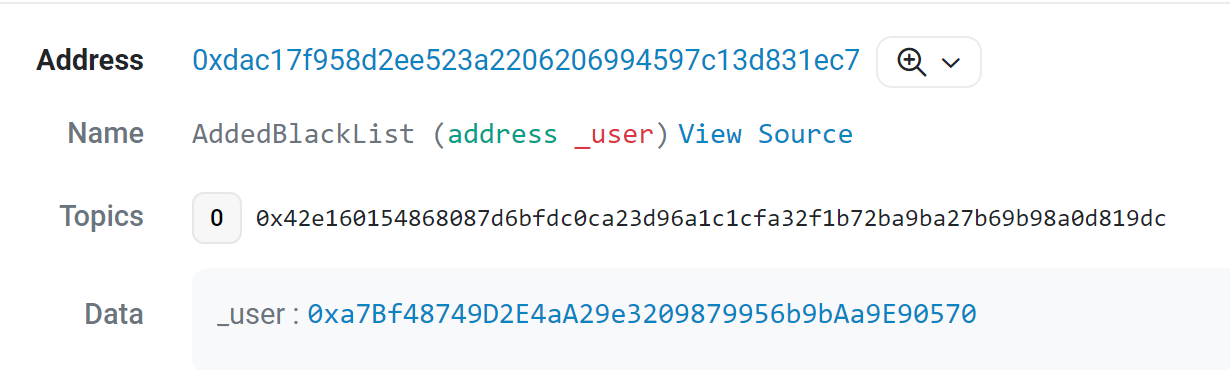

钓鱼地址:0xa7Bf48749D2E4aA29e3209879956b9bAa9E90570

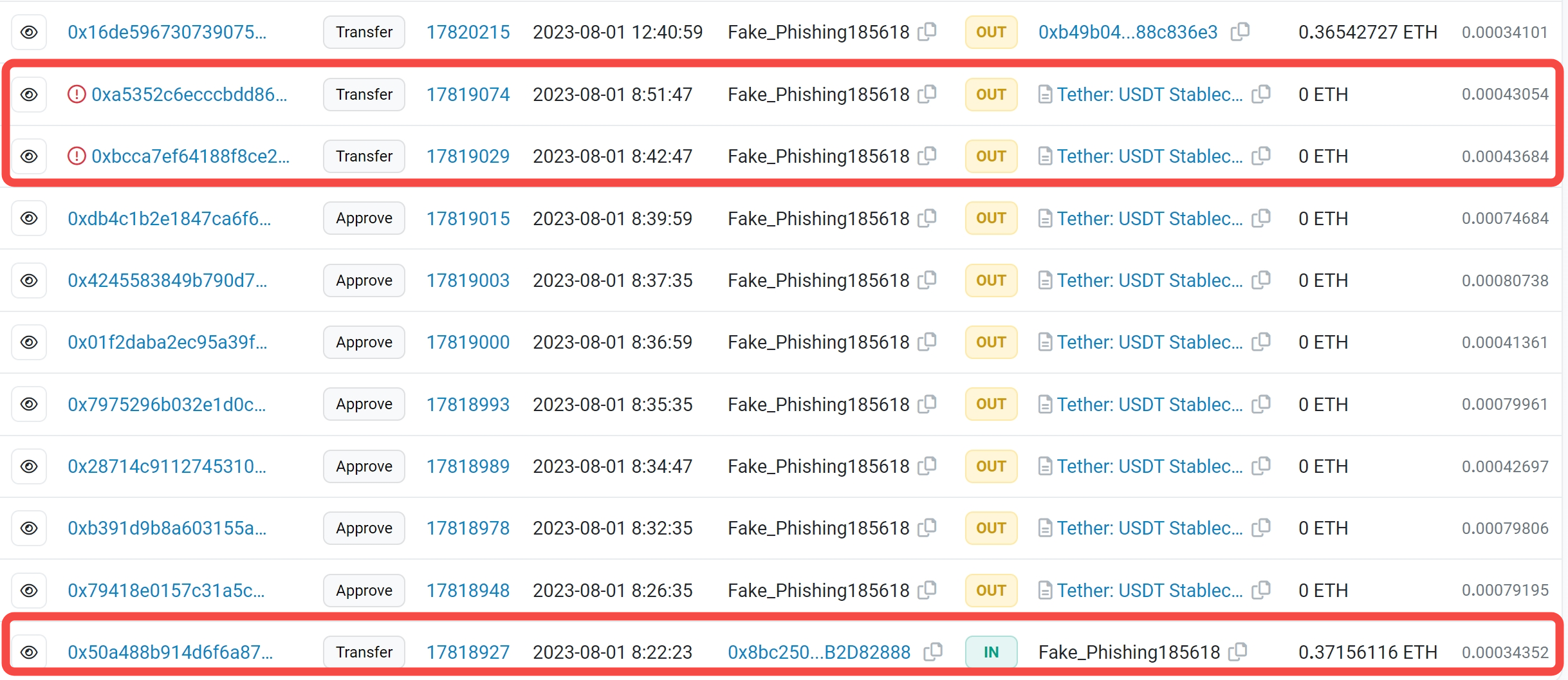

早在7月26日,钓鱼账户(与受害地址常互动的正常地址高度相似,钓鱼账户同样以0xa7B开头,E90570结尾)就已经下钩了,使用了相同金额相同名称的USDT钓鱼代币与受害者地址进行了交互。8月1日UTC时间上午6:16,币安账户一时疏忽将2000万USDT转移至了钓鱼地址,并将错误的USDT代币转移至了原收款账户。

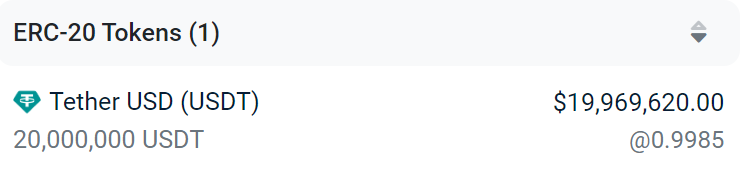

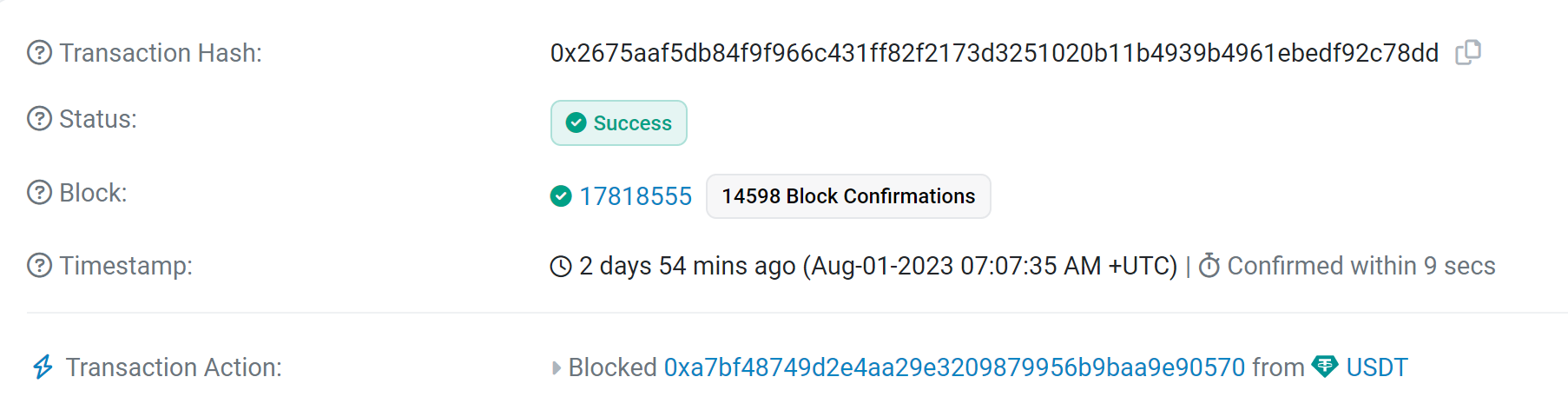

Tether方在UTC时间上午7:07将钓鱼地址列入黑名单,冻结了其USDT资金。

钓鱼地址在上午8:22,发现成功盗取了币安的2000万USDT,随后转入0.37ETH用于套现Gas Fee。在8:26到8:39之间进行了多次账户授权,企图转移被盗资金。但是上午8:42和8:51的两次转账操作因账户被Tether冻结而失败。目前,该钓鱼地址账户中仍有2000万USDT无法取出。