編者按:Web3 到處是機會,騙子,黑客們也發現了這一點,他們也來到Web3 想“不勞而獲”一筆財富,他們想出了各種釣魚攻擊Web3 用戶。而且各種各樣的手法層出不窮,且也不會消亡,有利益的地方就會有騙子。

作為普通用戶,我們能做的就是提高自己的Web3 安全意識。找不到學習資料? PANews 準備了區塊鏈安全無小事專題供你學習。本文在Web3 你都會遇到哪些釣魚攻擊?怎麼防範?也收錄在此專題內。

原文標題:Web 3.0 中常見的網絡釣魚攻擊

簡要介紹

Web 3的網絡釣魚日益增多,一些主要的網絡釣魚技術包括:

使用不安全的Discord機器人在一些官方的Discord服務器上發布釣魚鏈接;

直接發送釣魚鏈接;

利用搜索引擎上的廣告宣傳虛假網站;

通過假Discord機器人直接發送信息;

與官方域名高度相似的域名及內容;

利用Opensea等NFT交易平台推廣虛假項目;

使用虛假的合約地址。

建議:

經常多渠道查看信息,不輕易信任“bot”或“官方鏈接”;

警惕直接消息:官方機器人不會在DM中要求驗證;

仔細檢查域名或合約地址;

盡量減少Discord中的機器人數量;

不要在瀏覽器中為一些敏感網站添加書籤。

網絡釣魚的定義

根據維基百科的定義,網絡釣魚是一種犯罪騙局,試圖通過偽裝成有信譽的法律實體的媒體,從電子通信中獲取敏感的個人信息,如用戶名、密碼和信用卡詳細信息。網絡釣魚通常是通過電子郵件或即時消息進行的。它通常會引導用戶進入看起來與真實網站幾乎相同的虛假網站,以輸入個人信息。即使有強大的加密和SSL服務器身份驗證,仍然很難檢測一個網站是真是假。網絡釣魚是使用社會工程技術欺騙用戶的一個例子。它依賴於當前web安全技術的低親和力。

在web3世界,網絡釣魚主要通過Discord、網站偽造等一系列手段實現。

Web3典型的網絡釣魚案件

本文將揭示web3世界中幾種常見的網絡釣魚方法:

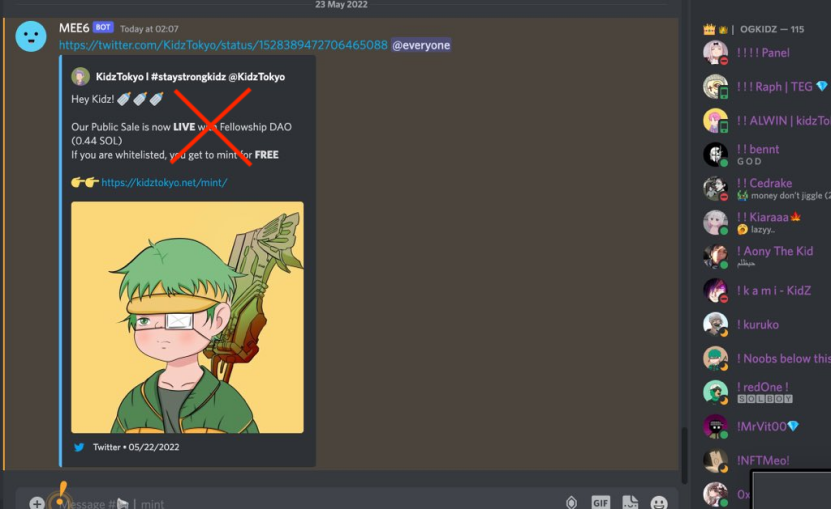

Discord機器人

2022年5月23日,Discord的MEE6機器人遭到攻擊,導致在一些Discord 官方服務器中發布了有關鑄幣的釣魚網站信息。

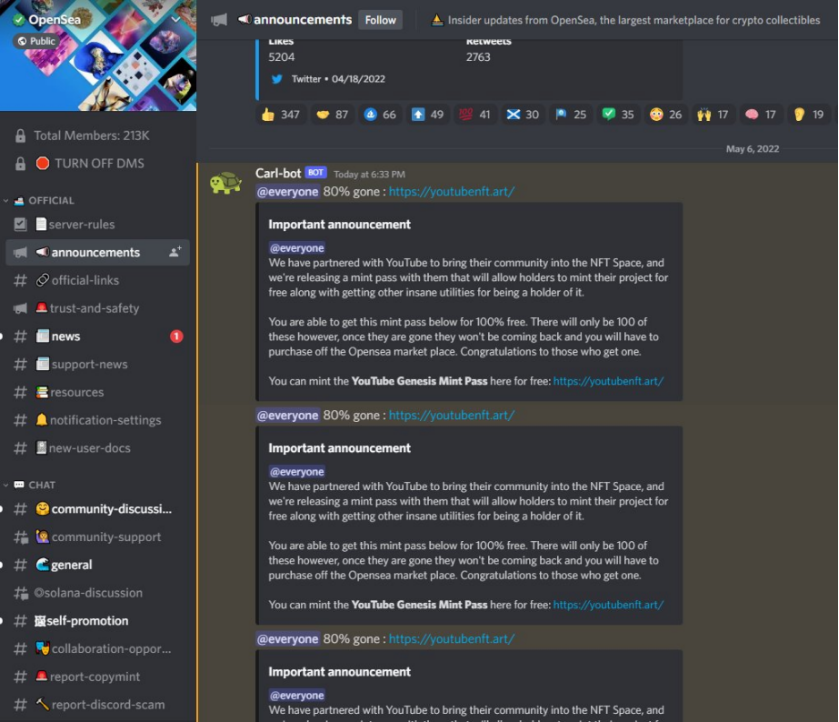

在2022年5月6日,Opensea的官方Discord被黑客入侵,黑客使用機器人賬戶在頻道上發布虛假鏈接,聲稱“Opensea與YouTube合作,點擊鏈接製造100個限量版的mint pass NFT”。

最近,針對官方Discord服務器的攻擊事件越來越多,原因可能如下:

對項目方的員工進行釣魚攻擊,導致賬戶被盜;

項目方下載惡意軟件,導致賬戶被盜;

項目方未設置雙重認證,使用弱密碼,導致賬戶被盜;

項目方遭受釣魚攻擊,添加惡意書籤繞過瀏覽器的登錄規則,導致Discord代幣被盜。

小貼士:

項目方應採用官方推薦的安全操作,如雙重認證、設置強密碼等,來保護自己的賬戶;警惕各種傳統的網絡攻擊和社會工程攻擊,避免下載惡意軟件或訪問釣魚網站。

Web3用戶應該意識到Discord官方發布的版本可能也是釣魚信息,官方並不保證絕對安全。此外,在任何需要我們自己授權或交易的地方,就更需要謹慎,並儘量交叉檢查來自多個渠道的信息。

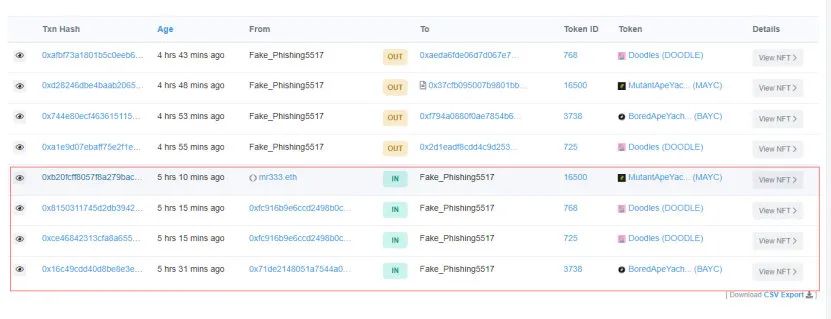

周杰倫的NFT被一個Discord網絡釣魚攻擊竊取

2022年4月1日,流行歌手周杰倫在Instagram上透露,他的Bored Ape NFT被釣魚網站竊取。

我們發現周杰倫在11點左右簽署了以0x71de2開頭的錢包地址來批准交易,從而將NFT 批准授予給攻擊者的錢包。在這個時候,周杰倫並不知道他的NFT,已經處於危險之中。

過了幾分鐘後,攻擊者在11:07時將Bored Ape bayc# 3738 NFT轉移到他們自己的錢包地址,然後在LooksRare和OpenSea上以約169.6 ETH的價格出售了被盜的NFT。

小貼士:

不要輕易相信私信。攻擊者通常會通過私信或電子郵件引誘我們點擊釣魚網站的鏈接。所有信息應首先在官網進行核實,用多種渠道驗證其真實性。

周杰倫被釣魚的案例是在鑄造了一個新項目之後,他當時可能對網絡釣魚攻擊不那麼警惕。所以用戶必須時刻保持警惕,確保每一步都是安全的。

谷歌廣告上的釣魚網站

2022年5月10日,@Serpent 發推文稱NFT 交易平台X2Y2 在Google 搜索頁面上的第一個搜索結果是一個欺詐網站,該網站利用谷歌廣告中的漏洞使真實網站和欺詐URL 看起來相同,大約100 ETH 已經被盜。

小貼士:

搜索引擎很方便,但不一定正確,搜索引擎廣告系統很容易被惡意網站利用。盡量通過官方twitter或谷歌認證的官方網站入口進入,確認官方信息時進行交叉核對。

注意細節。來自搜索引擎的結果,如果是廣告,就會有廣告這個詞。避免點擊帶有“廣告”字樣的鏈接。

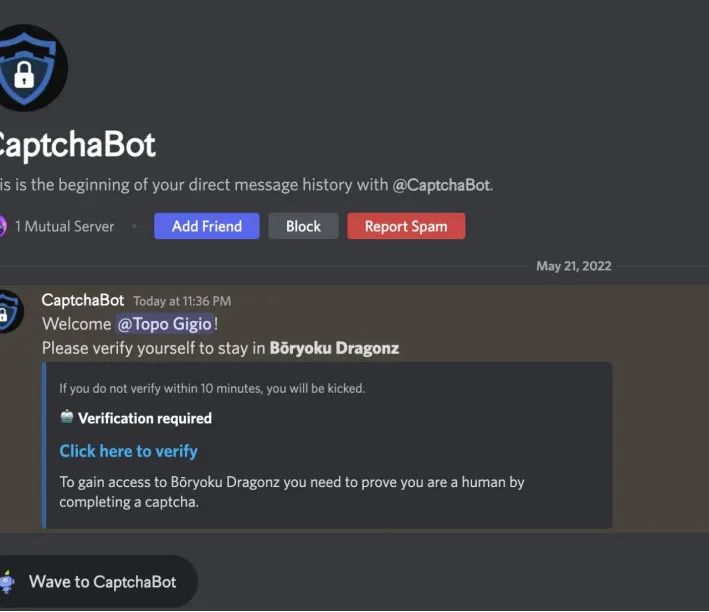

通過假機器人發私信

最近,一個用戶加入了官方的Discord社區,加入服務器後,一個bot 直接發送消息要求進行驗證。

然而,當點擊鏈接時,它會自動彈出Metamask錢包並要求輸入密碼,這時用戶幾乎可以肯定網站出了問題。後來經過調試和分析,發現該網站彈出的不是一個真正的Metamask,而是一個偽造的Metamask錢包界面。如果有人輸入了密碼,它會要求助手驗證,最後,密碼和助手都將被發送到攻擊者的後端服務器,錢包就會被竊取。

小貼士:

警惕Discord的私信:官方機器人不會要求在DM中進行驗證。

身份驗證過程不需要連接錢包。

一定要注意那些奇怪或不正常的操作,並一定要交叉驗證更多的信息。

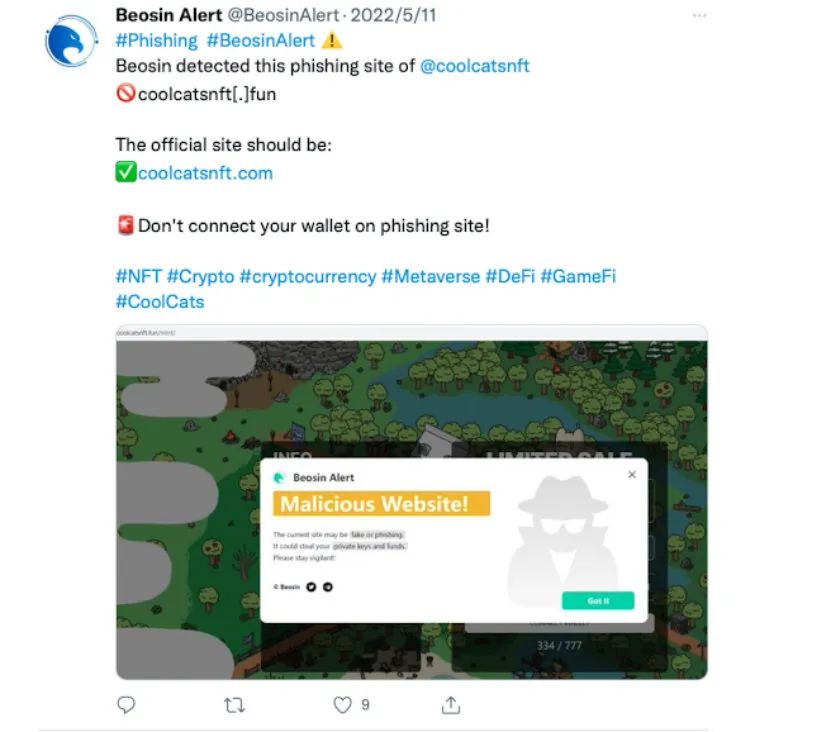

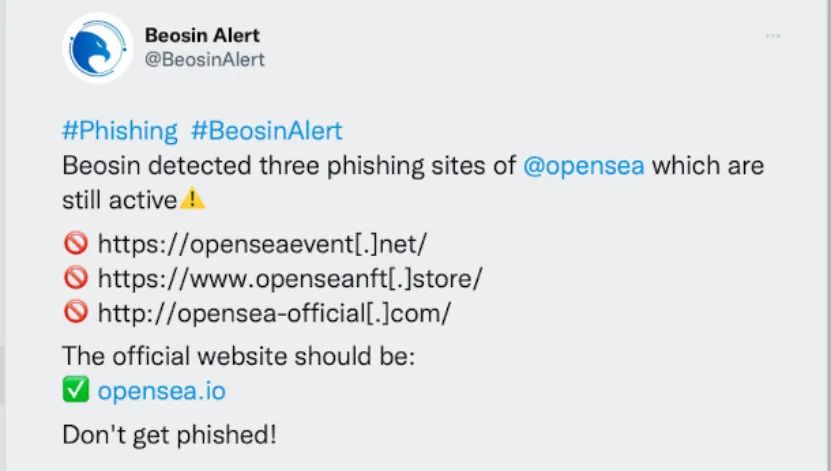

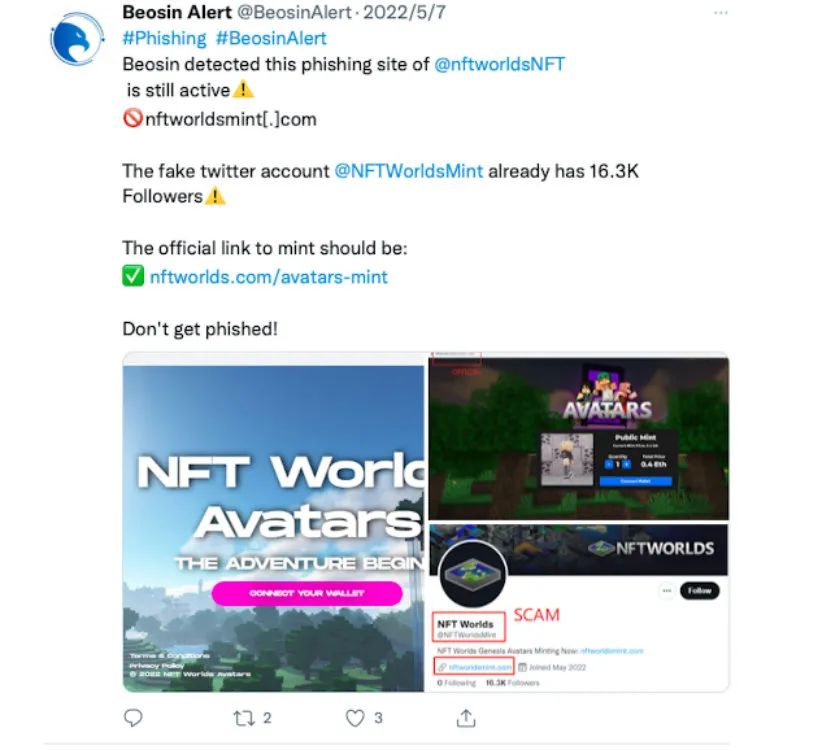

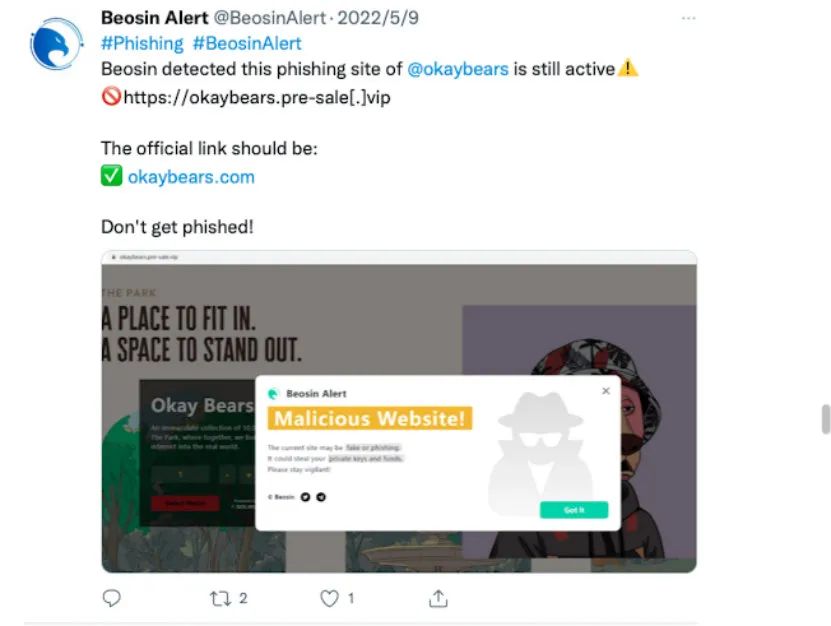

域名與內容高度相似

目前,市場上存在各種各樣的假冒網站,其中大部分是模仿域名和內容相似程度高的官方網站。這是最常見的網絡釣魚方式,其主要形式如下。

更改頂級域名,主域名保持不變。例如,下圖中官方網站的頂級域名為.com,釣魚網站的頂級域名為.fun;

在主域名中添加一些詞,如openesa-office, xxxmint等。

添加一個二級域名用於混淆和網絡釣魚:

小貼士:

當進入一個網站時,首先找到官方推特或discord,並逐一比較鏈接,看看他們是否正確。

始終保持警惕:雖然這類釣魚網站最容易識別,但其數量非常大,如果不小心,用戶很容易被騙。

增加反網絡釣魚插件,有效協助識別部分惡意網站。

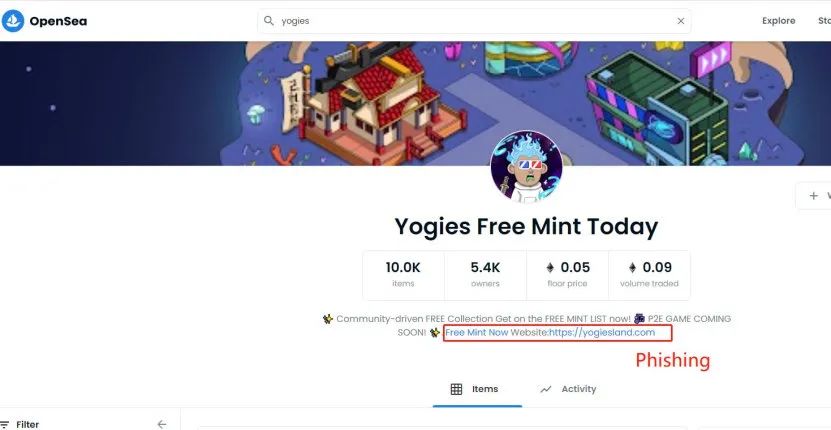

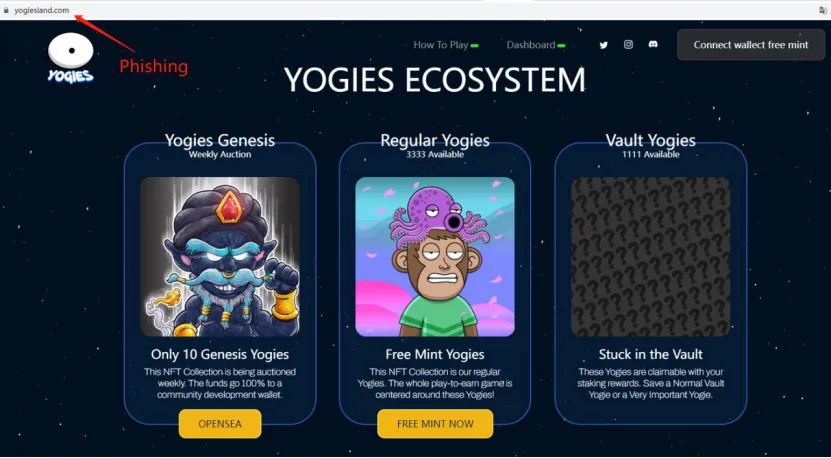

Opensea上的釣魚項目

前一段時間,我們在Opensea上發現了一個項目,這個項目還沒有正式開放出售,但是這個項目已經列出了1萬件物品。經過仔細分析,我們發現了一種新的網絡釣魚方式。該項目先是利用上述手法偽造了一個類似官網和類似域名,然後在Opensea上列出了一個類似項目,用“免費造幣”等詞語來吸引眼球。

此外,還有釣魚網站和釣魚推特一起宣傳詐騙:

小貼士:

仔細識別推特賬戶。有時釣魚賬號也有大量粉絲,但大多數評論都是假的。或帳戶創建日期較早,但最近才活躍等。

Opensea上的項目並不總是官方網站上的真實項目。網站上仍然有很多假冒和釣魚項目,所以用戶需要仔細篩選。

始終從多個渠道獲取信息。交叉檢查來自官方網站、opensea項目、推特、discord等的信息。也可以直接與官方聯繫,核實真實性。

假的合約地址

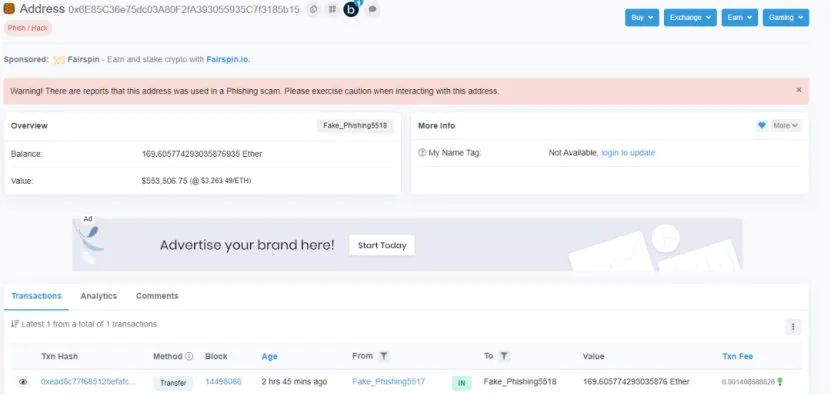

今年3月出現的新騙局也令人大開眼界。攻擊者偽造一份前後相同位數的合約,利用網絡釣魚鏈接進行詐騙。

真正的APEcoin合約地址是:0x4d224452801ACEd8B2F0aebE155379bb5D594381。

虛假合約是:0x4D221B9c0EE56604186a33F4f2433A3961C94381

這種類型的攻擊並不常見,但令人困惑。通常人們會檢查合約地址的前面和後面來判斷是否正常,但很少有人會檢查完整的地址。

小貼士:

對於直接轉賬交易,最好檢查完整的合約地址是否正確。

確保從官方通道獲取地址,避免被中間攻擊者修改。

解決方法

以上僅列出了網絡釣魚詐騙常用的策略,然而隨著web3的不斷流行,網絡釣魚詐騙的方式也越來越多。用戶需要記住上述提示。然而,萬一被騙了,可以採取以下步驟來盡可能進行補救:

立即隔離資產,並儘快將剩餘資產轉移到安全的地方,以避免更大的損失。

主動發布聲明,告知他人有關詐騙賬戶的信息,以免危害朋友和社區。

盡可能保存證據,並尋求項目方或機構的後續幫助。

尋找專業公司進行資金追查。

最後,如果不幸被詐騙或網絡釣魚,建議在社交媒體上記錄並與他人分享自己的經歷。

Source:https://medium.com/coinmonks/investigation-of-common-phishing-attacks-in-web-3-0-discord-google-ads-fake-domains-and-others-713ec4c4bcc1