前言

區塊鏈在個人隱私與商業信息反竊密保護領域如何發揮作用?蜂巢研習社第66期邀請了RC2反竊密實驗室創始人、ZerOne無線安全團隊創始人楊哲做客直播間,分享區塊鏈在隱私保護領域的應用。

添加小助手微信號:fengchaoxueyuan,或B站關注“萬向區塊鏈”,可獲取每週蜂巢研習社直播時間和入口。

以下為分享全文,僅代表嘉賓觀點,不代表萬向區塊鏈立場。

感謝蜂巢研習社的邀請,我先簡單介紹一下RC2。

RC2主要從事物理層面的商業秘密保護, 包括對辦公環境的商業安全檢測,以及面向企業行政、安全部門和高管的各種隱私保護課程,RC2的行業威脅情報,會對企業可能面臨的商業秘密洩露的場景、器材、手段進行研究,並提供相應的解決方案。在過去的三年多,差不多完成了近80場大型培訓,也歡迎大家參加我們的線下課程。

以上是簡單介紹,下面開始今天的分享。

一

那些有影響力的隱私事件

這些年,發生的商業安全事件還是比較多的,大家都看過各種新聞、微博、報導。稍微梳理一下會看到有很多大家熟悉的事件。

比如說非法錄音、非法竊聽、非法偷拍行為就非常多,只是單純收集整理公開新聞的話,就能看到有很多報導。有些報導會很詳細地說明過程、內容等等,你會發現在企業內部導致或發生非法行為的原因有很多,有的是因為內鬼,有的是因為內鬥行為,還包括一些外部原因、第三方等等。

甚至包括內部會議私下交流的時候也可能會遭遇到非法錄音的情況,還有一些跟踪綁架案例。

我們關注的隱私保護是在物理層面的,現在網上提到的大部分都是數據方面的,比如說手機數據、電腦數據、個人數據等,但我們關注的不僅僅是數據,包含只要在物理層面可能遇到的風險以及風險管控等。

之前在參加區塊鏈會議時,會發現區塊鏈從業人士的主要特點就是收入較高、接觸資金流的概率比較大,所以面臨其他層面的風險概率也就比較多。其實除了保護數據層面的安全之外,在物理層面也存在一些可能會導致自己處於風險狀態的威脅。

二

商業安全態勢

再看商業層面,在過去這些年商業安全方面的風險一直存在的,只是很多人都沒有關注過,現在一提到“安全”,第一時間出現的都是“病毒”、“黑客攻擊”等方面的報導比較多,但是在商業安全層面的報導非常少,因為商業安全層面的風險是隱性的,並不是像病毒庫、病毒網攻擊、DDoS攻擊等可以數字化衡量的數據。

2019年美國商報告會給出了全美企業由於商業竊密導致的損失是非常大的值。損失中不僅僅是由於物理層面的竊密導致的,還包括黑客攻擊等其他方面造成的損失。

以往都認為這個領域離大家都很遠,但實際上由於商業安全面臨的內鬼、內部鬥爭、第三方因素等,其實面臨的風險是非常大的。去年的時候我在參加一次會議的時候講到過,作為區塊鏈人士在外出出海的時候,會在海外面臨其他層面的風險,這也是存在的。這些風險會和現在面臨的網絡安全風險不太一樣,但它可以更具體到你本人。

在過去的兩三年裡有非常多的事件,我挑了一些比較大的事件出來,比如說英國麗茲華爾頓酒店幾千萬英鎊損失的竊聽事件,億萬富翁在總統套間裡依然遭遇到竊聽行為。去年央視第一次報導了關於商業竊聽引發的損失,這在以往是從來沒有的。還有像企業股東近親酒店竊聽等等,這樣的案例都是有刑事判決書的。

雖然很多案件在公開報導中比較少,但如果檢索法院判決書或其他資料會發現這種案例非常多,而案例中使用的技術並不是特別高,就是單純的使用錄音筆或者將簡單的無線話筒改裝。說到這裡,現在有很多企業在內部開會的時候使用無線話筒,因為目前市場上很多無線話筒是沒有加密的,從理論上來說,在一段距離內只要使用無線電(手台、對講機)調頻調到同一頻段,就可以收到這家企業在開會時通過無線話筒發出來的信息。這些小事情很多人都沒有在意,所以風險非常大。

作為案件來說,很多時候國內數據並不會完全公開,就我們在過去三四年間,接觸到的很多企業面臨這方面的風險一直在上升,一直在擴大。

存在安全風險的場景,比如說像重大融資、收購等等,甚至有時候投標期間的內部會議也會存在各種風險。有時候開會內部討論標的,討論一些戰略時,我們不用做保密級別很高的要求,但當前環境是否做過一些基本商業安全防護?現場的人是不是有這樣的概念做風險規避?這很重要,很多企業高管都經歷過各種商業、企業的磨煉,有很豐富的工作經驗、技術經驗,但在這個(物理安全)層面很多時候反而會忽略。

包括網絡安全、信息安全的高手,在信息安全方面都沒有問題,但是他們會在物理層面忽略很多細節,甚至很多時候完全沒有在意到它的可能性,像我剛剛說的無線話筒。現在很多互聯網企業、大型上市公司、傳統企業中,僅僅是無線話筒的使用,在70%以上的企業都存在,而且這些無線話筒都沒有加密。

在開內部會議的時候就非常幽默了,一般這個無線話筒的頻段從100MHz到400MHz,甚至700MHz都有,你只要調頻到這個頻段就可以聽到所有內容。

有時候內部洩露信息不一定是由內鬼導致的,可能就是由於企業內部在這方面沒有概念、沒有意識,所以存在很多風險,而且是可以被直接利用、成本非常低、危害非常大的風險。

過去四年間,我們接觸到了很多案例及客戶需求,包括高層變動、重大融資期間可能會遇到第三方,第三方包括做市場調研、記者或者其他層面。很多時候,我們做商業秘密保護時會發現一個細節,有很多企業認為他最大的風險來自於友商或競爭對手,但實際上很多發生竊密事件的時候,並不一定是由友商/競爭對手導致的,往往是由第三方,甚至有時候內鬼只是單純為了自己獲利而做的行為。

風險場景非常非常多,在某些時間段發生風險的概率是很高的,幾乎百分之百,只是程度不同,有的程度比較誇張一些,有的只是單純簡單地用拍個照錄個音。但程度不同,不代表這個事情沒有發生過,而且在很多時候公司內部管控對這方面的控制也挺難的,很難做嚴格的限定。

舉個例子,看一下去年央視報導中的細節,北京一家安防機構在投標前的時候內部開會,但是在討論標的細節的時候被競爭對手/友商竊聽,而竊聽的成本非常非常低,使用的就是在網上電商購買的GPS跟踪器(車輛定位器)。現在車輛定位器這種小設備在國內銷量很大、成本很低,而且並不是那種違規的產品。

正常的租車、二手車市場定位器用的非常多,是合法合規的。包括很多人自己買定位器也是合法的,因為怕自己家車丟了,裝一個很正常。但是這類器材可以被用於非法用途,這就是簡單的例子。

我們做專業檢測的,會比較關注市面上現在在賣在售的器材可能存在的形式、形態等等,因為我們在幫助企業做防護,做防護的時候也會教授企業的團隊或小組如何檢查辦公環境。我們就遇到過把無線話筒的外殼拆掉,就是個簡單的無線發射器。

再比如這家企業很有意思,在總經理的辦公室頂上被人裝了針孔或拾音器材(不確定),因為發現的時候已經被人拆掉了,在裡面到底獲得了多少信息無人知道,受害集團內部也專門發文通知總經理辦公室遭竊聽,直接全員通告了。

這還是被發現的,還有很多企業中不一定會發現。我剛剛提到了在某個時間段,比如說融資期間、比較重要的戰略調整期間發生這樣的案例/事件,而高層、內部、內控、內審人員是沒有感知的,這些行為並不是靠傳統的信息安全防禦體係就能識別出來。在做信息安全的時候,所有的安全防護體系,從防護牆到本地數據管控DLP,再包括殺毒、非法入侵監控等各種各樣的。公司的所有流量和數據都能做到監控,但是開會的時候有人拿錄音筆,或者用手機直接實時錄音,這個行為在信息安全中就沒辦法防禦了,直接繞開現有安全體系。

我們知道很多互聯網企業的辦公室是共享文化,可以共享辦公室共享很多地方,完全是基於人和人的信任。但是在一些敏感時期,我認為這種共享應該做些限制。如果在敏感時期不做限制的話,高管辦公室之類的有可能就是單純地放個錄音筆,就很難檢查很難防禦,也缺乏防護意識。所以當前企業面臨這樣的風險在增大。

因為今天是在線直播,所以多講一些案例和技術性的內容,設備操作就不講了,在線也沒法講設備操作和實際的應對。

三

技術性威脅來源

威脅都來自於哪?有哪些細節?舉個簡單的例子,在辦公環境下面臨的風險其實蠻多的,從簡單的設備竊聽、錄音筆,包括別人送到的電子禮品,禮品裡是不是有問題你也不知道。按照以前的保密規定不允許管理人員接受電子類禮品的,比如說手機、充電寶等等,這都是大家知道的常識。

但問題是還有很多器材可以做的非常隱蔽,從外觀看起來你根本就不會懷疑它是有問題的。這就比較麻煩了,當你肉眼無法判斷的時候,手頭又沒有專業的設備,問題就比較大了,會無法區分你到底處於危險中還是只是自己的誤判。

現在有些器材不是基於無線的,會做到靜默的錄音、壓縮存儲,會定期被人替換、取走等等。

想像一下在企業內部由於環境的特點,比如說開會,開會時所有的員工和主管進到會議室的時候,對會議室本身是比較熟悉的,所以會直接用它的高清線或無線投影,假設環境中有樣東西被替代掉,你能不能察覺到就不好說。

我們看個視頻舉個例子,比如說在開會的時候,這個人會替換掉原有房間內的表,他只是做了個替換,替換掉了表,但是後面來的人是沒有感知的。

很多時候,我們對環境比較熟悉,我們會認為環境是安全的,但其實不一定。因為環境中一模一樣的設備(包括鼠標)被替換掉的時候你是不知道的,如何防禦這點很重要。

根據華強北這些年的數據,有個數值可以參考一下,數據不一定準確,我說的不准確是說實際值比這個更大,但我們只能做保守的估計。

華強北以前有很多設備,雖然打的旗號叫華強北,但是不特指華強北一個地方,包含所有的生產商。

SIM卡拾音器材在網上和線下一直在賣,有很多種形態,而且很多種形態都是合法的。比如說兒童手錶,兒童手錶是合法的,為了保護小朋友,包括老人的防丟器。但原理本質上就是這個東西,裡面插卡(手機卡或者物聯網卡),遠程可以打電話聽當前的環境,也就是竊聽行為的,其次可以帶定位。

這種設備器材本身並不違法,但可以用於非法用途,數量非常非常龐大,用很多用於租車、二手車,一輛車中少則2、3個,多則7、8個也是有可能的,這是合法的,車主擔心車被人丟了會被人開走盜竊,是合法的。整個市場上銷售了幾百萬這種器材,裡面是不是有用於非法用途呢?前面剛剛提到央視的報導,裡面就是這類SIM卡之類的器材,所以這個數值(500萬)是個很保守的值。

針孔攝像頭也一樣,2019年公安部嚴打了一次針孔攝像頭,嚴打了之後查到了很多。包括最近四部委在聯合打擊針孔,這是好事,但這種攝像頭並不是會因為打擊就徹底消失,還是有訴求的場景。

現在錄音筆有很多種方式,變得越來越小,變得越來越很難察覺,不像以前筆的形象,現在有很多根本不是筆的形狀,使得外觀上判斷錄音筆很難。

無線電發射更是這樣的,前面提到無線話筒拆開就是一個器材,而成本只有20塊錢,所以無線電成本也很低,大量成本比較低的器材導致的損失將會非常巨大。

由此就會提到一個詞——“TSCM”,這個詞我們講了很多年,大概有四年吧。

2016年RC2實驗室剛成立的時候,在百度上檢索“TSCM”,百度上是沒有解釋的,當時很多概念、標準、詞彙都在海外翻譯學習。現在大家打開百度搜索會發現冒出很多TSCM(公司),裡面有些還是我們的學員,參與過我們的培訓。哈哈,這不重要,關鍵是這套體系中有些內容確實可以幫助企業抵御物理層面非法行為/風險。

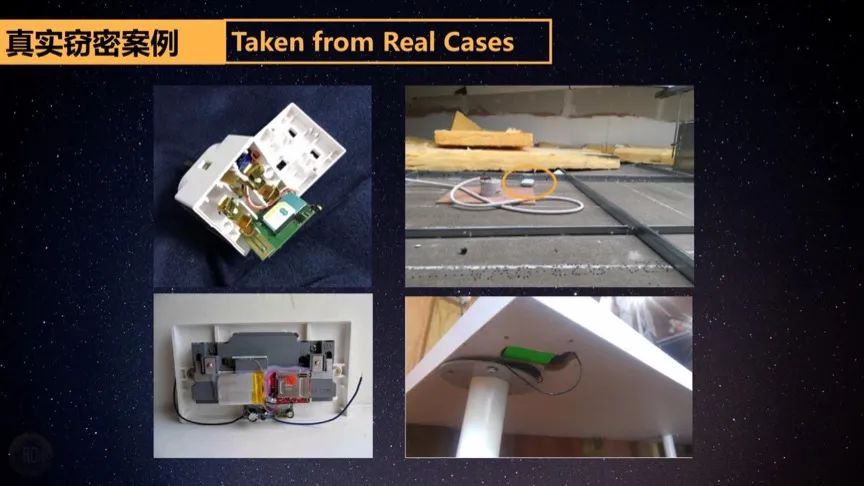

上圖是在實際案例中找到的器材,比如圖1就是典型的插座後面安裝了器材後的樣子,當然這個插座可以是亞洲中國國內大陸的,也可以是歐洲的,110伏……等等有很多種,但是偽裝方式是這種。在實際物理檢查中,為何插座一定要拆除,而且要拆開檢查。類似的還有圖2這樣的,這是控制面板,像空調面板後面也存在風險,帶有插卡或無線電器材等。

很多房間、會議室、操作間、辦公室頂上是有隔板的,有的設備直接放在隔板頂上,如圖3一樣沒有隱藏。它可以錄很多時間,比如說帶了512G的SD卡,可以保存將近一個月甚至是三個月的錄音,這是很可怕的,沒有隱藏就只是放在頂上,但沒有人會上去檢查這個東西。成本很低,但風險很大。這個方式無論是不是區塊鏈的從業者還是企業高管,如果你沒有認識到這種概念,很難防禦。

圖4看起來覺得是低廉的完全沒有技術含量的,在桌子下面鑿個孔把設備放進去,實際上這種場景也非常多,因為很多人在開會辦公的時候沒有人會檢查桌子,回想開會的時候,大家一進會議室久急急忙忙地把電腦打開就投影,沒有人會趴在桌子底下看,包括打掃衛生的清潔阿姨、安保人員都沒有人會查桌子。一個設備可以在這兒放一年以後才被發現,而且是很偶然被發現的,這很可怕,圖4裡這款比較大因為帶了很大的鋰電池,可以長期工作。

這都是真實案例,由此可以評估風險還是蠻大的。

四

酒店差旅個人隱私保護

個人隱私今天沒辦法討論細節,比如如何查針孔攝像頭之類的。很多人外出出差,對偷拍不怎麼在意,覺得偷拍離自己很遠,沒有用,沒有關聯。其實偷拍這種事情你沒有遇到就沒有遇到,一旦遇到之後真的跟中獎一樣。在網上你的個人信息洩露時有你的身份證號、手機號碼、住址,可能會引發一些風險,比如可能會被人做欺詐行為/電詐,包括惡意貸款等等,這只是可能,當中還存在很多其他的不好操作的環節。

但如果在酒店中遇到偷拍了,這時候拍到的人臉就是你本人,相當於呈堂證供一樣,無法否認你的臉。酒店、差旅中大家要注意個人保護的原因本質上在這裡,如果你去酒店沒有註意反偷拍,沒有刻意保護自己的話,當事後第二天早上起來你發現的時候,你的隱私已經洩露出去,後果是無法預估的,你並不知道會產生什麼後果。好的結果是被人傳到網上,被人賣到P站,這算是好的結果了。不好的結果會導致個人聲譽損失,甚至個人聲譽損失直接影響到企業形象,個人與企業隱私掛鉤,對高管來說更是如此。

在過去發生了非常多的案件,無論是中國大陸、日本、韓國都發生了很多隱私洩露。但去年時山東發生的案子是最大的,山東打掉黑產現場繳獲的視頻有10萬部。 10萬部視頻什麼概念?這是非常可怕的數值,在酒店錄下的視頻有10萬部,意味著幾乎可以認為20萬人受害。因為之前的受害者都沒有察覺,這些視頻被送到哪兒?誰在看這些視頻?誰在購買這些視頻?偷拍的黑產非常可怕,而且偷拍的後果完全不知道。

(到目前為止)上過我們課的學員有很多,現在至少有10多個學員跟我們反饋自己住酒店的時候發現過針孔攝像頭,甚至發圖給我看。但是我自己住酒店真沒找到過。我們也沒人期望能找到它,一旦找到的話就比較麻煩了,(找到)一般建議大家先報警處理。

四部委進行反針孔黑產集中治理,這是很好的事,從6月份開始三到四個月集中治理,打擊黑產。

舉一個我們學員的案例,相信有很多人也是通過這個案例知道我們的,是2019年的案例。 2019年在微博上有人提到一個詞“教科書式反偷拍”,就來自於這個山東的案例,案例的當事人是我們的一位學員,是專門上過隱私保護課程的學員。

他在住Airbnb的時候按照我們所說的那樣,朋友在收拾行李的時候他先進到房間裡檢查,他發現無線路由器比較可疑,當時拍照發給我以及學員群裡。我們一看這就是很明顯的針孔,很明顯的二極管拆掉之後將針孔鏡頭別在小孔處進行偷拍。當時我們在群裡很多人建議他拆掉拆開,拆開之後發現裡面確實是標準的針孔,現場學員就報警,這件事被其他人放到微博上,引起轟動,莫名其妙成為了當年微博的熱搜第一。

這個事情反映幾個情況:第一,青島警方的處理效率非常高,在目前為止我們遇到的案例中,青島警方是在接警後一個小時趕到現場的。而在2019年,偷拍類案件是不好處理的事情,會花費大量的警力去調查去取證,而取證結果未必能直接抓捕到犯罪嫌疑人,很多時候這種案件在報案之後處理週期沒有那麼快。但當時青島警方在第二天直接將二手房東抓捕,直接確定了犯罪嫌疑人,對方也供認,效率非常高。

第二,這個事情發酵之後我們沒有在意,因為我們都是做技術出身的,沒有覺得這個事情技術含量很高或者是件非常大的事情。但我們忽視了微博熱搜第一帶來的連鎖反應,學員接受了20、30個媒體採訪,我們也接受了央視的採訪。當時流傳了一個詞“教科書式反偷拍”,指的就是我們在課程當中教授學員如何查找針孔的方式。

嗯,這是個例子,知道就好。

為了促進反偷拍技術的發展,2019年我們RC2和GeekPwn合作推了第一個國反偷拍挑戰賽,當時期望用技術手段解決它,但是說實話結果是所有的隊伍都掛了,沒有一個隊獲勝,因為所有隊伍都對難度沒有評估那麼高,現在也是一樣的,他們只是使用到了一些標準解決方案,比如有些板子(電路板)等等。

有些隊伍在參賽的時候認為只要查詢(針孔設備自帶網卡上的)Mac地址,或者這一類型這一系列的Mac就能夠找到針孔。

但實際上我們總結了很多真實發生的案例,案例中出現了幾種情況,針孔偷拍不一定使用WIFI,因為它可能是用SD卡本地保存的,並沒有信號,這一個可能性就將現在市面上所謂的通過手機APP找針孔的軟件全部一網打盡,現實中來說查找成功率就40%-50%,沒有所說的70%-80%那麼高,因為很多針孔沒有用到WIFI,會用到SD卡本地保存,或者是1.2G、1.8G圖傳設備以及4G傳輸,傳輸方式是有很多種的。

其次,(黑產)使用的設備可能是合法的,比如說家用的智能攝像頭,真實案例裡有非法偷拍是把智能攝像頭的外殼拆掉,就是裸板去做。

有很多種情況,這種情況導致針孔偷拍的查找是比較困難的,當時在現場,我們將很多真實案例全部還原,導致所有參賽隊伍,採用的各種想法,比如有的是用開源工具直接搜索的,還有的是從WIFI上找,還有的是從信號上找的,基本都失敗了,因為都有點片面。

反偷拍是一個過程,還需要很多時間。今天時間交流比較短,因為很多操作型的內容只能在線下開展,線上講設備操作的意義不大,我講操作你覺得自己掌握了,包括大家現在看到抖音裡有人講各種各樣的反偷拍技巧,但當中有一半是錯誤的,因為你沒有實踐就不知道裡面的細節是什麼。

說實話,反針孔偷拍只是入門的內容,在反竊密領域中只佔5%-10%,有大量內容和它是沒有關係的。

像手機,之前我在公眾號上發過一篇關於手機反竊密的文章,手機的可能性就更多了,無論是被人改裝還是其他什麼的,都有可能。

我今天的分享就到這裡,感謝大家。