By: Liz & Zero & Keywolf

背景

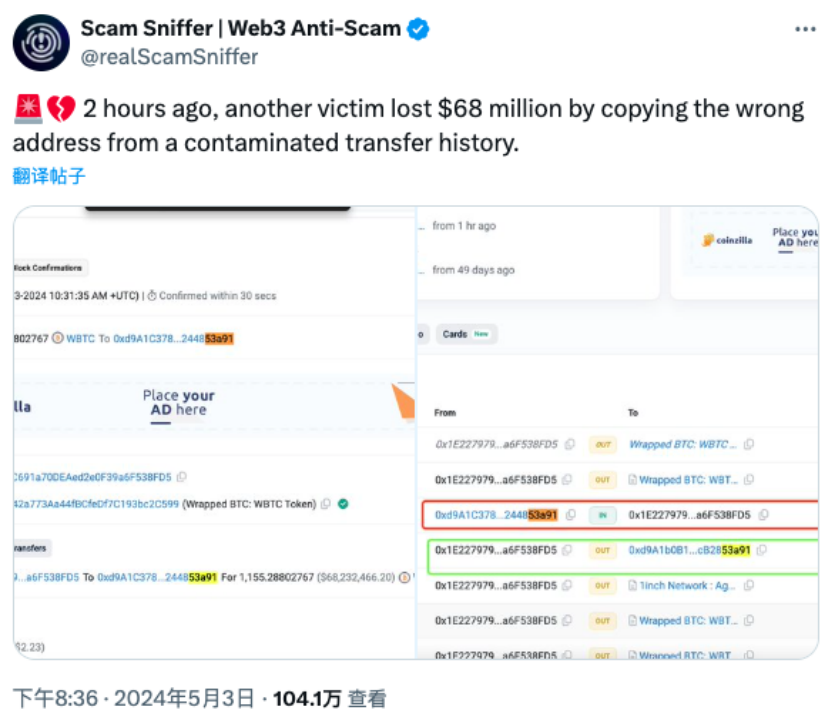

5 月3 日,根據Web3 反詐騙平台Scam Sniffer 的監測,一名巨鯨遭遇了相同首尾號地址釣魚攻擊,被釣走1155 枚WBTC,價值約7000 萬美元。雖然這種釣魚方式已經出現了很久,但這次事件造成的損失之大還是令人震驚。本文將分析相同首尾號地址釣魚攻擊的關鍵點、資金去向、駭客特徵以及提出防範此類釣魚攻擊的建議。

(https://twitter.com/realScamSniffer/status/1786374327740543464)

攻擊關鍵點

受害者的地址:

0x1E227979f0b5BC691a70DEAed2e0F39a6F538FD5

受害者的目標轉帳地址:

0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

釣魚地址:

0xd9A1C3788D81257612E2581A6ea0aDa244853a91

1. 碰撞出釣魚位址:駭客會提前大量產生大量釣魚位址,分散式部署批量程式後,根據鏈上使用者動態,向目標轉帳位址發動相同首尾號位址釣魚攻擊。在本事件中,駭客使用了移除0x 後的首4 位及尾6 位和受害者目標轉帳位址一致的位址。

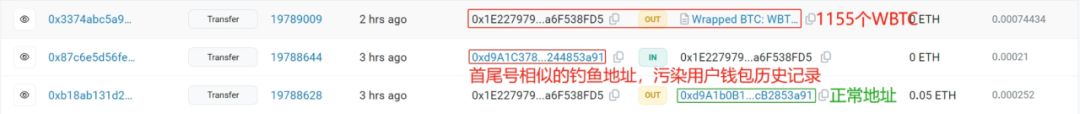

2. 尾隨交易:用戶轉帳後,駭客立即使用碰撞出來的釣魚地址(大概3 分鐘後)尾隨一筆交易(釣魚地址往用戶地址轉了0 ETH),這樣釣魚地址就出現在了用戶的交易記錄裡。

(https://etherscan.io/txs?a=0x1E227979f0b5BC691a70DEAed2e0F39a6F538FD5&p=2)

3. 願者上鉤:由於用戶習慣從錢包歷史記錄裡複製最近轉賬信息,看到了這筆尾隨的釣魚交易後沒有仔細檢查自己複製的地址是否正確,結果將1155 枚WBTC 誤轉給了釣魚地址!

MistTrack 分析

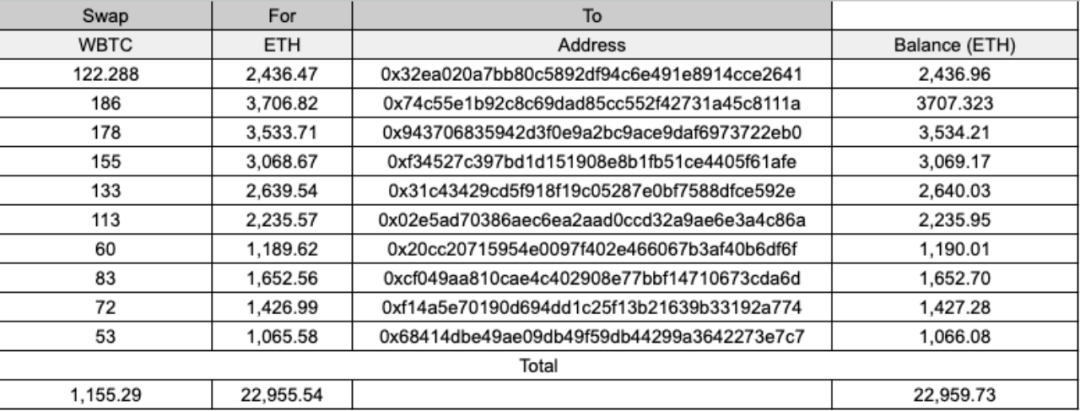

使用鏈上追蹤工具MistTrack 分析發現,駭客已將1155 枚WBTC兌換為22955 枚ETH,並轉移到以下10 個位址。

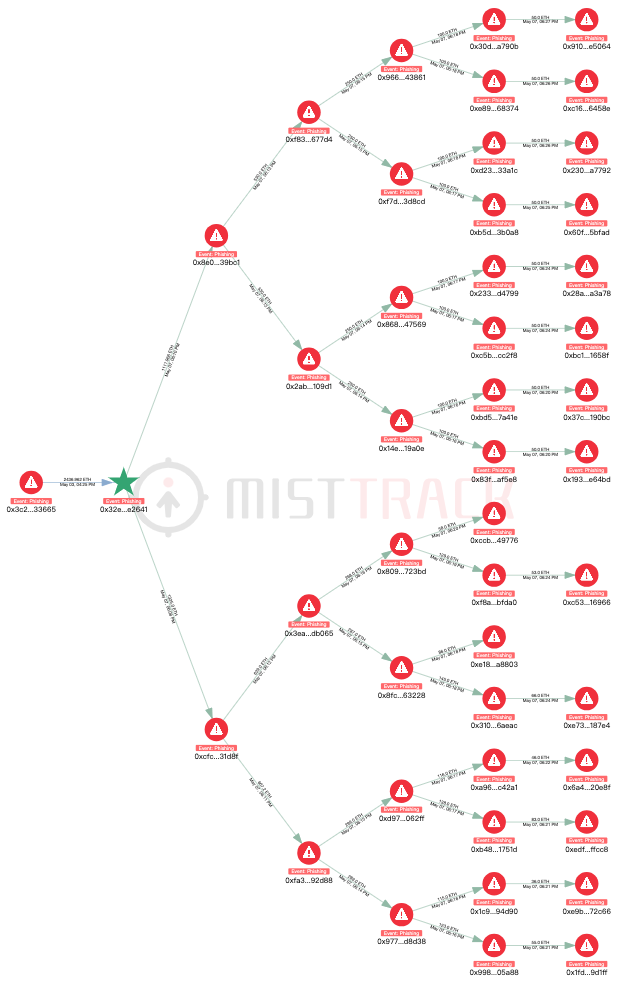

5 月7 日,駭客開始轉移這10 個地址上的ETH,資金轉移模式基本上呈現留有不超過100 ETH 的資金在當前地址,然後粗略平均拆分剩餘資金後再轉移至下一層地址的特徵。目前這些資金還未被換為其他幣種或轉入平台。下圖為0x32ea020a7bb80c5892df94c6e491e8914cce2641 上的資金轉移情況,在瀏覽器中開啟連結可查看高清圖:

(https://misttrack.io/s/1cJlL)

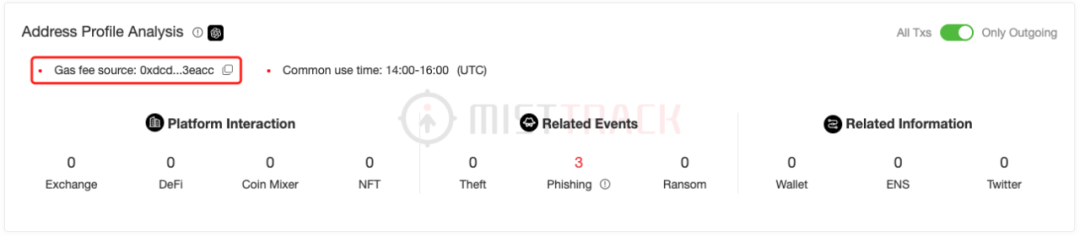

我們接著使用MistTrack 查詢本事件中的初始釣魚地址0xd9A1C3788D81257612E2581A6ea0aDa244853a91,發現該地址的手續費來源是0xdcddc9287e59b5df08d17148a0378b

(https://dashboard.misttrack.io/address/WBTC-ERC20/0xd9A1C3788D81257612E2581A6ea0aDa244853a91)

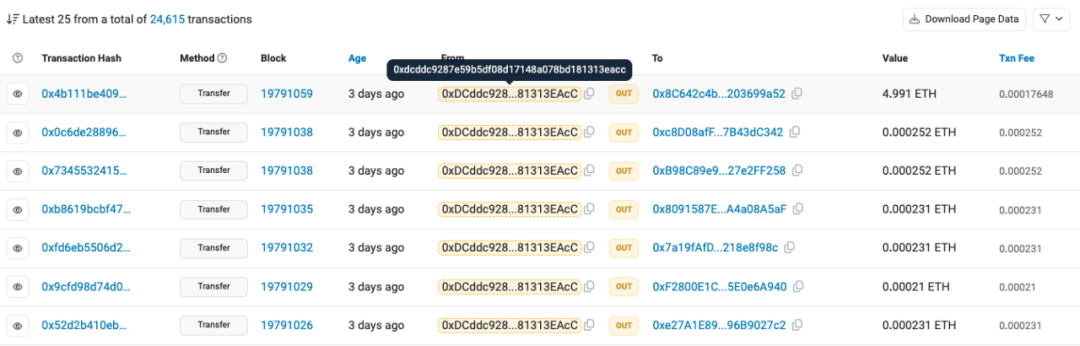

跟進該手續費地址,可以看到在4 月19 日至5 月3 日期間,這個地址發起了兩萬多筆小額交易,將小額的ETH 分發到不同的地址用來釣魚。

(https://etherscan.io/address/0xdcddc9287e59b5df08d17148a078bd181313eacc)

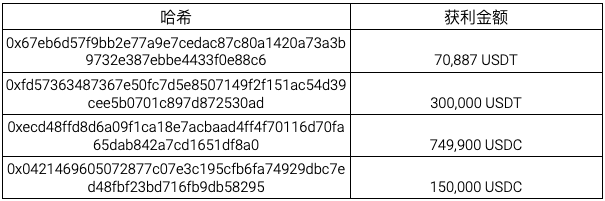

根據上圖可以看出該駭客採取的是廣撒網模式,所以肯定不只一個受害者。透過大規模掃描,我們還找到了其他相關釣魚事件,以下為部分舉例:

我們以上圖第二起事件的釣魚地址0xbba8a3cc45c6b28d823ca6e6422fbae656d103a6 為例,不斷向上溯源手續費地址,發現這些地址與1155 WBTC 釣魚事件的手續費溯源地址發生了重疊,因此應為同一。

透過分析駭客轉移其他獲利資金的情況(三月底至今),我們也總結出駭客另一洗錢特徵是將ETH 鏈上的資金換成門羅幣或跨鏈到Tron 然後轉入疑似OTC 地址,因此有駭客後續會使用同樣的方式轉移1155 WBTC 釣魚事件獲利資金的可能。

駭客特徵

根據慢霧的威脅情報網絡,我們發現了疑似駭客使用的位於香港的行動基地台IP(不排除VPN 的可能):

- 182.xxx.xxx.228

- 182.xxx.xx.18

- 182.xxx.xx.51

- 182.xxx.xxx.64

- 182.xxx.xx.154

- 182.xxx.xxx.199

- 182.xxx.xx.42

- 182.xxx.xx.68

- 182.xxx.xxx.66

- 182.xxx.xxx.207

值得注意的是,即使駭客在偷走1155 枚WBTC 後,好像也並沒有打算金盆洗手。

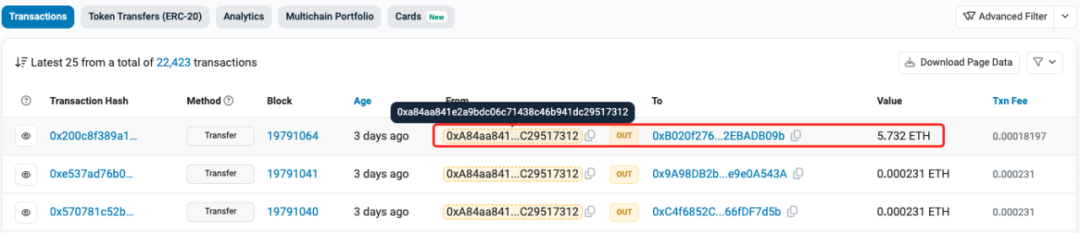

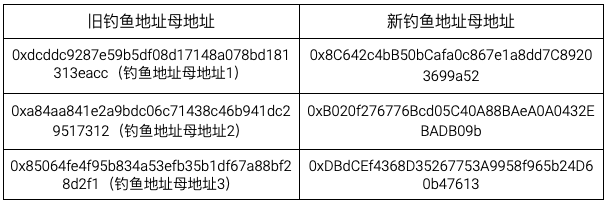

跟進先前收集到的三個釣魚地址母地址(用於給眾多釣魚地址提供手續費),它們的共同特徵是最後一筆交易的金額明顯大於之前的,這是黑客停用當前地址並將資金轉給新釣魚地址母地址的操作,目前有三個新啟用的地址還在高頻轉帳。

(https://etherscan.io/address/0xa84aa841e2a9bdc06c71438c46b941dc29517312)

在後續大規模掃描中,我們又發現了兩個已停用的釣魚地址母地址,溯源後發現關聯了該駭客,此處不再贅述。

- 0xa5cef461646012abd0981a19d62661838e62cf27

- 0x2bb7848Cf4193a264EA134c66bEC99A157985Fb8

行文至此,我們又產生了黑客ETH 鏈上的資金源是哪裡來的疑問,經過慢霧安全團隊的追踪分析,我們發現黑客最初是在Tron 上實施相同首尾號地址釣魚攻擊,獲利後又盯上了ETH 鏈上的用戶,將Tron上的獲利資金轉去了ETH 鏈開始釣魚,下圖為黑客在Tron 上的釣魚示例:

(https://tronscan.org/#/address/TY3QQP24RCHgm5Qohcfu1nHJknVA1XF2zY/transfers)

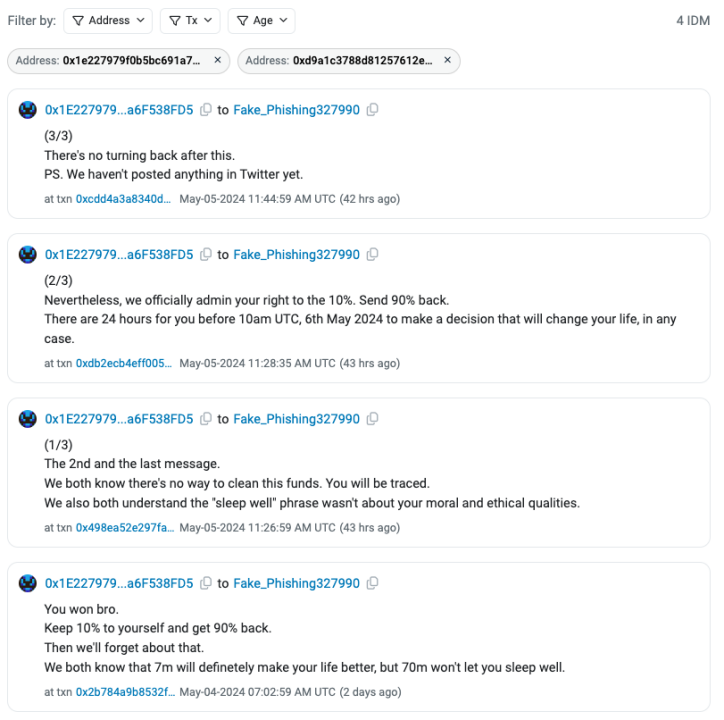

5 月4 日,受害者在鏈上給駭客傳達了以下訊息:你贏了兄弟,你可以留下10%,然後把90% 還回來,我們可以當啥事沒發生過。我們都清楚7 百萬刀夠你活得很好了,但7 千萬刀會讓你睡不好的。

5 月5 日,受害者持續鏈上喊話駭客,但暫未得到回應。

(https://etherscan.io/idm?addresses=0x1e227979f0b5bc691a70deaed2e0f39a6f538fd5,0xd9a1c3788d81257612e2581a6ea0248531)&

如何防禦

- 白名單機制:建議用戶將目標的位址儲存到錢包的通訊錄當中,下次轉帳可以從錢包的通訊錄中找到目標位址。

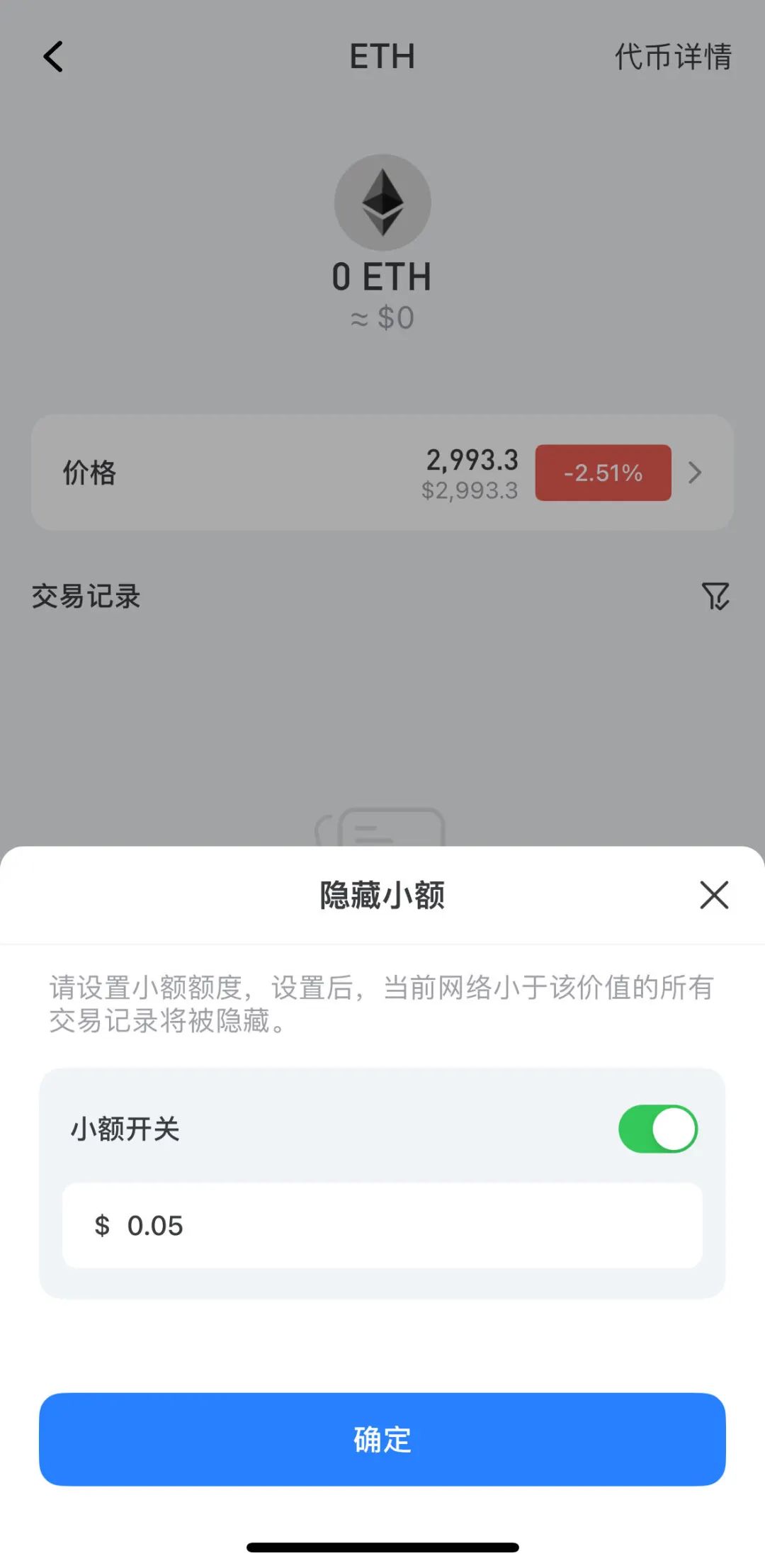

- 開啟錢包小額過濾功能:建議用戶開啟錢包的小額過濾功能,封鎖此類零轉賬,減少被釣魚風險。慢霧安全團隊在2022 年就對這類釣魚方式做過分析,有興趣的讀者可以點擊連結查看(慢霧:警惕TransferFrom 零轉帳騙局,慢霧:警惕相同尾號空投騙局)。

- 仔細檢查位址是否正確:建議使用者在確認位址時,至少要檢查除了開頭的0x 外的首6 位元和尾8 位元是否正確,當然最好是把每一位都檢查一遍。

- 小額轉帳測試:如果用戶使用的錢包預設只顯示首4 位元和尾4 位元位址,並且用戶還要堅持用這個錢包的話,可以考慮先小額轉帳測試,倘若不幸中招,也是小傷。

總結

本文主要介紹了利用相同首尾號地址進行釣魚的攻擊方式,並對駭客的特徵和資金轉移模式做了分析,也提出了防範此類釣魚攻擊的建議。慢霧安全團隊在此提醒,由於區塊鏈技術是不可篡改的,鏈上操作是不可逆的,所以在進行任何操作前,請廣大用戶務必仔細核對地址,避免資產受損。