出典: チェイナリシス

編集者: Tao Zhu、Golden Finance

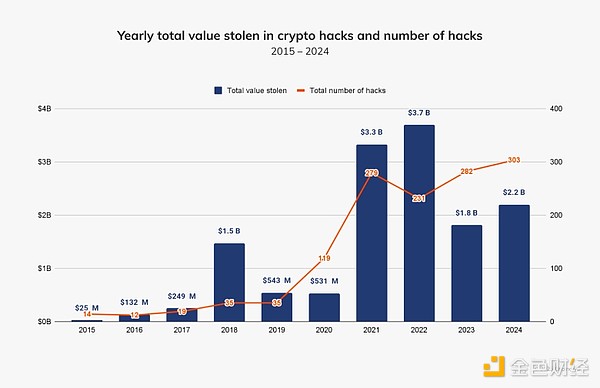

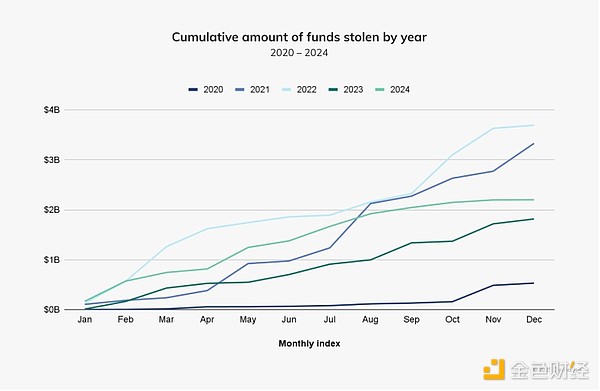

暗号通貨のハッキングは依然として脅威であり、過去 10 年間のうち 4 年(2018、2021、2022、2023 年)で 10 億ドル以上相当の暗号通貨が盗まれています。 2024 年はこの厄介なマイルストーンに達してから 5 年目にあたり、暗号通貨の採用と価格の上昇に伴い、盗まれる可能性のある量も増加していることが浮き彫りになっています。

2024 年の盗難資金は前年比約 21.07% 増の 22 億米ドルとなり、個人のハッキング事件数は 2023 年の 282 件から 2024 年には 303 件に増加しました。

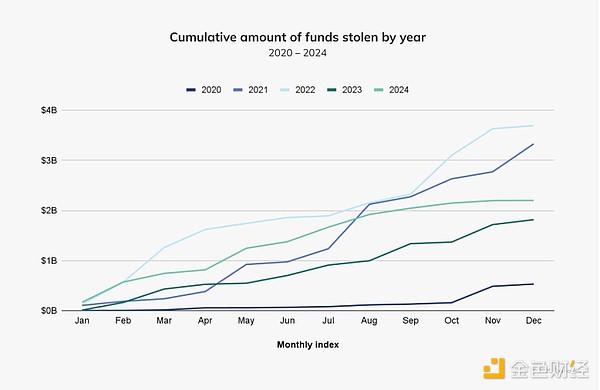

興味深いことに、仮想通貨ハッキングの激しさは今年前半頃に変化しました。年央の犯罪最新情報では、2024 年 1 月から 7 月までの累計盗難額が 15 億 8,000 万ドルに達し、2023 年の同時期の盗難額よりも約 84.4% 高いことを指摘しました。以下のグラフからわかるように、エコシステムは 7 月末までに順調に軌道に乗り、2021 年と 2022 年の 30 億ドル以上に匹敵する年となります。しかし、2024 年の仮想通貨盗難の増加傾向は 7 月以降大幅に鈍化し、それ以降は比較的安定した状態を保っています。後で、この変化の潜在的な地政学的な理由を探っていきます。

興味深いことに、仮想通貨ハッキングの激しさは今年前半頃に変化しました。年央の犯罪最新情報では、2024 年 1 月から 7 月までの累計盗難額が 15 億 8,000 万ドルに達し、2023 年の同時期の盗難額よりも約 84.4% 高いことを指摘しました。以下のグラフからわかるように、エコシステムは 7 月末までに順調に軌道に乗り、2021 年と 2022 年の 30 億ドル以上に匹敵する年となります。しかし、2024 年の仮想通貨盗難の増加傾向は 7 月以降大幅に鈍化し、それ以降は比較的安定した状態を保っています。後で、この変化の潜在的な地政学的な理由を探っていきます。

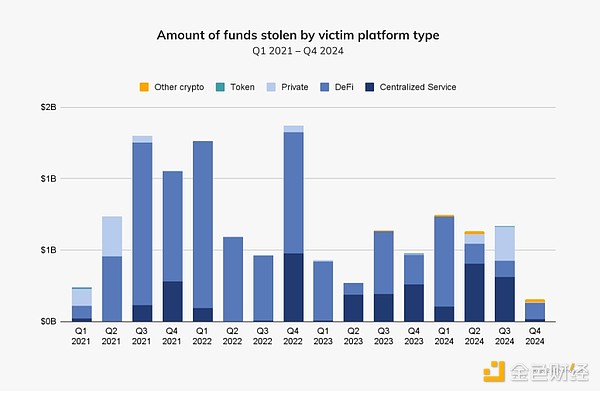

2024 年には、被害者のプラットフォームの種類ごとに盗まれた金額に関して興味深いパターンも現れました。 2021年から2023年までのほとんどの四半期において、分散型金融(DeFi)プラットフォームが仮想通貨ハッカーの主な標的となった。 DeFiプラットフォームは、開発者がセキュリティ対策の導入よりも急速な成長と製品の市場投入を優先する傾向があり、ハッカーの主な標的となっているため、攻撃に対してより脆弱である可能性があります。

2024 年の第 1 四半期でも DeFi が盗難資産の最大のシェアを占めていましたが、第 2 四半期と第 3 四半期では集中型サービスが最も標的にされました。最も注目すべき集中型サービスのハッキングには、DMM Bitcoin (2024 年 5 月、3 億 500 万ドル) や WazirX (2024 年 7 月、2 億 3,490 万ドル) などがあります。

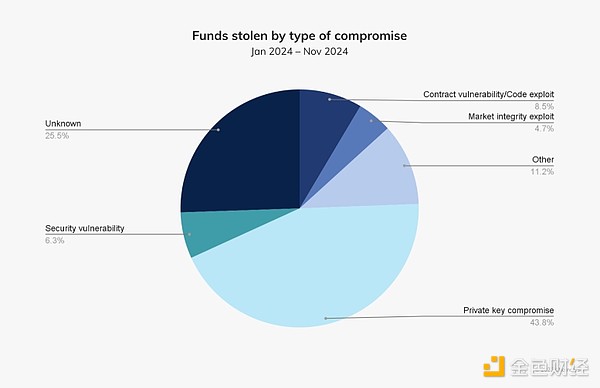

DeFi から集中型サービスへの焦点の移行は、ハッカーが一般的に使用する秘密キーなどのセキュリティ メカニズムの重要性が高まっていることを浮き彫りにしています。 2024 年には、秘密キーの漏洩が暗号通貨の盗難の最大の割合を占め、43.8% に達しました。集中型サービスの場合、秘密キーはユーザー資産へのアクセスを制御するため、安全に保管することが重要です。集中型取引所によって管理されている膨大な量のユーザー資金を考えると、秘密鍵漏洩の影響は壊滅的なものになる可能性があります。これは、これまでで最大規模の暗号通貨侵害の 1 つであり、おそらく不十分な秘密鍵が原因で発生した 3 億 500 万ドルの DMM ビットコインのハッキングに注目するだけで済みます。キー管理または適切なセキュリティの欠如。

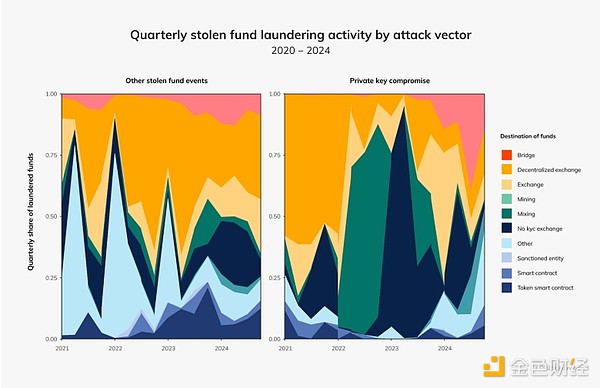

悪意のある攻撃者は、秘密鍵を漏洩した後、分散型取引所 (DEX)、マイニング サービス、ミキシング サービスを通じて盗んだ資金を洗浄することが多く、取引の証跡を難読化し、追跡を複雑にします。 2024 年までに、秘密鍵ハッカーによるマネーロンダリングが、他の攻撃ベクトルを利用するハッカーによるマネーロンダリングとは大きく異なることがわかるでしょう。たとえば、これらのハッカーは秘密キーを盗んだ後、ブリッジング サービスやハイブリッド サービスを利用することがよくあります。攻撃ベクトルの中でも、分散型取引所はマネーロンダリング活動によく使用されます。

北朝鮮のハッカーは2024年にこれまで以上に多くの暗号通貨プラットフォームを盗むだろう

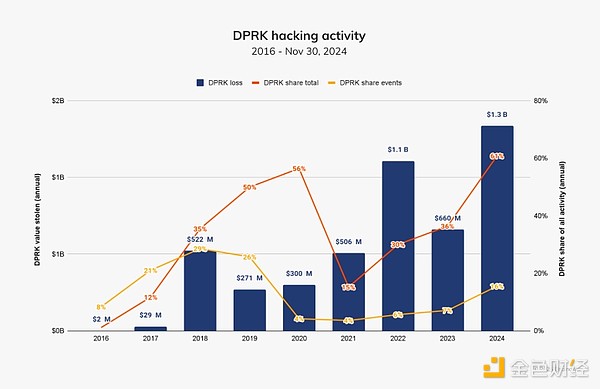

北朝鮮関連のハッカーは、その高度かつ冷酷な戦術で悪名高く、国家支援の活動に資金を提供したり、国際制裁を回避したりするために、高度なマルウェア、ソーシャルエンジニアリング、仮想通貨窃盗をよく利用します。米国および国際当局者は、北朝鮮が大量破壊兵器や弾道ミサイル計画の資金調達に盗んだ仮想通貨を使用し、国際安全保障を危険にさらしていると評価している。 2023 年までに、北朝鮮関連のハッカーは 20 件の事件で約 6 億 6,050 万ドルを盗み、2024 年までにこの数字は 47 件の事件で 13 億 4,000 万ドルに増加し、盗まれた金額は 102.88% 増加しました。これらの数字は、その年の盗難総額の 61%、事件総数の 20% に相当します。

昨年の報告書では、北朝鮮が20件のハッキング攻撃を通じて10億ドルを盗んだという情報を発表したことに注意してください。さらなる調査の結果、これまで北朝鮮によるものとされていた特定の大規模ハッキングはもはや関連性がなくなった可能性があると判断し、金額は6億6,050万ドルに減額されました。ただし、北朝鮮によるものと思われる他の小規模なハッキングが発見されたため、事件の数は同じままでした。私たちの目標は、オンチェーンおよびオフチェーンの新しい証拠を入手しながら、北朝鮮関連のハッキング事件の評価を継続的に再評価することです。

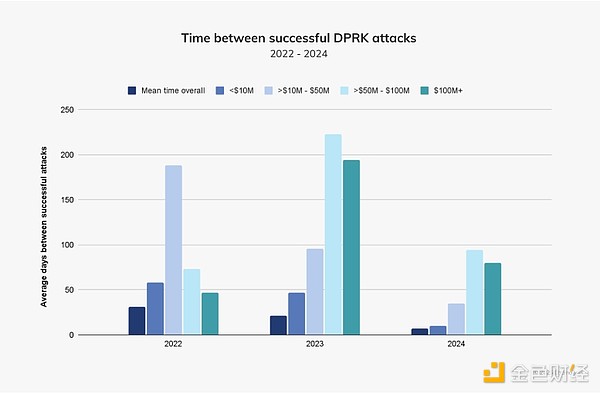

残念なことに、北朝鮮による仮想通貨攻撃はますます頻繁になっているようです。以下のグラフでは、エクスプロイトのサイズに基づいて DPRK 攻撃が成功するまでの平均時間を調べたところ、すべてのサイズの攻撃が年々減少していることがわかりました。特に、5,000万ドルから1億ドル、および1億ドルを超える規模の攻撃の頻度は、2023年よりも2024年の方がはるかに高く、北朝鮮が大規模な攻撃においてより優れ、より迅速になっていることを示しています。これは、利益が毎回 5,000 万ドル未満になることが多かった過去 2 年間とはまったく対照的です。

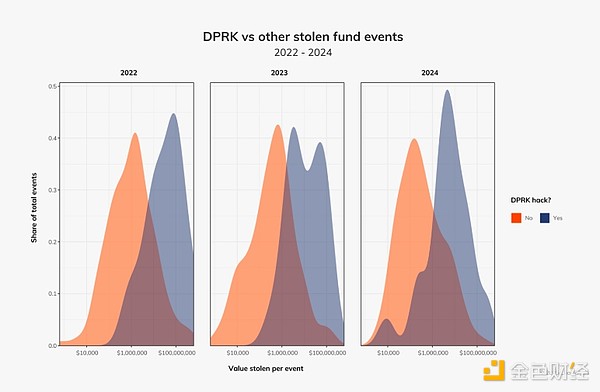

北朝鮮の活動を、私たちが監視している他のすべてのハッキング活動と比較すると、過去 3 年間の大規模攻撃の大部分に北朝鮮が関与していることは明らかです。興味深いことに、北朝鮮によるハッキングの額は減少しており、特に 10,000 ドル付近のハッキングの密度も増加しています。

これらの事件の一部は、北朝鮮の IT 実務家に関連していると思われます。北朝鮮の IT 実務家は、仮想通貨や Web3 企業への侵入を増やし、ネットワーク、運用、完全性を侵害しています。これらの従業員は、アクセスを得るために、偽の ID を使用したり、サードパーティの人材紹介会社を雇ったり、リモートワークの機会を操作したりするなど、高度な戦術、技術、手順 (TTP) を使用することがよくあります。最新の訴訟では、米国司法省(DOJ)は水曜日、米国でリモートIT実務者として働く北朝鮮人14人を起訴した。企業は機密情報を盗み、雇用主を脅迫することで8,800万ドル以上を稼いだ。

これらのリスクを軽減するために、企業は、必要に応じて重要な資産を保護するために強力な秘密キーのセキュリティを維持しながら、身元調査や身元確認を含む徹底した雇用デューデリジェンスを優先する必要があります。

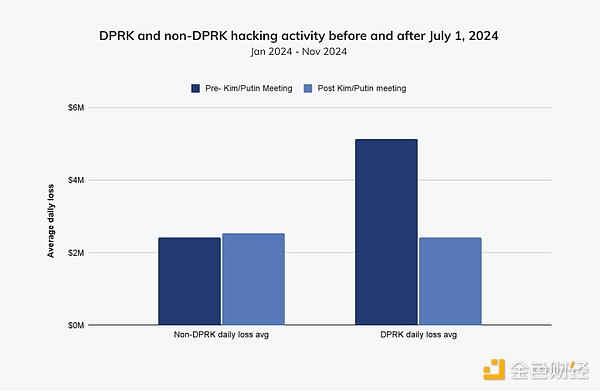

これらの傾向はすべて、北朝鮮が今年非常に活発であることを示していますが、前のグラフに示されているように、その攻撃のほとんどは今年の初めに発生し、全体的なハッキング活動は第 3 四半期と第 4 四半期に停滞しました。

2024年6月下旬には、ロシアのウラジーミル・プーチン大統領と北朝鮮の金正恩朝鮮労働党委員長も平壌で首脳会談を開催し、相互防衛協定に署名する予定だ。今年これまでのところ、ロシアは国連安全保障理事会の制裁下で以前に凍結されていた数百万ドルの北朝鮮資産を解放しており、両国間の同盟関係の強化を示している。一方、北朝鮮はウクライナに軍隊を派遣し、ロシアに弾道ミサイルを供給し、モスクワから先進的な宇宙、ミサイル、潜水艦技術を求めていると伝えられている。

2024 年 7 月 1 日の前後で、北朝鮮の脆弱性による 1 日あたりの平均損失を比較すると、盗まれた価値の額が大幅に減少していることがわかります。下図に示すように、その後、北朝鮮による盗難額は約53.73%減少したが、非北朝鮮による盗難額は約5%増加した。したがって、軍事資源をウクライナ紛争に移すことに加えて、近年ロシアとの協力を大幅に強化している北朝鮮は、サイバー犯罪活動にも変化をもたらしている可能性がある。

2024年7月1日以降の北朝鮮による窃盗の減少は明らかであり、そのタイミングも明らかであるが、この減少がプーチン大統領の平壌訪問と必ずしも関連しているわけではないことは注目に値する。さらに、12 月の一部のイベントにより年末にはこのパターンが変わる可能性があり、攻撃者は休暇中に攻撃を開始することがよくあります。

ケーススタディ: 北朝鮮によるDMM Bitcoin攻撃

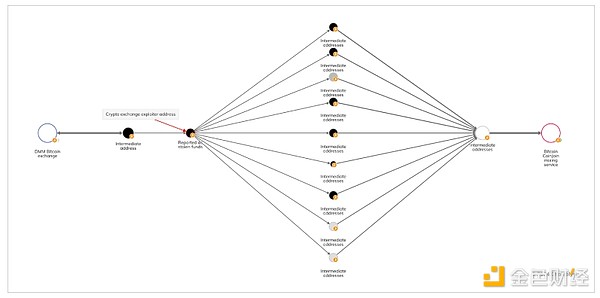

2024年の北朝鮮関連のハッキングの注目すべき例の1つは、日本の仮想通貨取引所DMM Bitcoinに関係しており、ハッキングの被害に遭い、当時3億500万ドルに相当する約4,502.9ビットコインが失われた。攻撃者はDMMが使用するインフラストラクチャの脆弱性を狙い、不正な引き出しを引き起こしました。この点に関して、DMM はグループ会社の支援を得て、同等の資金を見つけて顧客の保証金を全額支払いました。

最初の攻撃後のオンチェーンの資金の流れを分析することができ、最初の段階では、攻撃者が最終的にビットコイン CoinJoin ミキシング サーバーに到達する前に、DMM Bitcoin からいくつかの中間アドレスに数百万ドル相当の暗号通貨を移動していることがわかりました。

攻撃者は、Bitcoin CoinJoin混合サービスを使用して盗んだ資金を混合することに成功した後、いくつかのブリッジサービスを通じて資金の一部を、この分野の大手企業であるカンボジアの複合企業Huione Groupに関連するオンライン市場であるHuioneguaranteeに移動させました。サイバー犯罪を助長する。

DMM Bitcoin は、その資産と顧客アカウントを日本の金融グループ SBI グループの子会社である SBI VC Trade に移管し、2025 年 3 月に移管が完了する予定です。幸いなことに、このような破壊的なハッキングの発生を防ぐための新しいツールや予測テクニックが登場しつつあります。これらについては次のセクションで説明します。

予測モデルでハッカーを阻止する

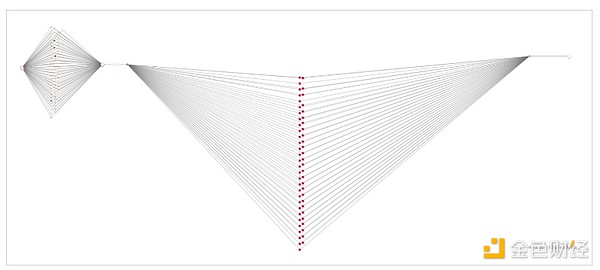

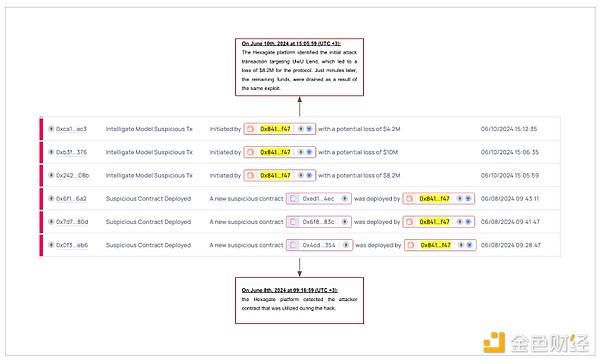

高度な予測テクノロジーは、潜在的なリスクと脅威をリアルタイムで検出することでサイバーセキュリティを変革し、デジタル エコシステムを保護するためのプロアクティブなアプローチを提供します。 分散型流動性プロバイダーである UwU Lend を含む以下の例を見てみましょう。

2024 年 6 月 10 日、攻撃者は UwU Lend の価格オラクル システムを操作して、約 2,000 万米ドルの資金を入手しました。攻撃者は複数のオラクルでエテナ・ステークUSDe(sUSDe)の価格を変更するフラッシュ・ローン攻撃を開始し、その結果不正確な評価が生じました。その結果、攻撃者はわずか 7 分で数百万ドルを借りることができます。 Hexagate は、エクスプロイトの約 2 日前に、攻撃コントラクトとその同様の展開を検出しました。

攻撃コントラクトは脆弱性が悪用される 2 日前にリアルタイムで正確に検出されましたが、その設計上、悪用されたコントラクトとの関連性はすぐには明らかになりませんでした。この早期検出は、Hexagate のセキュリティ オラクルなどの追加ツールを使用して脅威を軽減するためにさらに活用できます。特に、820万ドルの損失をもたらした最初の攻撃は、その後の攻撃の数分前に発生しており、別の重要な兆候を示しています。

大規模なオンチェーン攻撃の前にこのようなアラートを発行すると、業界関係者のセキュリティを変革する可能性があり、コストのかかるハッキングに対応するのではなく、完全に阻止できるようになります。

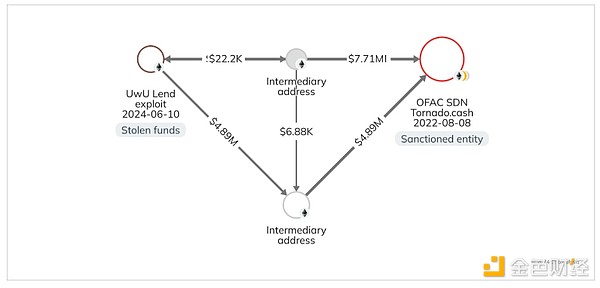

下の画像では、攻撃者が盗んだ資金を 2 つの中間アドレス経由で移動させてから、資金が OFAC 承認のイーサリアム スマート コントラクト ミキサーである Tornado Cash に到達する様子がわかります。

ただし、プロトコルには効果的に行動を起こすための適切なツールが常に備わっているとは限らないため、これらの予測モデルにアクセスするだけではハッカーからの保護が保証されないことに注意してください。

より強力な暗号セキュリティの必要性

2024 年に盗まれた暗号通貨が増加することは、業界がますます複雑かつ進化する脅威の状況に対応する必要性を浮き彫りにしています。暗号通貨盗難の規模はまだ 2021 年と 2022 年のレベルに戻っていませんが、上記の再発は既存のセキュリティ対策のギャップと新しい悪用方法に適応することの重要性を浮き彫りにしています。これらの課題に効果的に対処するには、官民の協力が不可欠です。データ共有プログラム、リアルタイム セキュリティ ソリューション、高度な追跡ツール、対象を絞ったトレーニングにより、関係者は暗号資産を保護するために必要な回復力を構築しながら、悪意のある攻撃者を迅速に特定して無力化することができます。

さらに、暗号通貨の規制枠組みが進化し続けるにつれて、プラットフォームのセキュリティと顧客資産の保護に対する監視が強化される可能性があります。業界のベストプラクティスは、これらの変化に対応して防止と説明責任を確保する必要があります。法執行機関とのより強力なパートナーシップを構築し、迅速に対応するためのリソースと専門知識をチームに提供することで、暗号通貨業界は盗難防止機能を強化できます。これらの取り組みは、個人資産を保護するだけでなく、デジタル エコシステムにおける長期的な信頼と安定性を構築するためにも重要です。