2月13日下午4點左右,DeFi借貸平台Cream Finance官方推特發布消息稱,

“我們意識到一個潛在的漏洞,並正在對此進行調查。感謝您在我們進行調查時的支持。”

根據ICO Analytics分析,在這次攻擊中,攻擊者利用Cream Finance的鐵金庫轉走13000多個ETH。 0x905315602Ed 開頭地址在Etherscan 上已被標記為「Cream Finance Iron Bank Exploiter」,該地址部分資產已發送至以太坊隱私交易平台Tornado.Cash 進行混幣交易,此外還向槓桿挖礦協議Alpha Homora 部署者發送了1000 ETH,向Cream Finance 發送了1000 ETH,向Tornado grant 發送了100 ETH,該地址目前持有超1353 萬美元的ERC 20 代幣。

不過,此次攻擊的發生並不是因為Cream Finance合約出現問題,而是攻擊者通過Alpha Homora V2的漏洞完成的,漏洞出現在Ironbank的Alpha一端。

Cream最初發布推文稱,CREAM v1 資金是安全的,將暫停IronBank 資產借款。但官方之後刪除了這條推文後補充道,調查發現,Cream的合約和市場運作正常。 V1 和V2 市場均已重新啟用。隨後將披露漏洞細節。

The Block研究分析師Igor Igamberdiev在推特上分析了這次攻擊的過程:

“Cream的Ironbank被黑客盜走3750萬美元,讓我們看看發生了什麼。

1.攻擊者使用Alpha Homora從IronBank借入sUSD。在攻擊過程中,他們每次借的錢是前一次的兩倍。

2.他們通過兩次交易來完成此操作,每次借出資金並還給IronBank,同時接收cySUSD。

3.在攻擊過程中,攻擊者從Aave v2那裡獲得了180萬美元的USDC閃電貸,並使用Curve將USDC兌換為sUSD。

4.他們將這些sUSD借給IronBank,從而使他們可以繼續從IronBank借入和借出cySUSD。

5.當然,sUSD被用來償還閃電貸。

6.此外,還獲得了1000萬美元的閃電貸,也用於增加cySUSD的數量。

7.最後,他們的cySUSD數量達到了令人難以置信的數量,這使他們可以從IronBank借錢。

8.然後他們藉入:

- 13200 WETH

- 360萬USDC

- 560萬USDT

- 420萬DAI

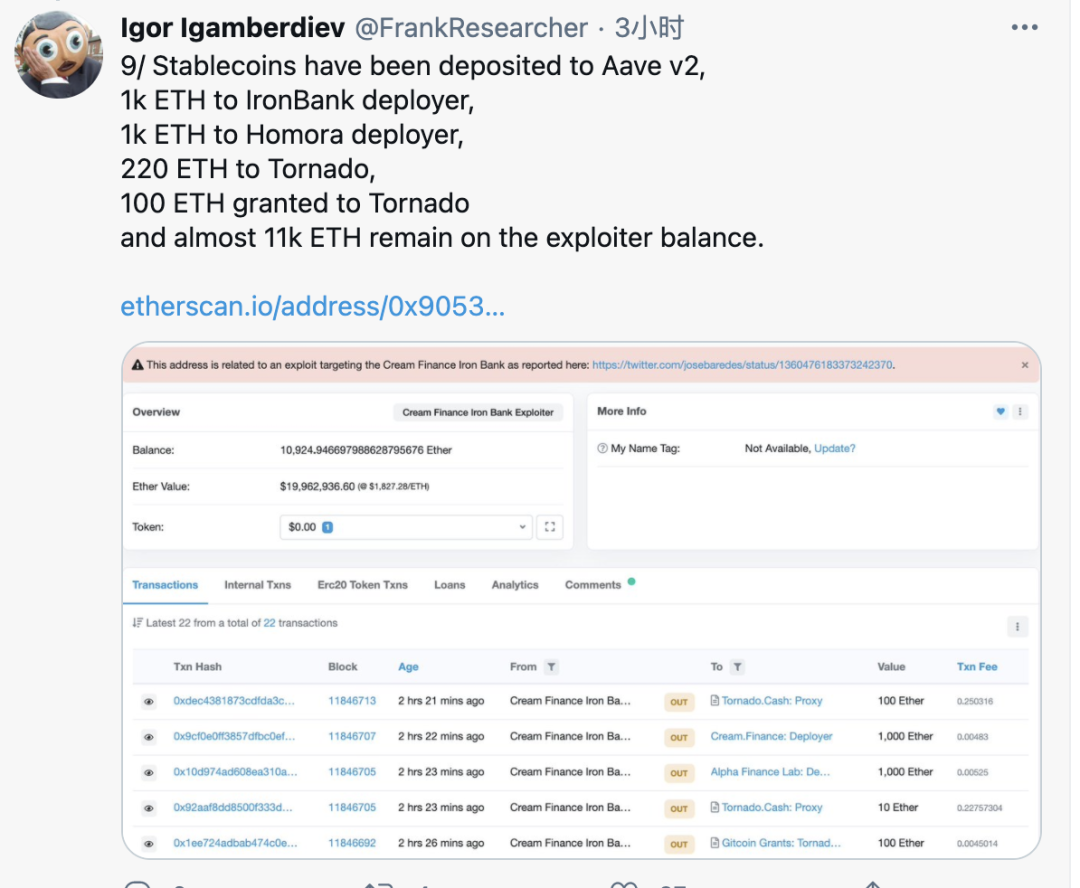

9. 這些穩定幣然後被存入Aave v2,1000ETH發送給IronBank合約部署者,1000ETH發送到Homora合約部署者,220 ETH發送到Tornado Cash,100 ETH發送給gitcoin並資助給Tornado,還剩大約11000 ETH仍處於攻擊者地址餘額。

Alpha Finance Lab之後發推稱,我們收到關Alpha Homora V2 被攻擊的通知,現在正在與Andre Cronje 和Cream.Finance 共同應對。漏洞已修復,正在調查被盜資金,已經鎖定了主要嫌疑人。用戶無法從Alpha Homora v2 借入更多資金等於沒有新的槓桿頭寸,只能在現有頭寸上借入。 V1 在安全運行,我們正處於高度戒備狀態,區塊鏈安全研究員samczsun 和其他人正在調查問題,隨後將披露更多信息。

又是閃電貸?

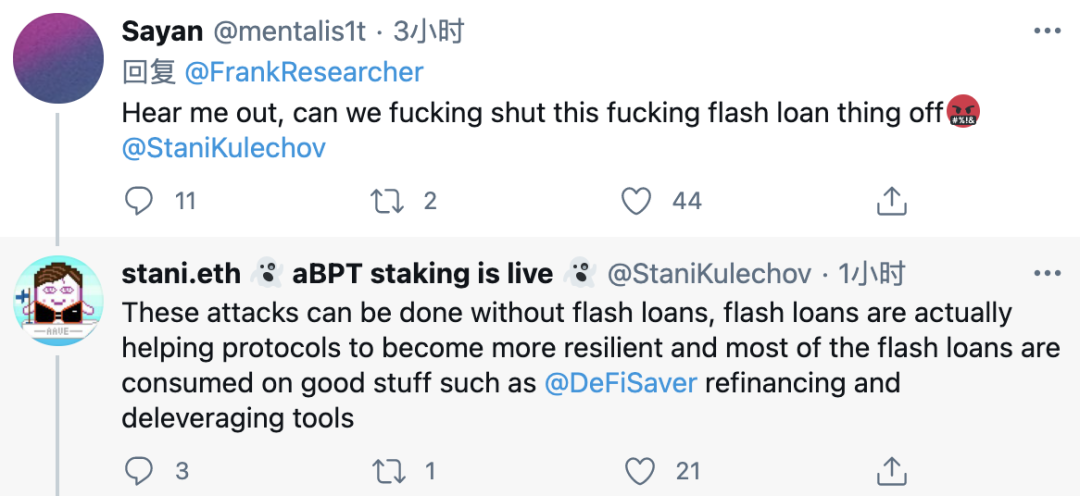

在這次攻擊中,我們再次看到了閃電貸的身影。有網友表示,什麼時候能夠把閃電貸這種東西關掉?並@AAVE創始人Stani Kulechov。

Kulechov回應稱:

這些攻擊可以在閃電貸的情況下完成,實際上,閃電貸實際上是在幫助協議變得更有彈性,並且大多數閃電貸被消耗在諸如@DeFiSaver 再融資和去槓桿工具。

2月5日,Yearn Finance v1 版本的yDAI 機槍池被黑客攻擊,損失了1100萬美元,黑客同樣在攻擊中利用了閃電貸。

而在此前發生的各種DeFi黑客事件中,閃電貸的身影從未消失。閃電貸提供的無抵押貸款帶來了很多便利,但是這種便利同樣屬於黑客。如何防禦閃電貸攻擊應該是每一個相關DeFi協議需要重視的。