비트코인은 다시 한 번 사상 최고치를 경신하여 99,000달러에 접근하고 100,000달러에 접근했습니다. 과거 데이터를 되돌아보면 강세장 기간 동안 Web3 분야의 사기 및 피싱 활동이 잇달아 나타나 총 손실액이 3억 5천만 달러를 넘었습니다. 분석에 따르면 해커는 주로 이더리움 네트워크를 공격하며 스테이블코인이 주요 표적입니다. 과거 거래 및 피싱 데이터를 기반으로 공격 방식, 대상 선정, 성공률 등을 심층적으로 연구했습니다.

암호화 보안 생태지도

2024년에는 암호화보안 생태사업을 세분화하였습니다. 스마트 계약 감사 분야에는 Halborn, Quantstamp 및 OpenZeppelin과 같은 유명 기업이 있습니다. 스마트 계약 취약성은 암호화폐의 주요 공격 벡터 중 하나로 남아 있으며, 포괄적인 코드 검토 및 보안 평가 서비스를 제공하는 프로젝트에는 고유한 장점이 있습니다.

DeFi 보안 모니터링 섹션에는 실시간 위협 탐지 및 분산형 금융 프로토콜 방지에 전념하는 DeFiSafety 및 Assure DeFi와 같은 전문 도구가 포함되어 있습니다. 주목할 점은 AI 기반 보안 솔루션의 등장이다.

Meme 거래는 최근 매우 인기가 있으며 Rugcheck 및 Honeypot.is와 같은 보안 검사 도구는 거래자가 일부 문제를 사전에 식별하는 데 도움이 될 수 있습니다.

USDT는 가장 많이 도난당한 자산입니다

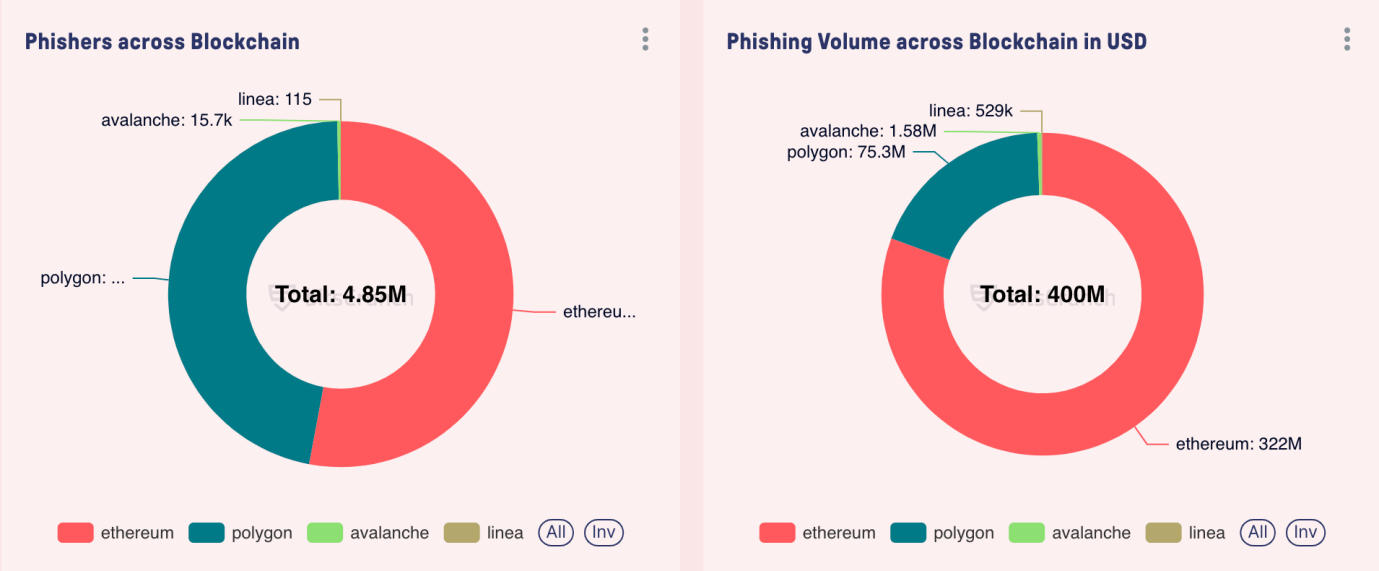

비트크런치(bitsCrunch) 데이터에 따르면 이더리움 기반 공격은 전체 공격의 약 75%를 차지하며, USDT는 가장 많이 공격받은 자산으로, 각 USDT 공격의 평균 가치는 약 470만 달러입니다. 두 번째로 큰 영향을 받은 자산은 ETH로 약 6,660만 달러의 손실을 입었고 DAI는 4,220만 달러의 손실을 입었습니다.

시가총액이 낮은 토큰의 경우 공격량이 매우 높기 때문에 공격자가 덜 안전한 자산을 훔치려고 한다는 점은 주목할 가치가 있습니다. 가장 큰 사건은 2023년 8월 1일 발생한 정교한 사기 공격으로 2,010만 달러의 손실을 입혔으며,

Polygon은 공격자가 두 번째로 가장 많이 표적이 되는 체인입니다.

이더리움은 모든 피싱 사고를 지배하지만 피싱 거래량의 80%를 차지합니다. 그러나 다른 블록체인에서도 도난이 관찰되었습니다. Polygon은 거래량의 약 18%를 차지하는 두 번째로 큰 대상 체인이 되었습니다. 도난 활동은 종종 온체인 TVL 및 일일 활성 사용자와 밀접한 관련이 있으며 공격자는 유동성 및 사용자 활동을 기반으로 판단을 내립니다.

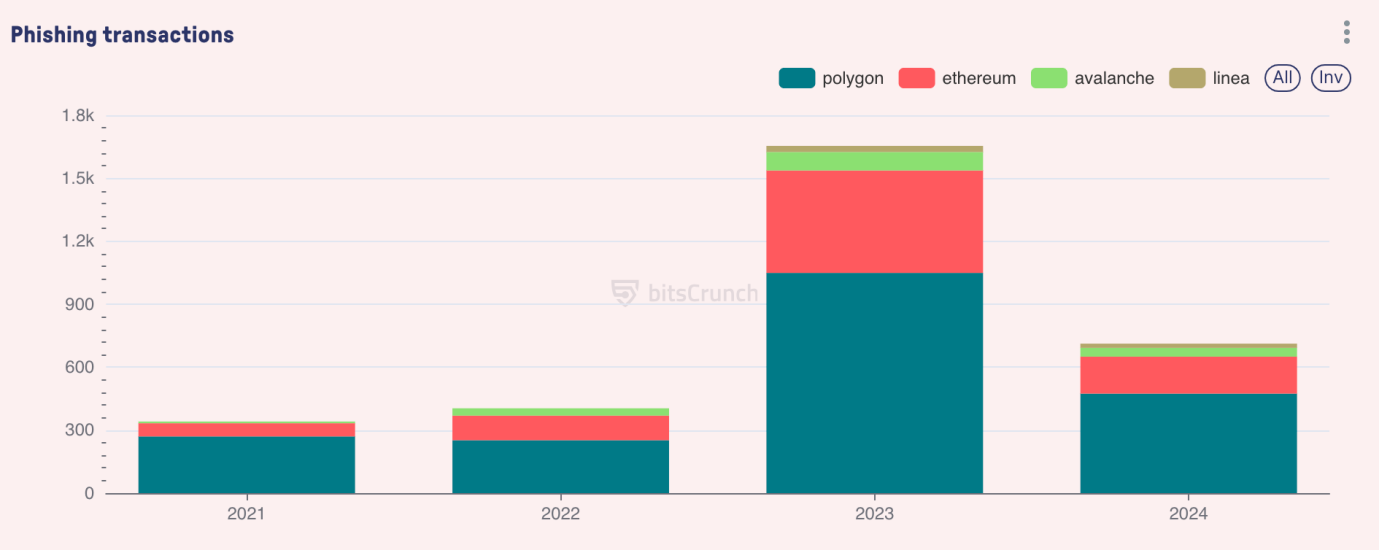

시간 분석 및 공격 진화

공격 빈도와 규모에는 다양한 패턴이 있습니다. BitCrunch 데이터에 따르면 2023년은 가치가 높은 공격이 가장 많이 집중된 해로, 500만 달러 이상의 가치가 있는 여러 사건이 발생했습니다. 동시에 단순한 직접 전환 공격에서 보다 복잡한 승인 기반 공격으로 공격의 정교함이 점차 발전했습니다. 주요 공격(100만 달러 이상) 사이의 평균 시간은 약 12일이며, 대부분 주요 시장 이벤트 및 새로운 프로토콜 출시 전후입니다.

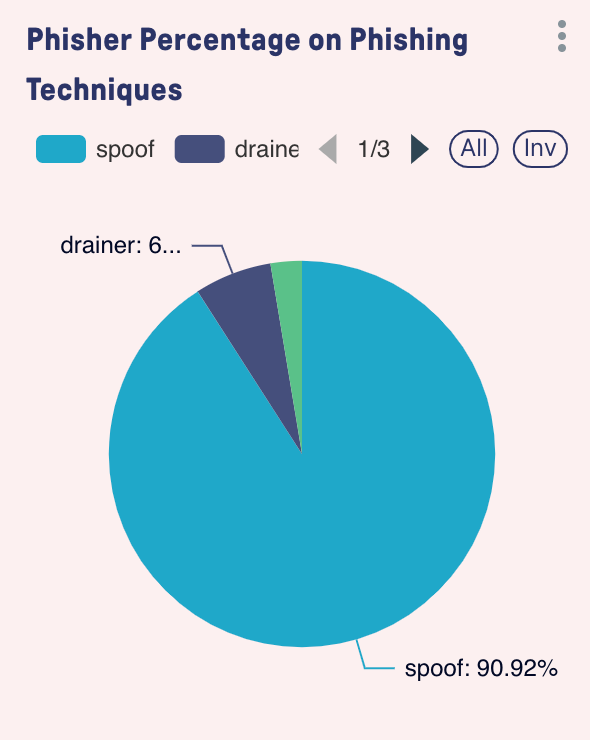

피싱 공격 유형

토큰 전송 공격

토큰 전송은 가장 직접적인 공격 방법입니다. 공격자는 사용자가 토큰을 공격자가 제어하는 계정으로 직접 전송하도록 조작합니다. BitCrunch 데이터에 따르면 이러한 유형의 공격의 단일 거래 가치는 사용자 신뢰, 가짜 페이지 및 사기 수사를 사용하여 피해자가 자발적으로 토큰 전송을 시작하도록 설득하는 경우가 종종 매우 높습니다.

이러한 유형의 공격은 일반적으로 유사한 도메인 이름을 통해 잘 알려진 일부 웹 사이트를 완전히 모방하여 신뢰감을 구축하는 동시에 사용자가 상호 작용할 때 긴박감을 조성하고 겉보기에 합리적인 토큰 전송 지침을 제공하는 패턴을 따릅니다. 우리의 분석에 따르면 이러한 유형의 직접 토큰 전송 공격의 평균 성공률은 62%입니다.

피싱 승인

승인 피싱은 기술적으로 복잡한 공격 방법인 스마트 계약 상호 작용 메커니즘을 주로 사용합니다. 이 방법에서 공격자는 사용자를 속여 특정 토큰에 대해 무제한 지출 권한을 부여하는 거래 승인을 제공하도록 합니다. 직접 전송과 달리 승인 피싱은 공격자가 점차 자금을 고갈시키는 장기적인 취약점을 만듭니다.

가짜 토큰 주소

주소 중독은 공격자가 합법적인 토큰과 이름은 동일하지만 주소가 다른 토큰을 사용하여 트랜잭션을 생성하는 다각적인 공격 전술입니다. 이러한 공격은 사용자의 부주의를 악용하여 확인 문제를 해결하고 이로 인해 이익을 얻습니다.

NFT 제로위안 구매

제로위안 피싱 공격은 특히 NFT 생태계의 디지털 아트 및 수집품 시장을 표적으로 삼습니다. 공격자는 사용자가 거래에 서명하도록 조작하여 고가의 NFT를 대폭 할인된 가격 또는 무료로 판매할 수 있습니다.

우리 연구에서는 분석 기간 동안 22건의 중요한 NFT 제로 구매 피싱 사고를 확인했으며, 사고당 평균 손실액은 $378,000입니다. 이러한 공격은 NFT 시장에 내재된 거래 서명 프로세스를 활용합니다.

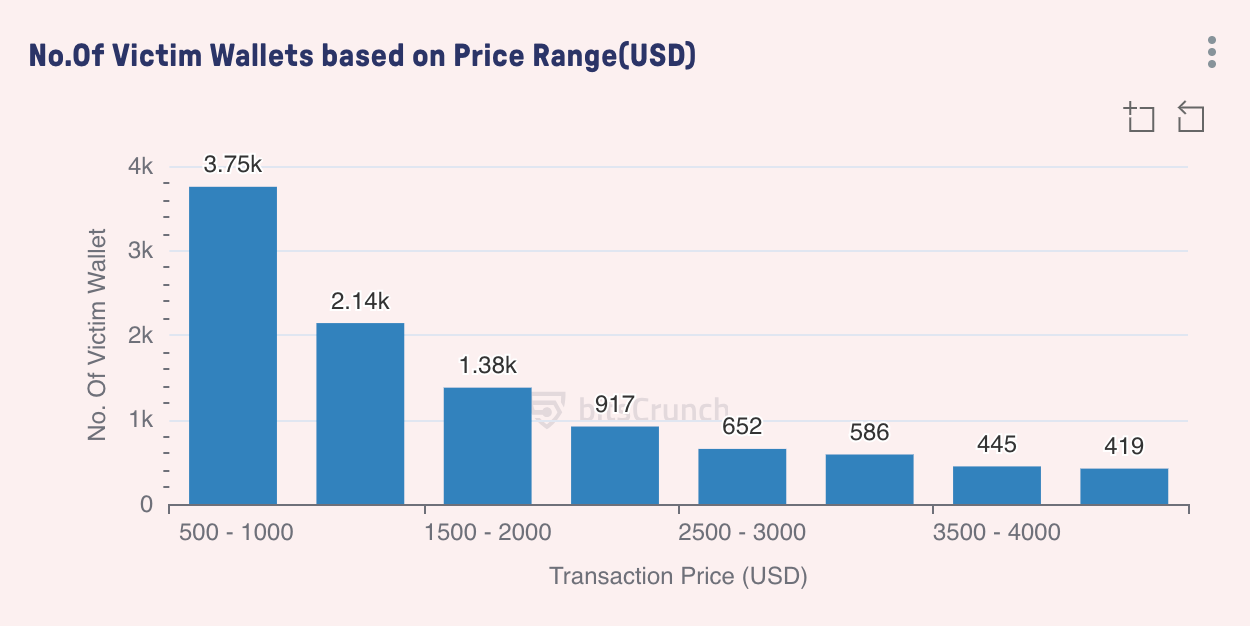

도난당한 지갑 유통

이 차트의 데이터는 다양한 거래 가격 범위에 걸쳐 도난당한 지갑의 분포 패턴을 보여줍니다. 우리는 거래 가치와 피해를 입은 지갑 수 사이에 명확한 역의 관계가 있음을 발견했습니다. 즉, 가격이 상승함에 따라 영향을 받는 지갑 수가 점차 감소한다는 것입니다.

거래당 $500~$1,000 범위의 거래를 한 피해자 지갑의 수는 약 3,750개로 가장 많아 3분의 1 이상을 차지했습니다. 소액 거래마다 피해자가 세부 사항에 주의를 기울이지 않는 경우가 많습니다. 거래당 $1000-$1500가 2140 지갑으로 떨어졌습니다. 전체적으로 3,000달러를 초과하는 금액은 전체 공격 횟수의 13.5%에 불과했습니다. 금액이 클수록 보안 조치가 강해지거나, 금액이 클수록 피해자가 더 사려 깊다는 것을 알 수 있습니다.

데이터를 분석하여 암호화폐 생태계에서 정교하고 진화하는 공격 패턴을 찾아냅니다. 강세장이 도래함에 따라 복잡한 공격의 빈도가 점점 더 높아지고 평균 손실도 커지며 프로젝트 당사자와 투자자에게 미치는 경제적 영향도 커질 것입니다. 따라서 블록체인 네트워크의 보안 조치를 강화해야 할 뿐만 아니라, 피싱 사고를 예방하기 위해 거래 시 우리 자신도 더욱 주의를 기울여야 합니다.