ビットコインは再び史上最高値を突破し、9万9000ドルに迫り、10万ドルの大台に近づいた。過去のデータを振り返ると、強気相場の最中にWeb3分野での詐欺やフィッシング行為が相次ぎ、被害総額は3億5000万ドルを超えた。分析によると、ハッカーは主にイーサリアムネットワークを攻撃しており、ステーブルコインが主な標的となっている。過去のトランザクションとフィッシングのデータに基づいて、攻撃方法、ターゲットの選択、成功率について徹底的な調査を実施しました。

暗号セキュリティ生態マップ

2024 年に暗号化セキュリティのエコロジー プロジェクトを細分化しました。スマート コントラクト監査の分野では、Halborn、Quantstamp、OpenZeppelin などの確立されたプレーヤーが存在します。スマート コントラクトの脆弱性は依然として暗号通貨における主要な攻撃ベクトルの 1 つであり、包括的なコード レビューとセキュリティ評価サービスを提供するプロジェクトには独自のメリットがあります。

DeFi セキュリティ監視セクションには、リアルタイムの脅威検出と分散型金融プロトコルの防止に特化した DeFiSafety や Assure DeFi などのプロフェッショナル ツールが含まれています。注目すべきは、AI主導のセキュリティソリューションの出現です。

ミーム取引は最近非常に人気があり、Rugcheck や Honeypot.is などのセキュリティ チェック ツールは、トレーダーがいくつかの問題を事前に特定するのに役立ちます。

USDTは最も盗まれた資産です

bitsCrunch のデータによると、イーサリアムに基づく攻撃が全攻撃の約 75% を占め、最も多くの攻撃を受けた資産は 1 億 1,200 万米ドルであり、各 USDT 攻撃の平均価値は約 470 万米ドルです。 2番目に大きな影響を受けた資産はETHで約6,660万ドルの損失、次いでDAIで4,220万ドルの損失となった。

時価総額が低いトークンでは攻撃量も非常に多く、攻撃者が安全性の低い資産を盗もうとしていることを示唆していることは注目に値します。最大のインシデントは、2023 年 8 月 1 日に発生した高度な詐欺攻撃で、2,010 万ドルの損失を引き起こしました。

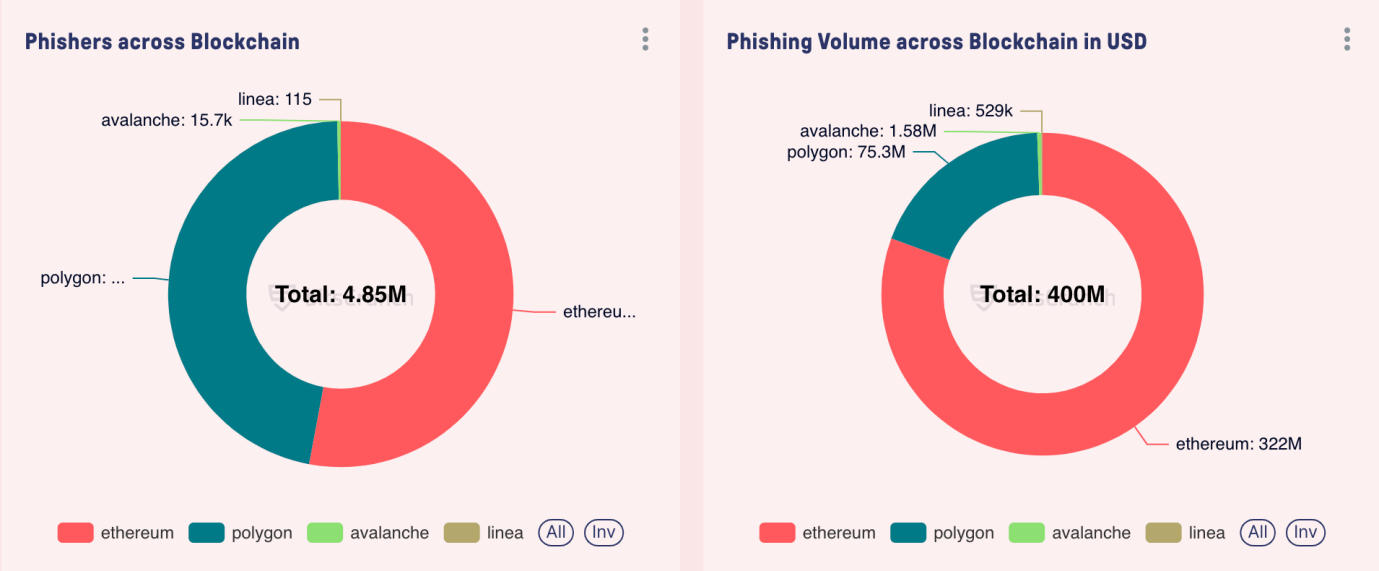

Polygon は攻撃者によって 2 番目に標的とされているチェーンです

イーサリアムはすべてのフィッシング事件で最も多くを占めており、フィッシング取引量の 80% を占めています。しかし、他のブロックチェーンでも盗難が観察されています。 Polygon は 2 番目に大きなターゲット チェーンとなり、取引量の約 18% を占めました。盗難行為はオンチェーン TVL や毎日のアクティブ ユーザーと密接に関連していることが多く、攻撃者は流動性とユーザーのアクティビティに基づいて判断します。

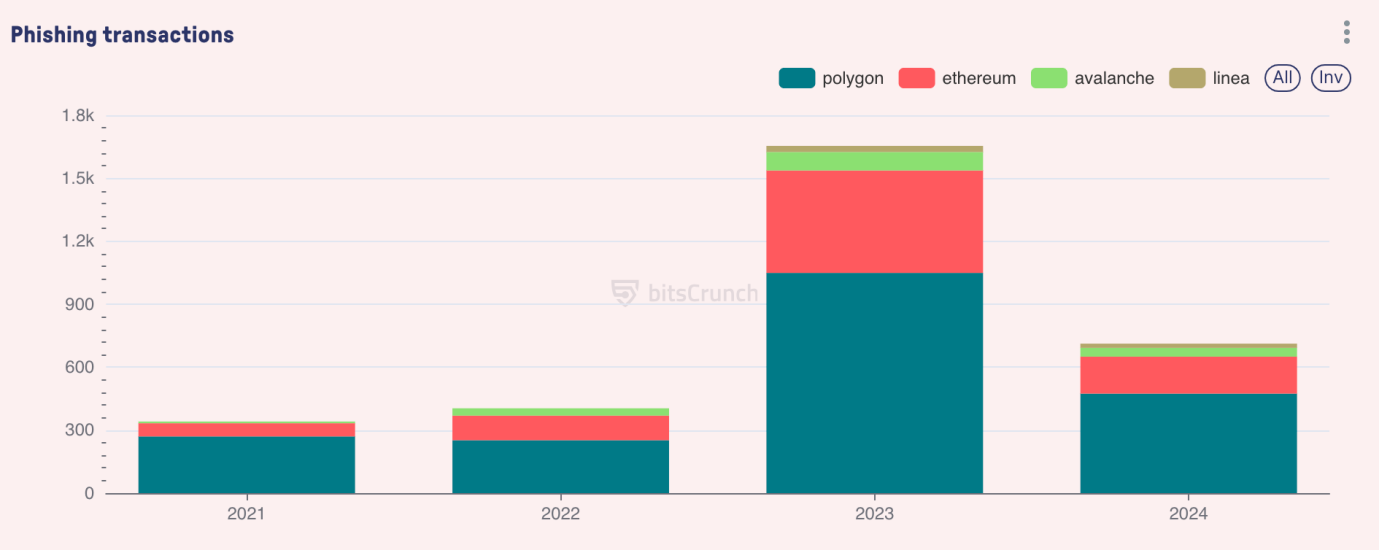

時間分析と攻撃の進化

攻撃の頻度や規模にはさまざまなパターンがあります。 bitsCrunch のデータによると、2023 年は高価値の攻撃が最も集中した年であり、500 万ドルを超えるインシデントが複数発生しています。同時に、単純な直接迂回からより複雑な承認ベースの攻撃まで、攻撃の巧妙化も徐々に進化しました。大規模な攻撃 (100 万ドルを超える) までの平均期間は約 12 日で、主に主要な市場イベントや新しいプロトコルのリリースの前後に発生します。

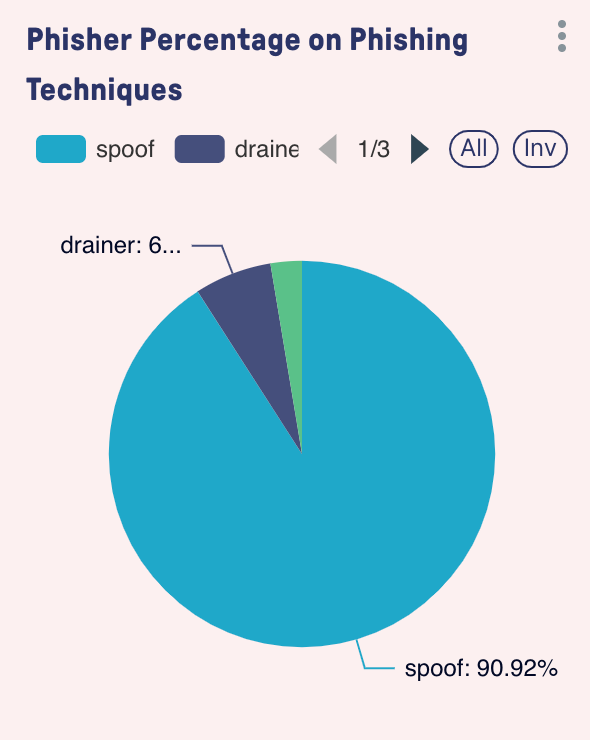

フィッシング攻撃の種類

トークン転送攻撃

トークン転送は最も直接的な攻撃方法です。攻撃者はユーザーを操作して、攻撃者が管理するアカウントにトークンを直接転送させます。 bitsCrunch のデータによると、この種の攻撃の 1 回の取引額は非常に高額になることが多く、ユーザーの信頼、偽ページ、詐欺的なレトリックを利用して被害者に自発的にトークン転送を開始するよう説得します。

このタイプの攻撃は通常、次のパターンに従います。類似のドメイン名を使用していくつかの有名な Web サイトを完全に模倣することで信頼感を確立すると同時に、ユーザーが対話する際に緊迫感を生み出し、一見合理的と思われるトークン転送指示を提供します。私たちの分析によると、この種の直接トークン転送攻撃の平均成功率は 62% です。

フィッシングを承認する

承認フィッシングは主にスマート コントラクト インタラクション メカニズムを使用しますが、これは技術的に複雑な攻撃方法です。この方法では、攻撃者はユーザーをだまして、特定のトークンに対する無制限の使用権を付与するトランザクション承認を提供させます。直接送金とは異なり、承認フィッシングは長期的な脆弱性を生み出し、攻撃者は徐々に資金を使い果たします。

偽のトークンアドレス

アドレスポイズニングは、攻撃者が正規のトークンと同じ名前でアドレスが異なるトークンを使用してトランザクションを作成する多面的な攻撃戦術です。これらの攻撃は、ユーザーの不注意を利用してチェックに対処し、利益を得ることができます。

NFTゼロ元購入

ゼロ元フィッシング攻撃は、特に NFT エコシステムのデジタル アートと収集品市場をターゲットにしています。攻撃者はユーザーを操作してトランザクションに署名させ、高額な NFT を大幅に値下げした価格、または無料で販売します。

私たちの調査では、分析期間中に 22 件の重大な NFT ゼロ購入フィッシング インシデントが特定され、インシデントあたりの平均損失は 378,000 ドルでした。これらの攻撃は、NFT 市場に固有のトランザクション署名プロセスを利用します。

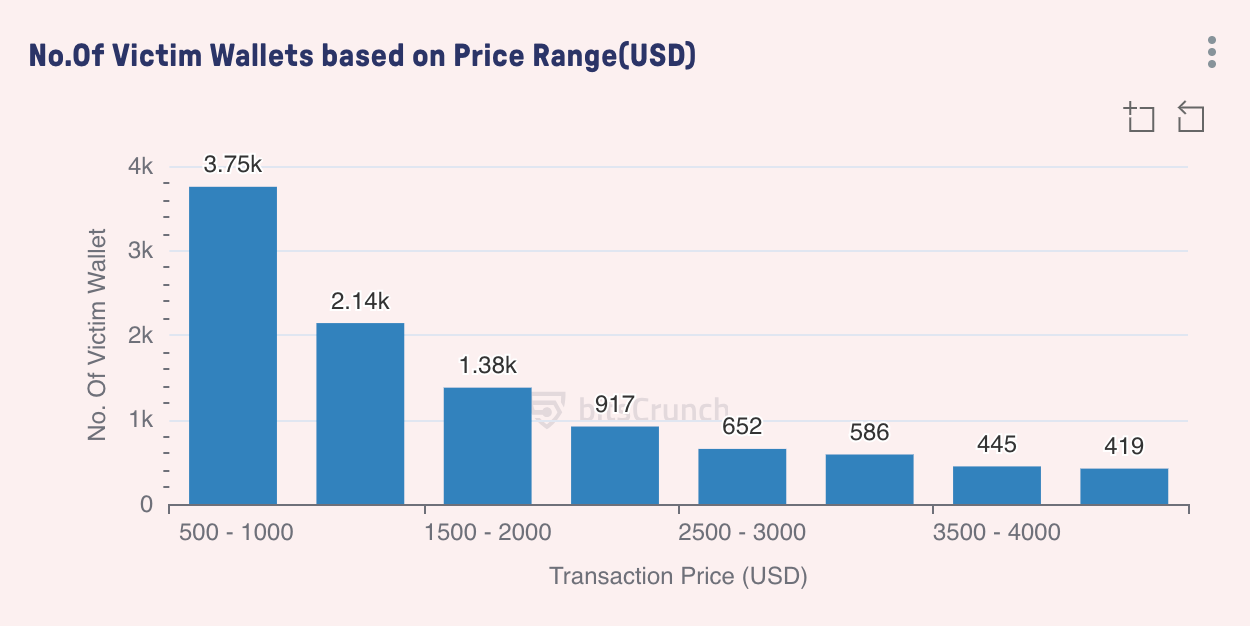

盗まれた財布の配布

このグラフのデータは、さまざまな取引価格帯における盗難されたウォレットの分布パターンを明らかにしています。私たちは、取引額と被害を受けたウォレットの数の間に明らかな逆相関があることを発見しました。価格が上昇するにつれて、影響を受けるウォレットの数は徐々に減少します。

被害を受けたウォレットの数は、1取引あたり500ドルから1,000ドルの範囲で最も多く、約3,750で、3分の1以上を占めました。少額の取引では、被害者は詳細に注意を払わないことがよくあります。トランザクションごとに 1000 ~ 1500 ドルが 2140 ウォレットに減りました。合計すると、3,000 ドルを超える額は攻撃総数の 13.5% にすぎませんでした。金額が大きいほどセキュリティ対策が強化されているか、金額が大きいほど被害者がより慎重であることがわかります。

データを分析することで、暗号通貨エコシステムにおける高度かつ進化する攻撃パターンを明らかにします。強気市場の到来により、複雑な攻撃の頻度はますます高くなり、平均損失も大きくなり、プロジェクト関係者や投資家への経済的影響も大きくなります。したがって、ブロックチェーンネットワークのセキュリティ対策を強化するだけでなく、私たち自身も取引中にフィッシング事件を防ぐために一層の注意を払う必要があります。