本文Hash (SHA1):c19ae53fc1511b3eb7bb001a2c57c22551c57d41

本文Hash (SHA1):c19ae53fc1511b3eb7bb001a2c57c22551c57d41

编号: 链源Security Knowledge No.040

Web3作为新一代互联网的表现形式,强调去中心化、用户主权和智能合约的应用,构成了一个复杂而多样化的生态系统。然而,伴随这一新兴领域的发展,各种安全风险也随之而来。其中,女巫攻击(Sybil Attacks)是一种严重的网络安全威胁,它指的是恶意节点通过克隆身份的方式欺骗网络,以获取额外的收益。

什么是女巫攻击?

这一术语的起源与Flora Rhea Schreiber在1973年的小说《女巫》改编的同名电影有关,讲述了名为Sybil Dorsett的女性在心理治疗过程中,被诊断为分离性身份认同障碍,具备16种不同的人格,在这个故事中,Sybil的多重身份让她在社会和个人生活中面临挑战,而在Web3生态中,恶意节点的“多重身份”同样让网络安全形势变得复杂。若网络中存在一个恶意节点,它可以伪装成多个身份,就如电影中的女主角一样。这意味着,原本需要分散存储的数据可能会被错误地集中备份到同一个恶意节点上。

通俗来说,用户在网络中提交请求时,通常会有N个独立备份。然而,某个恶意节点若生成了Y个身份标识,网络就会误以为它是Y个独立的存储节点。实际情况却是,该恶意节点的存储可能少于N份,甚至只有一份,但却能够获得N份独立备份的奖励。这种情况不仅让恶意节点在经济上获利,还可能对网络的信任机制造成严重打击。因此,女巫攻击在Web3生态中显得格外可怕。

女巫攻击的工作机制:

女巫攻击是一种在P2P和分布式系统中普遍存在的安全威胁。攻击者通过生成多个虚假身份来操控系统行为并干扰正常运作。其工作机制主要依赖于攻击者的身份生成能力和系统对并发请求的响应能力。

-

身份生成

攻击者通常使用自动化脚本或工具生成虚假身份。例如,一个攻击者可能创建100个虚假账户,而这些账户仅占系统合法用户的1%。根据研究,多个虚假身份能够显著影响推荐系统的结果,甚至使攻击者的虚假账户在排名中上升50%以上。这种操控不仅限于推荐,还可以在投票、评论和其他交互中显现出明显的偏向。

-

利用系统的开放性

P2P系统的开放性使得任何用户都可以轻松加入网络,这为攻击者提供了可乘之机。在某些去中心化应用中,攻击者利用多个身份形成协作网络,造成资源共享或投票机制的失衡。数据显示,女巫攻击能够使攻击者通过操控10个虚假身份实现40%的投票权,这对系统的正常运作构成了严重威胁。

-

目标和影响

女巫攻击的主要目标包括提升虚假身份的声誉、获取经济利益以及破坏用户对平台的信任。根据一项调查,约70%的用户表示,他们对受到操控的推荐或评论失去了信任,从而可能导致用户流失。此外,这种攻击还可能引发更广泛的信任危机,影响整个网络生态。例如,在某些平台上,女巫攻击后用户活跃度下降了30%,造成严重的经济损失。

-

检测和防御

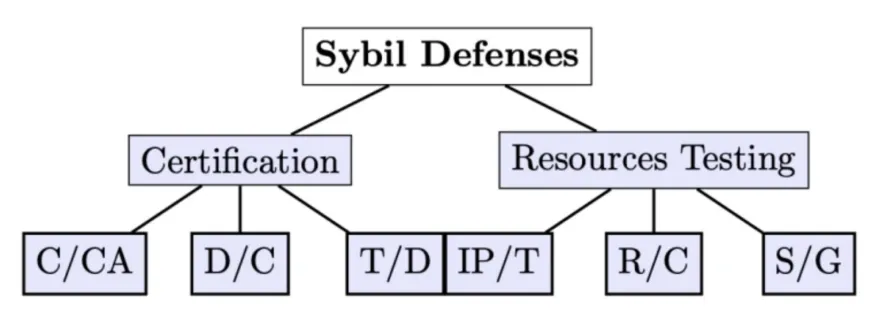

针对女巫攻击的防御策略主要包括可信认证和资源测试。可信认证通常依赖于中心化机构进行身份验证,而资源测试则关注用户的实际资源持有情况。尽管中心化认证在传统系统中有效,但在去中心化P2P环境中实施却面临困难。研究表明,基于社交图谱的防御策略,通过用户之间的社交连接识别和孤立攻击者,具有较好的去中心化效果。该方法能有效识别虚假账户,减少女巫攻击成功的可能性。

女巫攻击的工作机制反映了P2P系统在开放性与安全性之间的矛盾。随着技术的发展,防御机制也在不断演进,未来的研究需更加关注去中心化防御策略的有效性与可行性。数据分析表明,针对女巫攻击的多层次防御能够显著提升系统的安全性,为构建更可靠的分布式环境提供了可能。

女巫攻击的影响

女巫攻击是一种通过创建虚假身份和钱包,操纵代币分配和市场活动的恶意行为。这种攻击对项目和整个Web3市场造成的影响是多方面的,主要体现在以下几个维度:

-

市场信誉受损

女巫攻击直接影响项目的信誉。以zkSync为例,在其代币空投后,发现大量用户仅为获取空投而参与,导致活跃地址在一个月内减少约78.7%。这种急剧下降不仅反映出用户对项目的短期兴趣,也使得市场对该项目的长期价值产生怀疑。

-

用户信任危机

攻击导致真实用户失去信任。当用户发现项目中存在大量虚假活动时,可能会选择退出。例如,zkSync空投后,超过40%的主要接收者出售了全部代币,41.4%出售了部分代币,显示出用户对项目未来的不信任。

-

价格波动加剧

女巫攻击会导致代币的价格剧烈波动。根据数据,从zkSync的空投日期(2024年6月17日)到7月23日,其代币价格下降了约39.29%。相较之下,LayerZero在实施有效的女巫防范措施后,代币价格在同一时间段内仅下降了16%,显示出有效防范措施的显著作用。

-

生态系统受损

女巫攻击不仅影响代币价格,还会导致项目生态系统的萎缩。大量虚假用户的存在使得真实用户难以获得公平的参与机会,导致生态系统的活力下降。LayerZero的数据显示,在快照日期到空投日期之间,其消息数量下降了91.5%,而每日交易数量也下降了92%。

-

长期可持续性威胁

女巫攻击对项目的长期可持续性构成严重威胁。虽然短期内攻击可能引发市场的投机和虚假繁荣,但长期来看,这种操控将使项目无法吸引真正的用户和开发者。随着攻击者被移除,项目需要付出额外的努力来重新吸引用户,恢复市场信任。

近期案例分析

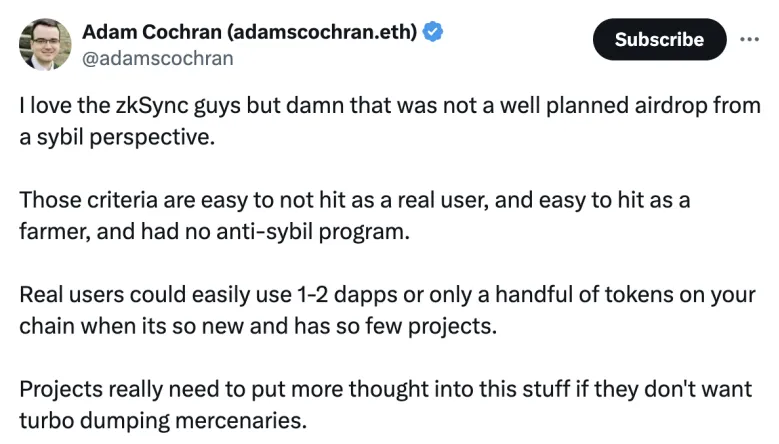

Cinneamhain Ventures 的合伙人 Adam Cochran 也表达了类似的担忧:

zkSync案例:zkSync的空投因缺乏有效的Sybil过滤措施而受到批评。攻击者利用虚假身份参与空投,空投之后,超过 40% 的 zkSync 主要接收者出售了全部分配的代币, 41.4% 出售了部分分配。目前,这些主要接收者中只有 17.9% 仍持有他们的代币。最终导致活跃地址数量大幅减少,并造成价格下跌39.29%。这种情况不仅影响了投资者的信心,也损害了项目的长期可持续性发展。

LayerZero案例:与zkSync形成鲜明对比的是LayerZero,该项目在实施空投时采取了强有力的女巫防范措施。通过对参与者的身份进行严格审查,LayerZero成功降低了虚假活动的影响,尽管网络活动有所下降,但代币价格保持相对稳定,显示出其有效的防御策略。

女巫攻击不仅对个别项目构成威胁,还可能对整个Web3市场的稳定性和发展产生深远影响。有效的防范措施至关重要,项目方应重视建立健全的用户身份验证和参与标准,以维护市场的公正性和透明度。

防范措施与建议:

在防范女巫攻击的过程中,主要可以采取四种有效的措施:

-

快照与交互监测

在空投前进行快照,确保只有在快照时间点之前持有代币的地址才有资格获取空投。同时,分析在指定时间段内与项目进行交互的地址,监测其交互路径的一致性,以识别潜在的虚假地址。这可以通过查看这些地址在交互前后的交易历史,确保其活动模式正常。

-

资金流动与交易行为分析

密切监测钱包之间的资金流动,识别异常的转账模式,如一对多或多对一的资金聚集行为。此外,分析参与者的交易金额和频次,查看是否有多个地址在短时间内进行相似的交易,判断是否存在女巫攻击的迹象。

-

限制和资格要求

设置空投的持有时间限制,要求用户在特定时间内保持代币,防止快速买卖获取空投。同时,通过交易数量限制,防止同一地址进行过多交易,以获取不成比例的代币。此外,可以建立白名单机制,仅允许预先批准的地址参与空投,从而提高空投的安全性。

-

社交媒体活跃度考量

分析参与者在社交媒体上的活跃度,包括注册时间、发言频率和质量等,确保参与者为真实用户,降低攻击风险。

综合以上防范措施,可以形成一个多层次的防御体系,以有效抵御女巫攻击。可信认证提供了身份验证的基础,资源测试加强了身份的可信性,而基于社交网络的防御则增强了用户之间的互动信任。这些措施相辅相成,共同为建立安全的去中心化系统提供保障。

结论

女巫攻击不仅是Web3生态系统中的安全隐患,更是对市场信任的重大威胁。投资者和项目方都必须清楚,女巫攻击可能导致的市场信誉受损、用户信任危机及价格波动,都会对整个生态系统造成深远的影响。因此,建立有效的防范机制显得尤为重要。

作为投资者,我们也应保持警惕,定期检举可疑行为,与项目方合作,共同构建一个安全、可靠的Web3环境。只有大家共同努力,才能有效抵御女巫攻击,保护市场的长远发展与稳定。让我们一起为创造一个安全的数字未来而努力!