本文旨在全面解析廣泛存在於以太坊區塊鏈上的攻擊行為:Front-Running (搶跑交易),通過對其原理的研究,尋找最有效的解決方案,最終幫助DeGate 用戶避免這一嚴重有損他們利益的攻擊行為。

Front-Running 和Mempool

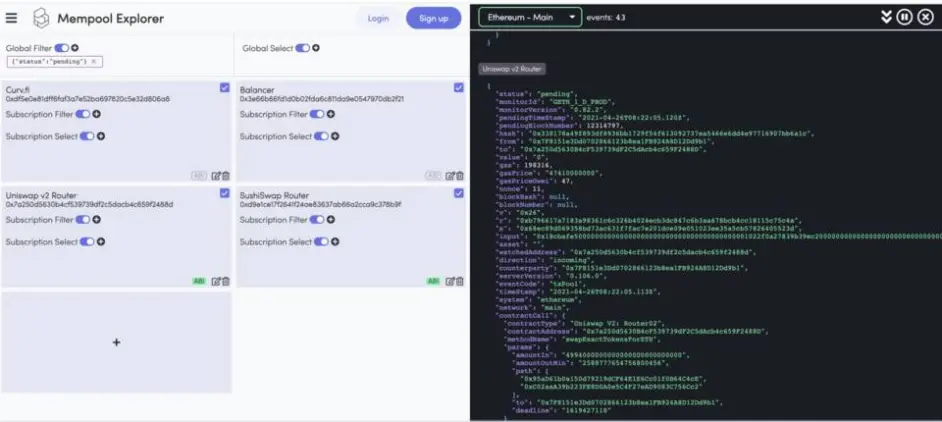

簡單來說,Front-Running 是指在一筆正常交易等待打包的過程中,搶跑機器人通過設置更高Gas 費用搶先完成攻擊交易,以此攫取用戶利益的攻擊行為。而Mempool 是一組已經廣播到網絡中並等待被打包進區塊的以太坊交易,它是Front-Running 可以實施的前提,搶跑機器人通過不斷掃描Mempool 中的交易,來分析發現可攻擊的目標。下圖是一個Mempool 瀏覽器,可以通過設置各種篩選項訂閱Mempool 中的交易,並查看這些交易的全部詳細信息。

在所有Front-Running 中,最典型最具危害性的就是針對AMM 交易的Sandwich Attacks (三明治攻擊),除此以外還有針對套利、清算交易、閃電貸等利用系統漏洞獲利的搶跑攻擊,攻擊者數量眾多,且由自動化腳本控制,永遠不知疲倦,因此任何有利可圖的交易都會遭受他們的飽和攻擊,幾乎沒有倖免的可能。

接下來,我們重點對三明治攻擊進行分析。

Sandwich Attacks

真實攻擊案例

首先我們來看一個真實的三明治攻擊案例。

上圖可見,三筆交易在同一個區塊被打包,兩筆攻擊交易(打上了黑客標記的)中間夾著一筆正常交易。其具體流程如下:

- 用戶首先發起一筆正常交易,用237000.705USDC 買入DG,設置Gas Price 為40.5Gwei;

- 搶跑機器人檢測到這筆有利可圖的交易後,隨即展開攻擊,發起一筆買入交易,設定GasPrice 為49.9Gwei,憑藉Gas 競爭機製成功搶跑用戶的正常交易;

- 與此同時,機器人發出另一筆賣出交易,設置GasPrice 同樣為40.5Gwei,因為時間順序的原因,緊貼著用戶正常交易完成。

一次完美的搶跑攻擊完成,算上手續費,機器人共賺取16448.012-16310.3-15.2-10.61 = $111.9,而這種兩筆攻擊交易夾著一筆正常交易的攻擊,就被形象的稱為三明治攻擊。

原理說明

為了更好的說明攻擊原理,我們補充一些相關背景知識。

我們知道,現如今的主流DEX 如Uniswap 等,採用的都是AMM (自動化做市商)機制,其價格遵循恆定乘積公式。例如,在Uniswap 中建立一個A 代幣與ETH 的流動池,A 數量為1000,ETH 數量為100,則兩者數量乘積為100000,當前A 價格為0.1ETH。當Alice 試圖用10 個ETH 來池子裡購買A 時,他所得到的A 的數量X,可以用下面的公式推導(注:為簡化計算,以下均未考慮手續費):

(1000-X)*(100+10)= 100000,X = 90.9

這筆交易中,A 的價格為10/90.9 = 0.11,相比於原來A 的價格,價格滑點為:

(0.11-0.1)/0.1 * 100% = 10%

一筆交易就讓幣價產生了10% 的滑點,可見越是流動性差的池子,遇到大額交易,越是容易產生滑點。而如果,能在用戶正常的大額交易前(預計該交易會產生較大滑點),搶先買入A,再在用戶正常交易後,將剛買入的A 賣出,就可以獲得一筆不菲的收益。沿用剛才的例子,假設在Alice 的交易前,Bob 搶先花5 個ETH 購買A,然後在Alice 的交易完成後,Bob 再把之前買入的A 賣出,我們看看會有什麼樣的結果。

首先是Bob 的搶跑交易:

(1000-X) * (100+5) = 100000, X = 47.62

即,Bob 用5ETH 購得47.62 個A

接下來是Alice 的正常交易,注意此時流動池中A 的數量變為952.38,ETH 的數量變為105:

(952.38-X) * (105+10) = 100000, X = 82.81

最後Bob 賣出47.62 個A 的交易,此時流動性中A 的數量為869.57,ETH 的數量為115:

(869.57+47.62)*(115-Y)= 100000,Y = 5.97

通過這一次搶跑攻擊,Bob 淨賺5.97-5 = 0.97 個ETH,而Alice 淨虧90.9-82.81 = 8.09 個A,Bob 通過使Alice 蒙受更大的滑點損失來獲得自己的收益!

當然,實際的搶跑攻擊會更複雜,攻擊者需要進行更精密的計算,以求實現以下兩個目標:

- 讓用戶的交易結果無限逼近用戶自己設置的最大滑點(max_slippage),以求達到理論上的最大套利空間

- 在手續費競爭力和收益之間取得平衡,盡可能的在與其他機器人的競爭中獲勝

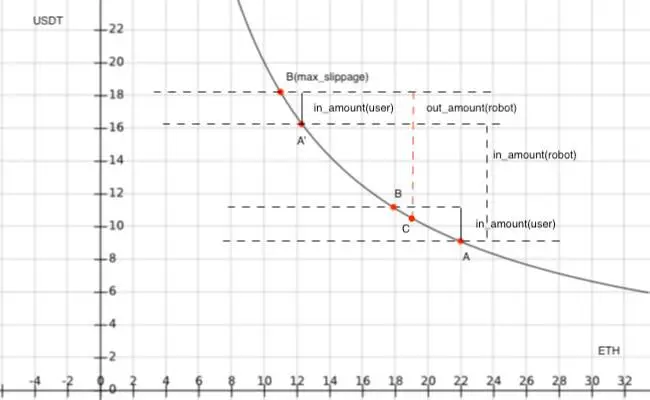

我們用圖表來更好的描述這一過程:

- 用戶在A 點,打算投入in_amount(user) 個USDT 購買ETH,這筆交易正常會把當前狀態推向B,同時用戶設置了最大滑點為B(max_slippage);

- 搶跑機器人監測到這筆交易,先於用戶交易之前,進行了一筆in_amount(robot) 個USDT 的買入交易,將當前狀態推到A';

- 用戶的交易隨後執行,達到其設置的最大滑點B(max_slippage);

- 搶跑機器人把步驟2 中買入的ETH 賣出,狀態達到C 點,得到out_amount(robot) 個USDT

- 搶跑機器人獲得收益out_amount(robot) - in_amount(robot)-手續費

解決方案

既然我們已經看到了Front-Running 的殺傷力,那我們有什麼辦法阻止搶跑攻擊呢?

作為一般用戶,應對Front-Running 可以有以下幾種手段:

- 設置較低的交易滑點,比如0.1%,這會讓搶跑機器人缺少可盈利的空間。缺點:滑點過低導致大額交易十分容易失敗,且失敗的交易仍然需要支付高昂手續費。

- 提高gas 費用,這會增加機器人的攻擊成本。缺點:這同樣也增加了自己的交易成本。

可以看出,以上解決方案都是無奈之舉,且有各種不足,幸運的是,有很多團隊認識到了Front-Running 的危害性,並提出了不少有建設性的解決方案。首先通過對捕獵全過程的分析,我們可以得出結論,要實現Front-Running,需要幾個要素:

- Transaction 公開性:可以在Mempool 中獲取交易的詳細信息

- 以太坊交易執行機制:可以通過gas 競爭的方式搶先完成交易

- AMM 交易曲線機制:恆定乘積機制可以造成較大滑點

那麼反製手段就是分別在這幾個要素上做文章。

Transaction 公開性

既然機器人是通過分析Mempool 中的交易來決定是否發起攻擊,那麼我們將交易信息直接加密,讓機器人看不到或者看不懂不就好了?

社區中就有人提議使用零知識證明技術zk-SNARKs 來達成上述目標,即運用zk-SNARKs 將每筆交易的信息都加密隱藏起來,讓機器人無從下手。

不過,目前該方案還不夠成熟,存在需要消耗更高Gas 費用和可能被利用來進行阻塞攻擊,導致系統化整體liveness 的缺陷。

以太坊交易執行機制

當前的以太坊交易執行機制是通過Gas 競爭來完成的,即誰出的Gas 費高,礦工就優先打包誰的交易,那麼我們如果繞過這種機制,把交易發給礦工讓其直接打包,就杜絕了搶跑機器人在中途攻擊的可能性

所以一種類似於Layer 0 的方案也得到了一些應用,如星火礦池的Taichi 服務,用戶可以直接在MetaMask 中設置Taichi 的以太坊節點,這樣交易就直接在沒有出現在Mempool 的情況下被打包了,但劣勢是被打包的時效有一定的不確定性。

另外,如ArcherSwap 類似理念的解決方案,構建了交易者和礦工之間的橋樑,交易者可以通過打賞的形式讓礦工直接打包自己的交易,這就避免了被Front-Running 的可能。雖然有那麼點交保護費來避免被攻擊的感覺,但也實實在在的降低了交易者的成本,而且有著不收取交易失敗費用的優勢。

AMM 算法優化

在AMM 機制下,大額交易產生過大的價格滑點(可理解為一個臨時的錯誤價格),是Front-Running 的利潤空間,如果有一種AMM 機制可以減少大額交易對後續交易價格的影響,就可以有效防止Front-Running 攻擊。

早在2018 年,Vitalik 在以太坊技術社區中提供了一個方案,當發生兌換交易時,交易池價格不會立刻調整成真實價格,而是在若干分鐘內,緩慢的趨向真實價格,這就好像交易池憑空多出了很多流動性一樣,因此我們將這種技術稱之為Vitrual Balance (虛擬餘額)技術。這種新機制,可大大壓縮套利者的利潤空間,有效防禦Front-Running 攻擊,同時還可以增加流動性做市商的收益,可謂一舉多得,1inch 的mooniswap 就是這個方案的一個實現版本。

增加流動性

此外,還有種思路,就是盡可能的加大交易池中特定價格區間的流動性,流動性越大,滑點越小,當流動性大到一定程度的時候,搶跑機器人就喪失了盈利空間,Uniswap 的V3 版本的聚焦流動性特性,就是在這方面做出的努力。

展望未來

我們有理由相信,在各個團隊堅持不懈的努力之下,隨著各種解決方案的持續演進,以及新一代AMM、以太坊二層等技術的相繼落地,很快我們就可以為用戶提供一個更公平更安全的鏈上交易環境。