本文Hash (SHA1):540b80ff028998e26a6e5b85396bb02c467d4dbb1d4d5ddfc8bb94b26f57f8ce

编号:链源科技 PandaLY Security AnalysisNo.006

11月16日dexx突发安全事件,截止目前,官方并未公布具体被盗金额,被盗代币类型包括但不限于,SOL,ETH以及各类Meme。为了方便帮助丢失的用户进行维权,我们进行了相关的数据整合及分析。

黑客盗窃手法

盗窃原理:

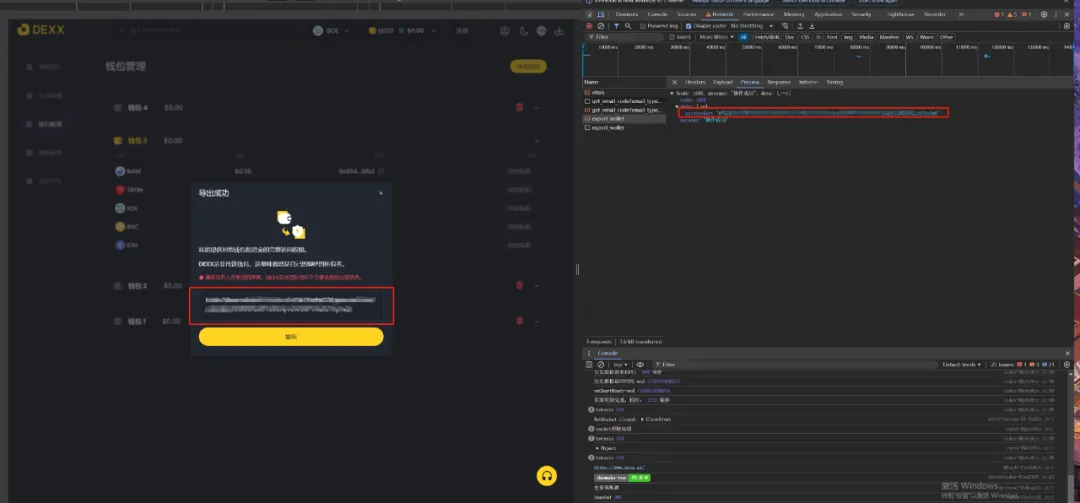

DEXX资产被盗的罪魁祸首就是“私钥泄露”,DEXX最开始声明自己是“非托管钱包”,而实际上,他们本身就拥有用户群体的全部私钥,并且在传输私钥数据时,选择明文传输,意味着黑客截取到有关私钥的数据后,无需解密,可以直接拿到你的私钥并进行作恶。

虽然DEXX并未公布黑客盗窃手法,但可以明确的一点是,DEXX并非将私钥放在用户手里,而是自身掌管着钱包的所有私钥,即钱包私钥都存储于DEXX服务器的数据库中。

故黑客作案手法有可能很多种,一种是攻破DEXX服务器获取数据库中的私钥,一种是监听用户和DEXX的信息交互中的私钥。最后也不排除官方内部作案的可能性。

转移手法:

据我们对链上数据的分析,链上的数据有多线程转币的特征,并且目前查看的地址有按照价值降序进行转账的行为,故我们猜测,黑客是通过多线程脚本对私钥进行控制,根据受害者的指定的代币余额,换算后按价值降序进行代币转账。

转移方式有以下几种:

第一种,分发GAS+代币转移:

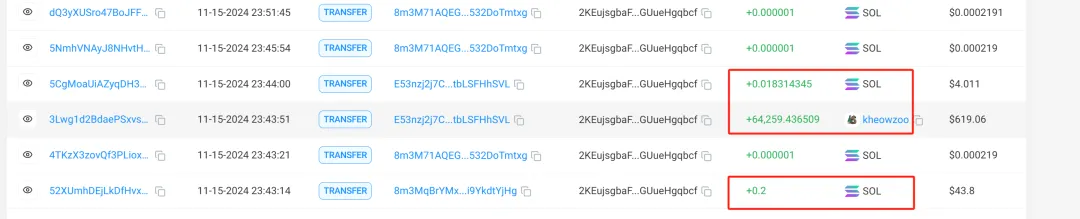

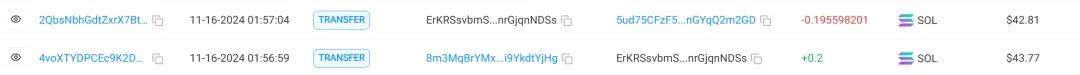

如下图,首先,黑客生成一批新地址,并往每个新地址里转入0.2SOL的GAS。随后,将代币转移到了分发的新地址中。

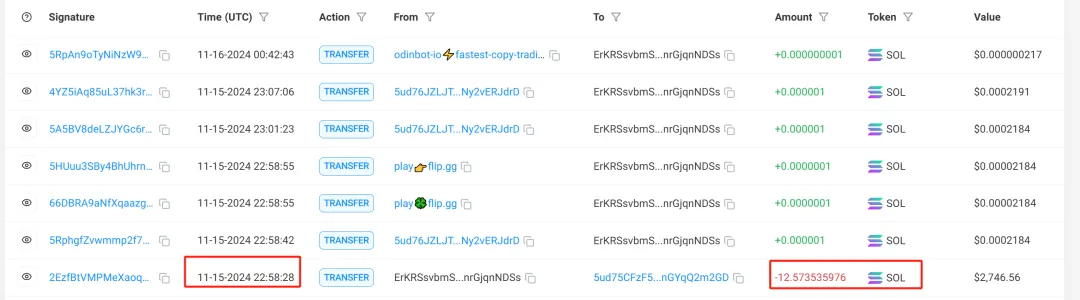

第二种,直接转移代币及SOL:

黑客生成一批新地址,先将受害者地址的代币转出,再将受害者地址的SOL转出,而不分发GAS。

第三种,只转移SOL:

黑客生成一批新地址,只转移受害者地址的SOL。

分发0.2SOL

比较有意思一点是,黑客地址8m3MqBrYMxrQGv6QnxiTFDTYzz5gpfEAHki9YkdtYjHg,在转移完受害者代币后,向每个受害者转入了0.2SOL,随后将其转入到新地址中。就如下图受害者,首先骗子先将其钱包SOL地址进行转移,在3小时后,骗子打入了受害者钱包0.2SOL,并在5秒后转移到盗窃钱包的新地址。

据发现,大部分转入和转出的时间在5秒左右,还有少部分转入转出的时间在1小时左右。

我方猜测,这步操作的原因是,为了保证盗窃钱包有足够的GAS将钱转出。

追踪

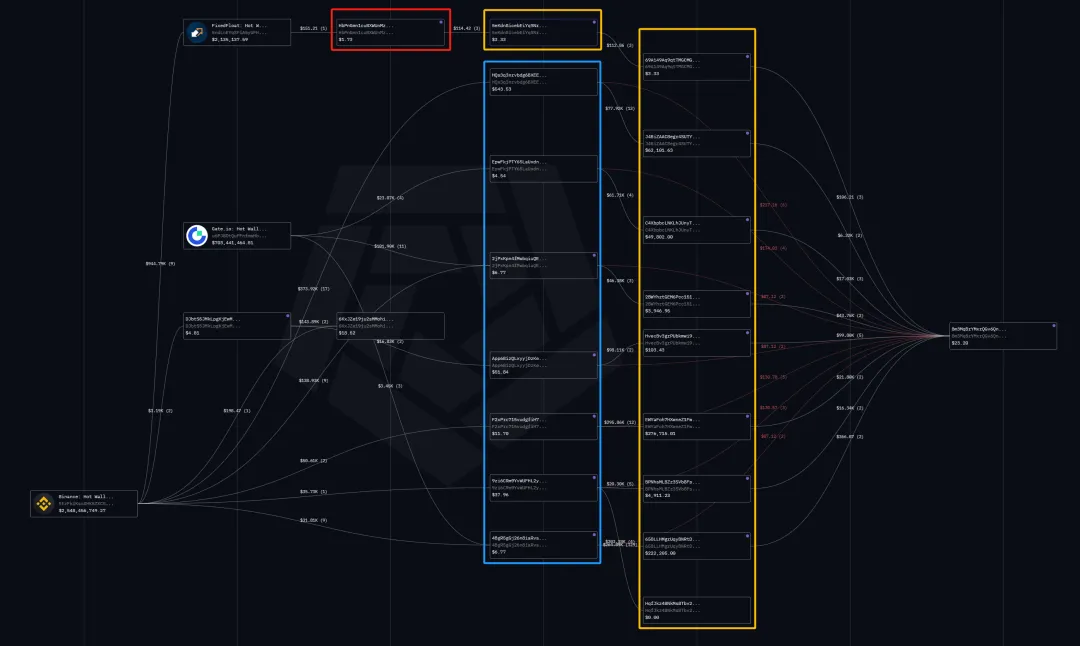

至今为止,黑客的钱包仍未汇集。资产都停留在了新地址中。我们根据了黑客分发GAS的地址进行了追踪。

我们发现,黑客分发GAS的SOL资金来源都源自于受害者地址。

其中,最右侧标红地址为黑客地址,标蓝的为受害者地址,标黄的为黑客地址,并且黑客对以上除最上方的标红地址:

HbPnGmn1cuBXWUnMzEk5vcCKTk2P6rrgankhaknsHETm的受害者地址,都进行了上述转移0.2SOL的操作。

据链上数据分析,最上方的地址首次上链时间为2024/11/13 21:51:20,SOL来源于FixedFloat。资金进账后,买了SOLDOGE,USDT,RAY,其中USDT和RAY和SOL都被转到了黑客分发的地址。据链上行为分析,该地址大概率仍为用户地址。

找回

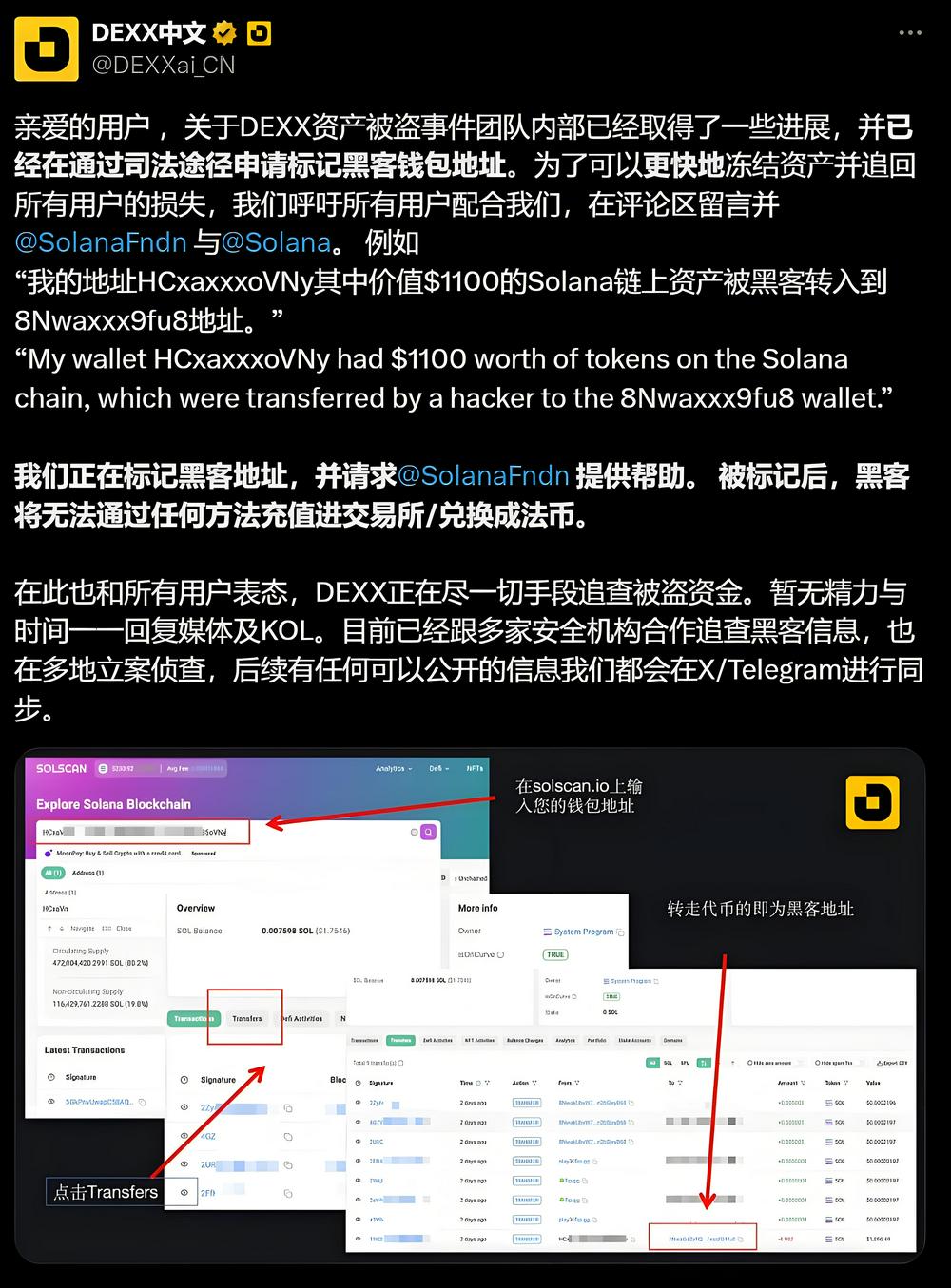

DEXX声明,有部分资产被他们隔离到了安全地址。但据链上数据分析,隔离手法与黑客盗取手法完全相同,用户无法判断自己的地址是被隔离或是盗取。

至今为止,DEXX仅发布声明,声称与多个安全机构合作,发表了英文推特希望能与黑客协商,并希望SolScan帮忙标记黑客地址,但有逻辑漏洞的一点是,DEXX并未使用任何方式收集用户被盗取资产的地址,也没有公布被盗数额及信息,相反,只有安全公司们在不断努力进行收集信息及跟进黑客地址,并且安全公司们也没有正式发布声明与DEXX合作找回,仅出于公益性质帮助社区进行资料整理。

目前DEXX事件仍未有司法部门介入,只有司法部门介入后,安全公司才能配合提供详细的用户被盗信息,司法部门可以以此为证据帮助用户进行找回。

结语

目前许多类型的bot,网站,只要网站获取了你的私钥,那么请一定不要将大额的资金放在被获取私钥的钱包中。

这边为各位提供一个策略,虽然有些许麻烦,但不妨为简单有效的防盗方式。

创建一个新钱包作为安全钱包,导入私钥至bot的钱包则作为“打狗”钱包,当买入大资金meme要长拿或盈利了大资金的利润,将meme或利润转到安全钱包中。如此,哪怕“打狗”钱包被盗了,也是小额的资产丢失,而非所有。

对于DEXX案件,我们也会持续跟进,我们监控了提交表单给我们的地址,虽然我们不能保证事件的结果是好的,但我们会尽力而为。如果你是受害者,仍未填写表单,请点击以下链接,或者关注公众号“链源安全”,主页面点击“Dexx登记”进行表单填写。