2025년 2월 21일, 암호화폐 거래소 Bybit은 대규모 보안 침해를 겪었고, 이로 인해 이더리움 콜드 월렛에서 약 15억 달러의 자산이 도난당했습니다. 이번 사건은 암호화폐 역사상 가장 큰 단일 도난 사건으로 간주되며, Poly Network(2021년, 6억 1,100만 달러)와 Ronin Network(2022년, 6억 2,000만 달러) 등의 이전 기록을 뛰어넘으며 업계에 파괴적인 영향을 미쳤습니다.

이 글에서는 해킹 사건과 그에 따른 자금세탁 수법을 소개하고, 앞으로 몇 달 안에 OTC 그룹과 암호화폐 결제 회사를 타깃으로 하는 대규모 동결 사태가 일어날 것이라고 경고합니다.

훔침

Bybit Ben Zhou의 설명과 Bitrace의 사전 조사에 따르면 도난 과정은 다음과 같습니다.

공격 준비: 해커는 사고가 발생하기 최소 3일 전(2월 19일)에 악성 스마트 계약(주소: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)을 배포하여 이후 공격의 기반을 마련했습니다.

다중 서명 시스템 침입: Bybit의 Ethereum 콜드 월렛은 다중 서명 메커니즘을 사용하는데, 이는 일반적으로 거래를 실행하기 위해 여러 승인된 당사자의 서명이 필요합니다. 해커는 가짜 인터페이스나 맬웨어 등을 통해 알 수 없는 수단을 통해 다중 서명 지갑을 관리하는 컴퓨터에 접근했습니다.

위장된 거래: 2월 21일, Bybit은 일상적인 거래 요구 사항을 충족하기 위해 콜드 월렛에서 핫 월렛으로 ETH를 전송할 계획입니다. 해커는 이 기회를 이용해 거래 인터페이스를 정상적인 작업으로 위장하고 서명자가 겉보기에 합법적인 거래를 확인하도록 유도했습니다. 그러나 서명이 실제로 실행하는 것은 콜드 지갑 스마트 계약의 논리를 변경하라는 명령입니다.

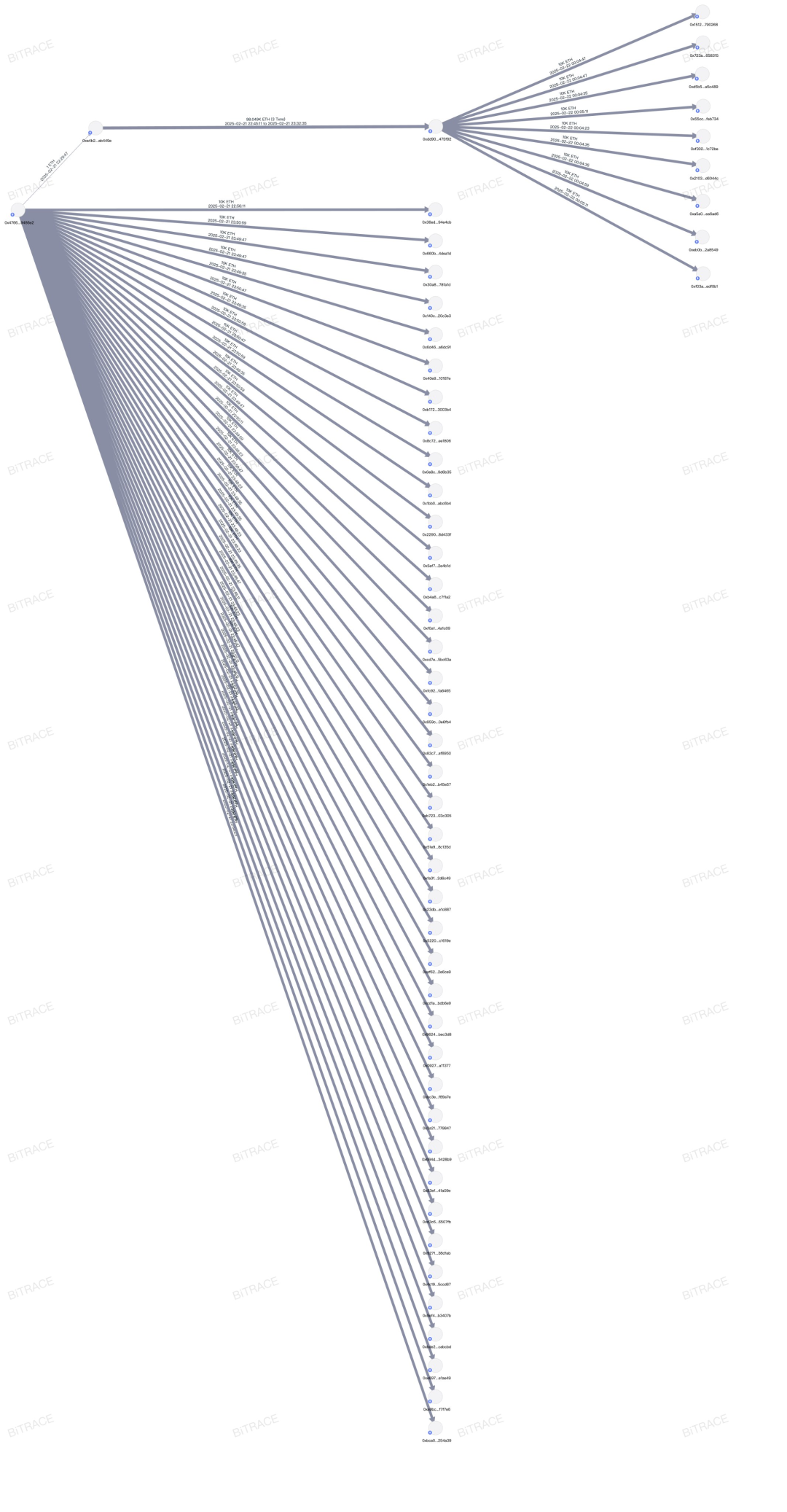

자금 이체: 명령이 발효된 후 해커는 재빨리 콜드 월렛을 장악하고 당시 약 15억 달러 상당의 ETH와 ETH 담보 증서를 알 수 없는 주소(초기 추적 주소: 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2)로 이체했습니다. 그런 다음 자금은 여러 개의 지갑으로 분산되었고 자금 세탁 과정이 시작되었습니다.

자금세탁 기술

자금세탁은 대략 두 단계로 나눌 수 있습니다.

첫 번째 단계는 초기 자금 분할 단계로, 공격자는 동결될 수 있는 스테이블코인 대신 ETH 담보 증서 토큰을 신속하게 ETH 토큰으로 변환한 다음, ETH를 엄격하게 분할하여 자금 세탁을 준비하기 위해 하위 주소로 전송합니다.

이 단계에서 공격자가 15,000 mETH를 ETH로 변환하려는 시도가 중단되었고 업계는 이 손실을 회복할 수 있었습니다.

두 번째 단계는 자금세탁 작업입니다. 공격자는 Chainflip, Thorchain, Uniswap, eXch 등 중앙 집중형 또는 분산형 산업 인프라를 통해 획득한 ETH를 전송합니다. 일부 프로토콜은 자금 교환에 사용되고, 일부는 크로스 체인 자금 이체에 사용됩니다.

지금까지 도난당한 자금 중 상당수가 BTC, DOGE, SOL 등의 레이어1 토큰으로 전환되었거나, 심지어 미메코인이 발행되거나 자금혼란을 위해 거래소 주소로 자금이 이체되기도 하였습니다.

Bitrace는 도난당한 자금과 관련된 주소를 모니터링하고 추적하고 있습니다. 이 위협 정보는 BitracePro와 Detrust에 동시에 푸시되어 사용자가 실수로 도난당한 자금을 받는 것을 방지합니다.

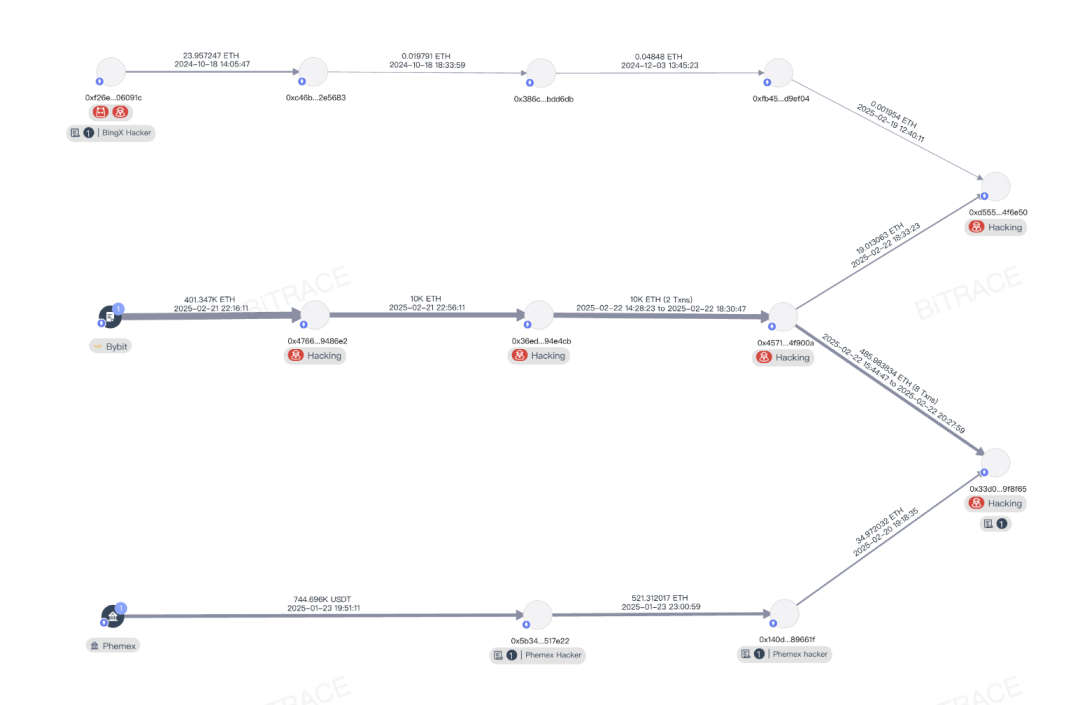

범죄 기록 분석

자금 조달 링크의 0x457을 분석한 결과 해당 주소가 2024년 10월 BingX 거래소 도난 사건과 2025년 1월 Phemex 거래소 도난 사건과 관련이 있는 것으로 밝혀져, 이 세 가지 공격의 배후에 있는 인물이 동일한 조직이라는 사실을 시사했습니다.

일부 블록체인 보안 전문가들은 자금세탁 기술과 공격 수법이 고도로 산업화된 점을 감안해, 이 사건을 악명 높은 해커 집단인 라자루스의 소행이라고 비난했습니다. 라자루스는 지난 수년간 암호화폐 산업의 기관이나 인프라를 겨냥해 여러 차례 사이버 공격을 감행하고 수십억 달러 상당의 암호화폐를 불법으로 압수했습니다.

동결 위기

지난 몇 년간의 조사에서 Bitrace는 자금 세탁을 위해 허가받지 않은 산업 인프라를 사용하는 것 외에도 덤핑을 위해 중앙화된 플랫폼을 사용했다는 사실을 발견했습니다. 이는 의도적이든 의도치 않든 도난당한 돈을 받은 많은 수의 거래소 사용자 계정이 위험 관리 대상이 되었고, OTC 상인과 지불 기관의 사업 주소는 Tether에 의해 동결되었습니다.

2024년에는 일본의 암호화폐 거래소 DMM이 라자루스의 공격을 받아 6억 달러 상당의 비트코인이 불법으로 이체되었습니다. 공격자는 동남아시아의 암호화폐 결제 기관인 HuionePay와 자금을 연결했고, 이로 인해 후자의 핫 월렛 주소가 Tether에 의해 동결되어 2,900만 달러 이상이 잠겨 이체할 수 없게 되었습니다.

2023년, 폴로닉스는 라자루스 그룹으로 의심되는 단체의 공격을 받았으며, 1억 달러 이상의 자금이 불법적으로 이체되었습니다. 이러한 자금 중 일부가 장외거래를 통해 세탁되어 다수의 OTC 거래자 영업 주소가 동결되거나, 영업 자금을 보관하는 거래소 계좌에 대한 위험 관리가 이루어지지 않아 영업 활동에 큰 영향을 미쳤습니다.

요약하다

빈번한 해커 공격은 우리 산업에 막대한 손실을 입혔고, 그에 따른 자금 세탁 활동은 더 많은 개인 및 기관 주소를 오염시켰습니다. 이러한 무고한 사람들과 잠재적 피해자들은 사업 활동에서 이러한 위협적인 자금에 더 많은 주의를 기울여 영향을 받지 않도록 해야 합니다.