ケース概要

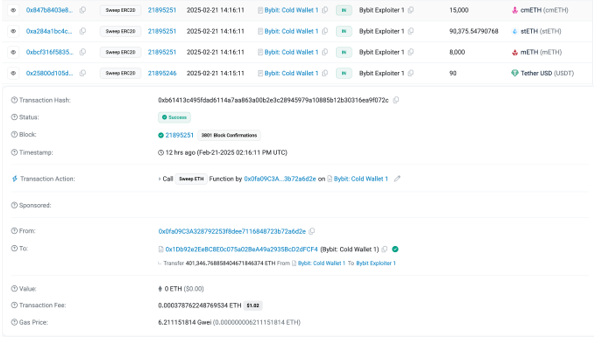

北京時間2025年2月21日夕方、Bybit取引所はAPT攻撃を受け、「ブラインド署名」を偽造してマルチ署名メカニズムを突破し、コールドウォレットから約15億ドルの資産が盗まれました。 22日午前8時(北京時間)時点で、盗まれた資産は51のアドレスに分散されている。

業界の専門的な追跡会社として、BitJungle は公開データを通じてハッカー攻撃の全体像を提供します。

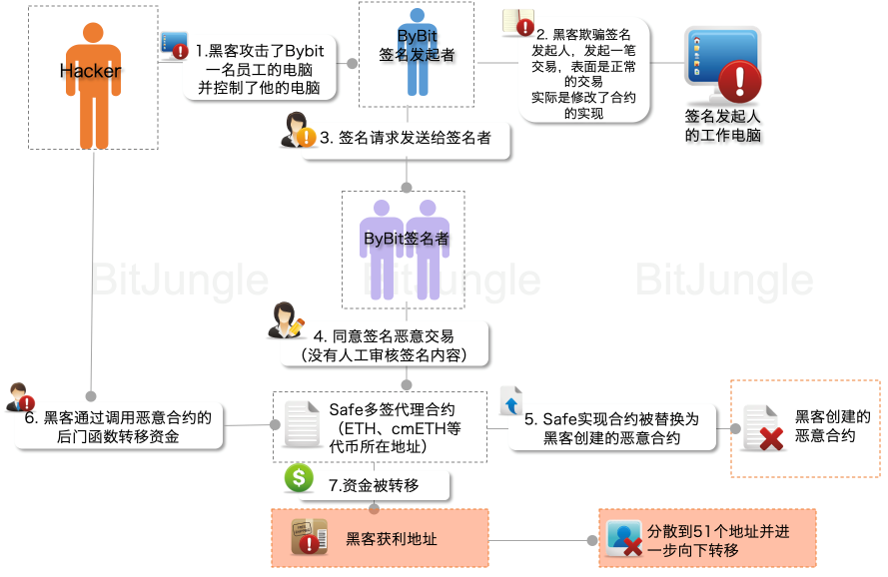

秘密1: ハッカーの攻撃方法

1. ハッカーはAPT攻撃を通じてBybit従業員のコンピュータにアクセスした

2. ハッカーは長い間潜伏し、Bybitの通貨送金プロセスを観察していた

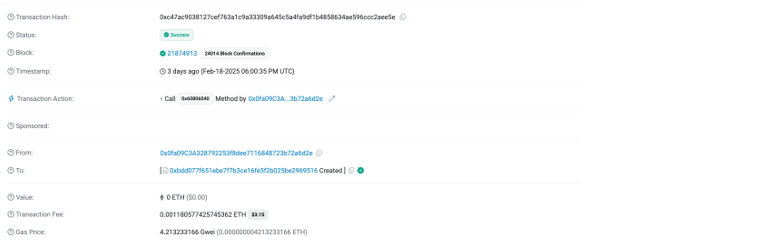

3. ハッカーが悪意のある Safe コントラクトを展開する: 0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

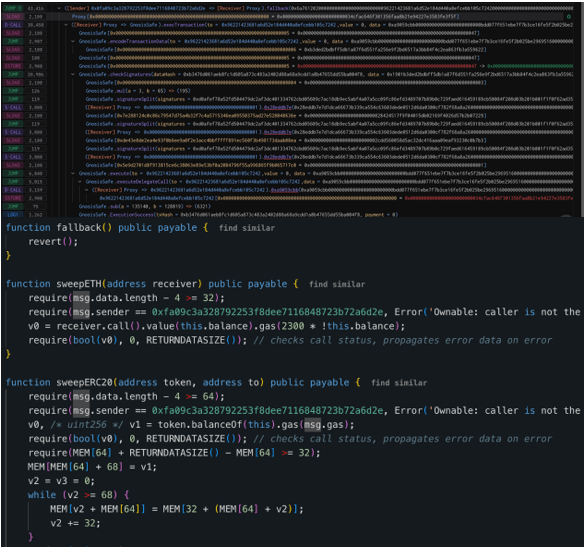

4. 金庫のフロントエンドトランザクションプロンプトを偽造し、Bybitの従業員を騙して多重署名させ、金庫の実装契約を悪意のある契約に置き換えた

5. 悪意のある契約を通じてコールドウォレット資産を転送する

秘密2: 資金移動と攻撃者の肖像

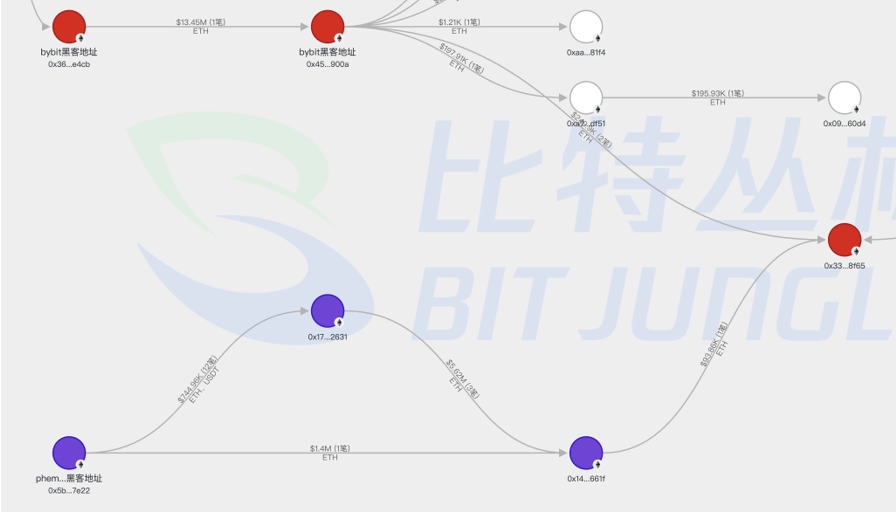

22日午前8時(北京時間)時点で、盗まれた資産は51のアドレス(写真の黄色のアドレス)に分散されている。

同時に、最新の状況によると、Bybitから盗まれた資金とPhemexの最初のハッカーアドレスから流出した資金が混在し、同じアドレスに送金されていることが判明しました。このアドレスは2024年11月から使用されており、過去に複数の交換とクロスチェーン取引を行っており、ハッカーが両方とも北朝鮮出身であることが確認されています。

秘密3: 二次的な金融リスクの可能性

1. ハッカーによる売りや市場のパニックにより、取引所での取り付け騒ぎが引き起こされる可能性があり、また、Bybit が引き出しの急増や資本チェーンへの圧力に直面し、信頼を安定させるために緊急対応が必要になる可能性があります。

2. ETH は変動の激しい資産であるため、その価格は市場センチメント、需要と供給、マクロ経済要因に大きく影響されます。この盗難により ETH の価格変動が発生し、より大きな損失につながる可能性があります。

秘密4:予防策

1. 社内ネットワークのセキュリティ リスクを軽減するために、高度なフィッシングおよびソーシャル エンジニアリング防御トレーニングを従業員に受けさせます。

2. ネットワークと機器を分離し、専用マシンを専用用途に使用し、重要なマシンや財務関連のマシンを通常のオフィスコンピュータや日常的に使用するコンピュータから分離して、攻撃対象領域を減らします。

3. ストレージ資産を複数のコールドウォレットに分散して、単一ポイントの盗難の影響を軽減し、全体的なセキュリティを向上させます。

4. 独自の専門セキュリティ チームを設立し、BitJungle などの Web3 セキュリティ企業と協力してハッカーと戦います。

5. 保険を購入してセキュリティインシデントによる損失を軽減します。

秘密5:Safe Walletのマルチ署名セキュリティメカニズムは破られていない

Safe (旧 Gnosis Safe) は、業界で広く使用されているマルチ署名ソリューションです。そのセキュリティは、複数当事者の署名とスマート コントラクト ロジックの不変性に依存しています。

この攻撃は、ハッカーが Safe のマルチ署名メカニズムをクラックしたり、コードの脆弱性を悪用したりしたのではなく、フィッシングを通じて十分な署名権限を取得したことを示しています。

秘密6:BitJungle は何ができるのか?

1. 真実を明らかにし、ハッカーの侵入経路を完全に復元し、その他の隠れたセキュリティリスクを特定します。

2. BitJungleは現在、12以上の大手取引所や組織と連携しており、Zhong Kuiシステムを通じて盗まれた資産を自動的に凍結し、ユーザーが損失をできるだけ早く回復できるようにしています。

3. 専門的な技術と豊富な経験を活用して、容疑者を迅速に特定し、司法当局による容疑者の逮捕を支援します。