著者: Frank、PANews

2025年2月21日、暗号通貨取引所Bybitが大規模なハッカー攻撃を受け、14億6000万ドル相当の資産が北朝鮮のハッカー集団Lazarusに盗まれました。資産の回復に加えて、新たな攻撃の発生を防ぐために攻撃経路を特定することがより重要です。 2月27日、Bybitはハッカーフォレンジックレポートを発表し、調査により資金の盗難はSafeインフラストラクチャの脆弱性によって引き起こされたことが直接指摘されました。しかし、セーフ社はこの告発を受け入れるつもりはないようだ。同社は声明の中で、開発者らがハッキングを受けたことを認めたが、主な原因は北朝鮮のハッカーの巧妙な手法とバイビットの運用ミスにあるとした。誰がより大きな責任を負っているかという議論の中で「羅生門」が上演され、業界内ではインフラの信頼性、セキュリティパラダイム、そして人間の本性のゲームに関する大きな議論も引き起こした。

この攻撃はSafe{Wallet}フロントエンドクラウドサービスへの攻撃から始まった。

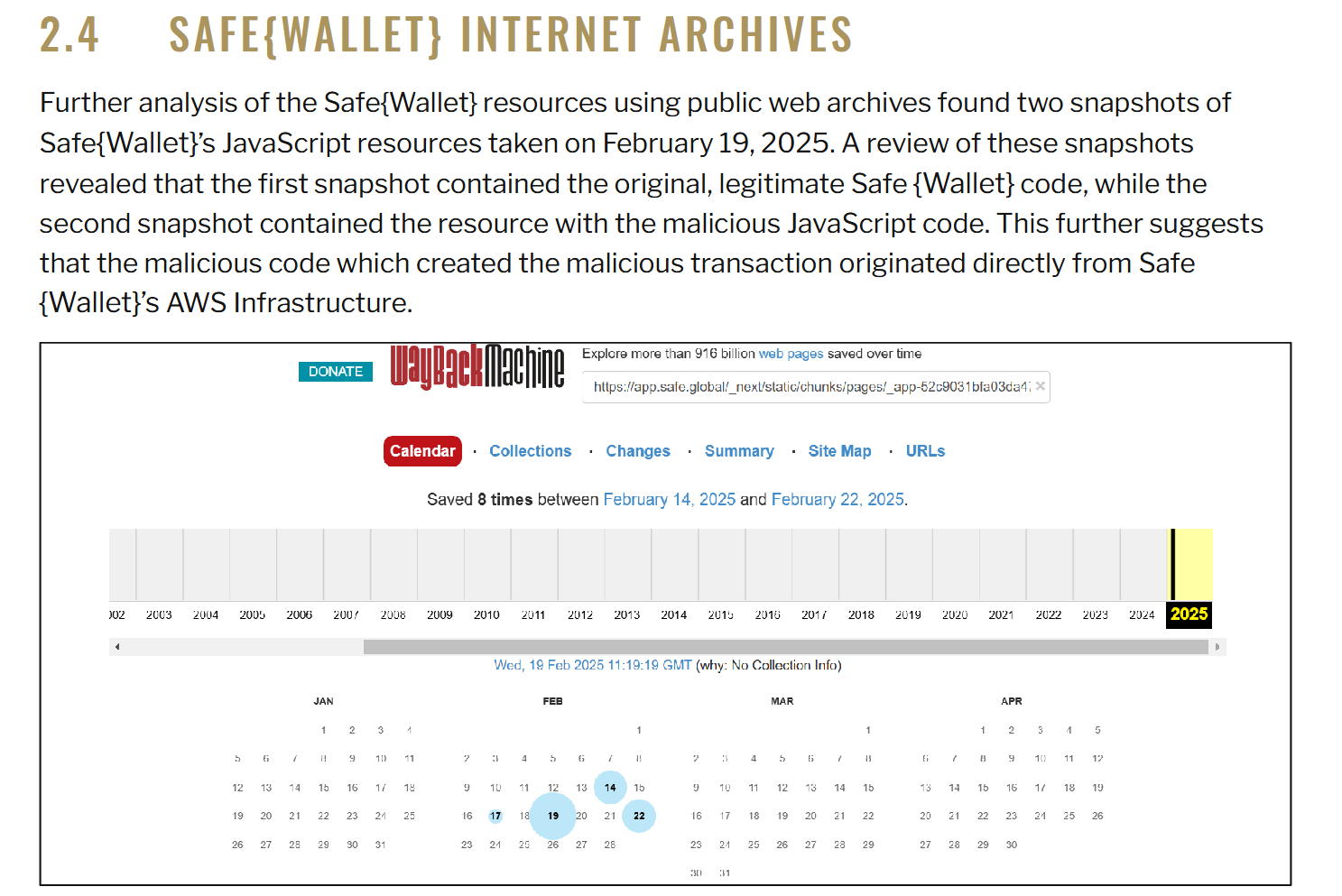

Bybit が発表した 2 つの調査レポート (Bybit インシデント予備レポートと Bybit 中間調査レポート) によると、Safe{Wallet} リソースのさらなる分析により、2025 年 2 月 19 日に作成された 2 つの JavaScript リソース スナップショットが見つかりました。これらのスナップショットをレビューすると、最初のスナップショットには元の正当な Safe{Wallet} コードが含まれていましたが、2 番目のスナップショットには悪意のある JavaScript コードを含むリソースが含まれていたことが判明しました。これは、悪意のあるトランザクションを作成するために使用された悪意のあるコードが、Safe{Wallet} の AWS インフラストラクチャから直接発信されたことを示唆しています。

報告書の結論は、次の通りです。「Bybit の署名マシンに関する調査結果と Wayback アーカイブで見つかったキャッシュされた悪意のある JavaScript ペイロードに基づいて、Safe.Global の AWS S3 または CloudFront アカウント/API キーが侵害された可能性があると強く結論付けます。」

要約すると、この攻撃の最初の発生源は、ハッカーが Safe{Wallet} 開発者のデバイスを攻撃し、AWS S3 バケット内のフロントエンド JavaScript ファイルを改ざんし、Bybit コールド ウォレット アドレスを標的とした悪意のあるコードを埋め込んだことでした。以前、Safe は、コードの脆弱性や悪意のある依存関係 (サプライ チェーン攻撃など) は発見されなかったとする簡単な調査レポートも公開しました。その後、Safe は包括的なレビューを実施し、Safe{Wallet} 機能を停止しました。この調査結果は、Safe のこれまでの調査結果を覆すものと思われます。

セーフ氏の曖昧な発言はさらなる疑問を呼ぶ

Bybit社は今回の事件でSafe社がどのような責任を負うべきかをまだ明言していないが、報告書が発表された後、ソーシャルメディア上ではSafe社のセキュリティ上の脆弱性について議論が始まり、Safe社が責任を負って賠償を行うべきだと考える者もいた。

安全当局は明らかにこの報告書を承認していない。 Safe は公式声明で、責任を技術的な側面、スマート コントラクトが攻撃されないことの重視、製品のセキュリティの重視の 3 つのレベルに分類しています。運用・保守面では、開発者のデバイスがハッキングされ、AWSキーが漏洩したことを認めたが、北朝鮮のハッカー組織による国家レベルの攻撃によるものとした。ユーザー側では、Bybit が取引データを完全に検証していないことを示唆し、「取引に署名する際には注意する」ようユーザーにアドバイスしている。

しかし、この回答は回避的であるように思われます。報告書に示されているプロセスによれば、Safe はこのプロセスにおいて以下の過失を犯しています。

1. 権限の制御の喪失: 攻撃者は開発者のデバイスをハッキングして AWS 権限を取得し、Safe チームが最小権限の原則を実装していなかったことを明らかにしました。たとえば、開発者はコード変更監視メカニズムなしで本番環境のコードを直接変更できます。

2. フロントエンドのセキュリティ障害: SRI (サブリソース整合性検証) などの基本的な保護対策が有効になっていませんでした。

3. サプライチェーン依存リスク: 攻撃パス (開発者デバイス → AWS → フロントエンドコード) は、Safe が集中型クラウドサービスに過度に依存していることを証明しており、これはブロックチェーンの分散型セキュリティの概念と矛盾しています。

さらに、Safeの声明については業界内で多くの疑問が提起されている。Binanceの創設者CZ氏は、開発者のデバイスが侵入された具体的な方法、権限の制御を失った理由など、5つの技術的な質問を続けて提起し、Safeの声明の情報の不透明性を直接指摘した。 Safe 社は攻撃チェーンの詳細を公表しなかったため、業界が標的を絞った防御を提供することは不可能となった。

トークンは異常に上昇し、日々の活動は70%近く減少した

コミュニティにおけるもう一つの大きな論点は、Safe が今回の事件による損失を Bybit に補償すべきかどうかである。一部のユーザーは、この攻撃はSafeのインフラの脆弱性によって引き起こされたものであり、Safeが賠償責任を負うべきだと考えている。さらに、Safe社の前身であるGnosis社が損失を補償するために連帯責任を負うことが提案されている。 Safe はもともと、2017 年に Gnosis チームによって Gnosis Safe として開発されたマルチ署名プロトコルであり、2022 年に Gnosis エコシステムから分離されて独立して運用されるようになりました。 Gnosis は 2017 年に 250,000 ETH の ICO 資金調達を完了し、現在 150,000 ETH を保有しており、ETH のクジラとなっています。

しかし、この事件の主な責任はBybit自身にあると考える人もいます。一方で、10億以上の資産を持つコールドウォレットを管理しているため、研究開発に投資し、一連のセキュリティインフラを独自に開発することは完全に必要です。一方、Bybitは無料のSafeサービスを利用しており、利用料も支払っていないようなので、この点に関してはSafeに責任を取る義務はない。

調査報告書を公表した後、BybitはSafeに金銭的補償を求めなかった。

業界では誰が責任を負うべきかについてまだ議論が続いているが、資本市場では不条理なドラマが展開されている。この事件により、SAFEの公式トークンは特別な注目を集めたようだ。2月27日、SAFEトークンはトレンドに逆らって0.44ドルから0.69ドルに上昇し、10時間で最大約58%の増加となった。しかし、投資論理の観点から見ると、この事件は主にSafeのブランドにマイナスの影響を与えており、上昇は単に短期的な市場感情によるものである可能性があります。

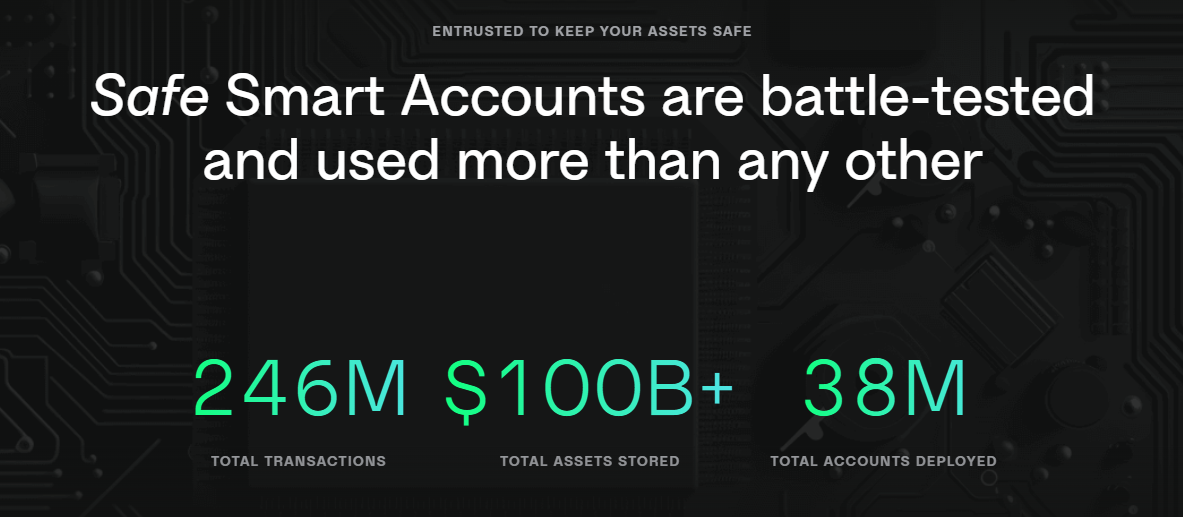

2月27日のデータによると、Safeの運用資産総額は1000億ドルを超えており、脆弱性の詳細について同社が沈黙していることは、業界インフラとしての同社の信頼性を揺るがしている。

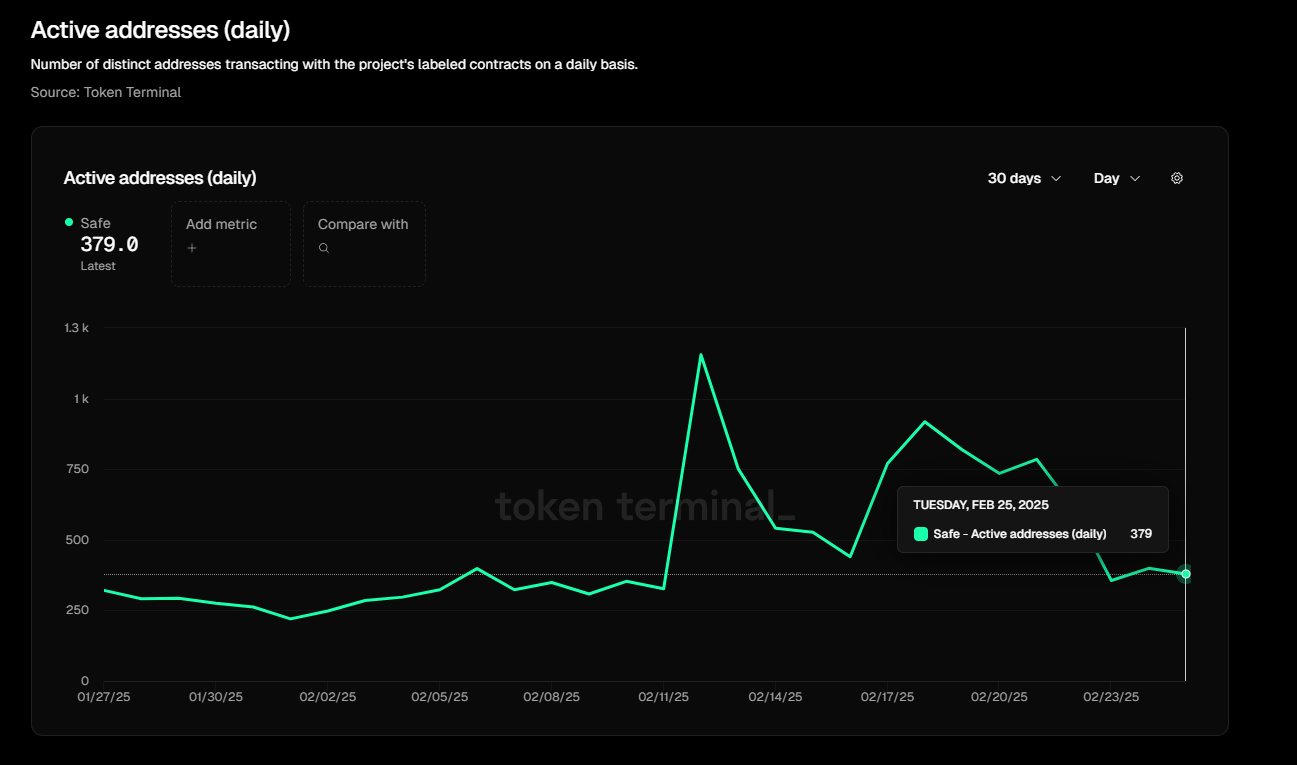

1日あたりのアクティブユーザーデータを見ると、この事件後Safeが相当な影響を受けたことがはっきりと分かります。2月12日の1日あたりのアクティブアドレス数1,200件と比較すると、2月27日には1日あたりのアクティブアドレス数が379件にまで減少し、約70%の減少となりました。

さらに、フロントエンドの集中化リスクが明らかになった後、コミュニティは再びフロントエンドのセキュリティメカニズムに注目しました。 ICPの創設者ドミニク・ウィリアムズ氏は、北朝鮮のハッカー集団が最近、スマートコントラクトではなくクラウドでホストされるインターフェースであるSafe{Wallet}のウェブベースの脆弱性を主に悪用して、バイビットから15億ドルを盗み出すことに成功したと述べた。ウィリアムズ氏は、一部のWeb3プロジェクトが「偽のオンチェーン」上でのみ実行されており、セキュリティ上のリスクがあると批判し、セキュリティを向上させるために、オンチェーンコンピューティング、データストレージ、ユーザーエクスペリエンスの検証にICP(インターネットコンピュータ)を使用することを提案した。彼は、セキュリティを強化するために、Safe{Wallet} を ICP に移行し、暗号化認証メカニズムと複数当事者の合意ガバナンス (SNS DAO など) を採用することを提案しました。

さらに、フロントエンドの集中化リスクが明らかになった後、コミュニティは再びフロントエンドのセキュリティメカニズムに注目しました。 ICPの創設者ドミニク・ウィリアムズ氏は、北朝鮮のハッカー集団が最近、スマートコントラクトではなくクラウドでホストされるインターフェースであるSafe{Wallet}のウェブベースの脆弱性を主に悪用して、バイビットから15億ドルを盗み出すことに成功したと述べた。ウィリアムズ氏は、一部のWeb3プロジェクトが「偽のオンチェーン」上でのみ実行されており、セキュリティ上のリスクがあると批判し、セキュリティを向上させるために、オンチェーンコンピューティング、データストレージ、ユーザーエクスペリエンスの検証にICP(インターネットコンピュータ)を使用することを提案した。彼は、セキュリティを強化するために、Safe{Wallet} を ICP に移行し、暗号化認証メカニズムと複数当事者の合意ガバナンス (SNS DAO など) を採用することを提案しました。

事件全体を振り返ると、北朝鮮のハッカーが綿密に計画した孤立した事件のように思えますが、それでも、許可設計とサプライチェーンの面で、Safe の現在のマルチ署名ウォレットのセキュリティ上の脆弱性が露呈しています。ブランド開発の観点から言えば、安全神話を意図的に維持するために問題から急いで距離を置くという慣行は逆効果であり、むしろ国民の疑念を招いている。おそらく、Safe がタイムリーに間違いを認め、対応する対策を導入したことは、暗号化セキュリティ分野におけるこの大手企業の姿勢をよりよく反映していると言えるでしょう。同時に、脆弱性の詳細をできるだけ早く公開することで、業界による自己検査の強化や同様の脆弱性の防止にも役立ちます。