前言

区块链在个人隐私与商业信息反窃密保护领域如何发挥作用?蜂巢研习社第66期邀请了RC2反窃密实验室创始人、ZerOne无线安全团队创始人杨哲做客直播间,分享区块链在隐私保护领域的应用。

添加小助手微信号:fengchaoxueyuan,或B站关注“万向区块链”,可获取每周蜂巢研习社直播时间和入口。

以下为分享全文,仅代表嘉宾观点,不代表万向区块链立场。

感谢蜂巢研习社的邀请,我先简单介绍一下RC2。

RC2主要从事物理层面的商业秘密保护, 包括对办公环境的商业安全检测,以及面向企业行政、安全部门和高管的各种隐私保护课程,RC2的行业威胁情报,会对企业可能面临的商业秘密泄露的场景、器材、手段进行研究,并提供相应的解决方案。在过去的三年多,差不多完成了近80场大型培训,也欢迎大家参加我们的线下课程。

以上是简单介绍,下面开始今天的分享。

一

那些有影响力的隐私事件

这些年,发生的商业安全事件还是比较多的,大家都看过各种新闻、微博、报道。稍微梳理一下会看到有很多大家熟悉的事件。

比如说非法录音、非法窃听、非法偷拍行为就非常多,只是单纯收集整理公开新闻的话,就能看到有很多报道。有些报道会很详细地说明过程、内容等等,你会发现在企业内部导致或发生非法行为的原因有很多,有的是因为内鬼,有的是因为内斗行为,还包括一些外部原因、第三方等等。

甚至包括内部会议私下交流的时候也可能会遭遇到非法录音的情况,还有一些跟踪绑架案例。

我们关注的隐私保护是在物理层面的,现在网上提到的大部分都是数据方面的,比如说手机数据、电脑数据、个人数据等,但我们关注的不仅仅是数据,包含只要在物理层面可能遇到的风险以及风险管控等。

之前在参加区块链会议时,会发现区块链从业人士的主要特点就是收入较高、接触资金流的概率比较大,所以面临其他层面的风险概率也就比较多。其实除了保护数据层面的安全之外,在物理层面也存在一些可能会导致自己处于风险状态的威胁。

二

商业安全态势

再看商业层面,在过去这些年商业安全方面的风险一直存在的,只是很多人都没有关注过,现在一提到“安全”,第一时间出现的都是“病毒”、“黑客攻击”等方面的报道比较多,但是在商业安全层面的报道非常少,因为商业安全层面的风险是隐性的,并不是像病毒库、病毒网攻击、DDoS攻击等可以数字化衡量的数据。

2019年美国商报告会给出了全美企业由于商业窃密导致的损失是非常大的值。损失中不仅仅是由于物理层面的窃密导致的,还包括黑客攻击等其他方面造成的损失。

以往都认为这个领域离大家都很远,但实际上由于商业安全面临的内鬼、内部斗争、第三方因素等,其实面临的风险是非常大的。去年的时候我在参加一次会议的时候讲到过,作为区块链人士在外出出海的时候,会在海外面临其他层面的风险,这也是存在的。这些风险会和现在面临的网络安全风险不太一样,但它可以更具体到你本人。

在过去的两三年里有非常多的事件,我挑了一些比较大的事件出来,比如说英国丽兹华尔顿酒店几千万英镑损失的窃听事件,亿万富翁在总统套间里依然遭遇到窃听行为。去年央视第一次报道了关于商业窃听引发的损失,这在以往是从来没有的。还有像企业股东近亲酒店窃听等等,这样的案例都是有刑事判决书的。

虽然很多案件在公开报道中比较少,但如果检索法院判决书或其他资料会发现这种案例非常多,而案例中使用的技术并不是特别高,就是单纯的使用录音笔或者将简单的无线话筒改装。说到这里,现在有很多企业在内部开会的时候使用无线话筒,因为目前市场上很多无线话筒是没有加密的,从理论上来说,在一段距离内只要使用无线电(手台、对讲机)调频调到同一频段,就可以收到这家企业在开会时通过无线话筒发出来的信息。这些小事情很多人都没有在意,所以风险非常大。

作为案件来说,很多时候国内数据并不会完全公开,就我们在过去三四年间,接触到的很多企业面临这方面的风险一直在上升,一直在扩大。

存在安全风险的场景,比如说像重大融资、收购等等,甚至有时候投标期间的内部会议也会存在各种风险。有时候开会内部讨论标的,讨论一些战略时,我们不用做保密级别很高的要求,但当前环境是否做过一些基本商业安全防护?现场的人是不是有这样的概念做风险规避?这很重要,很多企业高管都经历过各种商业、企业的磨炼,有很丰富的工作经验、技术经验,但在这个(物理安全)层面很多时候反而会忽略。

包括网络安全、信息安全的高手,在信息安全方面都没有问题,但是他们会在物理层面忽略很多细节,甚至很多时候完全没有在意到它的可能性,像我刚刚说的无线话筒。现在很多互联网企业、大型上市公司、传统企业中,仅仅是无线话筒的使用,在70%以上的企业都存在,而且这些无线话筒都没有加密。

在开内部会议的时候就非常幽默了,一般这个无线话筒的频段从100MHz到400MHz,甚至700MHz都有,你只要调频到这个频段就可以听到所有内容。

有时候内部泄露信息不一定是由内鬼导致的,可能就是由于企业内部在这方面没有概念、没有意识,所以存在很多风险,而且是可以被直接利用、成本非常低、危害非常大的风险。

过去四年间,我们接触到了很多案例及客户需求,包括高层变动、重大融资期间可能会遇到第三方,第三方包括做市场调研、记者或者其他层面。很多时候,我们做商业秘密保护时会发现一个细节,有很多企业认为他最大的风险来自于友商或竞争对手,但实际上很多发生窃密事件的时候,并不一定是由友商/竞争对手导致的,往往是由第三方,甚至有时候内鬼只是单纯为了自己获利而做的行为。

风险场景非常非常多,在某些时间段发生风险的概率是很高的,几乎百分之百,只是程度不同,有的程度比较夸张一些,有的只是单纯简单地用拍个照录个音。但程度不同,不代表这个事情没有发生过,而且在很多时候公司内部管控对这方面的控制也挺难的,很难做严格的限定。

举个例子,看一下去年央视报道中的细节,北京一家安防机构在投标前的时候内部开会,但是在讨论标的细节的时候被竞争对手/友商窃听,而窃听的成本非常非常低,使用的就是在网上电商购买的GPS跟踪器(车辆定位器)。现在车辆定位器这种小设备在国内销量很大、成本很低,而且并不是那种违规的产品。

正常的租车、二手车市场定位器用的非常多,是合法合规的。包括很多人自己买定位器也是合法的,因为怕自己家车丢了,装一个很正常。但是这类器材可以被用于非法用途,这就是简单的例子。

我们做专业检测的,会比较关注市面上现在在卖在售的器材可能存在的形式、形态等等,因为我们在帮助企业做防护,做防护的时候也会教授企业的团队或小组如何检查办公环境。我们就遇到过把无线话筒的外壳拆掉,就是个简单的无线发射器。

再比如这家企业很有意思,在总经理的办公室顶上被人装了针孔或拾音器材(不确定),因为发现的时候已经被人拆掉了,在里面到底获得了多少信息无人知道,受害集团内部也专门发文通知总经理办公室遭窃听,直接全员通告了。

这还是被发现的,还有很多企业中不一定会发现。我刚刚提到了在某个时间段,比如说融资期间、比较重要的战略调整期间发生这样的案例/事件,而高层、内部、内控、内审人员是没有感知的,这些行为并不是靠传统的信息安全防御体系就能识别出来。在做信息安全的时候,所有的安全防护体系,从防护墙到本地数据管控DLP,再包括杀毒、非法入侵监控等各种各样的。公司的所有流量和数据都能做到监控,但是开会的时候有人拿录音笔,或者用手机直接实时录音,这个行为在信息安全中就没办法防御了,直接绕开现有安全体系。

我们知道很多互联网企业的办公室是共享文化,可以共享办公室共享很多地方,完全是基于人和人的信任。但是在一些敏感时期,我认为这种共享应该做些限制。如果在敏感时期不做限制的话,高管办公室之类的有可能就是单纯地放个录音笔,就很难检查很难防御,也缺乏防护意识。所以当前企业面临这样的风险在增大。

因为今天是在线直播,所以多讲一些案例和技术性的内容,设备操作就不讲了,在线也没法讲设备操作和实际的应对。

三

技术性威胁来源

威胁都来自于哪?有哪些细节?举个简单的例子,在办公环境下面临的风险其实蛮多的,从简单的设备窃听、录音笔,包括别人送到的电子礼品,礼品里是不是有问题你也不知道。按照以前的保密规定不允许管理人员接受电子类礼品的,比如说手机、充电宝等等,这都是大家知道的常识。

但问题是还有很多器材可以做的非常隐蔽,从外观看起来你根本就不会怀疑它是有问题的。这就比较麻烦了,当你肉眼无法判断的时候,手头又没有专业的设备,问题就比较大了,会无法区分你到底处于危险中还是只是自己的误判。

现在有些器材不是基于无线的,会做到静默的录音、压缩存储,会定期被人替换、取走等等。

想象一下在企业内部由于环境的特点,比如说开会,开会时所有的员工和主管进到会议室的时候,对会议室本身是比较熟悉的,所以会直接用它的高清线或无线投影,假设环境中有样东西被替代掉,你能不能察觉到就不好说。

我们看个视频举个例子,比如说在开会的时候,这个人会替换掉原有房间内的表,他只是做了个替换,替换掉了表,但是后面来的人是没有感知的。

很多时候,我们对环境比较熟悉,我们会认为环境是安全的,但其实不一定。因为环境中一模一样的设备(包括鼠标)被替换掉的时候你是不知道的,如何防御这点很重要。

根据华强北这些年的数据,有个数值可以参考一下,数据不一定准确,我说的不准确是说实际值比这个更大,但我们只能做保守的估计。

华强北以前有很多设备,虽然打的旗号叫华强北,但是不特指华强北一个地方,包含所有的生产商。

SIM卡拾音器材在网上和线下一直在卖,有很多种形态,而且很多种形态都是合法的。比如说儿童手表,儿童手表是合法的,为了保护小朋友,包括老人的防丢器。但原理本质上就是这个东西,里面插卡(手机卡或者物联网卡),远程可以打电话听当前的环境,也就是窃听行为的,其次可以带定位。

这种设备器材本身并不违法,但可以用于非法用途,数量非常非常庞大,用很多用于租车、二手车,一辆车中少则2、3个,多则7、8个也是有可能的,这是合法的,车主担心车被人丢了会被人开走盗窃,是合法的。整个市场上销售了几百万这种器材,里面是不是有用于非法用途呢?前面刚刚提到央视的报道,里面就是这类SIM卡之类的器材,所以这个数值(500万)是个很保守的值。

针孔摄像头也一样,2019年公安部严打了一次针孔摄像头,严打了之后查到了很多。包括最近四部委在联合打击针孔,这是好事,但这种摄像头并不是会因为打击就彻底消失,还是有诉求的场景。

现在录音笔有很多种方式,变得越来越小,变得越来越很难察觉,不像以前笔的形象,现在有很多根本不是笔的形状,使得外观上判断录音笔很难。

无线电发射更是这样的,前面提到无线话筒拆开就是一个器材,而成本只有20块钱,所以无线电成本也很低,大量成本比较低的器材导致的损失将会非常巨大。

由此就会提到一个词——“TSCM”,这个词我们讲了很多年,大概有四年吧。

2016年RC2实验室刚成立的时候,在百度上检索“TSCM”,百度上是没有解释的,当时很多概念、标准、词汇都在海外翻译学习。现在大家打开百度搜索会发现冒出很多TSCM(公司),里面有些还是我们的学员,参与过我们的培训。哈哈,这不重要,关键是这套体系中有些内容确实可以帮助企业抵御物理层面非法行为/风险。

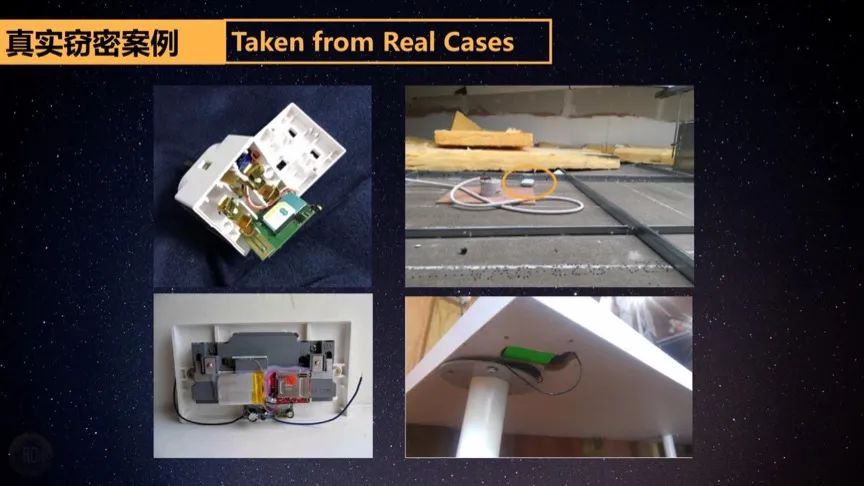

上图是在实际案例中找到的器材,比如图1就是典型的插座后面安装了器材后的样子,当然这个插座可以是亚洲中国国内大陆的,也可以是欧洲的,110伏……等等有很多种,但是伪装方式是这种。在实际物理检查中,为何插座一定要拆除,而且要拆开检查。类似的还有图2这样的,这是控制面板,像空调面板后面也存在风险,带有插卡或无线电器材等。

很多房间、会议室、操作间、办公室顶上是有隔板的,有的设备直接放在隔板顶上,如图3一样没有隐藏。它可以录很多时间,比如说带了512G的SD卡,可以保存将近一个月甚至是三个月的录音,这是很可怕的,没有隐藏就只是放在顶上,但没有人会上去检查这个东西。成本很低,但风险很大。这个方式无论是不是区块链的从业者还是企业高管,如果你没有认识到这种概念,很难防御。

图4看起来觉得是低廉的完全没有技术含量的,在桌子下面凿个孔把设备放进去,实际上这种场景也非常多,因为很多人在开会办公的时候没有人会检查桌子,回想开会的时候,大家一进会议室久急急忙忙地把电脑打开就投影,没有人会趴在桌子底下看,包括打扫卫生的清洁阿姨、安保人员都没有人会查桌子。一个设备可以在这儿放一年以后才被发现,而且是很偶然被发现的,这很可怕,图4里这款比较大因为带了很大的锂电池,可以长期工作。

这都是真实案例,由此可以评估风险还是蛮大的。

四

酒店差旅个人隐私保护

个人隐私今天没办法讨论细节,比如如何查针孔摄像头之类的。很多人外出出差,对偷拍不怎么在意,觉得偷拍离自己很远,没有用,没有关联。其实偷拍这种事情你没有遇到就没有遇到,一旦遇到之后真的跟中奖一样。在网上你的个人信息泄露时有你的身份证号、手机号码、住址,可能会引发一些风险,比如可能会被人做欺诈行为/电诈,包括恶意贷款等等,这只是可能,当中还存在很多其他的不好操作的环节。

但如果在酒店中遇到偷拍了,这时候拍到的人脸就是你本人,相当于呈堂证供一样,无法否认你的脸。酒店、差旅中大家要注意个人保护的原因本质上在这里,如果你去酒店没有注意反偷拍,没有刻意保护自己的话,当事后第二天早上起来你发现的时候,你的隐私已经泄露出去,后果是无法预估的,你并不知道会产生什么后果。好的结果是被人传到网上,被人卖到P站,这算是好的结果了。不好的结果会导致个人声誉损失,甚至个人声誉损失直接影响到企业形象,个人与企业隐私挂钩,对高管来说更是如此。

在过去发生了非常多的案件,无论是中国大陆、日本、韩国都发生了很多隐私泄露。但去年时山东发生的案子是最大的,山东打掉黑产现场缴获的视频有10万部。10万部视频什么概念?这是非常可怕的数值,在酒店录下的视频有10万部,意味着几乎可以认为20万人受害。因为之前的受害者都没有察觉,这些视频被送到哪儿?谁在看这些视频?谁在购买这些视频?偷拍的黑产非常可怕,而且偷拍的后果完全不知道。

(到目前为止)上过我们课的学员有很多,现在至少有10多个学员跟我们反馈自己住酒店的时候发现过针孔摄像头,甚至发图给我看。但是我自己住酒店真没找到过。我们也没人期望能找到它,一旦找到的话就比较麻烦了,(找到)一般建议大家先报警处理。

四部委进行反针孔黑产集中治理,这是很好的事,从6月份开始三到四个月集中治理,打击黑产。

举一个我们学员的案例,相信有很多人也是通过这个案例知道我们的,是2019年的案例。2019年在微博上有人提到一个词“教科书式反偷拍”,就来自于这个山东的案例,案例的当事人是我们的一位学员,是专门上过隐私保护课程的学员。

他在住Airbnb的时候按照我们所说的那样,朋友在收拾行李的时候他先进到房间里检查,他发现无线路由器比较可疑,当时拍照发给我以及学员群里。我们一看这就是很明显的针孔,很明显的二极管拆掉之后将针孔镜头别在小孔处进行偷拍。当时我们在群里很多人建议他拆掉拆开,拆开之后发现里面确实是标准的针孔,现场学员就报警,这件事被其他人放到微博上,引起轰动,莫名其妙成为了当年微博的热搜第一。

这个事情反映几个情况:第一,青岛警方的处理效率非常高,在目前为止我们遇到的案例中,青岛警方是在接警后一个小时赶到现场的。而在2019年,偷拍类案件是不好处理的事情,会花费大量的警力去调查去取证,而取证结果未必能直接抓捕到犯罪嫌疑人,很多时候这种案件在报案之后处理周期没有那么快。但当时青岛警方在第二天直接将二手房东抓捕,直接确定了犯罪嫌疑人,对方也供认,效率非常高。

第二,这个事情发酵之后我们没有在意,因为我们都是做技术出身的,没有觉得这个事情技术含量很高或者是件非常大的事情。但我们忽视了微博热搜第一带来的连锁反应,学员接受了20、30个媒体采访,我们也接受了央视的采访。当时流传了一个词“教科书式反偷拍”,指的就是我们在课程当中教授学员如何查找针孔的方式。

嗯,这是个例子,知道就好。

为了促进反偷拍技术的发展,2019年我们RC2和GeekPwn合作推了第一个国反偷拍挑战赛,当时期望用技术手段解决它,但是说实话结果是所有的队伍都挂了,没有一个队获胜,因为所有队伍都对难度没有评估那么高,现在也是一样的,他们只是使用到了一些标准解决方案,比如有些板子(电路板)等等。

有些队伍在参赛的时候认为只要查询(针孔设备自带网卡上的)Mac地址,或者这一类型这一系列的Mac就能够找到针孔。

但实际上我们总结了很多真实发生的案例,案例中出现了几种情况,针孔偷拍不一定使用WIFI,因为它可能是用SD卡本地保存的,并没有信号,这一个可能性就将现在市面上所谓的通过手机APP找针孔的软件全部一网打尽,现实中来说查找成功率就40%-50%,没有所说的70%-80%那么高,因为很多针孔没有用到WIFI,会用到SD卡本地保存,或者是1.2G、1.8G图传设备以及4G传输,传输方式是有很多种的。

其次,(黑产)使用的设备可能是合法的,比如说家用的智能摄像头,真实案例里有非法偷拍是把智能摄像头的外壳拆掉,就是裸板去做。

有很多种情况,这种情况导致针孔偷拍的查找是比较困难的,当时在现场,我们将很多真实案例全部还原,导致所有参赛队伍,采用的各种想法,比如有的是用开源工具直接搜索的,还有的是从WIFI上找,还有的是从信号上找的,基本都失败了,因为都有点片面。

反偷拍是一个过程,还需要很多时间。今天时间交流比较短,因为很多操作型的内容只能在线下开展,线上讲设备操作的意义不大,我讲操作你觉得自己掌握了,包括大家现在看到抖音里有人讲各种各样的反偷拍技巧,但当中有一半是错误的,因为你没有实践就不知道里面的细节是什么。

说实话,反针孔偷拍只是入门的内容,在反窃密领域中只占5%-10%,有大量内容和它是没有关系的。

像手机,之前我在公众号上发过一篇关于手机反窃密的文章,手机的可能性就更多了,无论是被人改装还是其他什么的,都有可能。

我今天的分享就到这里,感谢大家。