概览

据慢雾区块链被黑档案库(https://hacked.slowmist.io) 统计,2023 年 8 月 14 日至 8 月 20 日,共发生安全事件 10 起,总损失约 1996.3 万美元。

具体事件

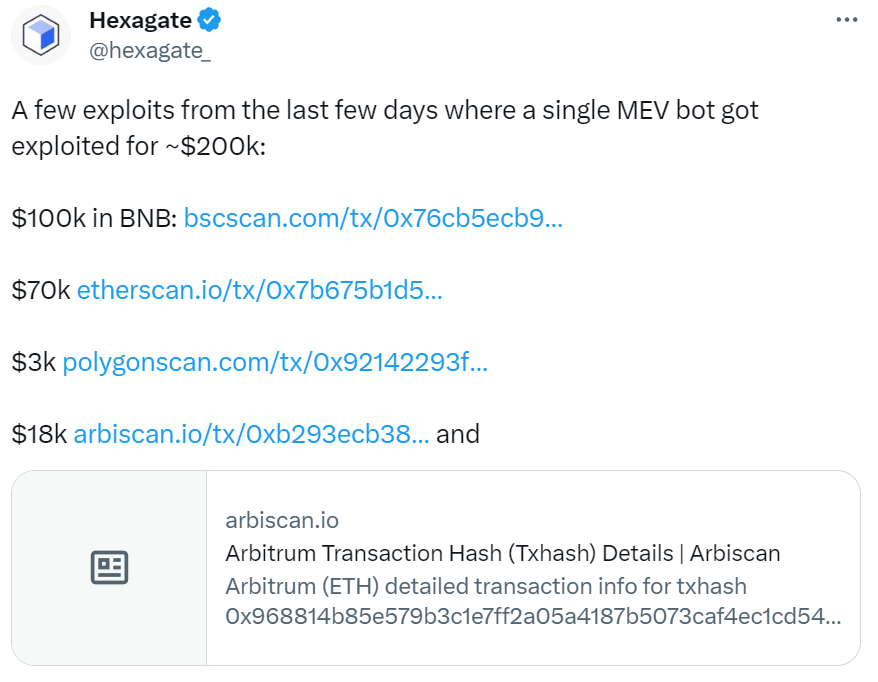

MEV Bot

2023 年 8 月 14 日,Hexagate 发推表示,过去几天单个 MEV Bot 被利用了约 20 万美元,包括 BNBChain、Ethereum、Polygon 和 Arbitrum。

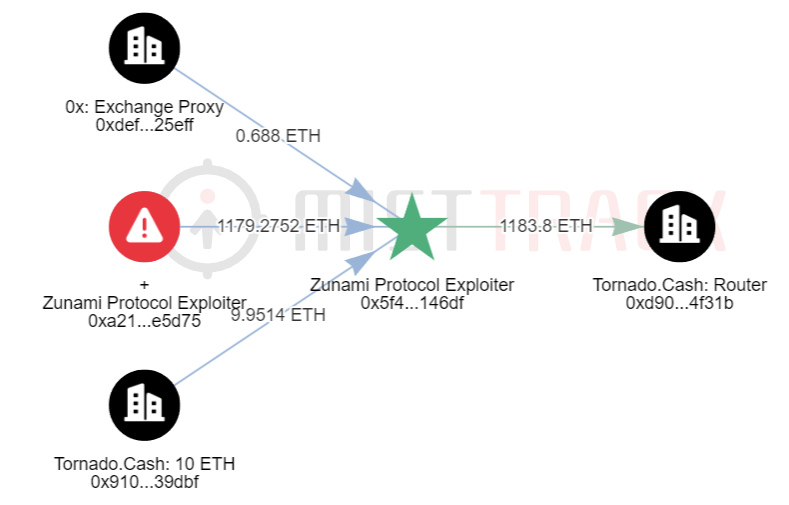

Zunami Protocol

2023 年 8 月 14 日,以太坊上 Zunami Protocol 协议遭遇价格操纵攻击,损失 1,179 个 ETH(约 220 万美元)。事件发生的原因是漏洞合约中 LP 价格计算依赖了合约自身的 CRV 余额,和 CRV 在 wETH/CRV 池中的兑换比例。攻击者通过向合约中转入 CRV 并操控 wETH/CRV 池子的兑换比例,从而操控了 LP 价格。据 MistTrack 分析,目前 ETH 都已转入 Tornado Cash。

值得一提的是,此前我们的系统扫到了该漏洞,我们也善意提醒其出现漏洞,但项目方没有重视,等到事件发生了已为时已晚。

Metis

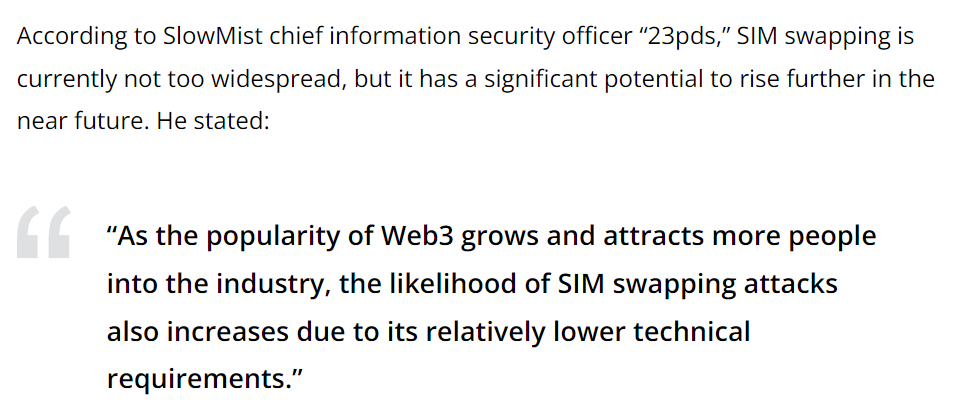

2023 年 8 月 15 日,以太坊扩容解决方案 Metis 官方推特账号被盗。据官方表示,团队成员成为了 SIM 交换攻击的受害者,导致恶意行为者能够接管该帐户大约 30 小时。

SIM 交换攻击的目的是身份盗窃,攻击者接管受害者的电话号码,使他们能够访问银行账户、信用卡或加密账户。慢雾 CISO 在接受 Cointelegraph 采访时表示:“随着 Web3 的普及,吸引更多人进入该行业,由于其技术要求相对较低,SIM 交换攻击的可能性也随之增加。此类 SIM 交换攻击在 Web2 世界中也很普遍,因此看到它在 Web3 环境中出现也不足为奇。”

(https://cointelegraph.com/news/crypto-sim-swap-how-easy-is-sim-swap-crypto-hack)

由于 SIM 交换攻击对黑客的技术技能要求不高,因此用户必须注意自己的身份安全,以防止此类黑客攻击。针对 SIM 交换黑客攻击,我们建议使用多因素身份验证、增强帐户验证(如附加密码)或为 SIM 卡或手机帐户建立安全的 PIN 或密码。

Sei Network

2023 年 8 月 15 日,Sei Network 官方 Discord 服务器遭入侵。

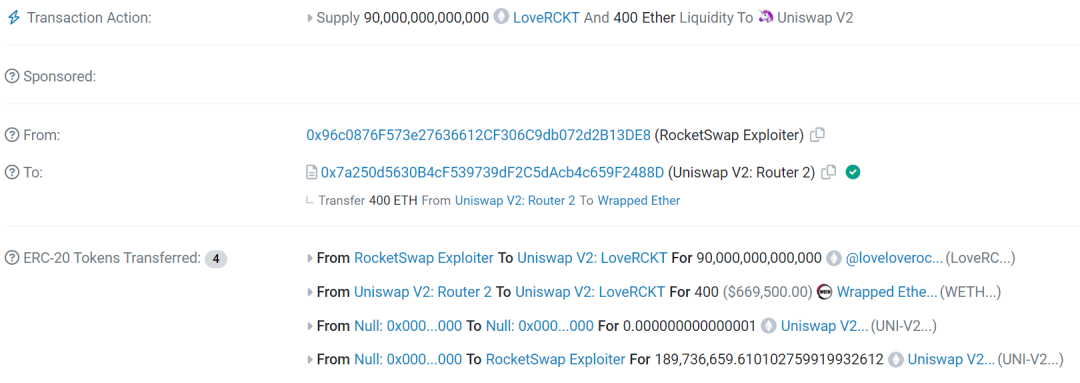

RocketSwap

2023 年 8 月 15 日,Base 生态项目 RocketSwap 遭遇攻击,攻击者窃取了 RCKT 代币,将其转换为价值约 86.8 万美元的 ETH 并跨链到以太坊,然后黑客创建了一个名为 LoveRCKT 的 memecoin,目的可能是想利用盗来的资产操纵市场情绪以谋取个人利益。

这一事件也引发了人们对 RocketSwap 的质疑,尤其是部署流程和私钥存储。然而,该团队否认内部参与,并将此次行为归因于第三方黑客。RocketSwap 表示:“团队在部署 Launchpad 时需要使用离线签名并将私钥放在服务器上。目前检测到服务器被暴力破解,且由于农场合约使用代理合约,存在多个高危权限导致农场资产转移。”

SwirlLend

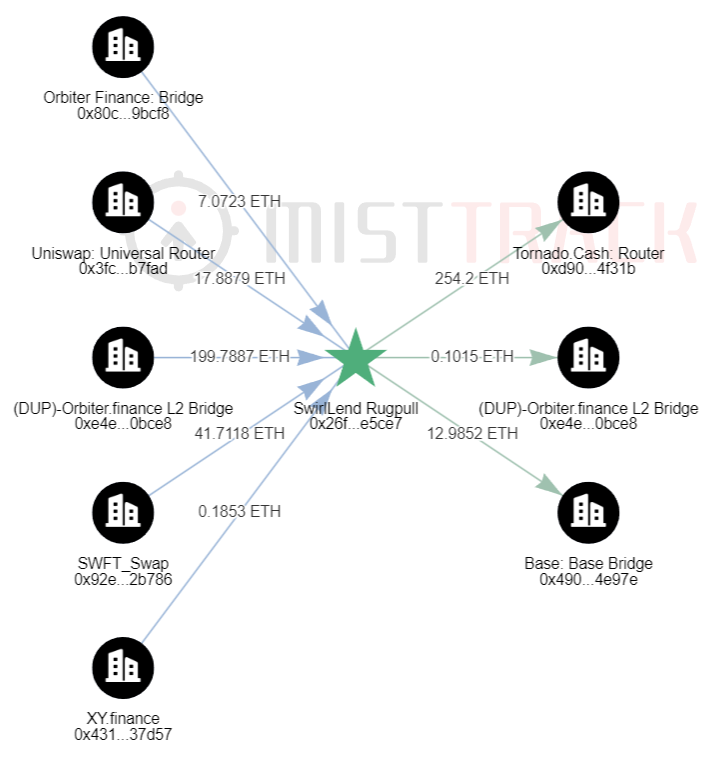

2023 年 8 月 16 日,借贷协议 SwirlLend 团队从 Base 盗取了约 290 万美元的加密货币,从 Linea 盗取了价值 170 万美元的加密货币,被盗资金均被跨链到以太坊。截至目前,部署者已将 254.2 ETH 转移到 Tornado Cash。SwirlLend 官方 Twitter 和 Telegram 帐户已经注销,其官方网站也无法访问。据 MistTrack 分析,部署者使用了 SwftSwap、XY Finance、Orbiter Finance 等,同时,发现了如下 IP:50.*.*.106、50.*.*.58、50.*.*.42。

Made by Apes

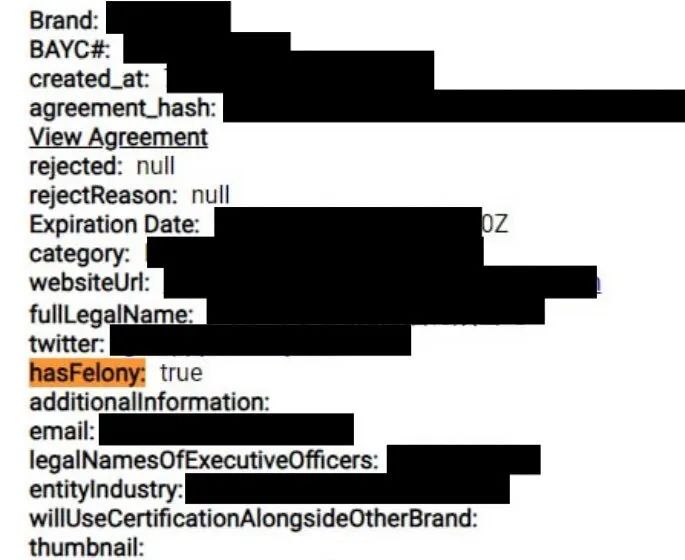

2023 年 8 月 16 日,链上分析师 ZachXBT 发推称,BAYC 推出的链上许可申请平台 Made by Apes 的 SaaSy Labs APl 存在一个问题,允许访问 MBA 申请的个人详细信息。该问题在披露前已向 Yuga Labs 反馈,现已修复。Yuga Labs 回应称,目前不确定是否存在数据滥用的情况,正在联系任何可能暴露信息的人,并将为任何可能需要的用户提供欺诈和身份保护。

(https://twitter.com/zachxbt/status/1691514780119343104)

Exactly Protocol

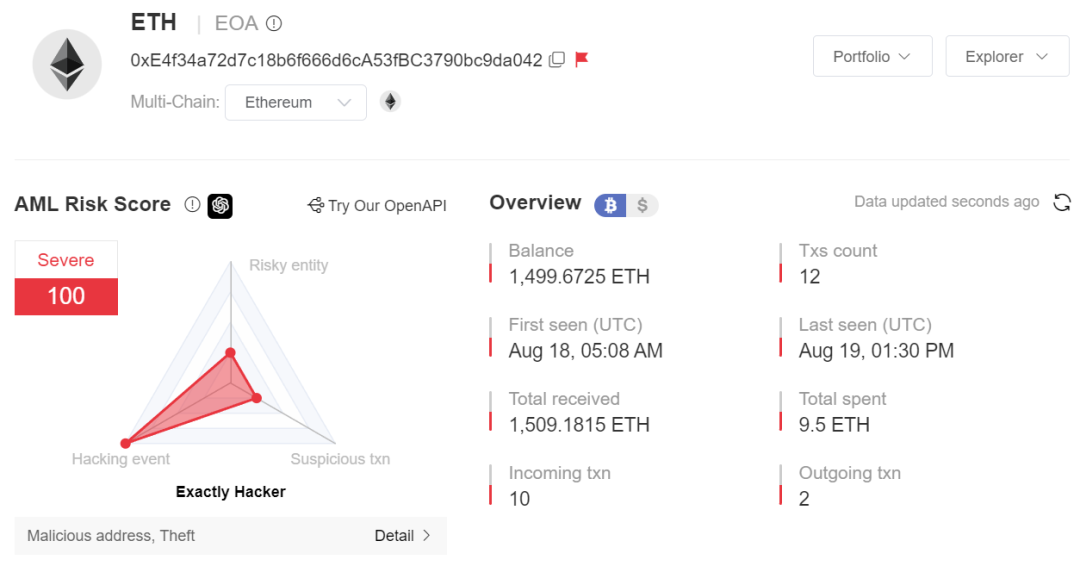

2023 年 8 月 18 日,DeFi 借贷协议 Exactly Protocol 遭受攻击,损失超 7,160 枚 ETH(约 1204 万美元)。两个合约攻击者通过多次调用函数 kick() 进行攻击,并使用以太坊上的开发者合约将存款转移到 Optimism,最终将被盗资金转回以太坊。据了解,Exactly Protocol 被攻击的根本原因是 insufficient_check,攻击者通过直接传递未经验证的虚假市场地址,并将 _msgSender 更改为受害者地址,从而绕过 DebtManager 合约杠杆函数中的许可检查。然后,在不受信任的外部调用中,攻击者重新进入 DebtManager 合约中的 crossDeleverage 函数,并从 _msgSender 种盗取抵押品。Exactly Protocol 在推特发文称,协议已解除暂停,用户可以执行所有操作,没有发生任何清算。黑客攻击只影响到使用外围合约(DebtManager)的用户,协议仍在正常运行。

Harbor Protocol

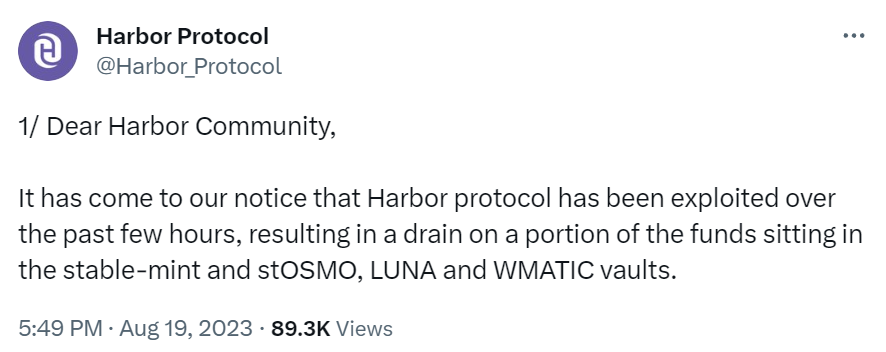

2023 年 8 月 19 日,Cosmos 生态跨链稳定币协议 Harbor Protocol 发推表示,Harbor Protocol 被利用,导致 stable-mint、stOSMO、LUNA 和 WMATIC 金库中的部分资金被耗尽。从目前收集到的信息来看,攻击者使用以下地址执行所有操作:comdex1sma0ntw7fq3fpux8suxkm9h8y642fuqt0ujwt5。据悉,Harbor Protocol 在攻击中损失了 42,261 枚 LUNA、1,533 枚 CMDX、1,571 枚 stOSMO 和 18,600 万亿枚 WMATIC。

Thales

2023 年 8 月 20 日,衍生品市场 Thales 发布公告称,一名核心贡献者的个人电脑/Metamask 遭到黑客攻击,一些充当临时部署者(2.5 万美元)或管理员机器人(1 万美元)的热钱包已被攻破。请勿与 BNB Chain 上任何 Thalesmarket 合约交互,并撤销任何待批准的合约。Optimism、Arbitrum、Polygon 和 Base 上的所有资金安全。Thales 表示,由于这次攻击将正式放弃对 BSC 的支持。

总结

本周有两起事件是由私钥泄露造成的损失。过往因项目方私钥管理不当而导致损失的事件也很常见,比如损失超 6.1 亿美元的 Ronin Network 事件、损失超 1 亿美元的 Harmony 事件、损失超 1.6 亿美元的 Wintermute 事件。私钥被盗的原由有许多种,针对项目方的私钥安全主要有三方面:私钥破解、社会工程学攻击、生态安全。由于私钥的重要性,提高安全存储等级(如硬件加密芯片保护)、去除单点风险等都是防范攻击的重要手段。私钥/助记词的备份上也可以考虑降低单点风险,并且使用一些安全的备份方式、介质或流程等,具体可参考慢雾出品的加密资产安全解决方案:https://github.com/slowmist/cryptocurrency-security。

往期回顾

慢雾导航

慢雾科技官网

https://www.slowmist.com/

慢雾区官网

https://slowmist.io/

慢雾 GitHub

https://github.com/slowmist

Telegram

https://t.me/slowmistteam

https://twitter.com/@slowmist_team

Medium

https://medium.com/@slowmist

知识星球

https://t.zsxq.com/Q3zNvvF