By:Lisa@慢雾 AML 团队

今天继续我们的链上追踪科普系列。

大家都知道,在 BTC 上,可以通过 Wasabi 钱包等进行混币,在 Ethereum 上,可以通过 Tornado.Cash 等进行混币,而在 TRON 上,似乎没有可以进行混币的工具。那黑客又是通过怎样的方式进行洗币呢?今天以一个真实受害者为案例,来看看这名黑客在 TRON 上是怎样洗币的。

基础知识

波场 TRON 是一个基于区块链的去中心化平台,旨在通过分布式存储技术构建一个免费的全球数字内容娱乐系统,并允许轻松且经济高效地共享数字内容。由一家名为 Tron Foundation 的新加坡非营利组织于 2017 年 9 月创立,它由首席执行官孙宇晨 (Justin Sun) 领导。TRX 是 TRON 上账户的基本单位,也是所有基于 TRC 标准代币的天然桥梁代币,贯穿于整个波场生态体系中。2019年,泰达公司宣布在波场上发行了基于 TRC-20 协议的 USDT,TRC20-USDT 诞生。

案例分析

该名找到我们的受害者是因为下载了假钱包 App 导入私钥而被盗,损失 5,326,747 USDT,超 530 万美元。

黑客地址:

TDs3USWcG5ua4jkGNMGgNZrXrPgw8UMMCt

借助慢雾 MistTrack 反洗钱追踪系统,我们先对地址进行一个大概的特征分析。

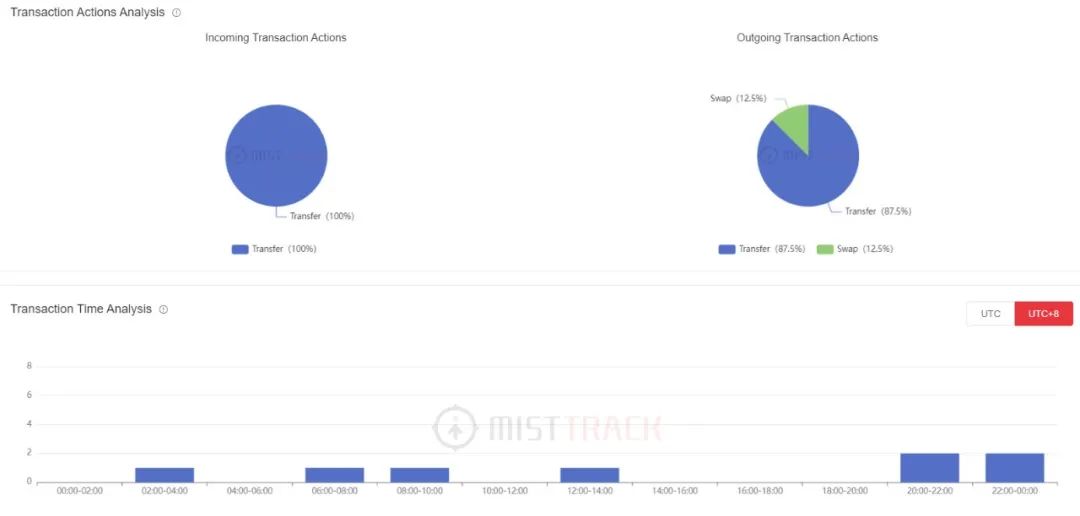

从展示结果来看,黑客的交易行为除了 transfer 就是 swap,看来黑客对兑换平台独有青睐。同时,基于对黑客交易时间的分析也可以让我们对黑客活跃时间段进行一些推断。

Part I

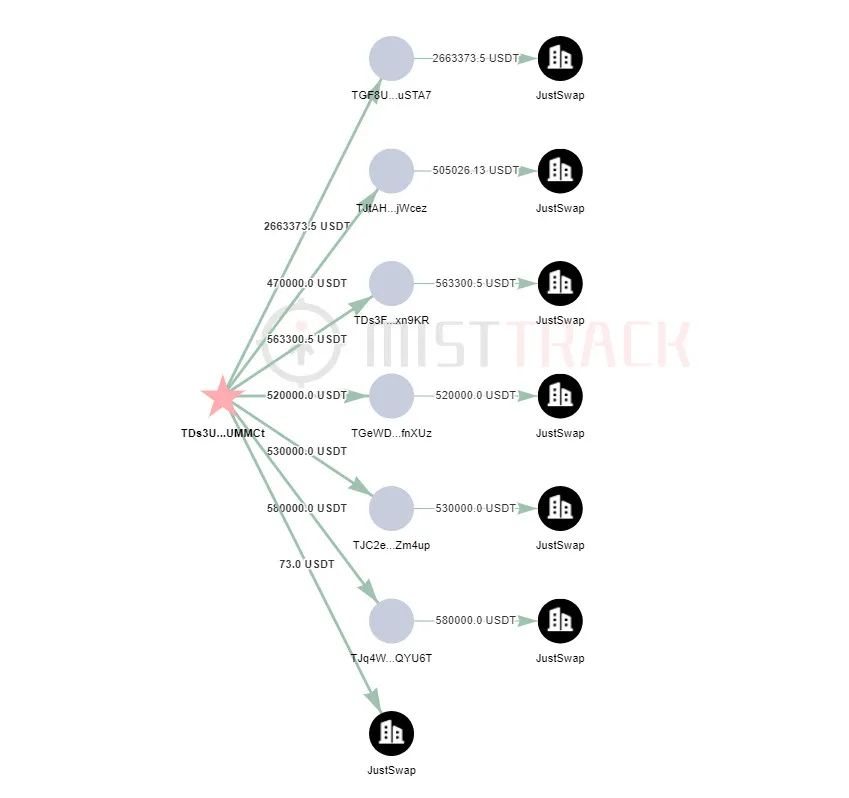

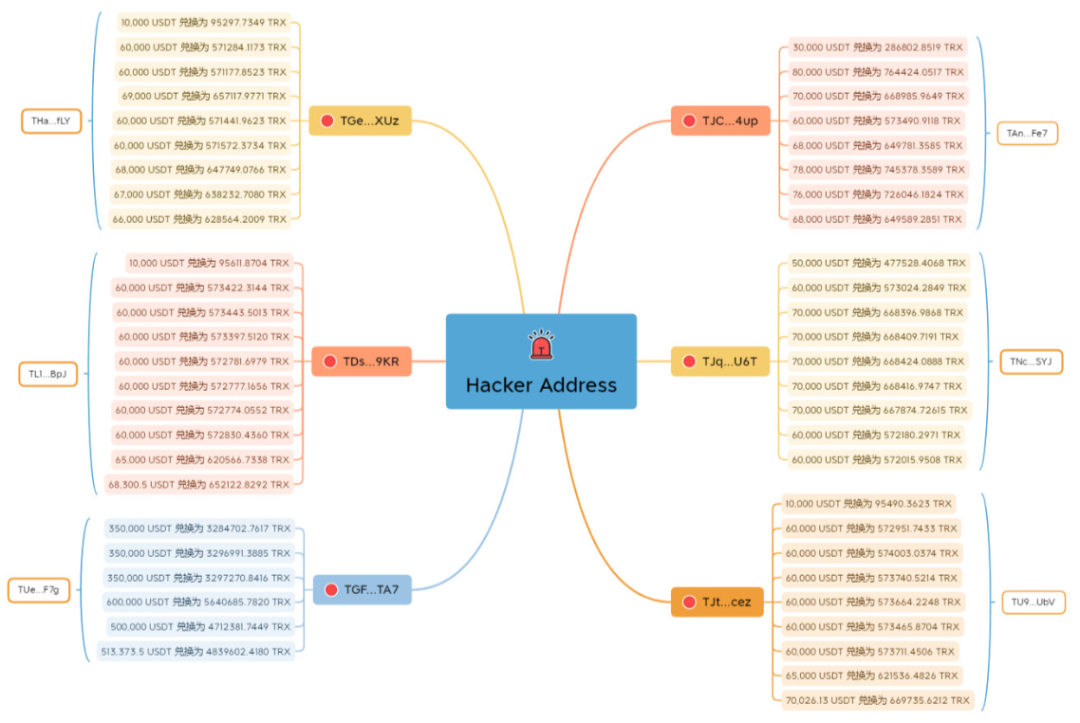

现在我们对资金进行深入分析:据慢雾 MistTrack 反洗钱追踪系统分析,黑客将盗来的 USDT 转到了六个地址,并使用 JustSwap(现已改名为 SunSwap) 进行兑换。

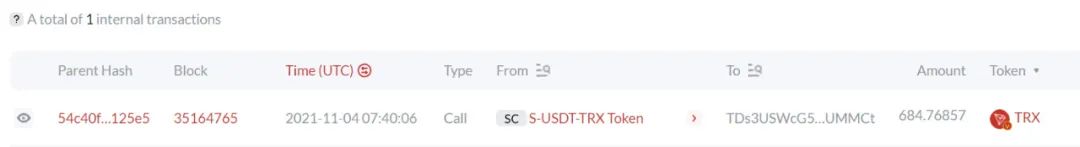

其中,黑客地址直接将 73 USDT 换成了 684.76 TRX。

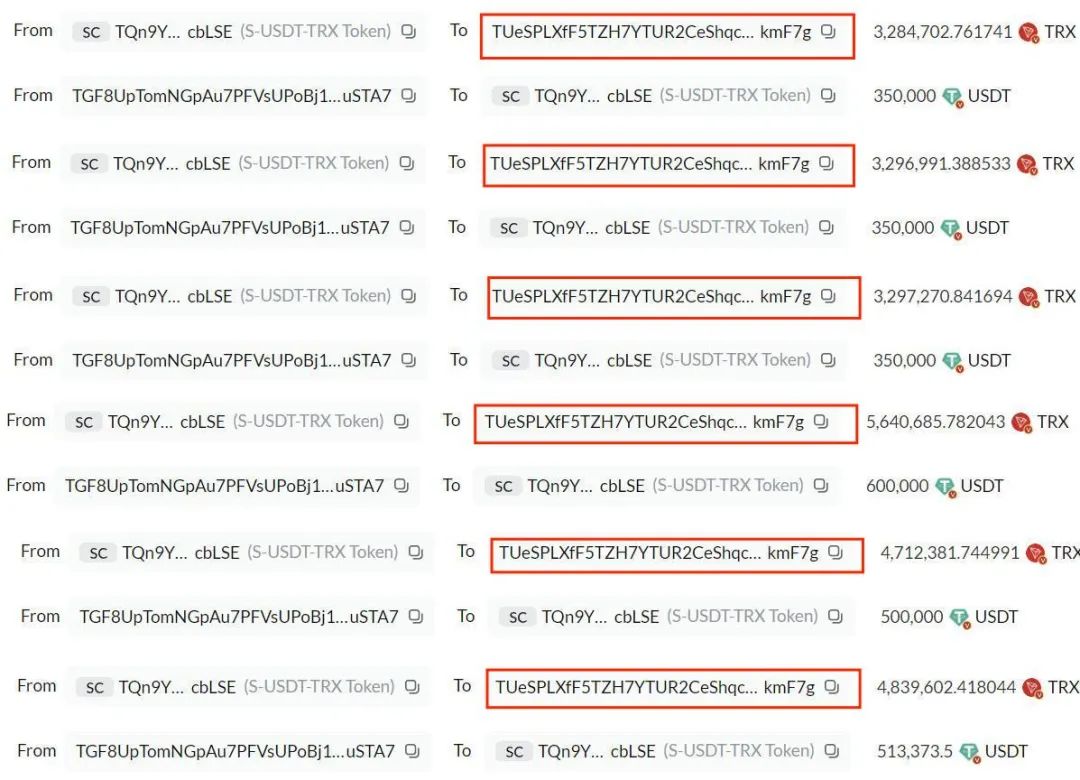

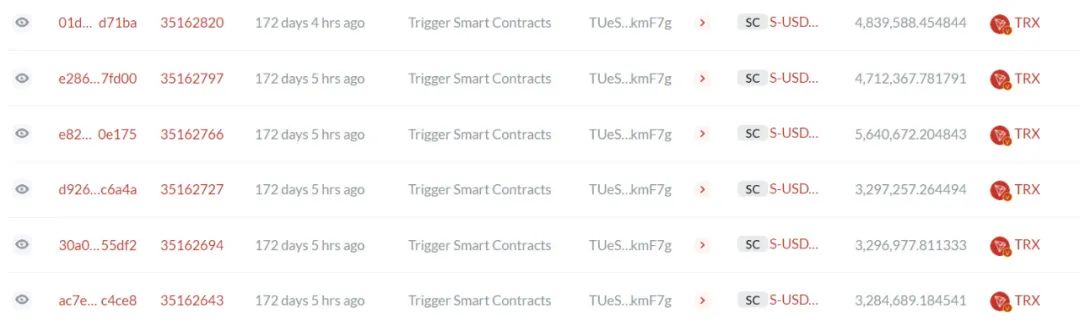

先来看六个地址之一的 TGF…TA7。可以发现,该地址将共 2,663,373.5 USDT 通过 JustSwap 兑换为 TRX 后,分六次转到了同一个地址 TUe...F7g。

其他五个地址同理,也是以同样的方式,兑换后转到了同一地址,如下图:

Part II

继续追踪上图新的六个地址(最左侧和最右侧)。

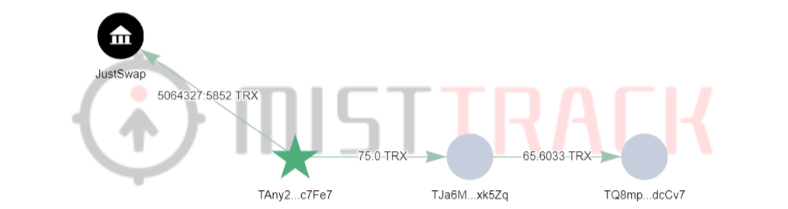

先看六个地址之一的 TAn…Fe7:黑客只对 75 TRX 进行转移,转到地址 TJa…5Zq 后,最终转移到地址 TQ8…Cv7,目前仍留存 57.4 TRX 未异动。

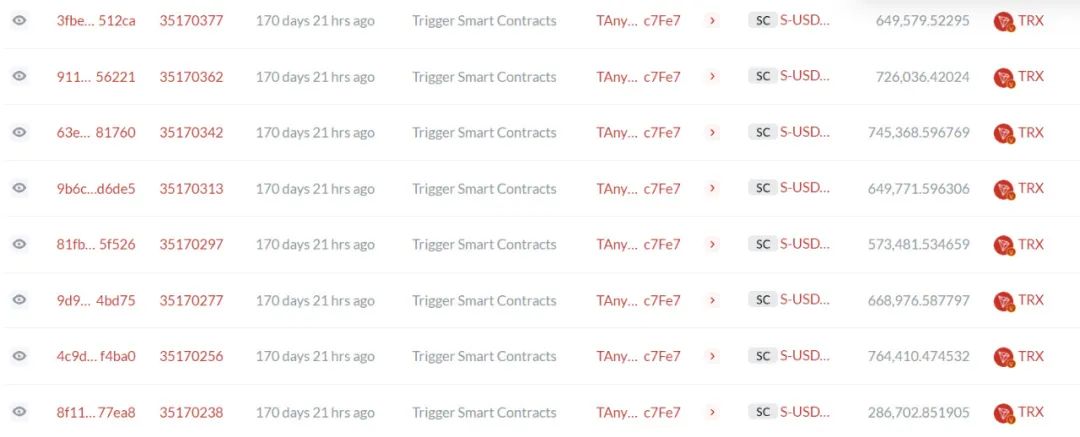

而剩下的 5,064,327.58 TRX 则被转移到 JustSwap,兑换为 526,850.6 USDT,并转出到地址 TJa…5Zq。

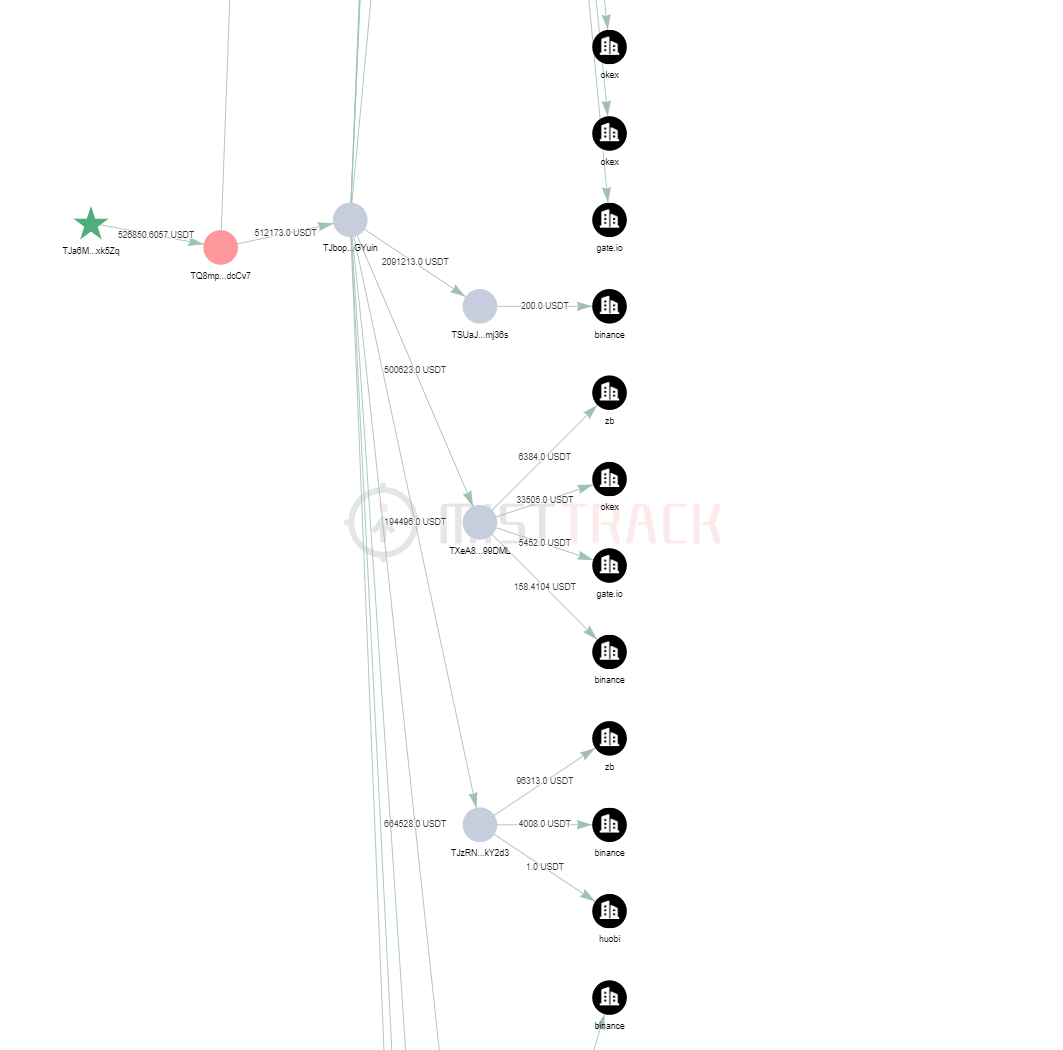

接着,地址 TJa…5Zq 将 USDT 转到了与上面 TRX 相同的地址 TQ8…Cv7。而地址 TQ8…Cv7 又将 USDT 转到了两个新地址(终于不是 JustSwap 了)。

对这两个新地址,我们浅浅追踪了一层,发现到了“大地址”(资金量大+交易记录多),筛选后发现转到了 Binance/Gateio/MEXC/ZB/Huobi/OKX 多个交易所地址,根据经验和行为分析,很像是专业洗钱团伙。

Part III

在分析了 PartII 的其中五个地址后,以为黑客就以上述相同的手法洗币了,结果最后一个地址 TUe…F7g,黑客小小的变换了下方式。

此时,黑客并没有像之前将 TRX 分多次兑换为 USDT 且转到同一地址,而是分多次兑换为 USDT 后转到了不同的六个地址。

但换汤不换药,拿接收地址之一的 TRo…2EN 举例:该地址将 USDT 又兑换为 TRX,兑换了两次都转到了同一个地址 TXQ…oZm,是不是和上面的操作有点类似?

接着地址 TXQ…oZm 又把 TRX 换成 USDT 转到 TEC…41q(是的,又是 JustSwap 兑换),最后将 USDT 转到了“大地址”。其他地址同理。

到目前,黑客将盗来的 USDT 通过不断地来回兑换,以躲避追踪。尽管黑客绞尽脑汁,但我们仍能通过涉及到的交易所地址对黑客账户进行一些溯源,这里就不再赘述。

总结

本篇洗币手法科普主要说明了黑客在 TRON 上的其中一种洗币手法,也是比较常见的一种手法,即通过 JustSwap(即现在的 SunSwap)不断地将 USDT 和 TRX 来回兑换以混淆追踪,但雁过留痕,总是有迹可循的。

而想要快速整合数据并可视化展示结果,必然得借助工具。MistTrack 积累了 2 亿多个地址标签,能够识别全球主流交易平台的各类钱包地址,包含上千个地址实体、十万多个威胁情报数据和超九千万个恶意地址,为加密货币交易平台、用户个人等分析地址行为并追踪溯源提供了强有力的技术支撑,在反洗钱分析评估工作中起到至关重要的作用。

MistTrack (https://misttrack.io/) 近日已上线,欢迎免费注册使用。