智能合约给了我们去中心化,无需信任,去信任等众多特点,但去除人为操作之后,一旦智能合约开了天窗,那么资产有可能被黑客予取予求。DeFi普及率和采用率升高,项目方鱼龙混杂,如何才能火眼金睛的保护资产变得愈来愈重要。本篇比较浅尝辄止的分析了2021年以来DeFi被攻击的例子,并且提出了预防的方式。偏简单易懂。

目前,DeFi细分市场有两个特点:一是它正飙升至前所未有的高度:它监管不力,几乎没有任何拥有资源或技术技能的人能够经营智能合约并吸引用户。这两个因素使得该领域对攻击者来说十分诱人。

这些攻击究竟是如何发生的?如何保护自己?我们将研究其机制,并提供DeFi中最大攻击的例子,以便了解哪些协议需要特别谨慎。

最短的DeFi 概述

DeFi提供基于区块链的金融服务,如借贷和生息。关键的一点是,DeFi是具有包容性且无需许可的——任何人,无论他们的公民身份、社会地位和信用历史如何,每个人都可以利用它。DeFi是去信任的,因为它运行在智能合约上——所有的条款和条件都是事先描述过的,用代码编写,现在无需人工干预就可以执行。在这里,用户唯一可以信任的是协议团队编写良好代码的能力。反过来,由于大多数项目都是开源的,审计和社区通常会检查这一点。

然而,这怎么能给操纵留下空间呢?

攻击者如何利用DeFi中的不安全性?

对DeFi的黑客攻击是指某人利用协议的漏洞来获取锁定在协议中的资金。以下是实现这一目标的三个主要“策略”:

DeFi项目制作得非常快,团队并不总是有时间彻底检查他们的代码。黑客利用了这些漏洞。

DeFi的每个协议都有自己的机制,用户如何锁定他们的资金,以及他们如何获得回报。有时候,协议的创始人并不知道这些机制是如何被滥用的,并成为大赚一笔的漏洞。

一些团队故意制造问题——他们通过出售他们的股份和倾销代币来滥用他们在项目中的巨大影响力(社区没有注意到这一点)。

DeFi中最常用的两种攻击方案

让我们看一下DeFi中最广泛使用的两种机制——拉地毯和闪存贷款攻击。

拉地毯——在没人预料到的时候撤回流动性

在“拉地毯”中,业主或开发商突然从池中撤出流动性,引发恐慌,迫使所有人都卖掉资产。基本上,这是一个退出骗局。创始人在一个项目中所占的股份越高,这个项目就越可疑:“拉地毯”正是DeFi讨论的集中化风险之一。

它是这样开始的:创始人宣布了一个带有原生代币的新平台,提供了一些很酷的奖励。然后,该团队在去中心化的交易所(如Uniswap)上创建一个流动性池,代币与ETH、DAI或其他主要货币配对。用户被鼓励带来更多的流动性,因为这将给他们带来高收益。一旦代币价格上涨,创始人就会收回他们的流动性并消失。

开发者拥有大量股份并不是件好事,但即使有,也有一种保护项目的方法:开发者可以设置一种不允许他们在未来某一天之前退出的程序。这大大增加了对该项目的信任。

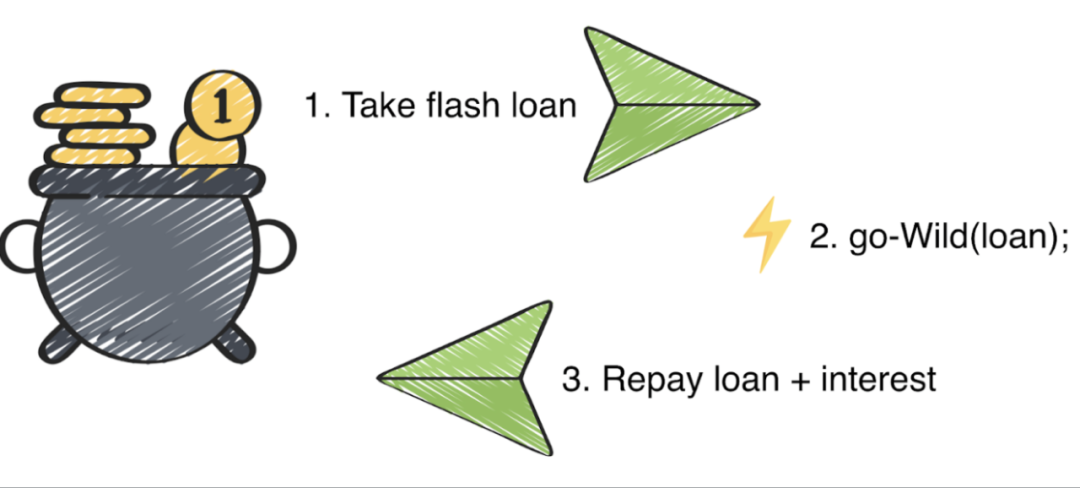

闪电贷款攻击——抽取和消除流动性

什么是“闪贷”?它允许用户在很短的时间内,在没有抵押品的情况下,借到无限量的钱——用户必须在下一个区块被开采之前偿还贷款和利息而开采只需几秒钟。如果用户不偿还贷款,交易将不会结束,借入的资金将从用户那里被拿走。

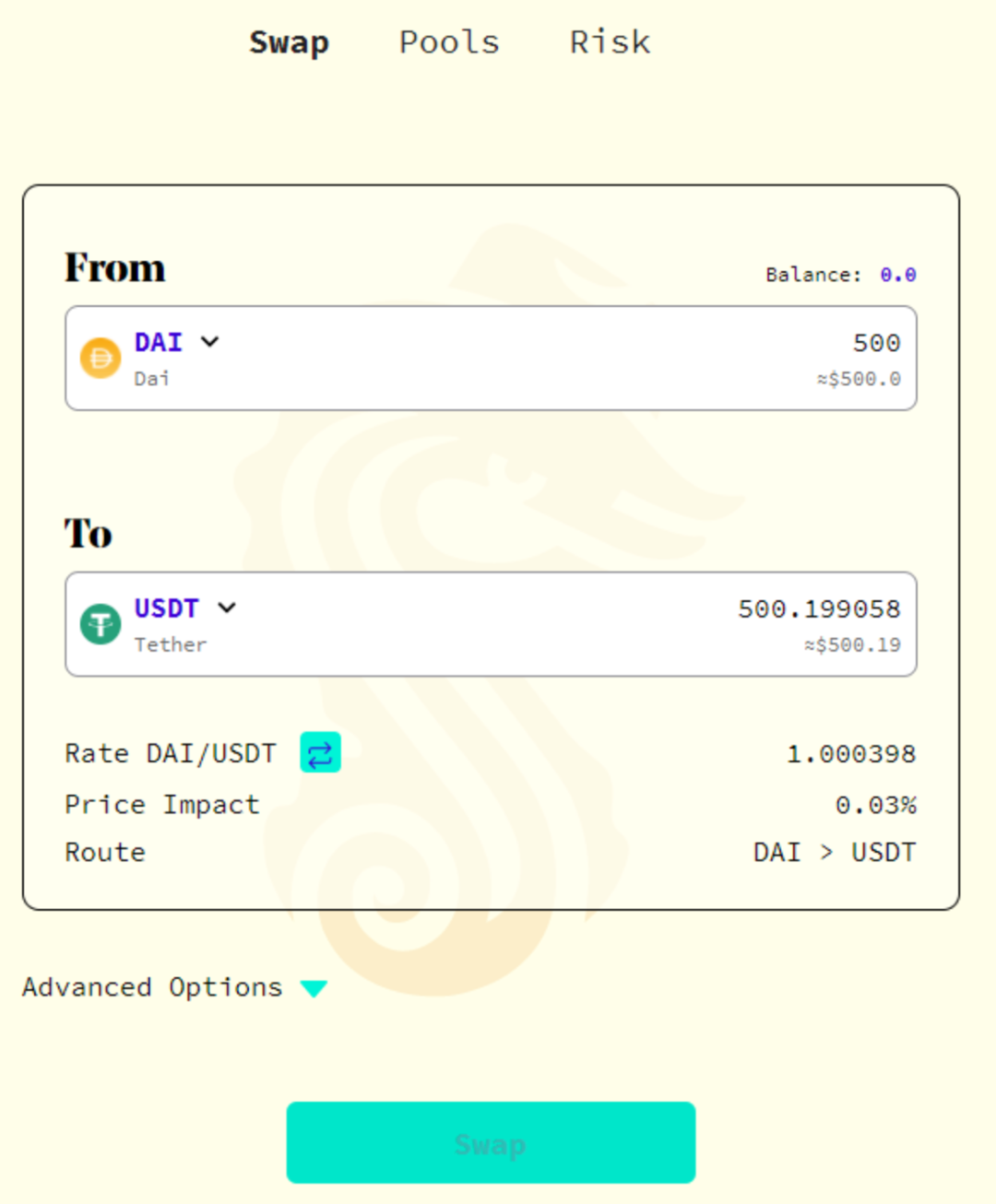

闪贷的关键用途之一是套利:从不同平台上的资产价差中获利。比如,以太坊在交易所A的成本为2000美元,在交易所B的成本为2100美元。用户可以获得价值2000美元的闪电贷款,在交易所A购买ETH,在交易所B出售,用户的利润将是100美元减去gas费和贷款费用。

闪电贷的无限性质为漏洞利用铺平了道路。以下是快速贷款攻击的一般方案:

一个攻击者借200个代币 A,价值10万美元(一个代币 A价值500美元)。然后,他在A/B流动性池中大举买入代币B。这推高了代币B的价格,而代币A下跌,现在只值100美元。当代币B暴涨时,攻击者以 100 美元的价格将其卖回代币 A。现在,相比最初的200代币,其可以买得起1000代币A(在价格下降5倍后)。然而,攻击者只是在这个智能合约中降低了代币A的价格。闪贷的贷款人仍然以500美元的价格购买代币A。因此,攻击者用他的200代币A偿还贷款,并拿走剩下的800枚。

正如所看到的,闪电贷款利用了去中心化交易所的本质,而没有实际的黑客行为。他们只是简单地抛出抛售代币A,并移除池中相当一部分的流动性,这基本上是在窃取流动性提供者的资金。

2021 年的主要 DeFi 攻击

1. Meerkat Finance 黑客

这是一个典型的拉地毯,然而,表现时异常的玩世不恭。Meerkat Finance是一种流动性挖矿协议,所有者甚至无法使用汇集的资金。在攻击发生前不久(也就是项目启动后的一天!),他们升级了协议,获得了访问权限,删除了所有Meerkat Finance的社交媒体账户和他们的网站,带着价值1300万美元的稳定币和价值1700万美元的73000 BNB的逃跑了。

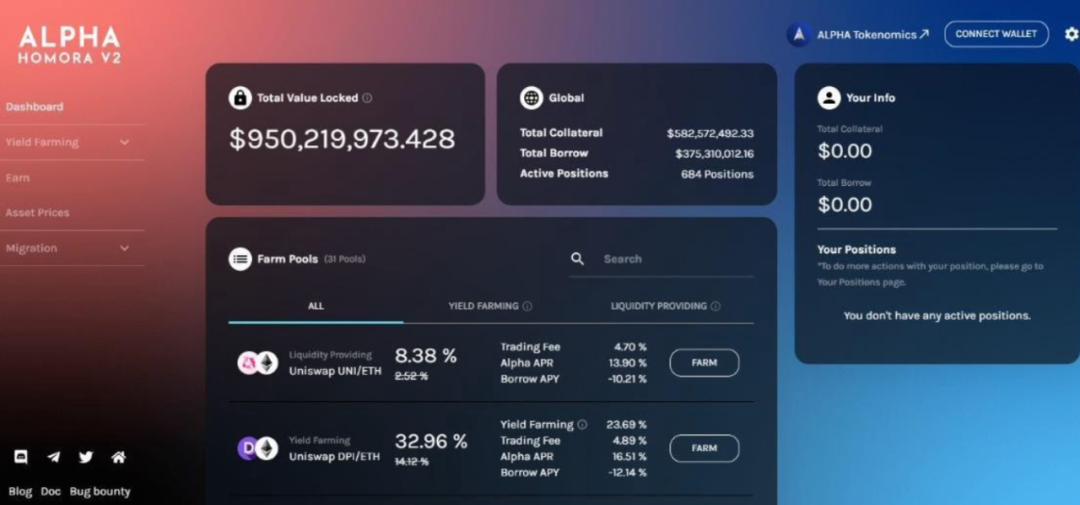

2. Alpha Homora 闪电贷款攻击

风险正在上升!今年2月在Alpha Homora攻击中,3700 万美元被盗。该借贷平台于2020年10月启动,最近升级为V2版本。在一个Alpha Homora V2池中,攻击者借入和出借了数百万个稳定币,使其价值膨胀,使攻击者获得巨额利润。

3. EasyFi 私钥失窃

今年4月,基于Polygon的借贷协议EasyFi遭遇了最严重的一次DeFi黑客攻击。在一次黑客攻击中,一名网络管理员的私钥被窃取,这让攻击者得以获得该公司的资金。价值7500万美元的三百万EASY代币被盗。除此之外,EasyFi的保险库里还有价值600万美元的稳定币被盗。

4. Saddle Finance 套利利用

这是另一个闪电贷款攻击,尤其是这次。Saddle Finance 是一种类似Curve的协议,用于交易包装资产和稳定币,在其发布一天后,于2021年1月21日遭到攻击。通过进行一系列的套利攻击,攻击者在短短6分钟内成功获取了近8个比特币的流动性。这可能是由于池的智能合约中的一个漏洞——攻击者将稳定币的价格拉得太高,以至于价值0.09 BTC的一个代币被换成了另一个价值 3.2 BTC 的代币。

如何避免选择易受攻击的协议?

“闪贷”总是出人意料地发生,人们也不可能总是提前看到“拉地毯”的可能性。然而,遵循这些建议将帮助用户更多地注意可疑迹象,并可能帮助用户避免金钱损失。特别注意:

团队和它的声誉。创始人和开发者是谁?团队是公开的吗?它曾经参与过任何值得信赖的加密项目吗?如果没有,这也不一定是坏事,但应该引起关注。访问金库。这个团队有吗?到什么程度?如果创始人的持股比例过高,这并不是一个危险信号。多重签名访问公司资金。如果开发人员启用了多签名访问库,并且团队之外的人拥有一些签名,这可能有助于防止“拉地毯”。寿命及其流动性。如果开发人员将他们的资金锁定在一年左右的时间内,用户可以放心,团队至少在这段时间结束前不会退出。

有什么措施可以保护DeFi不受攻击?

随着 DeFi 的成熟,池中有相当数量的流动性,池中的大量流动性可能是降低闪电贷攻击风险的主要因素。闪电贷最高限额不允许攻击。对智能合约的安全审计将为易受攻击和配置错误的合约腾出空间。更好的监管将有助于避免故意发布易受攻击的协议。一些项目已经实施了社区漏洞奖励,帮助用户在协议中发现漏洞和后门获得奖励。

总结

DeFi使用无需许可和去信任的工具在短时间内提高可观的收入,从而彻底改变了金融。然而,它的众多漏洞经常被攻击者和恶意开发人员使用。每次攻击都要求协议提高安全性,这就是DeFi黑客帮助该行业发展的方式。

Source:https://medium.com/the-capital/defi-attacks-and-ways-to-avoid-them-4b827ef456be