10月27日,NUMEN实验室通过链上数据监控发现,UvToken项目遭到黑客攻击,黑客从此次攻击中获利了1078 BNB和1161991 BUSD,共计约150W美金。我们也是在第一时间对事件经过和资金流向做了分析和追踪,目前黑客已经通过Tornado.Cash进行资金转移。

项目方声明

项目方也在推特上对本次事件做了说明,并且已经让安全公司介入。

攻击相关地址

黑客地址:https://bscscan.com/address/0xf3e3ae9a40ac4ae7b17b3465f15ecf228ef4f760

黑客合约地址:

https://bscscan.com/address/0x99d4311f0d613c4d0cd0011709fbd7ec1bf87be9

权限合约地址:

https://bscscan.com/address/0x5ecfda78754ec616ed03241b4ae64a54d6705a1a#code

UVT奖励领取合约:

https://bscscan.com/address/0x36f277165c8b1b80cc3418719badb1864e2687bc#code

攻击交易:

https://bscscan.com/tx/0x54121ed538f27ffee2dbb232f9d9be33e39fdaf34adf993e5e019c00f6afd499

攻击过程

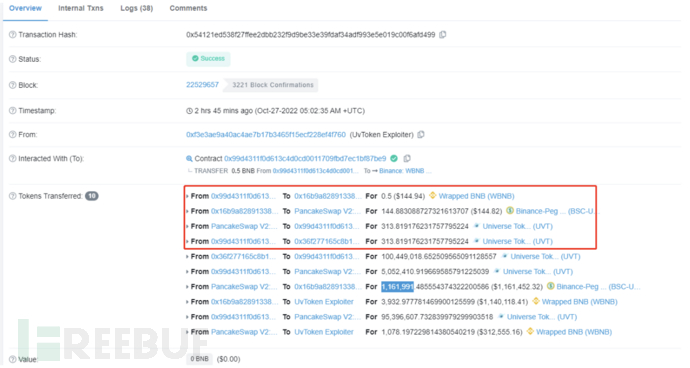

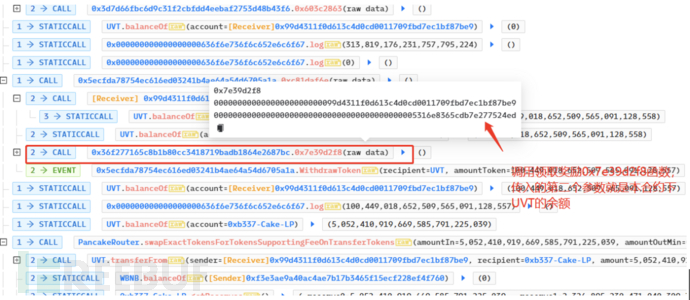

- 黑客首先用5个BNB兑换为313UVT代币并转入到了0x36f277165c8b1b80cc3418719badb1864e2687bc合约中。相关交易信息如下图所示:

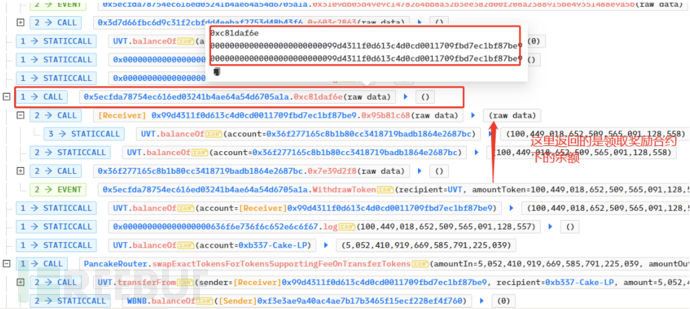

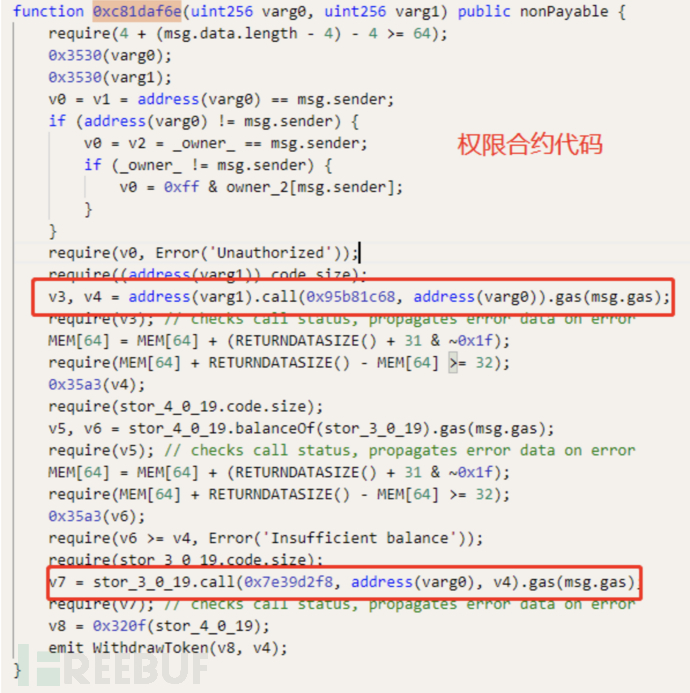

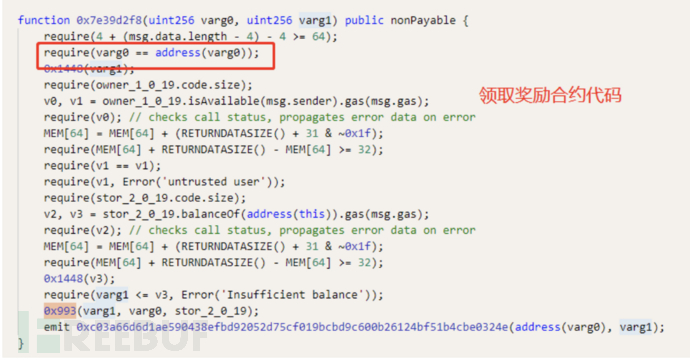

- 然后调用权限合约地址中的0xc81daf6e函数,传入参数时将自己创建的合约地址作为两个参数传入,这样其中v4的值可以从黑客的合约中返回,返回的数量就是项目方领取奖励合约0x36f277165c8b1b80cc3418719badb1864e2687bc下的UVT余额。

- 权限合约的0xc81daf6e函数在里面同时又去调用了领取奖励合约中的0x7e39d2f8函数,这样权限验证也可以通过,然后将合约下的UVT代币全部转走。

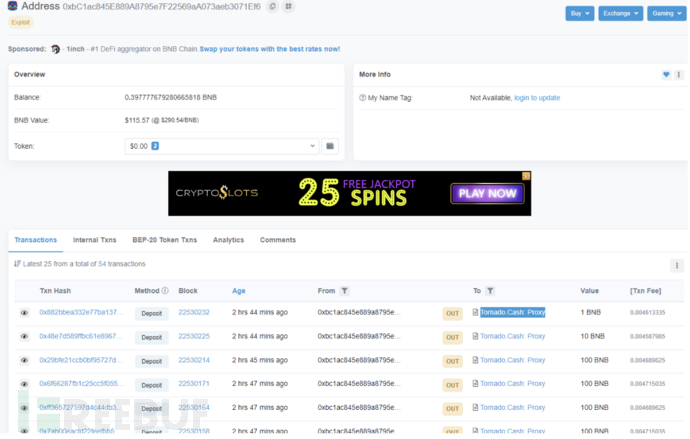

资金流向:

目前黑客已经将所有获利的代币通过Tornado.Cash进行转移,NUMEN实验室也会持续关注资金动态。

总结:

针对本次攻击事件,NUMEN实验室提醒用户和项目方做好资产安全防护,对于项目中存在权限验证,call调用时要多方面做好安全测试和验证,以保证项目和资金安全。NUMEN实验室专注于为WEB3的安全保驾护航。

Numen导航

Numen 官网

https://numencyber.com/

GitHub

https://github.com/NumenCyber

https://twitter.com/@numencyber

Medium

https://medium.com/@numencyberlabs

https://www.linkedin.com/company/numencyber/