背景

钱包在 Web3 世界中扮演着至关重要的角色,它们不仅是数字资产的存储工具,更是用户进行交易和访问 DApp 的必要工具。在上一期 Web3 安全入门避坑指南中,我们主要介绍了钱包的分类,并列举了常见风险点,帮助读者形成基本的钱包安全概念。随着加密货币和区块链技术的普及,黑产也盯上了 Web3 用户的资金,根据慢雾安全团队收到的被盗表单,可以看到有许多用户是因下载/购买假钱包而被盗。因此,本期我们将探讨为什么会下载/购买到假钱包,以及私钥/助记词的泄露风险,还将提供一系列的安全建议,帮助用户保障资金安全。

下载到假钱包

由于很多手机不支持 Google Play Store 或者因为网络问题,很多人会从其他途径下载钱包,比如:

第三方下载站

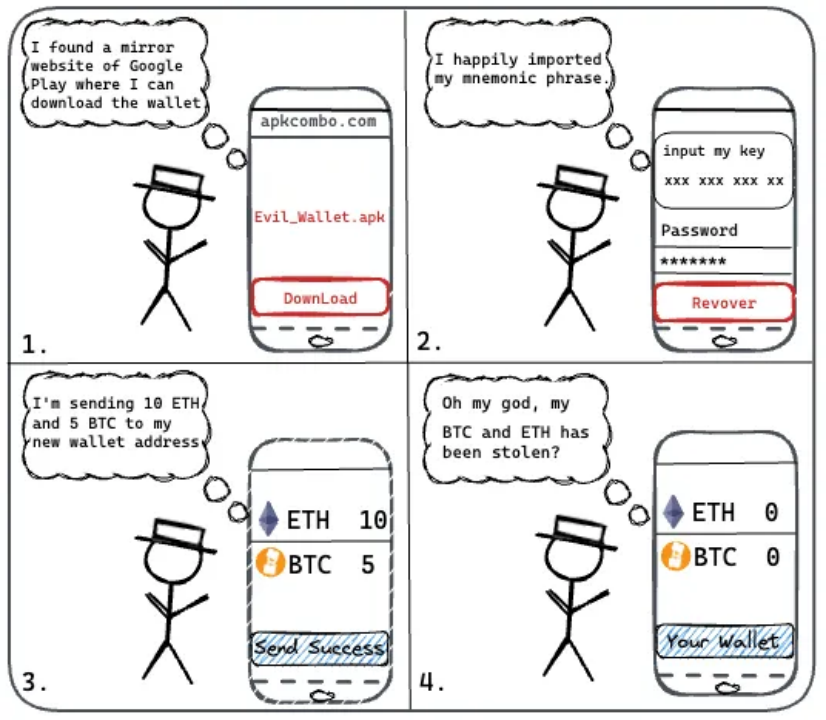

一些用户会通过第三方下载站如 apkcombo、apkpure 等下载钱包,这些站点往往标榜自己的 App 是从 Google Play Store镜像下载的,但是其真实安全性如何呢?慢雾安全团队曾对 Web3 假钱包第三方源进行过调查分析,结果显示第三方下载站 apkcombo 提供的钱包版本实际上并不存在。一旦用户在开始界面创建钱包或导入钱包助记词,假钱包就会将助记词等信息发送到钓鱼网站的服务端。

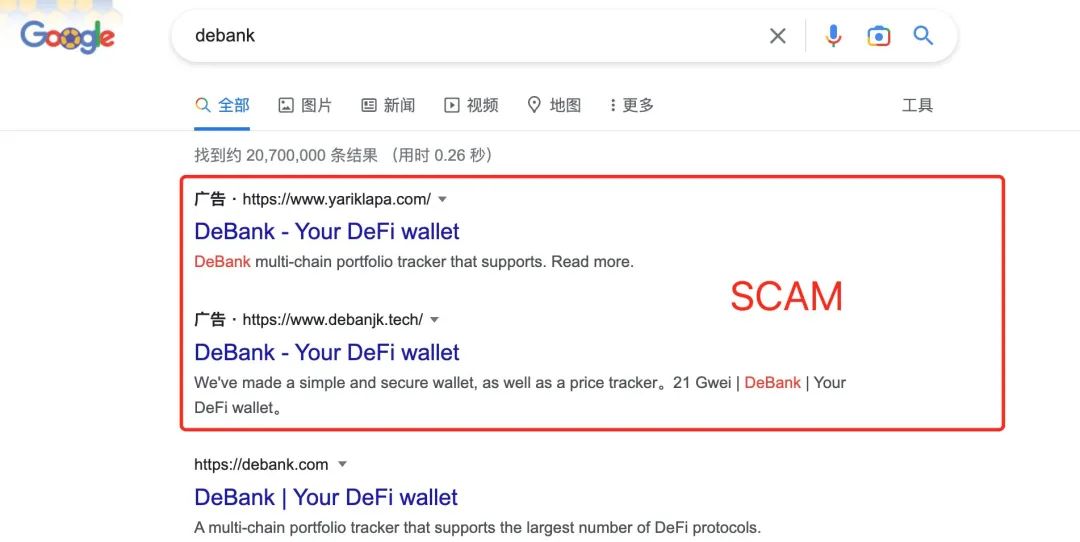

搜索引擎

搜索引擎的结果排名是可以买到的,这也就导致出现过假官网排名还比真官网靠前的情况,因此不建议用户直接通过搜索引擎搜索钱包,然后点击排名靠前的链接来下载钱包,这样很有可能会进到一个假官网,然后下载到一个假钱包。用户在不清楚官网网址是什么的情况下,仅凭网站的展示页面很难判断出这是不是个假网站,因为骗子制作出的假网站与真官方网站极为相似,可以以假乱真,因此,也不建议用户在推特或其他平台上点击其他用户分享的链接,这种多为钓鱼链接。

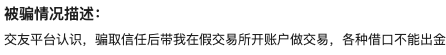

亲友/杀猪盘

区块链黑暗森林里要保持零信任,你的亲友或许并没有要害你的想法,但是他们下载到钱包可能是假的,只是暂时还没有被盗,所以如果你通过他们分享的二维码/链接下载钱包,那么也有可能下载到假钱包。

慢雾安全团队收到过多份杀猪盘事件的被盗表单,骗子的套路往往是先获取受害者信任,然后引导受害者参与加密货币投资并分享假钱包的下载链接,最后结局是受害者即被骗了感情,又损失了资金。因此,广大用户应对网友保持警惕,特别是对方拉你投资或发不明链接给你时,不要轻信。

Telegram

在 Telegram 上,通过搜索知名钱包,我们发现了一些虚假官方建立的群组,骗子会自称该群是某钱包的官方频道,甚至在群内提醒广大用户认准唯一官方官网链接,然而这些链接都是假的。

应用商城

需要特别提醒的是,官方应用商城里的应用不一定安全,一些不法分子通过购买关键词排名引流等方式诱导用户下载欺诈 App,请广大读者注意甄别。

那么,用户怎么做才能避免下载到假钱包呢?

官网下载

找真官网的能力不仅在下载钱包时会用到,用户后续参与 Web3 项目时也会用到,所以我们在这里讲下如何找到正确的官网。

用户或许会直接在推特上搜索项目方,然后根据关注人数、注册时间、有没有蓝标或金标来判断这是不是官方号,然而这些都是可以造假的,此前我们就在真假项目方 | 警惕评论区高仿号钓鱼这篇文章里给大家讲过出售高仿号的黑灰产。因此,建议新入门的小白先在推特上关注一些行业内的安全公司、安全从业者、知名媒体等,看看他们有没有关注你找到的官方号。

(https://twitter.com/DefiLlama)

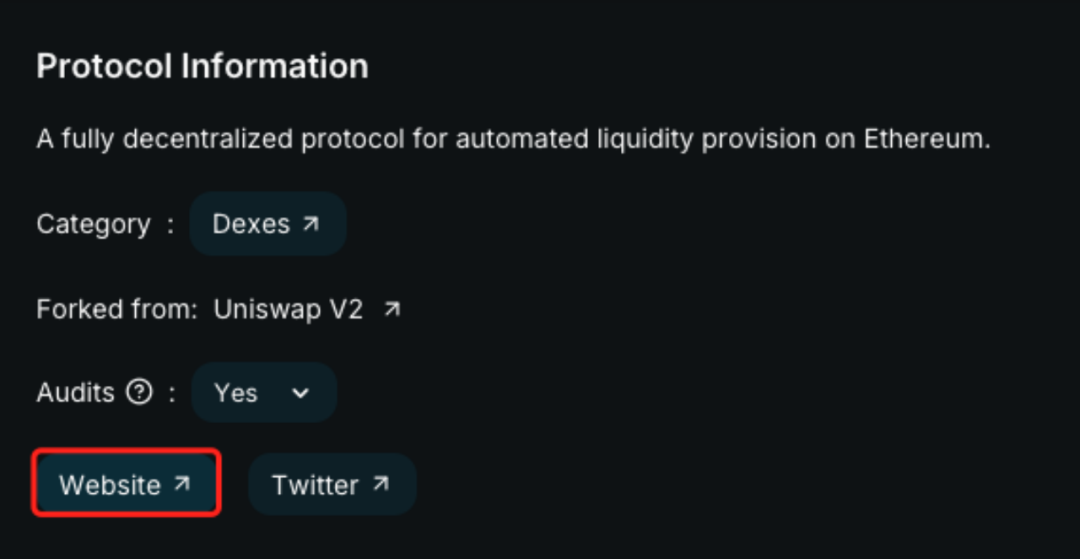

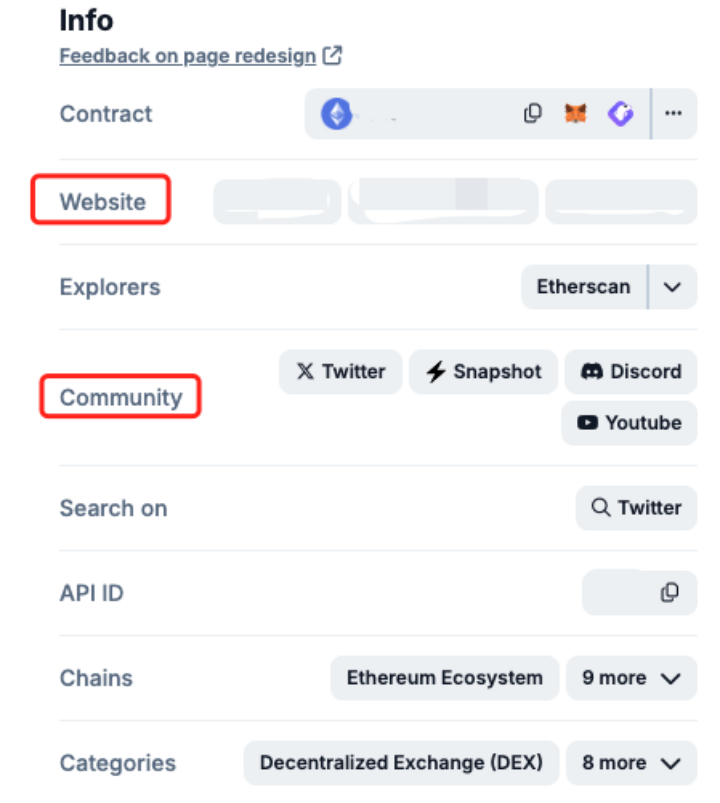

通过上述方法,用户大概率找到了真的官方推特号,但是我们还需要做多方验证,毕竟官方推特号被黑事件屡见不鲜,黑客还会把官方号上挂的官网链接替换成假官网链接,因此用户需要把刚刚找到的官网链接跟通过其他渠道(如 DefiLlama, CoinGecko, CoinMarketCap 等)找到的链接对比:

(https://defillama.com/)

(https://landing.coingecko.com/links/)

找到并确认好官网链接后,建议用户把链接保存到书签,这样下次可以直接从书签中找到正确的链接,而不用每次都重新找和确认,减少进入假官网的概率。

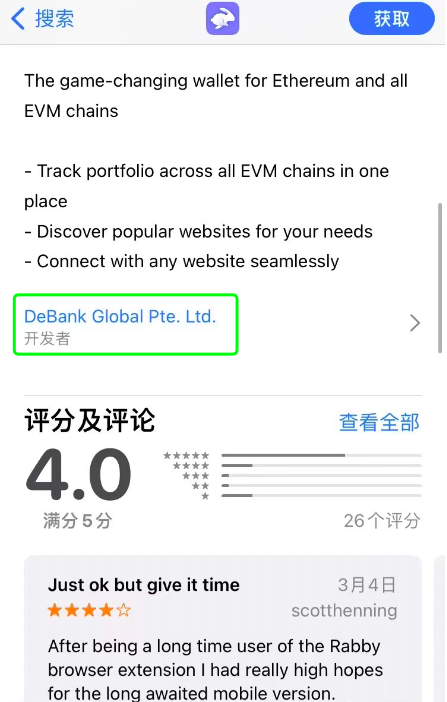

应用商城

用户可以通过官方应用商城如 Apple Store,Google Play Store 等下载钱包,但是在下载前,一定要先查看应用开发者信息,确保其与官方公布的开发者身份一致,还可以参考应用评分、下载量等信息。

官方版本校验

看到这里的部分读者或许会想,那该如何验证自己下载到的钱包是不是真钱包呢?用户可以做文件一致性校验,这个操作是通过比较文件的哈希值来确定文件是否在传输或存储过程中发生了更改。用户只需要将之前下载到的 apk 文件拖入文件哈希验证工具中,这个工具就会使用哈希函数(如 MD5、SHA-256 等)生成文件的哈希值,如果这个值与官方给出的哈希值匹配,则是真钱包;如果不匹配,则是假钱包。如果用户验证出自己的钱包是假的话该怎么做呢?

1. 首先要确认泄露的范围,如果只是下载了假钱包但没有输入私钥/助记词,那么只需删除该应用并重新下载官方版本即可。

2. 如果私钥/助记词已经导入到了假钱包,意味着私钥/助记词已经泄露,请到官网下载正版钱包并导入私钥/助记词,新建一个地址来快速转移可转移的资产。

3. 如果您的加密货币不幸被盗,我们将免费提供案件评估的社区协助服务,仅需要您按照分类指引(资金被盗/遭遇诈骗/遭遇勒索)提交表单即可。同时,您提交的黑客地址也将同步至 InMist 威胁情报合作网络进行风控。(注:中文表单提交至 https://aml.slowmist.com/cn/recovery-funds.html,英文表单提交至 https://aml.slowmist.com/recovery-funds.html)

购买到假硬件钱包

以上说的情况是为什么会下载到假钱包和解决措施,我们再来说说为什么会购买到假硬件钱包。

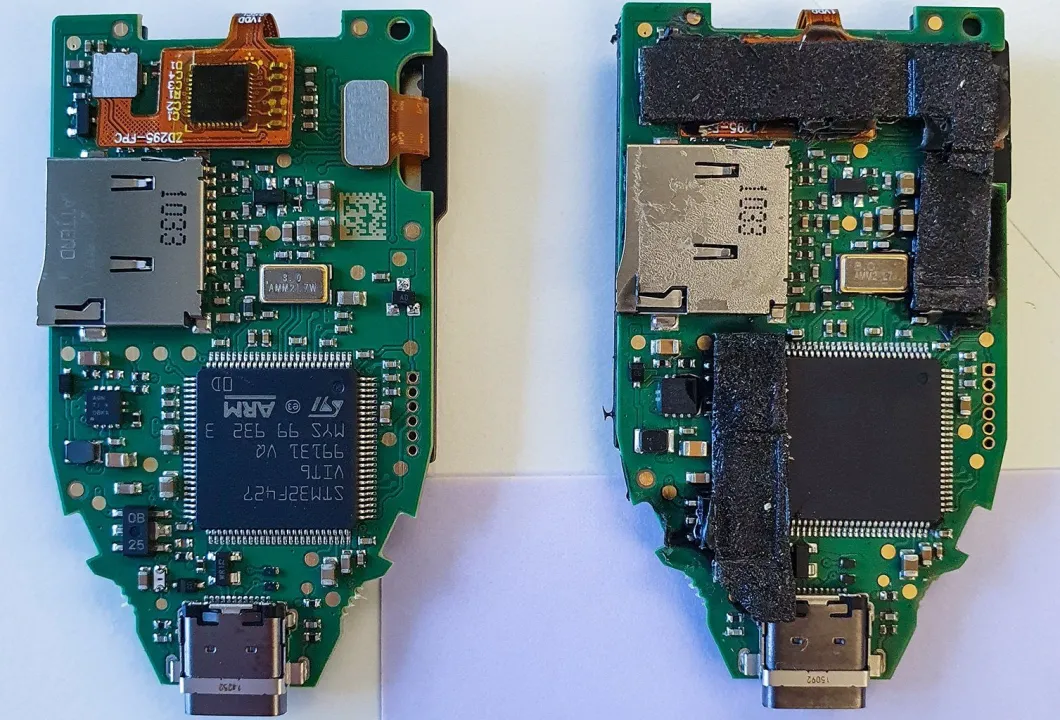

有些用户选择在线上商城购买硬件钱包,但是这种非官方授权店铺的硬件钱包有非常大的安全隐患,因为在钱包到用户手上之前,会经多少人之手,内部组件是否被篡改过,这些都是不确定的。如果内部组件被篡改过了,从外表和功能上是很难看出问题的。

(https://www.kaspersky.com/blog/fake-trezor-hardware-crypto-wallet/48155/)

以下是我们提供的一些应对硬件钱包供应链攻击的方法:

官方渠道购买:这是解决供应链攻击最有效的办法。不要从非官方渠道购买硬件钱包,如线上商城,代购,网友等。

检查外观:拿到钱包后先检查外包装是否有被破坏过的痕迹,这是最基本的,虽然黑客大概率不会在这一步就暴露。

官网真机验证:部分硬件钱包提供官网真机验证服务,用户初始化钱包时,设备会提示用户进行官网真机验证。如果运输过程中设备被篡改,将无法通过官网真机验证。

拆机自毁机制:可以选择购买带拆机自毁机制的硬件钱包,当有人试图打开硬件钱包并篡改内部组件时,会触发自毁机制,安全芯片内的敏感信息将全部自动擦除,设备也将无法继续使用。

私钥/助记词泄露风险

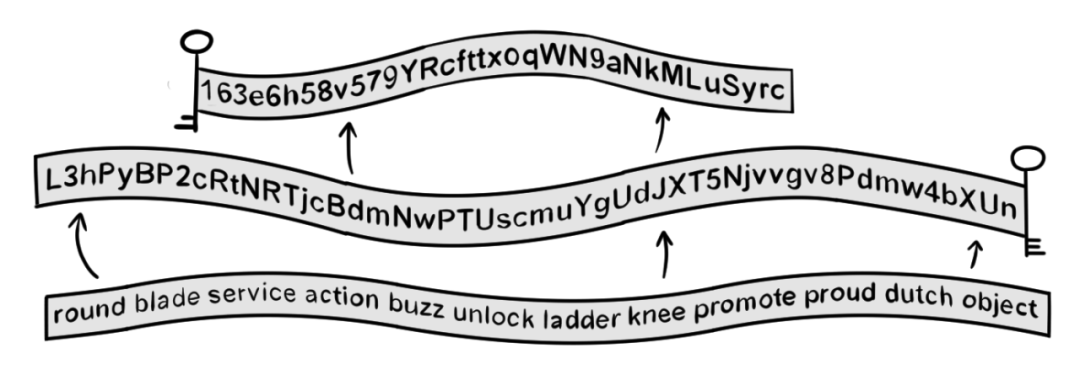

通过上述内容,大家应该学会怎么下载或购买到真钱包了,那么如何保管好私钥/助记词又是一个问题。私钥/助记词是恢复钱包和控制资产的唯一凭证。私钥是由字母和数字组成的 64 位长度的十六进制字符串,助记词则一般由 12 个单词组成。慢雾安全团队在此提醒,如果私钥/助记词泄露,钱包资产就极有可能被盗,我们来看几个导致私钥/助记词泄露的常见原因:

保密不当:用户可能会把私钥/助记词告诉亲友,让他们帮忙保存,结果资金被亲友盗走。

网络存储或传输私钥/助记词:一些用户尽管知道私钥/助记词不应该被告诉给别人,但他们会通过微信收藏、拍照、截屏、云端存储、备忘录等方式来保存私钥/助记词。一旦这些平台账号被黑客收集并成功攻破,私钥/助记词很容易被盗取。

复制粘贴私钥/助记词:许多剪贴板工具和输入法会将用户的剪贴板记录上传到云端,使得私钥/助记词暴露在不安全的环境中。而且,木马软件也可以在用户复制私钥/助记词时盗取剪贴板中的信息,因此,不建议用户复制粘贴私钥/助记词,这个看似没有什么问题的行为实际上存在很大的泄露风险。

那么如何避免私钥/助记词泄露呢?

首先,不要将私钥/助记词告诉任何人,包括亲友。其次,尽量选择物理介质保存私钥/助记词,避免黑客通过网络攻击等手段获取私钥/助记词。例如,将私钥/助记词抄写到质量好的纸上(还可以塑封)或者使用助记词密盒来保存。另外,设置多重签名、分散存储私钥/助记词等方式也可以提升私钥/助记词的安全性。关于如何备份私钥/助记词,大家可以阅读慢雾出品的《区块链黑暗森林自救手册》:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md。

总结

本期文章主要讲解了下载/购买钱包时的风险,找到真官网和验证钱包真伪的方法,以及私钥/助记词的泄露风险。希望本期内容可以帮助大家走稳进入黑暗森林的第一步,下期我们将讲解使用钱包时的风险,如被钓鱼、签名、授权风险,欢迎追更。(Ps. 本文提到的品牌及图片,仅作辅助读者理解之用,不构成推荐与担保)