上一期结合8月Liquid和Bilaxy两个交易所热钱包被攻击事件,艾贝链动CTO Neilson主要分析了金融级安全芯片软硬件设计如何保护机构钱包私钥的全生命周期安全。本期艾贝链动CTO Neilson将继续介绍机构钱包私钥高频使用的安全逻辑,解读机构经营过程中如何实现频繁操作的安全性和易用性。

金融级安全芯片,实现了对私钥从产生、存储到签名运算的安全性保护。但这对于机构用户,特别是围绕数字资产开展金融服务的经营性机构,还是不够的。机构对数字资产的动用需求,通常在不同角色的多人、多地、多系统之间流转。这个过程中,还会面临其他维度的安全威胁,比如,黑客通过提前注入的木马程序“篡改”关键交易信息,将资金悄悄转入自己的目标地址;或者通过获取内部管理人员权限,向数据库中插入一笔“伪造”的授权交易。对交易的伪造或者篡改,都属于“中间人攻击”的范畴。

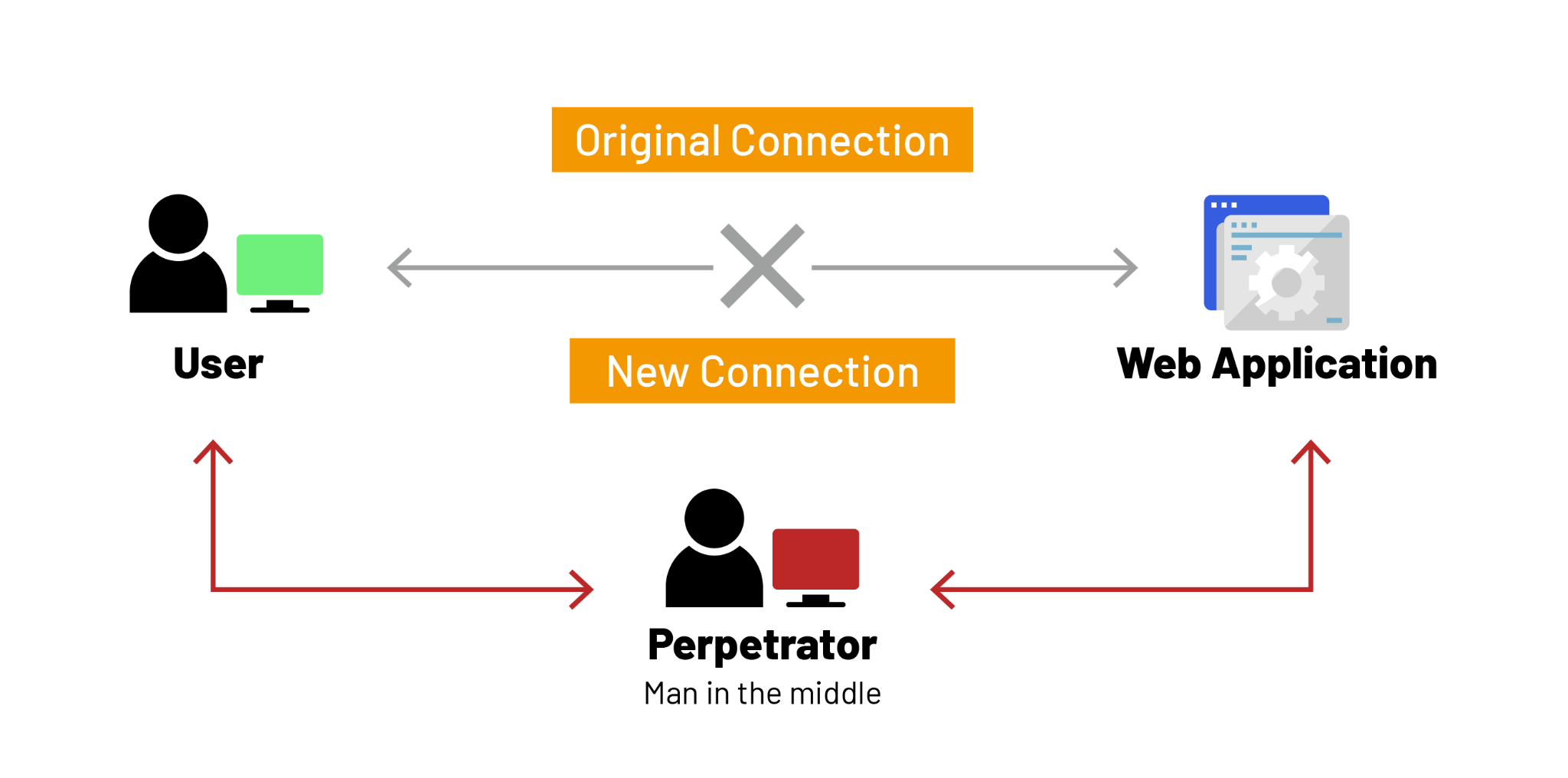

什么是“中间人攻击”,攻击逻辑如何实现?

中间人攻击(MITM,man in the middle attack)是一种网络攻击类型 ,当数据离开一个端点前往另一个端点时,传输过程的时间便是对数据失去控制的时候。当一个攻击者将自己置于两个端点并试图截获或阻碍数据传输时,便称为中间人攻击。通信的两方认为他们是在与对方交谈,但是实际上他们是在与黑客交流。类似于我们通俗理解的信息被“窃听”。

图1:中间人攻击示意图

图1:中间人攻击示意图

当下黑客以获取经济利益为目的时,中间人攻击就会成为对加密货币交易最有威胁并且最具破坏性的一种攻击方式。

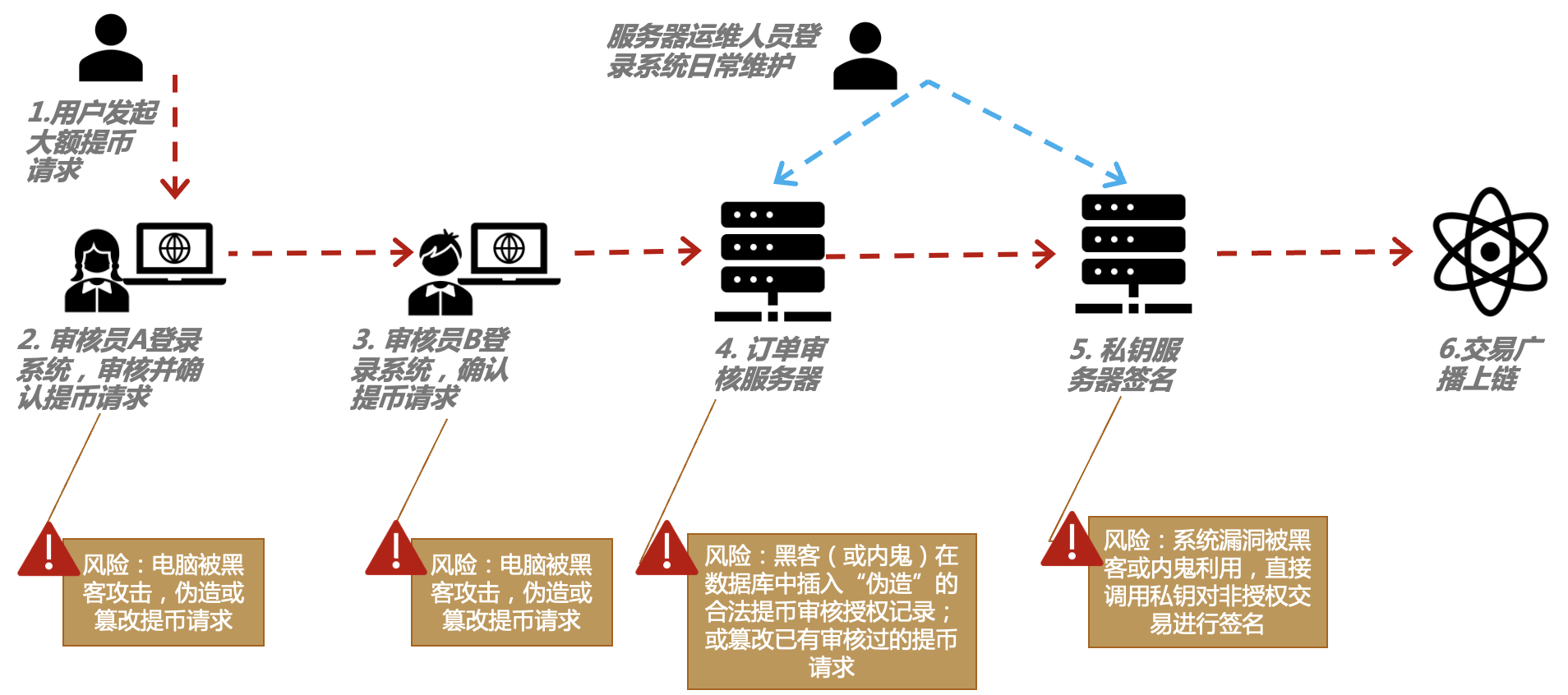

在一个数字资产机构的经营活动中,对于数字资产的动账请求通常涉及到不同权限级别的多人审核,并且这些人可能处于不同的地域、使用不同的客户端环境。从动账请求的审核授权到动用私钥签名,信息也会在机构内的多个系统之间流转。如果我们把交易的审核授权看做“会话”的一端,交易的签名执行看作“会话”的另一端,那么在这个交易的“会话”中,就存在着多种被实施“中间人攻击” 的可能性。比如,黑客或内部作恶人员直接在后台数据库中插入一条伪造的审核授权交易请求,或者篡改交易的关键信息,如目标地址。让审核人员看到的交易信息与实际签名的交易信息不一致。

图2:机构现有在线提币流程及风险点

机构钱包的端到端“所见即所签”功能如何防止中间人攻击?

艾贝链动创造性的将基于安全硬件的端到端“所见即所签”的能力引入到从交易审核到交易签名的环节当中。通过为审核人员配发专有的安全硬件设备签章盾,并在设备上对关键的交易信息如币种,目标地址,金额等进行指纹或按键等物理方式的确认,后由签章盾对经过确认的交易信息进行签名,发送给保管私钥的加密机设备进行签名,确保这个链路中无论经过多少环节多少系统流转,待签名的交易信息一定是经过审核人员“人为意志”的授权,且未被篡改的,从而杜绝任何一种形式的“中间人攻击”对交易进行伪造或篡改。

图3:“所见即所签”交易审核签名流程

Neilson提到,艾贝链动基于硬件的端到端“所见即所签”功能,支持多人多级分布式授权管理,不仅能够大大提升机构内部私钥动用的安全性,还能够用于跨机构之间,比如,托管平台与客户之间。最后,Neilson再次强调,无论是通过金融级软硬件设计保护私钥,还是通过端到端的“所见即所签”功能保护交易过程的安全,都只是安全环节技术层。机构资产安全是一套系统工程,我们需要依据整体安全框架来统筹考虑,机构“资产”有何“脆弱性”,面临什么“威胁”导致了“风险”,采用何种安全“机制”消除或减少“风险”,最终保护资机构产安全。

关于艾贝链动

艾贝链动是一家区块链领域安全产品与技术服务公司,以技术创新为驱动力,通过在金融、政企等领域的区块链安全技术研究和应用落地,致力于打造数字社会的信任基石,持续赋能数字化浪潮下的个人及企业。艾贝链动现已推出机构数字资产自托管解决方案“犀铠”、涉案虚拟货币取证提控系统“犀识”、反洗钱与资产追踪服务“犀溯”、区块链智能合约安全诊断服务“犀晓” 等,并在多家企业和政府领域实现部署应用。