暗号通貨とブロックチェーン技術は金融の自由を再定義していますが、この革命は新たなタイプの脅威も生み出しています。詐欺師はもはや技術的な脆弱性だけに頼るのではなく、ブロックチェーンのスマート コントラクト プロトコル自体を攻撃ツールに変えています。綿密に設計されたソーシャルエンジニアリングの罠を通じて、彼らはブロックチェーンの透明性と不可逆性を利用して、ユーザーの信頼を資産を盗むための武器に変えます。スマートコントラクトの偽造からクロスチェーントランザクションの操作まで、これらの攻撃は秘密裏に行われ、追跡が困難なだけでなく、「合法化された」装いのため、より欺瞞的になっています。この記事では、実際のケース分析を使用して、詐欺師がプロトコル自体を攻撃ベクトルに変える方法を明らかにし、技術的な保護から行動の防止まで、分散型の世界で安全に前進するための完全なソリューションを提供します。

1. 法的契約はどのようにして詐欺の道具になるのでしょうか?

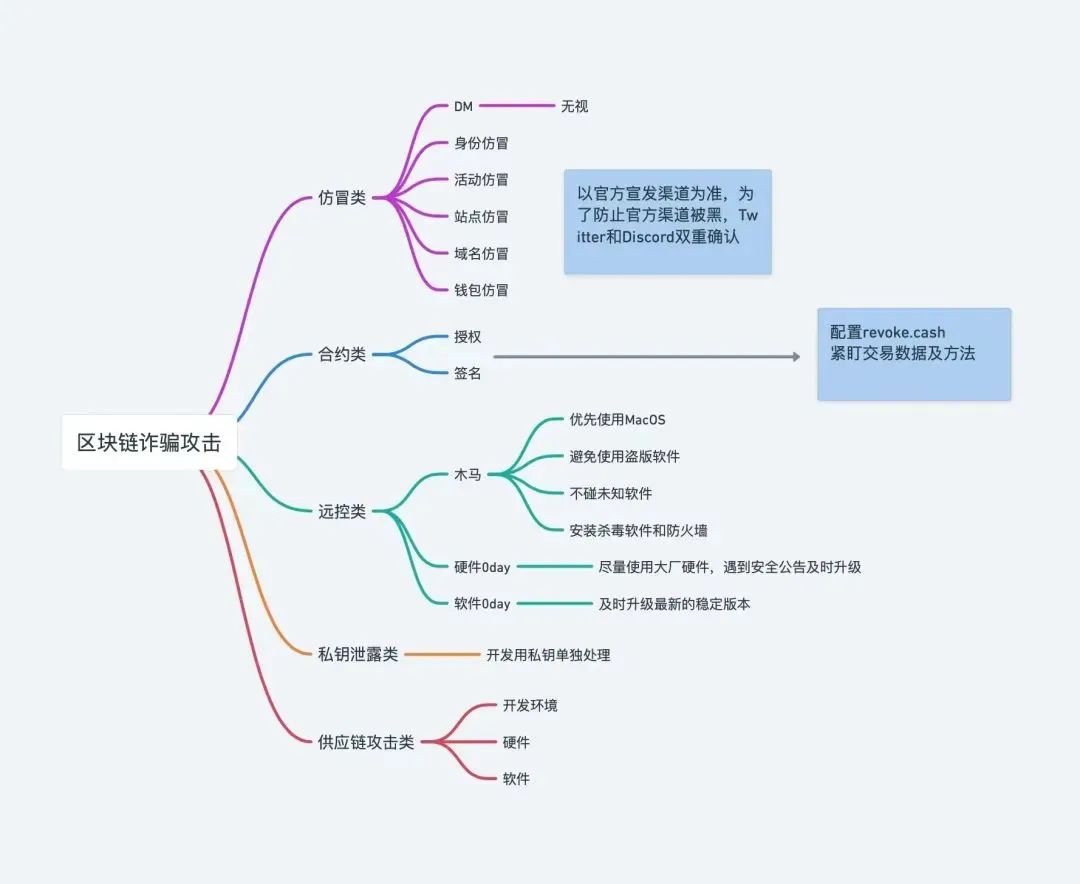

ブロックチェーンプロトコルは、もともとセキュリティと信頼性を確保するために設計されましたが、詐欺師はその特性を利用し、ユーザーの不注意と組み合わせて、さまざまな隠れた攻撃方法を生み出します。以下に、テクニックとその技術的な詳細の例をいくつか示します。

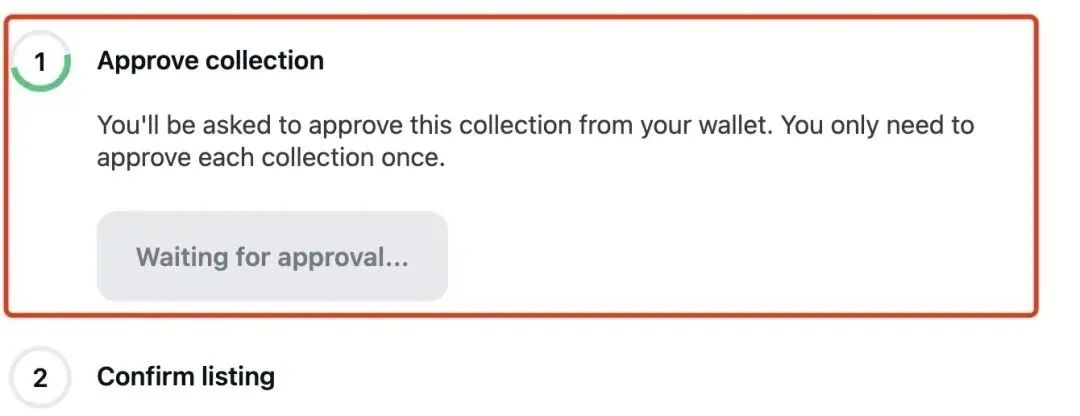

(1)悪意のあるスマートコントラクトの承認(詐欺の承認)

技術原理:

Ethereum などのブロックチェーンでは、ERC-20 トークン標準により、ユーザーは「承認」機能を通じて、第三者 (通常はスマート コントラクト) がウォレットから指定された数のトークンを引き出すことを承認できます。この機能は、ユーザーがトランザクション、誓約、または流動性マイニングを完了するためにスマートコントラクトを承認する必要がある Uniswap や Aave などの DeFi プロトコルで広く使用されています。しかし、詐欺師はこのメカニズムを悪用して悪質な契約を設計します。

仕組み:

詐欺師は、通常、フィッシング サイトやソーシャル メディアのプロモーション (偽の「PancakeSwap」ページなど) を通じて、正当なプロジェクトを装った DApp を作成します。ユーザーはウォレットに接続し、「承認」をクリックするように誘導されます。表面上は少量のトークンを承認しますが、実際には無制限の量(uint256.max 値)である可能性があります。承認が完了すると、詐欺師の契約アドレスは許可を取得し、いつでも「TransferFrom」関数を呼び出して、ユーザーのウォレットから対応するすべてのトークンを抽出できるようになります。

実際のケース:

2023年初頭、「Uniswap V3 Upgrade」を装ったフィッシングWebサイトにより、数百人のユーザーがUSDTとETHで数百万ドルを失いました。オンチェーンデータは、これらのトランザクションが ERC-20 標準に完全に準拠していることを示しており、承認が自発的に署名されたため、被害者は法的手段によっても回復できません。

(2)フィッシングシグネチャ

技術原理:

ブロックチェーン取引では、取引の正当性を証明するために、ユーザーが秘密鍵を通じて署名を生成する必要があります。ウォレット(MetaMask など)は通常、署名要求をポップアップ表示し、ユーザーがそれを確認すると、トランザクションがネットワークにブロードキャストされます。詐欺師はこのプロセスを悪用し、署名要求を偽造して資産を盗みます。

仕組み:

ユーザーは、「NFT エアドロップの受け取りを待っています。ウォレットを確認してください」などの公式通知を装った電子メールまたは Discord メッセージを受け取りました。リンクをクリックすると、ユーザーは悪意のある Web サイトに誘導され、ウォレットを接続して「検証トランザクション」に署名するように求められます。このトランザクションは、実際にはウォレット内の ETH またはトークンを詐欺師のアドレスに直接転送する「Transfer」関数の呼び出しである可能性があります。または、詐欺師がユーザーの NFT コレクションを制御することを許可する「SetApprovalForAll」操作である可能性があります。

実際のケース:

Bored Ape Yacht Club (BAYC) コミュニティは特徴的なフィッシング攻撃を受け、多くのユーザーが偽造された「エアドロップ コレクション」トランザクションに署名することで数百万ドル相当の NFT を失いました。攻撃者は、EIP-712 署名標準を利用して、一見安全なリクエストを偽造しました。

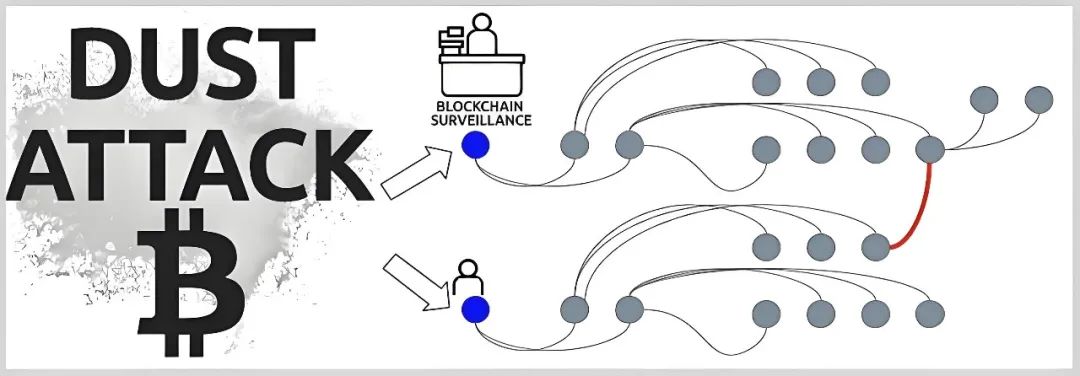

(3)偽造トークンとダストアタック

技術原理:

ブロックチェーンの公開性により、受信者が積極的に要求していなくても、誰でも任意のアドレスにトークンを送信できます。詐欺師は、ウォレットのアクティビティを追跡し、ウォレットを所有する個人または企業に結び付けるために、少額の暗号通貨を複数のウォレットアドレスに送信することで、これを利用します。それはダストの送信から始まります。つまり、少量の暗号通貨を異なるアドレスに送信し、次に攻撃者はどれが同じウォレットに属しているかを突き止めようとします。攻撃者はこの情報を利用して、被害者に対してフィッシング攻撃や脅迫を仕掛けます。

仕組み:

ほとんどの場合、ダスト攻撃で使用される「ダスト」は、エアドロップの形でユーザーのウォレットに配布されます。これらのトークンには、詳細を確認するためにユーザーが Web サイトにアクセスするように誘導するための名前やメタデータ (「FREE_AIRDROP」など) が付けられることがあります。ユーザーは喜んでこれらのトークンを現金化し、攻撃者はトークンに添付された契約アドレスを通じてユーザーのウォレットにアクセスできるようになります。隠されているのは、ダスト攻撃がソーシャルエンジニアリングを使用してユーザーのその後の取引を分析し、ユーザーのアクティブなウォレットアドレスをロックし、それによってより正確な詐欺を実行することです。

実際のケース:

過去には、イーサリアム ネットワークに対する「GAS トークン」ダスト攻撃が何千ものウォレットに影響を与えました。奇妙なやり取りにより、一部のユーザーは ETH と ERC-20 トークンを失いました。

2. なぜこのような詐欺は検出が難しいのでしょうか?

こうした詐欺が成功するのは、主にブロックチェーンの正当なメカニズムの中に隠れているためで、一般のユーザーがその悪意ある性質を見分けるのが困難です。主な理由は次のとおりです。

- 技術的な複雑さ:

スマート コントラクト コードと署名リクエストは、技術に詳しくないユーザーにはわかりにくいものです。たとえば、「承認」リクエストは「0x095ea7b3...」などの 16 進数データとして表示され、ユーザーはその意味を直感的に判断できません。

- オンチェーンの正当性:

すべての取引はブロックチェーンに記録され、透明性があるように見えますが、被害者は事後になって初めて承認や署名の結果に気づくことが多く、その時点では資産を回復することはできません。

- ソーシャルエンジニアリング:

詐欺師は、貪欲さ(「1,000 ドル分のトークンを無料で入手」)、恐怖心(「アカウントに異常があるため、確認が必要です」)、信頼(MetaMask カスタマー サービスに偽装)などの人間の弱点を悪用します。

- 変装は絶妙です:

フィッシング サイトでは、公式ドメインに類似した URL (「metamask.io」が「metamaskk.io」になるなど) が使用される場合があり、信頼性を高めるために HTTPS 証明書が使用される場合もあります。

3. 暗号通貨ウォレットを保護するには?

ブロックチェーンのセキュリティは、技術的かつ心理的な詐欺に直面しており、資産を保護するには多層的な戦略が必要です。具体的な予防策は以下の通りです。

- 承認権限の確認と管理

ツール: Etherscan Approval Checker または Revoke.cash を使用して、ウォレットの承認履歴を確認します。

アクション: 不要な承認、特に不明なアドレスへの無制限の承認を定期的に取り消します。各承認の前に、DApp が信頼できるソースからのものであることを確認してください。

技術的な詳細: 「Allowance」の値を確認してください。「infinite」(2^256-1 など) の場合は、直ちに取り消す必要があります。

- リンクとソースを確認する

方法: 公式 URL を手動で入力し、ソーシャル メディア (Twitter、Telegram など) や電子メール内のリンクをクリックしないでください。

確認: ウェブサイトが正しいドメイン名と SSL 証明書 (緑色のロック アイコン) を使用していることを確認します。スペルミスや余分な文字には注意してください。

例: 「opensea.io」のバリエーション (「opensea.io-login」など) を受け取った場合は、すぐにその信頼性を疑ってください。

- コールドウォレットとマルチ署名の使用

コールドウォレット: 資産のほとんどをハードウェアウォレット (Ledger Nano X や Trezor Model T など) に保存し、必要な場合にのみインターネットに接続します。

マルチ署名: 大規模な資産の場合は、Gnosis Safe などのツールを使用して、トランザクションの確認に複数のキーを要求し、単一ポイントエラーのリスクを軽減します。

利点: ホットウォレット (MetaMask など) が侵害された場合でも、コールドストレージ資産は安全に保たれます。

- 署名依頼には注意してください

手順: 署名するたびに、ウォレットのポップアップ ウィンドウに表示される取引の詳細を注意深くお読みください。 MetaMask は「データ」フィールドを表示し、不明な関数 (「TransferFrom」など) が含まれている場合は署名を拒否します。

ツール: Etherscan の「入力データのデコード」機能を使用して署名の内容を解析するか、技術専門家に相談してください。

推奨事項: 高リスクの操作用に別のウォレットを作成し、少量の資産を保管します。

- 粉塵攻撃への対処

戦略: 不明なトークンを受け取った後は対話しないでください。 「ジャンク」としてマークするか、非表示にします。

確認: OKLink などのブロックチェーン ブラウザ プラットフォームを通じてトークンのソースを確認します。トークンがバッチで送信される場合は、細心の注意を払ってください。

予防策: ウォレット アドレスを公開したり、機密性の高い操作に新しいアドレスを使用したりしないでください。

結論

上記のセキュリティ対策を実施することで、一般ユーザーは高度な詐欺の被害に遭うリスクを大幅に減らすことができますが、真のセキュリティは決してテクノロジーの一方的な勝利ではありません。ハードウェア ウォレットが物理的な防御を構築し、マルチ署名がリスクの露出を分散する場合、ユーザーの認証ロジックの理解とオンチェーン動作における慎重さが、攻撃に対する最後の砦となります。署名前のあらゆるデータ分析と承認後のあらゆる許可審査は、自らのデジタル主権の宣言です。

将来、テクノロジーがどのように進化しても、防御の中核は常に、セキュリティ意識を筋肉の記憶に定着させ、信頼と検証の間の永続的なバランスを確立することになるでしょう。結局のところ、コードが法律であるブロックチェーンの世界では、すべてのクリックとすべてのトランザクションがチェーンに永久に記録され、変更することはできません。