零时科技每月安全事件看点开始了!据一些区块链安全风险监测平台统计显示,2024年10月,各类安全事件损失金额较9月有所上涨。10月发生较典型安全事件超28起,因黑客攻击、钓鱼诈骗和Rug Pull造成的总损失金额达1.47亿美元,较9月增长约22.5%,有1930万美元得到返还。此外,据Web3反诈骗平台Scam Sniffer统计,本月有12,058名钓鱼事件受害者,损失规模达1,804万美元。

黑客攻击方面

典型安全事件5 起

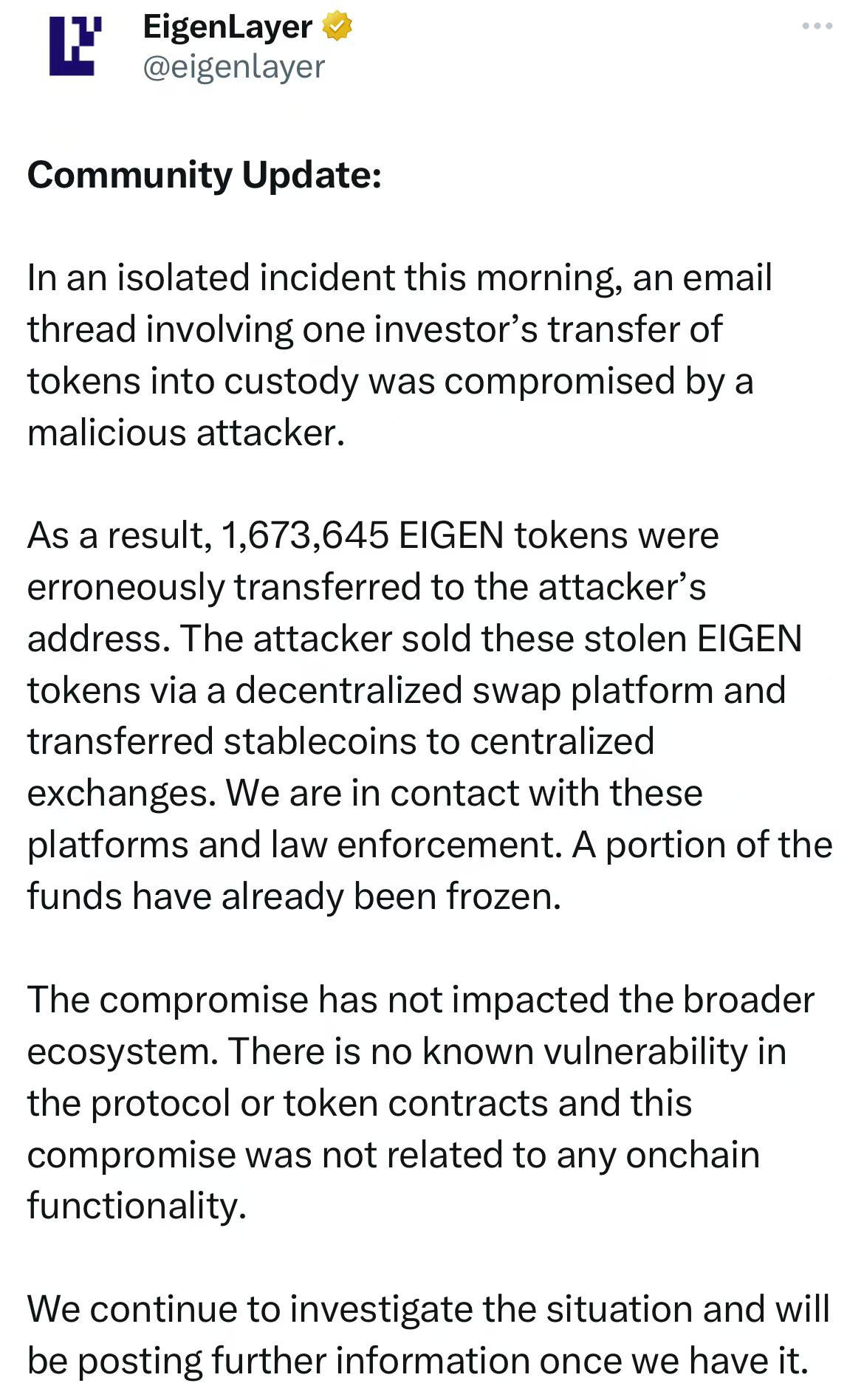

(1) 10月5日,EigenLayer 在 X 发文称:今天上午发生了一起独立的攻击事件,一个涉及投资者将代币转移到托管的电子邮件线程被恶意攻击者破坏。结果,1,673,645个EIGEN令牌被错误地传输到攻击者的地址。攻击者通过去中心化交换平台出售这些被盗的EIGEN代币,并将稳定币转移到中心化交易所。我们正在与这些平台和执法部门联系。部分资金已经被冻结。

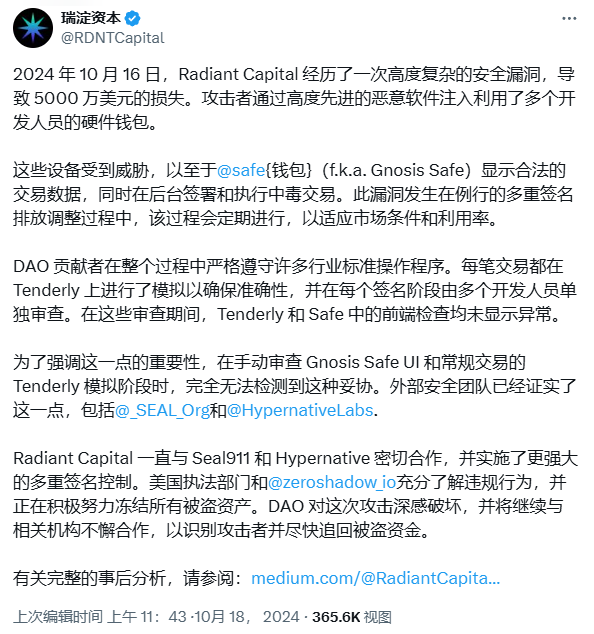

(2) 10月17日,借贷协议 Radiant Capital 发推称其在 BNB Chain 和 Arbitrum 网络上的借贷市场遭遇黑客攻击, Base 网络和以太坊主网上的市场也已暂停。零时科技安全团队分析,本次攻击的根本原因是三位核心开发者的硬件钱包被黑客攻击,硬件钱包的前端显示的正常合规的签名,实际上的操作是签名了是黑客自身构造的攻击交易。当三位核心开发者签名后,便完成了此次攻击。本次攻击共造成 5800万美元的损失。

https://mp.weixin.qq.com/s/7v2i8piOMBO2gs6f6lY53g

(3) 10月18日,Tapioca DAO 遭遇重大安全漏洞,攻击者通过社会工程系攻击获取到相关私钥,窃取了约 470 万美元的加密货币。10 月 25 日,Tapioca DAO 发布事件分析报告表示,此次安全漏洞的发生是由于攻击者成功入侵了一名负责智能合约开发的核心贡献者的私钥。SEAL911 确认攻击者为一个朝鲜黑客组织,采用了传染性面试的攻击方法,在该贡献者的计算机上注入恶意软件,从而获取其地址的私钥以实施盗窃。

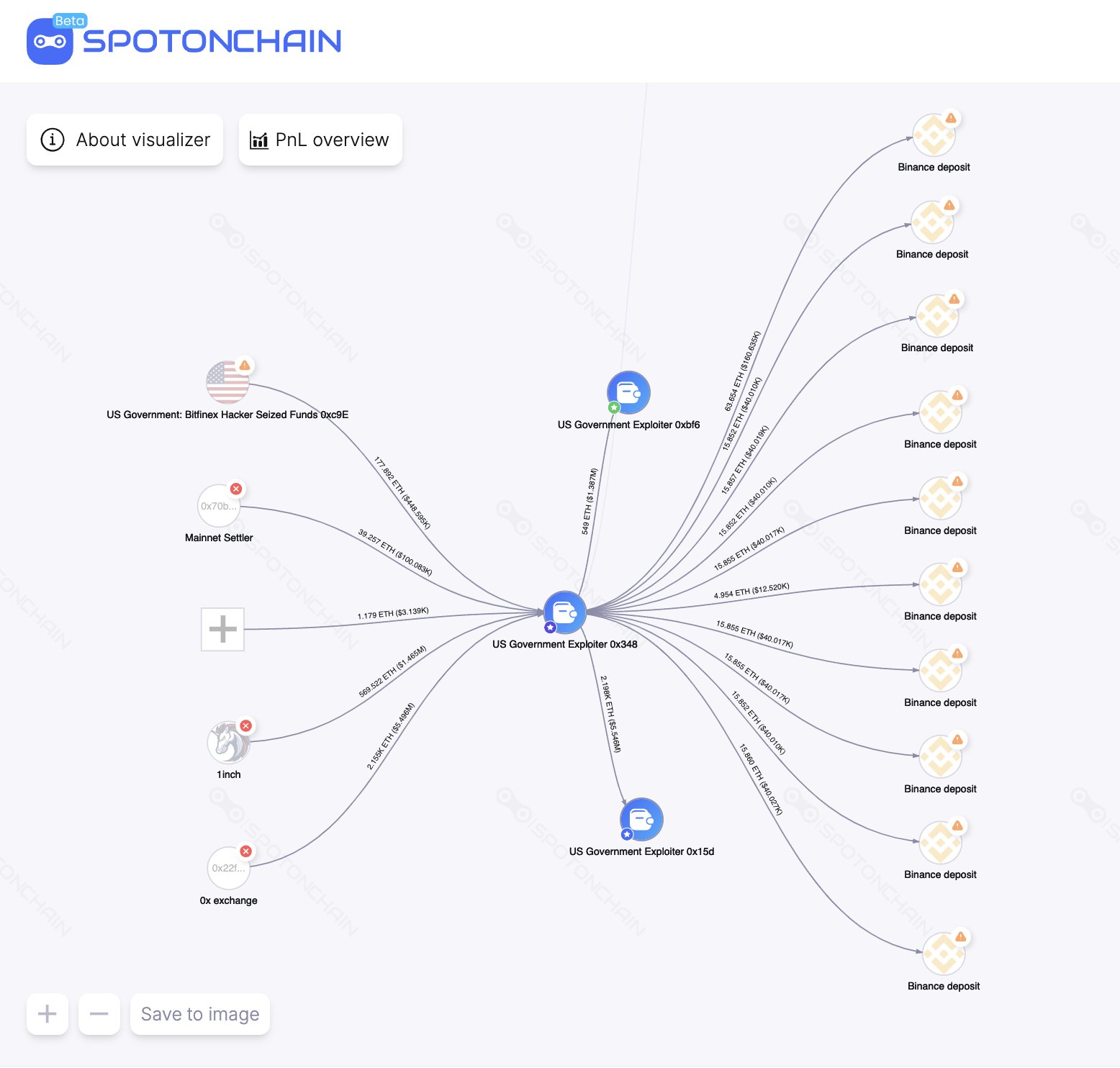

(4) 10月25日,美国政府管理 Bitfinex 黑客扣押资金的地址被盗价值 2071 万美金的 USDC / USDT / aUSDC / ETH。被盗资金转移至地址 0x348...40A9f 后已将部分稳定币兑换成 2709 枚 ETH,价值 680 万美金。兑换后的 ETH 已被分发至 Binance 和两个新地址,黑客钱包目前仍持有价值 1320 万美金的 AUSDC。随后,约 1,930 万美元的代币被返还给美国政府地址。

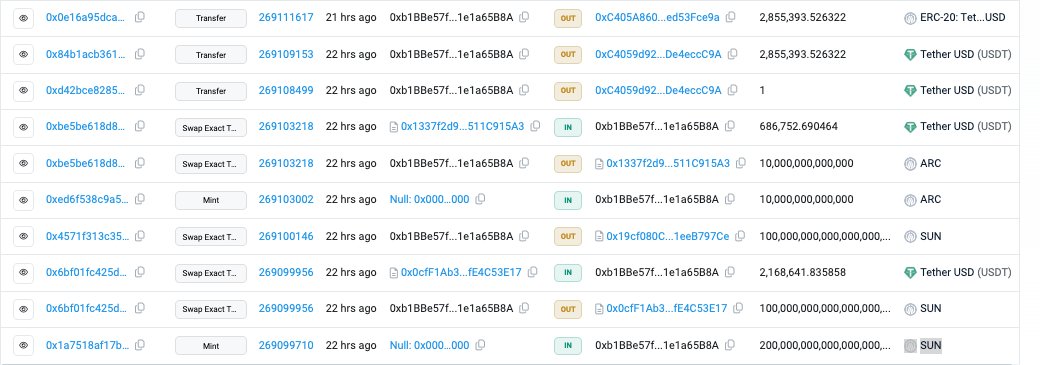

(5)10月31日,SUNRAY FINANCE私钥被泄露;攻击者获得了 SUN和ARC代币的所有权,并铸造了大量代币,然后将其抛售以耗尽交易对。目前,攻击者已经窃取了285.5万美元。此前,SUNRAY FINANCE发布公告称:“关于SUN和ARC代币金库资产的划转,目前正在努力恢复。不用担心,所有用户资产都在链上可用。”

Rug Pull / 钓鱼诈骗

典型安全事件11 起

(1) 10月6日,0x213b开头地址遭遇网络钓鱼,此人通过签署“批准”网络钓鱼交易从 MEXC 提款,仅 20 分钟后就损失了 10 万美元。

(2) 10月7日,0x5bfb开头地址遭遇网络钓鱼,导致损失19.2万美元的 steakLRT 。

(3) 10月9日,0x63e4开头地址遭遇网络钓鱼,导致损失 133,000 美元的 VOW。

(4) 10月11日,0xeab2开头在通过签署“许可证”钓鱼签名后损失了15,079 fwDETH (3500 万美元)。

(5) 10月14日,0xb0b8开头地址在签署“permit2”钓鱼签名后损失了价值139万美元的 PEPE 、MSTR 和 APU 。

(6) 10月15日,一位在 MSTR 上获利 20 倍的持有者在签署“转账”钓鱼交易后损失了 347,868 美元。

(7) 10月18日,0x84b7开头地址遭遇网络钓鱼,导致损失 80万美元的 mETH 。

(8) 10月21日,0x2Ff7开头地址遭遇网络钓鱼诈骗,导致损失 148,000美元的 BEAM 。

(9) 10月25日,0x05f5开头地址在签署“增加津贴”钓鱼交易后损失了价值126,000美元的 HyPC 。

(10) 10月26日,一名受害者在 SOL 和 Bonk 签署钓鱼签名后损失了约 40,000 美元。

(11) 10月31日,0x3d00开头地址遭遇网络钓鱼,导致损失 10 BTC(723,436美元)。

总结

从上述多个事件分析来看,10 月份发生的黑客攻击手段程多样性,除了常见的合约漏洞利用,盗取账号等,还有供应链攻击,价格操纵等手段。此外,本月有两起跑路事件导致的损失达千万美元。

本月钓鱼事件导致的损失相比上月有减少,但是受害者的数量有所增加。

零时科技安全团队建议项目方始终保持警惕,提醒广大用户谨防钓鱼攻击。建议用户在参与项目前充分了解项目的背景、团队,谨慎选择投资项目。此外也需做好内部安全培训和权限管理,在项目上线前寻找专业的安全公司进行审计并做好项目背景调查。