零时科技每月安全事件看点开始了!据一些区块链安全风险监测平台统计显示,2024年11月,各类安全事件损失金额较10月有所上涨。11月发生较典型安全事件超30起,因黑客攻击、钓鱼诈骗和Rug Pull造成的总损失金额达2.03亿美元,较10月增长约38%,有2520万美元得到返还。

黑客攻击方面

典型安全事件10 起

(1) 11月11日,MetaScout 探测到在 Ethereum 上的稳定币协议 Raft 遭受了一次闪电贷攻击,结果导致 6.7 百万枚稳定币$R被铸造,协议损失了 360 万美元。根本原因是在铸造份额代币时发生的精度计算问题,黑客利用这一问题获取额外的份额代币。

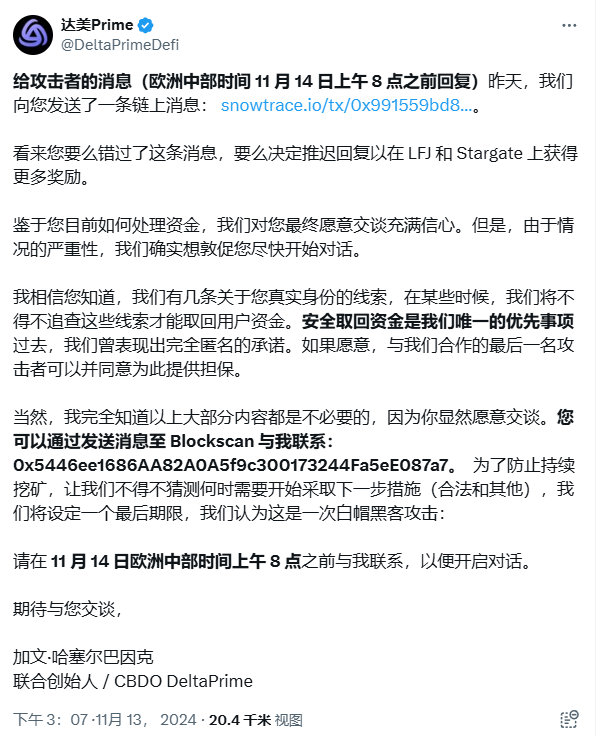

(2) 11月12日,基于区块链的借贷平台 Delta Prime 在两个月内遭受了第二次攻击。根据最新估计,近 500 万美元的加密资产已被转移。此前不久,Delta Prime 于 9 月中旬遭受了一次约 600 万美元的攻击,当时该协议的一名管理员失去了对其私钥的控制权,导致该协议的损失超过 1000 万美元。

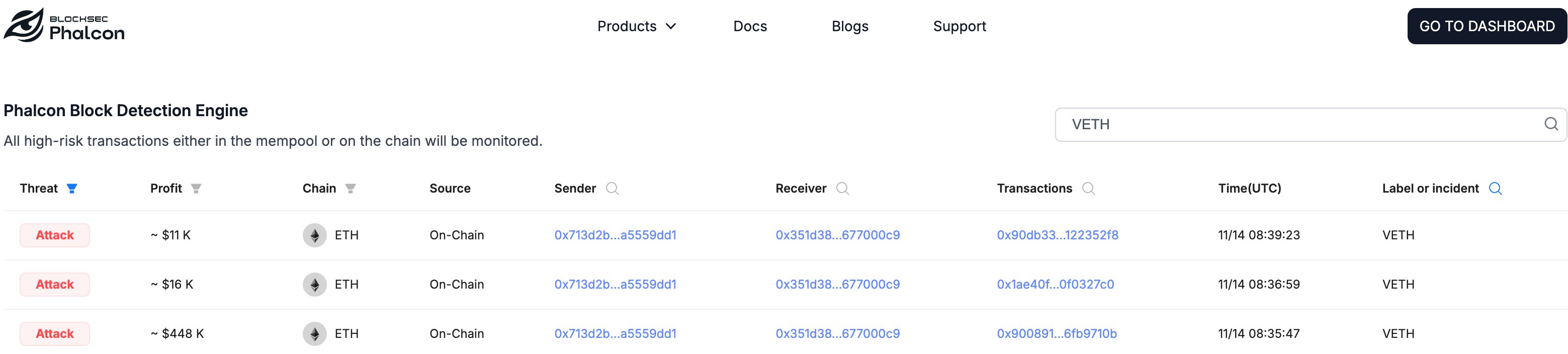

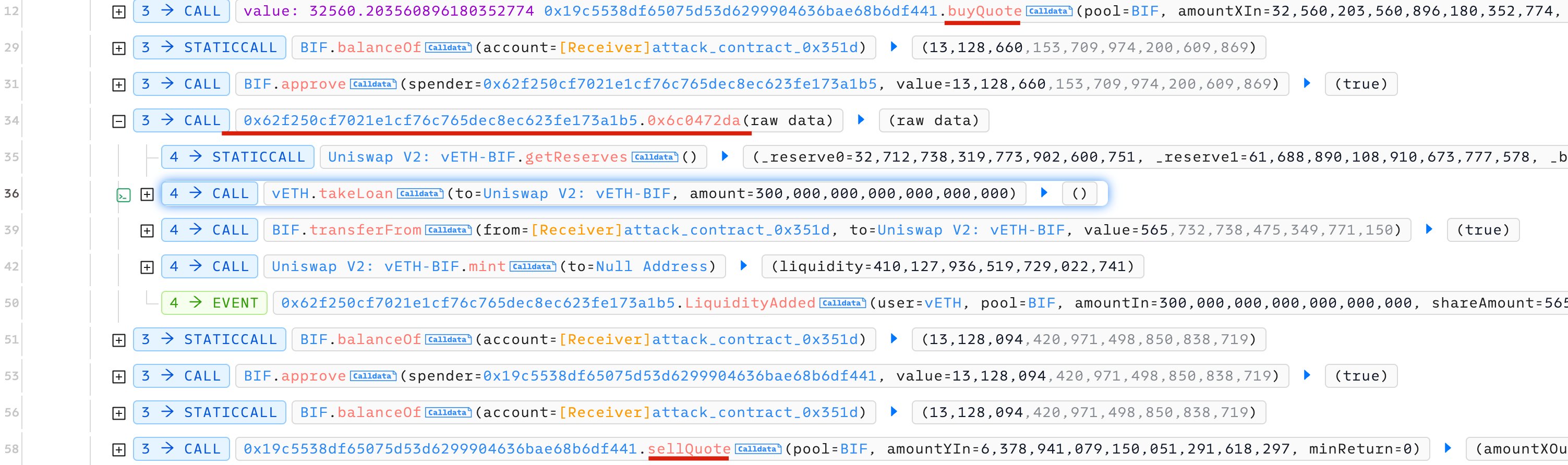

(3) 11月14日,vETH 项目遭受攻击。根据攻击行为推测,本次事件的原因是由于 vETH 项目方近期部署的关联合约 0x62f2...a1b5 存在价格操控漏洞,导致 vETH 合约进行了异常价格的借贷行为。目前累计损失约为 45 万美元。

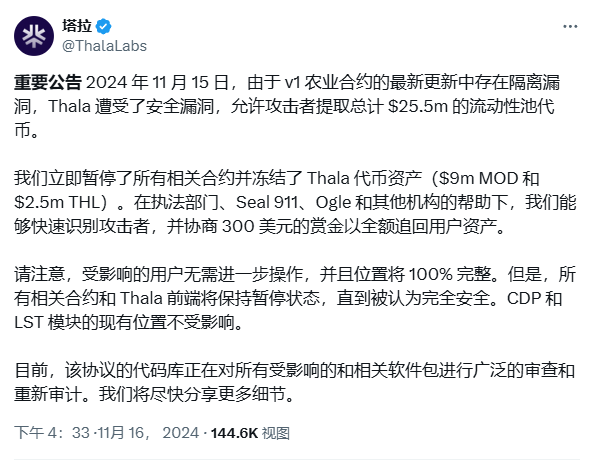

(4) 11月15日,Aptos 生态 DeFi 项目 Thala 因最新的 V1 流动性池合约遭安全漏洞攻击,导致价值 2550 万美元的资产被盗。目前 Thala 已暂停所有相关合约并冻结了 Thala 代币资产(900 万美元 MOD 和 250 万美元 THL),在其他机构的协助下已与攻击者协议通过 30 万美元赏金恢复全部用户资产。

(5) 11月18日,零时科技项目团队监控到 BNB Smart Chain 上的一起攻击事件,被攻击的项目为 BTB 。本次漏洞的成因是项目方在完成兑换 BTB 到 BUSD 时,使用了过时的价格预言机,导致攻击者可以轻易操纵 BTB 的价格,先进行大笔买入 BTB ,拉高 BTB 的价格后再卖出,最后完成套利。本次攻击共造成约 5000 USD 的损失。

详细攻击分析可点此链接:https://mp.weixin.qq.com/s/fAAL7MzU5hU995ouCPz2yw

(6) 11月19日,Polter Finance 遭受 1200 万美元闪贷黑客攻击,目前正在调查与 Binance 钱包相关的被盗资金,并提出与攻击者谈判。11月17日,Polter Finance 在发现漏洞后暂停了平台运营,并在 X 上通知了投资者。协议调查了被盗资金,并追踪到加密货币交易所 Binance 上的钱包。

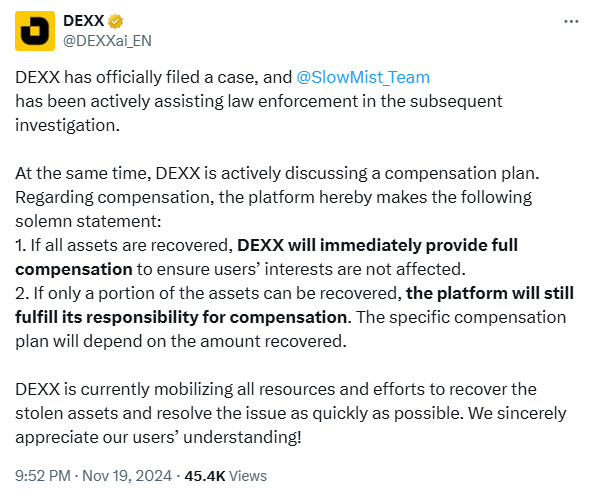

(7) 11月19日,链上交易终端DEXX就此前安全事件发布更新:“ DEXX 已正式提起诉讼,并且慢雾团队正在积极协助执法部门进行后续调查。同时,DEXX 正在积极讨论补偿计划。此前消息,据慢雾统计,DEXX 事件已确定超过 900 名受害者,总损失估计为 2100 万美元。

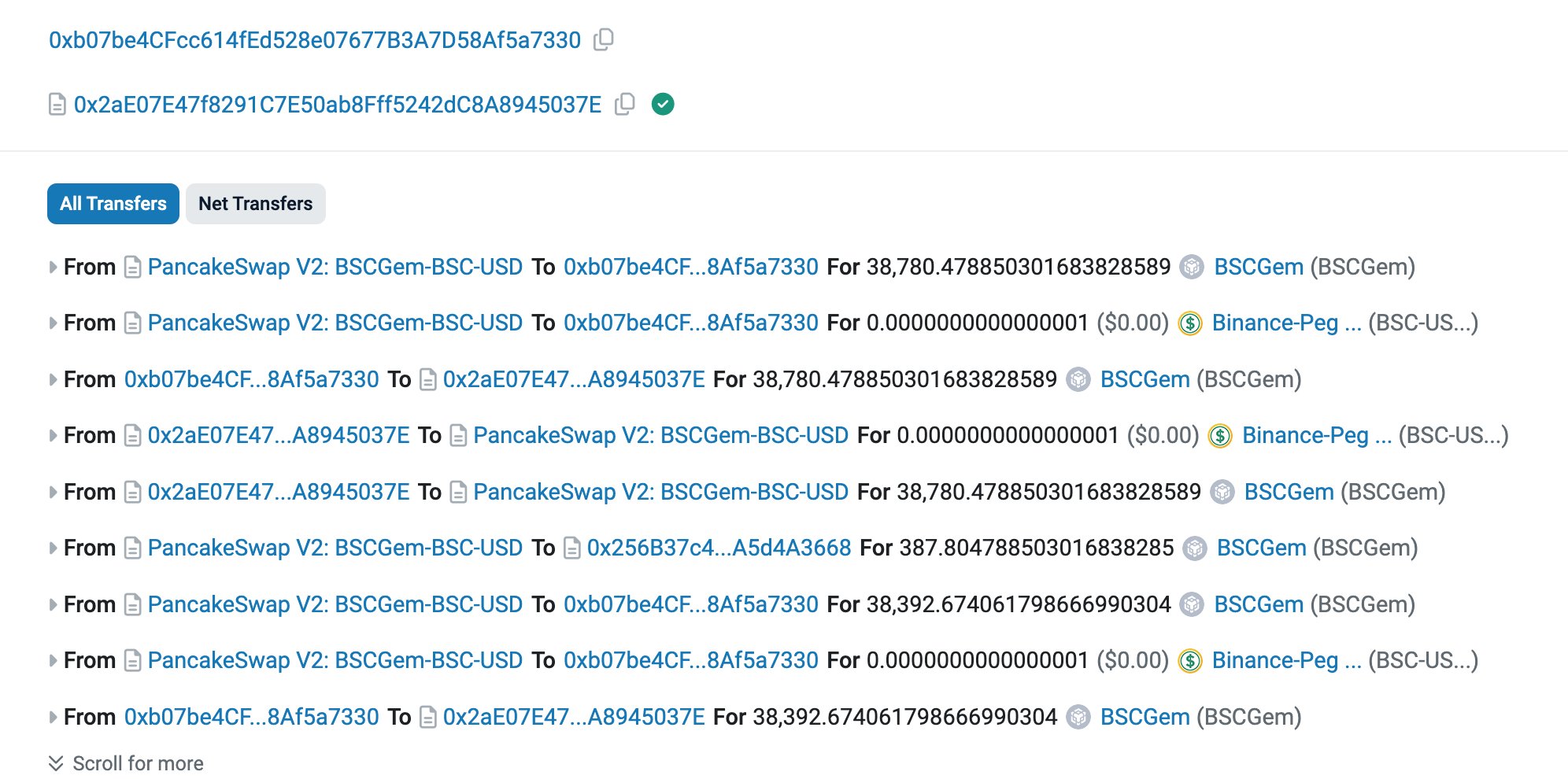

(8) 11月20日,据慢雾安全团队监测,BSC 上的 BSCGem (BSCGem) 疑似遭攻击,已导致约 1.73 万美元的损失。

(9) 11月25日,零时科技安全团队监控到 BNB Smart Chain 上的一起攻击事件,被攻击的项目为 DCF 。本次漏洞的成因是项目方在实现 DCF 的 transfer 函数时,编写了错误的逻辑。导致攻击者通过transfer 给 swap pair 后,销毁 pair 中的 DCF ,从而可以轻易操纵 DCF 的价格,最后完成套利。本次攻击共造成约 440,000 USD 的损失。

详细攻击分析可点此链接:

https://mp.weixin.qq.com/s/NkMjMEmtoffwkH_ZzfMxig

(10) 11月29日,据链上安全监控机构 BitJungle 监测,曾盗取 DeFi 博主“挖矿小企鹅”私钥的黑客地址在沉默一年零十个月后出现异动。黑客已将 400 万枚 DAI 转换为 ETH,其中 900 枚 ETH 已进入混币器,剩余 ETH 仍留存于黑客地址。据悉,“挖矿小企鹅”于2023年1月14日遭遇私钥被盗事件,当时被盗资产价值约 790 万美元。

Rug Pull / 钓鱼诈骗

典型安全事件4 起

(1) 11月15日,0x916d 开头地址遭遇网络钓鱼,导致损失 211 stETH(654,042 美元)。

(2) 11月16日,价值 341,103 美元$FET受害者签署恶意“permit2”网络钓鱼签名后,令牌在 1 小时前被盗。受害者为0xcc5开头地址。

(3) 11月22日,推特用户 @r_cky0 透露,其在使用 ChatGPT 生成代码开发一个区块链自动交易机器人时,GPT 推荐的代码中隐藏了后门,将私钥发送至钓鱼网站,导致其损失约 2500 美元。

(4) 11月30日,0x0140 开头地址在签署“许可证”网络钓鱼签名后损失了 4.25 WBTC(410,096 美元)。

总结

本月因钓鱼诈骗事件所造成损失占总损失的64.8%,共计约1.31亿美元。

零时科技安全团队建议项目方始终保持警惕,提醒广大用户谨防钓鱼攻击。建议用户在参与项目前充分了解项目的背景、团队,谨慎选择投资项目。此外也需做好内部安全培训和权限管理,在项目上线前寻找专业的安全公司进行审计并做好项目背景调查。